Ettercapの使用

嗅ぎ分け技術は日々人気が高まっています, ARPスプーフィング, DNSスプーフィング, 真ん中の男, 等, しかし、彼らがネットワークの達人のために予約されていると信じている人はたくさんいます, そして最近まではそんな感じでした, しかし、これもすべてにおいてそうであるように, 時間の経過とともに, インターネットの進歩により、以前は非常に複雑だったものを迅速に開発することが可能になりました, 今では子供のものです (それが良いことなのか悪いことなのかはわかりません).

このテキストでは、説明しようとします (上) プログラムの使い方 “エッターキャップ“.

私はを選びました “エッターキャップ” 私がそれを接続を傍受するために見つけることができる最高のツールの1つであると考えているという事実を除けば, だって、あとで愚か者がやったと思うから 3 このテーマに関する優れたマニュアル (ネットワークとスニファ, ARPスプーフィング, 理論的根拠と実践, テクニックのマニュアル “マン・イン・ザ・ミドル” ), 何について “メビウス” についての記事を書く “スニフ” (Linuxの場合), 雑誌に掲載されました “ハッククラック” Nº11, そしてそれを “Vic_Thor” 使用方法を説明する “カイン” (ウィンドウズ) ARP ポイズニングを使用してネットワーク トラフィックをインターセプトするには (HTTPの://www.freewebs.com/victhor/hxc/FAQ/faq2.pdf ) の番だと思います “エッターキャップ” そして、このタイプのテキストを書くのは久しぶりです… 私の番🙂です

私はあなたの多くがLinuxを恐れていることを知っています, しかし、遅かれ早かれ、あえてしなければならないことをあなたは知っています, そして、これよりも良い時期はありません?, ettercapがLinuxで動作する理由, あなたがそれについて考え続けることを好むなら, Windowsにインストールすることもできます, Cygwinの助けを借りて, しかし、これについては後で説明します.

これらのトピックは非常に技術的なものになる可能性があります, しかし、いつものように, そして、誰もが理解できるように, ARPについては、ここでは詳しく説明しません, 嗅ぐ, ネットワークトポロジーなど… 私はただ、理論的に高度な攻撃がいかに簡単であるかを示そうとしているだけです, しかし、今日では誰でもできること, 私が言いたいのは, 誰もが私たちの安全に危険をもたらす可能性があります.

紹介:

エッターキャップに入る前に, これが何であるかを理解するのに役立つかもしれないいくつかの小さな概念を紹介しましょう.

ハブ/スイッチ

ネットワークには多くの種類があります, 含む, ハブを介して機器を接続するものと、スイッチを介して接続するもの. ミニネットがあるとします (LAN接続) で 3 備品, 多くの個人のそれのように, 中小企業, 等, 3つすべてがハブに接続されています, チームが 1 フォルダを開きたい (または共有) チームの 2, そのフォルダに入る要求がコンピュータから出る 1, 彼女はハブに行き、それが彼女をチームに送ります 2 そして 3, しかし、リクエストはチーム向けだったので 2, ザ 3 彼がそれを受け取ったとき、彼は単にそれを無視するでしょう, そして 2 それを受け取り、応答します, そして、その答えで、同じことが再び起こるでしょう.

この状況では, チームに配置されている人 3 スニファーを使用できます, そして、聞くためにそれを任せてください, このようにして、機器が交換されたすべての情報を確認できます 1 そして 2, なぜなら、スニファーには、, しかし、チームのために 2.

ミニネットにハブではなくスイッチがある場合、操作は異なります, 以前と同じ状況で, チームの要望 1 スイッチに出るだろうな, しかし、彼は彼女をチームに送るだけだった 2, それは彼に宛てられているので (これがハブとの違いです) , そして 3 彼は何も知らないだろう. 今、チームのスニファー 3 それはもはや何の役にも立たない.

IP/マック

ネットワーク/インターネットに接続された各コンピュータ, は (せめて) IPアドレスがあり、各接続デバイスにはMACアドレスがあります. IPアドレスはX.X.X.Xのタイプで、接続されているコンピューターを区別するために使用されます (孤立したチーム, 私が言いたいのは, 接続なし, また、IPも持っています, それは 127.0.0.1). MAC アドレスが “記録” 各接続デバイスで (ネットワークカード, ルーター, モデム…) そして理論的には、 2 世界で平等に, 最近まで、それらは変更できないと考えられていましたが、少し前までそれらを変更する技術がありました (常にそうではありません).

より明確にするために、いくつかのケースを見てみましょう: 独立したチーム, モデムを介してインターネットに接続するには、ISPによってIPが割り当てられ、モデムが工場から付属しているMACが割り当てられます. モデムルーターでインターネットに接続されたコンピュータが複数ある場合 (マルチポジションで) インターネット機器は、ISPによってモデムルーターに割り当てられたIPによって識別され、MACはモデムルーターのIPになります, しかし、その中で彼らはお互いを識別します (そしてモデムルーターで) ネットワーク管理者によって割り当てられたIPと、コンピューターの場合はネットワークカードのMACを使用します, モデムルーターには独自のMACがあるため.

ミニネットの例です, コンピュータのIPが 1 です 1.1.1.1 チームのそれ 2 です 2.2.2.2 そして、 3 です 3.3.3.3, ネットワークカードのMACアドレスがMAC1であること, それぞれ MAC2 と MAC3, これは、次の段落を理解するのに役立ちます.

Arp スプーフィング

そこでARPの出番です (アドレス解決プロトコル). ARP は、次のクエリを実行するパケットを送信することで機能します: “IPがX.X.X.Xの場合は、MACアドレスを送ってください”, コンピュータがこのクエリを受信したとき, 指定されたIPがあなたのものであることを確認し、そうであればMACアドレスを送信して応答します, そして、コンサルテーションを策定したチーム, IPとMACで応答をキャッシュします (IP/MACの).

重要なことは、これらのパケットがネットワーク上のすべてのコンピューターに送信されることです, ネットワークがスイッチまたはハブを介して接続されているかどうかに関係なく.

Arpスプーフィングは、特別に作成されたarpクエリとレスポンスを送信することで機能します.

ミニネットワークに戻る, チームが 3 ARP がチームに返信 1 操作されたIP / MAC情報付き, あなたを欺くことができ、情報が出てきた場合、それを得ることができます 1 に向かって 2, それは実際に 3, そして、私たちは再びチームを見つけました 3 間のすべての通信を傍受できます 1 そして 2 ネットワークにスイッチがある場合でも.

私たちは少し上で言いました “特別に細工されたARPレスポンス”, これらの答えには何が含まれていますか?? ただ, チーム 3 IP/MAC コンテンツが 2.2.2.2/MAC3 である応答を作成します (もちろん、実際にはこれはもっと複雑です, しかし、操作は明確だと思います), そしてそれをチームに送る 1, 例えば, このようにして、この応答は 1, そして、彼はIPを信じるでしょう 2.2.2.2 MAC2 ではなく MAC3 に対応します ( これはARPポイズニングと呼ばれます).

エッターキャップ

それはなんですか?

その著者によると:

“Ettercapは、スイッチ付きLANネットワーク用のスニファー/インターセプター/ロガーです, 多くのプロトコルの能動的および受動的な解剖をサポートします (暗号化されても) ネットワークおよびホスト分析のための多くの機能が含まれています (ホスト).

その機能の中で, 最も優れたものは次のとおりです:

*接続がアクティブである間にコマンドまたは応答をエミュレートすることにより、確立された接続に文字を注入する.

*SSH1 のサポート: 接続中でもユーザーとパスワードを傍受できます “金庫” SSHを使用.

*HTTPSサポート: http SSL を使用した接続のインターセプト (おそらく安全) プロキシを介して設定されている場合でも.

*GRE トンネルを使用したリモート トラフィックのインターセプト: 接続が Cisco ルータとの GRE トンネルを介して確立されている場合, それを傍受して攻撃を作成することができます “マン・イン・ザ・ミドル”.

*”マン・イン・ザ・ミドル” PPTP トンネルに対して (ポイントツーポイントトンネリングプロトコル).

プラグインのサポート.

プラグインの一覧:

パスワードコレクター : TELNETの, FTPの, ポップ, ログイン, SSH1の, ICQの, 中小企業, MySQLの, HTTPの, NNTPの, X11 (英語), ナップスター, IRCの, 裂け目, BGPの, ソックス 5, IMAPの 4, VNCの, LDAP (英語), NFSの, SNMP, 半減期, 震える 3, MSNの, YMSGの.

パケットのフィルタリングと置換.

OSフィンガープリント: 私が言いたいのは, リモートOS検出.

接続を切断する.

LANスキャナー: ホスト, オープンポート, サービス…

同じネットワーク上で他のポイズニングを探します.

ポートスティーリング (ポート盗難): これは、スイッチネットワークでのスニフの新しい方法です, ARP中毒なし”.

この情報はEttercapの公式Webサイトから取得されており、このツールがどれほど強力であるかがわかります.

Linuxのインストール:

インストールは非常に簡単です, これからお話しするバージョンは0.6.bです, まず、公式Webサイトからファイルをダウンロードします

http://ettercap.sourceforge.net/index.php?s=download

(rpmもあります, しかし、私はそれらをお勧めしません, tarファイルに付属しているすべてのプラグインが付属しているわけではないためです, 少なくとも私が試したことは)

ダウンロードしたら, 解凍します:

tar -zxvf エッターキャップ-0.6.b.tar.gz

解凍したフォルダに移動しましょう:

クールダウンエッターキャップ-0.6.b

そして、私たちは始めます:

./セット

すべてがうまくいけば、いくつかのmakeオプションがあります, すべてインストールすることをお勧めします, このput:

complete_installを作る

そして、それはすでにインストールされています.

SSH1 または HTTPS オプションを使用する場合は、OpenSSL ライブラリが必要です ( HTTPの://www.openssl.org ) まだインストールしていない場合

Windowsへのインストール:

Linux用に設計されたほとんどのプログラムと同様に, cygwinのおかげでWindows上でそれらを実行することが可能です (HTTPの://cygwin.com/setup.exe).

ただし、Windows用の特定のディストリビューションもあります, からダウンロードできます:

http://sourceforge.net/projects/ettercap/

LinuxパッケージをWindowsにインストールすることを好むなら、あなたは幸運です, パッケージには README というファイルが含まれています。WIN32では、従う必要のある手順について詳しく説明しています.

Ettercap の使用:

Ettercapを開始する前に、検出したすべてのパッケージを受け入れるようにシステムを構成する必要があります, こちらは, ターミナルを開いて書き込みます:

エコー 1 > /proc/sys/net/ipv4/ip_forward

ip_forwardが 1 又は 0 (オンまたはオフ) このコマンドを使用できます:

cat /proc/sys/net/ipv4/ip_forward

そして答えは 1.

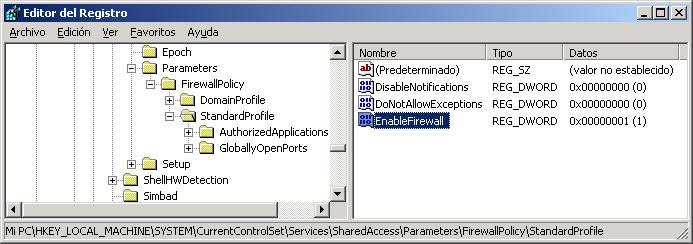

Windowsで同じことを行うには、レジストリに移動する必要があります, チェーンへ:

HKLMSYSTEMCurrentControlSetServicesTcpipParameters

IPEnableRouter の値には、 1 の代わりに 0.

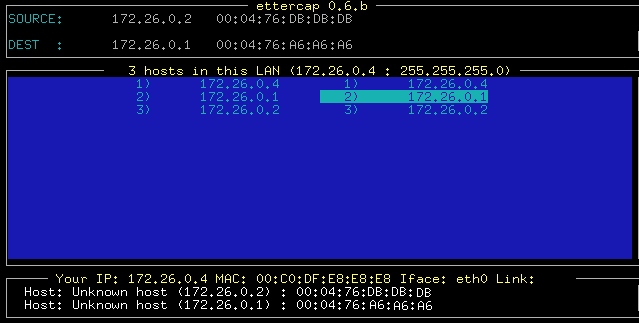

これで、ip_forwardがアクティブになり、Ettercapがインストールされました, ターミナルで実行します (寸法が 80 より大きいもの×25) そして、最初に行うことは、ネットワーク内のすべての機器を検索することです, 終わったら, ネットワーク内のコントラーダのIPを含む2つの列が表示される画面が表示されます, 左側の列で、 (カーソルを移動して Enter キーを押す) チーム “元” 何をスパイしたいのか?, そして右側には、チームが写っています “運命”, 私たちがお互いを理解するために, 私がいるネットワーク上に、ゲートウェイを接続するスイッチがあると仮定しましょう (172.26.0.1) 他のチームと, キャプチャの時点では、 2 機器のスイッチが入っています 172.26.0.2 そして 172.26.0.4.

私のチームは 172.26.0.4 そして、チームが交換するすべての情報を傍受しようとします 172.26.0.2 インターネット付き, 私が言いたいのは, から送受信するもの 172.26.0.1 スイッチ経由, そこで、最初の列でチームを選択します 172.26.0.2 そして2番目の 172.26.0.1, ここでは、その内容をご紹介します:

F1を押すと、ヘルプメニューが表示されます (すべてのメニューには独自のヘルプがあります, F1を押すといつでもアクセスできます):

私たちは、 3 スニッフィングモード:

ARPポイズニング -> 「a」を押す’ または 'A’

IPのスニッフィング -> のプレス’ オーズ’

MACスニッフィング -> 'mを押す’ オーM’

この例では、「a」を押します, しかし、もっと面白いものがあります, プラグインにアクセスするには、'p を押す必要があります’ または 'P’ , ネットワーク上のコンピューターのオペレーティングシステムを見つけるには、「f」を押します’ または「F」, 「X」を押してパッケージのヘッダーを編集することもできます’ または「X」, 等… いずれにせよ、それはあなた次第です.

使用したいプラグインをアクティブにしましょう, これを行うには、「Q」を押します’ (辞める) ヘルプを終了し、「P」を押します, これが私たちが見るメニューです:

カーソルで下に行くと、 34 インストールされているプラグイン (インストール中に「make」を入れたので、それらを持っていますcomplete_install’ これにはプラグインが含まれます), 私はそれらを一つ一つ説明するつもりはありません, なぜなら、それぞれが十分に説明的な定義を持っているからです, そして、間違いなくもっと多くのものが現れるでしょう.

使用するプラグインの選択は、各ケースのニーズによって異なります, ただし、DOS攻撃であり、危険なものもあるため、注意が必要です, LANネットワークの完全性.

カーソルでリスト内を移動し、アクティブにするものを選択するには、「Enter」を押します, プラグインには「A」のマークが付けられます.

一部には「E」が付いています, これらは独立して実行されます, 私が言いたいのは, が選択されていない, 「Enter」を押すと実行されます.

疑問がある場合, テストするには, '…パスワード…’ 😉

この例では、以下をアクティブにします: H13_giant2, H20_dwarf, H30_thief (パスワードやメールを傍受するのに必要以上のものです)

インストールしたプラグインをコマンドラインから確認するには、ターミナルに入力します: 'ettercap -Np 一覧’ そして、特定の 'ettercap -Np nombre_del_pluging host' を実行します.

プラグインについて知っておくべきことはまだまだたくさんあります, これを行うには、ファイル 'README.プラグイン, また、プラグインの使用について質問がある場合は、, それぞれが「plugins」フォルダ内の名前のフォルダにあります, そしていくつかは対応するHOWTOと一緒に.

プラグインメニューを終了します (「Q」を押す) そして、キャプチャを開始します, この場合、スイッチが「A」を押すためです’ (ARPポイズニング), そして、これがあなたが見るものです:

確立された各通信の状態が詳細であることがわかります (能動, クローズド, 殺した…) およびタイプまたはプロトコル (HTTPの, ドメイン…)

上部には、設定したセッションに関する情報が表示されます, この場合、フィルターは無効になります (フィルター: オフ) パスワードのキャプチャ (アクティブディセクタ: オン) スニフのタイプはARPです.

私たちは助けを開くことができます (F1の) 私たちができることすべてを見るために.

「Enter」を押す’ どの行でも、選択した接続を嗅ぎ分けることができます, アクティブな場合 (能動) 左側のボックスにはターゲットチームによって送信されたものが表示され、右側のボックスにはリモートコンピューターからターゲットチームに送信されたものが表示されます.

これはスクリーンショットです:

そして、そこでパスワードを見つける必要がありますか? いいえ, エッターキャップは非常に賢いです, そして仕事を容易にします, 見つかったユーザー名とパスワードの公開, ウィンドウの下部に, 接続を選択すると、それらがオンになります.

例えば, これは、誰かがWeb経由であなたの電子メールに接続したときのHotmailパスワードのキャプチャです:

以下に示すように、ユーザーは表示されています, パスとそれらが使用されたURL. 接続は https であることに注意してください (理論的には安全).

すべてがそれほど美しいわけではありませんが, これはMSNログインのキャプチャです:

ご覧のとおり、パスワードはプレーンテキストで提供されません (元来), だがしかし… そして、セッションの盗難? うーん, わからない、わからない, さて、それは長いトピックです, もう一度🙂停止

とにかく, 疲れたとき, あなたは'lを押します’ O 'L’ また、キャプチャされたすべてのパスワードはログに保存されます.

まぁ, 例としてはそれで十分だと思います, 見るべきものがたくさん残っています, たとえば、POP キャプチャ, FTPの, TELNETの, IRCの … , 送信済みパッケージのヘッダーの手動編集, フィルター (文字列をキャプチャして編集できる “翼の上”, 等… しかし、それはあなた次第です.

ご覧の通り, このすべてのテキスト, マニュアル以上のもの, プレゼンテーションです, 接触, または、あなたが望むようにそれを呼ぶ, 少なくとも、現在使用されているこれらの技術についての一部の知識を少し広げるのに役立ったことを願っています.