Citrix NetScaler Iを使用したVPN – 配備 & 事前認証

まず、愛するCitrix NetScalerでのVPNサービスの組み立てに関する一連のドキュメントから始めます; 目的は、組織外のユーザーがシンプルで安全な方法で接続できるようにすることです. いる 4 アクセスを可能な限り保護するために、さまざまな複雑さを追加するドキュメント.

この最初のドキュメントでは、いくつかの基本構成に加えて、Citrix NetScalerでVPNを有効にするために必要な手順について説明します. 最後に、事前認証ポリシーを有効にして、接続できるように位置にいくつかの条件を要求します, レジストリのエントリです, オープンなプログラム… 2番目のドキュメントでは、Citrix NetScaler Webサイトを開くことができるように、ユーザーのワークステーションに証明書があることを強制します, 証明書がなければ、誰も私たちのサービスを見ることができません. 3番目のドキュメントでは、スマートカードでユーザー証明書を使用してVPNを認証する可能性を追加し、最後のドキュメントでは、VPNが位置で自動的に解除される可能性を有効にします, Always Onのおかげです.

この最初のドキュメントは、次のように構成されています:

- NetScaler GatewayでのSmart Accessの有効化

- VPN のセッション プロファイルとポリシー

- VPN クライアントの IP 範囲

- 事前認証プロファイルと事前認証のポリシー

- 初めての試み

- スプリットトンネルの有効化

NetScaler GatewayでのSmart Accessの有効化

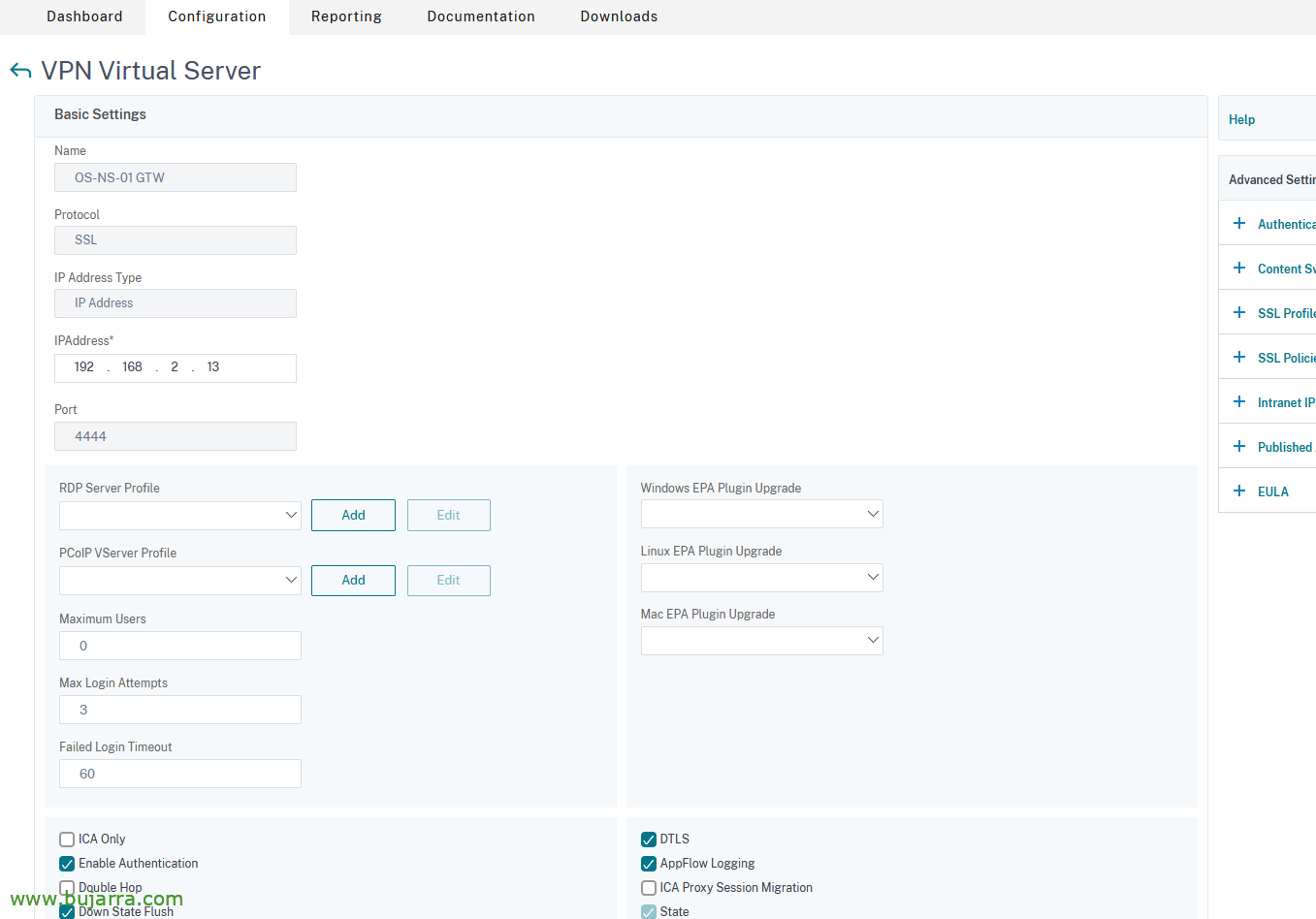

はじめ, NetScalerが完全に展開され、NetScaler Gateway Virtual Serverが展開されていることを前提としています, この場合、ICAモードでアプリケーションやデスクトップを表示するために使用したゲートウェイでした, そして今、私たちはVPN機能を追加して、彼らがリモートで安全に事前にアクセスできるようにしています.

スマートアクセスモードを有効にする必要があります, VPNを使用するために必要です. したがって、ICAの代理人として行動することはありません, ユニバーサルライセンスが必要になるのと同じように. これを行うには、, ゲートウェイの仮想サーバー上, 「基本設定」で, 「ICAのみ」を使用しないもの, チェックを外して保存します.

VPN のセッション プロファイルとポリシー

セッションプロファイルを作成し、最終的にそれをNetScaler Gateway仮想サーバーに適用するためのポリシーを作成する必要があります

VPN のセッション プロファイルの作成

セッションプロファイルを作成するには, 私たちはそれをから作成しました “Citrix ゲートウェイ” > “檄” > “Citrix ゲートウェイ” > “セッションポリシーとプロファイル” > “セッションプロファイル” > “足す”.

いくつかのことを考慮に入れます, で “ネットワーク構成“ > “詳細設定”

- マップされたIPを使用: OFFにすると、クライアントにIPサブネットを使用せず、特定のIP範囲が使用されます.

- イントラネット IP を使用する: ノスピルオーバー, そのため、範囲内に空き IP が残っていない場合は、SNIP を使用してクライアントを参照しないでください.

|

|

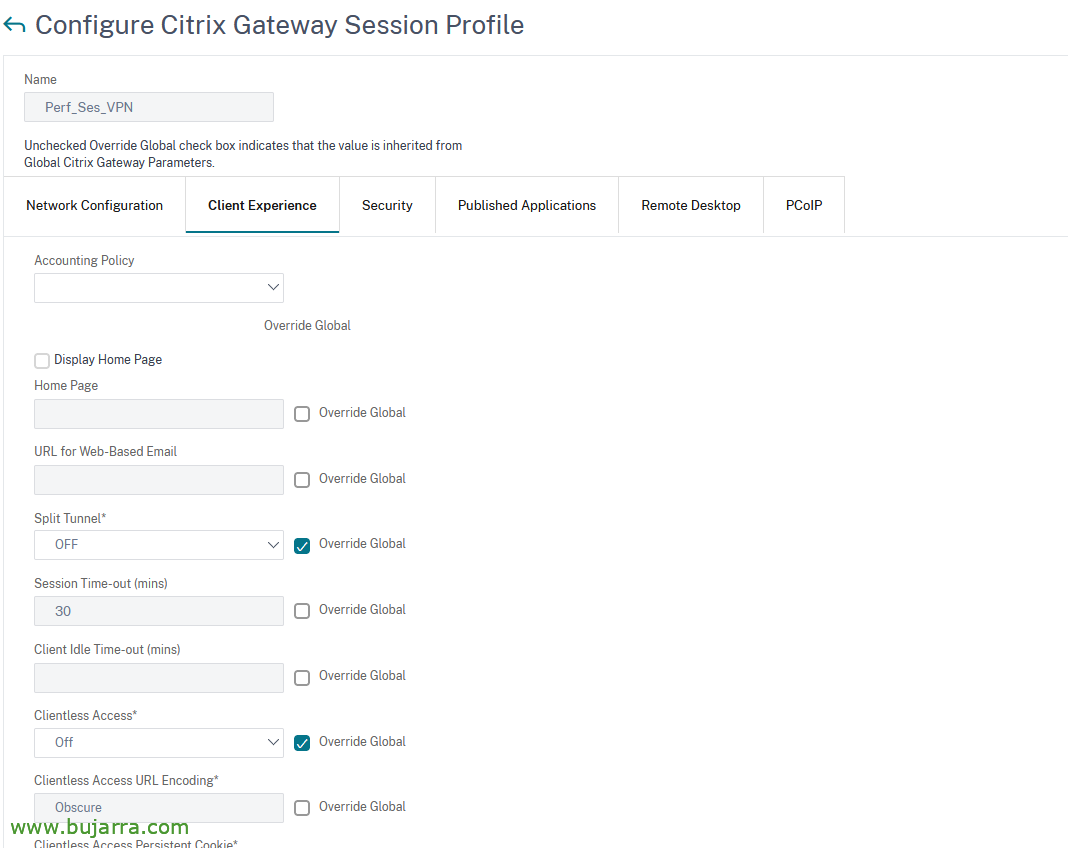

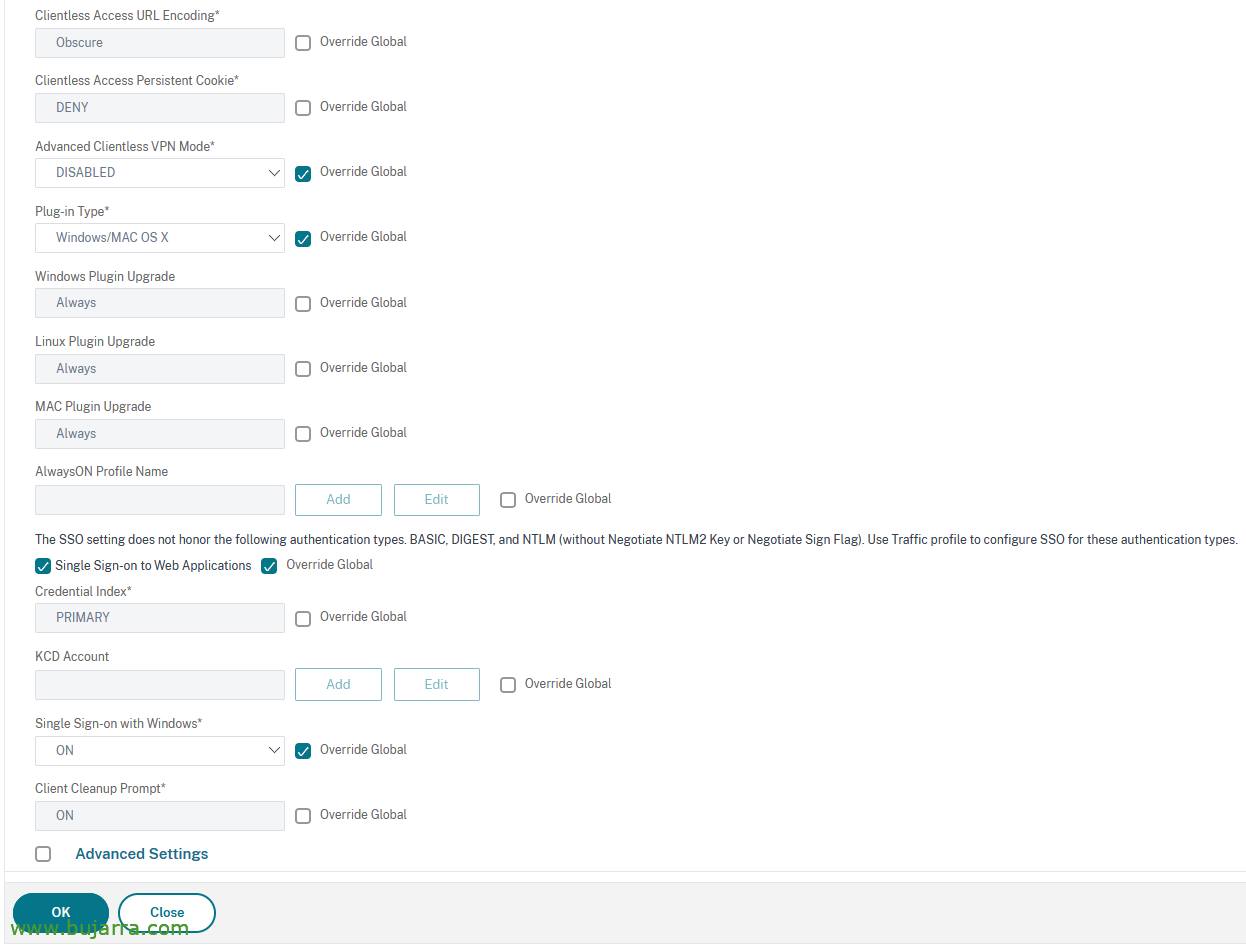

で “クライアントエクスペリエンス”:

- スプリットトンネル: オフ (この辺りですべてのトラフィックを送信するには)

- クライアントレス アクセス: オフ

- プラグインタイプ: ウィンドウ/MAC OS X

- Webアプリケーションへのシングルサインオン: ダニ

- Windowsでのシングルサインオン: オン

で “安全”:

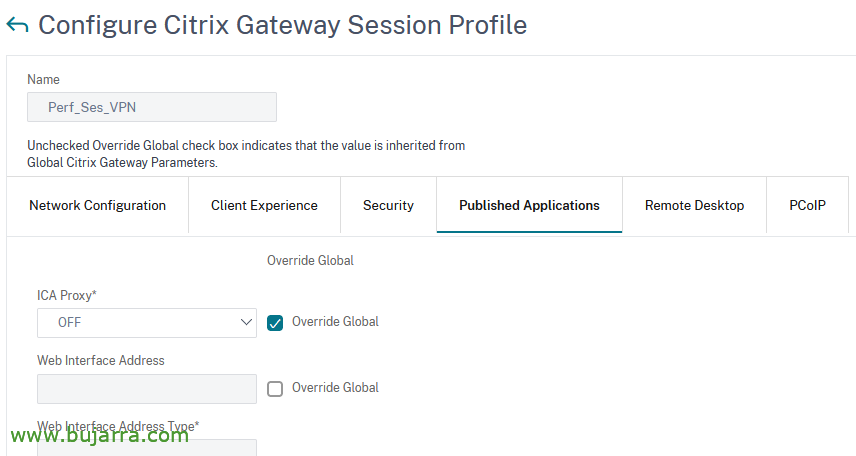

そして “公開アプリケーション”:

- ICAプロキシ: オフ

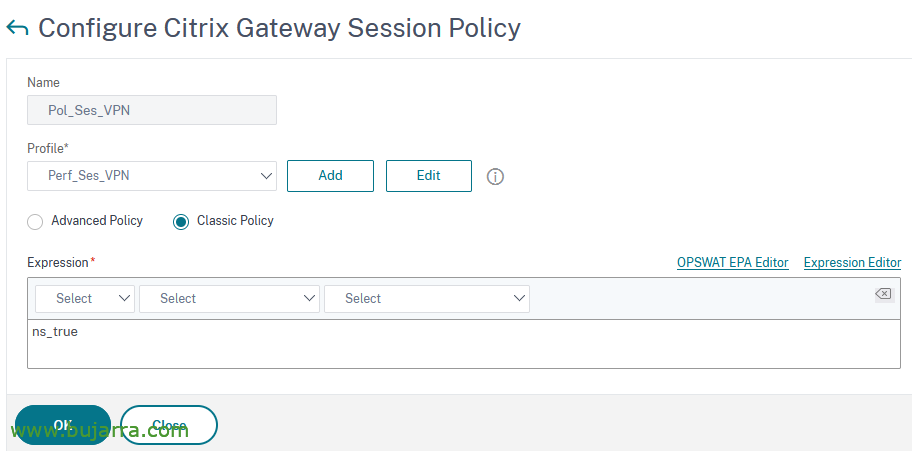

VPN のセッション ポリシーの作成

次に、セッションポリシーを作成し、作成したセッションプロファイルをリンクします, セッションポリシーを作成するには、 “Citrix ゲートウェイ” > “檄” > “Citrix Gatewayセッションポリシーとプロファイル” > “セッションポリシー” > “足す”.

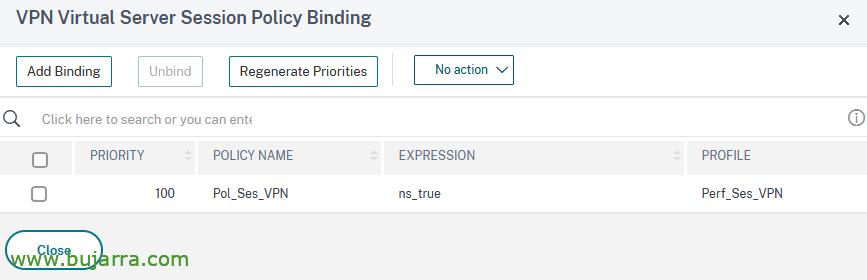

VPNセッションポリシーをNSゲートウェイにリンクします

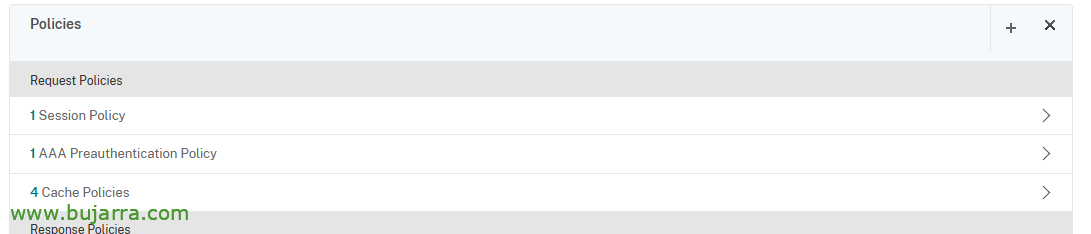

また、新しく作成したセッションポリシーをNetScaler Gateway仮想サーバーにリンクしました, から “NetScalerゲートウェイ” > “NetScaler Gateway仮想サーバー”, 私たちのVSで > “檄” > “セッションポリシー” > “バインドを追加”, それを選択し、デフォルトの優先度のままにします, “閉める”,

仮想サーバーにあるポリシーは、次のようなままです.

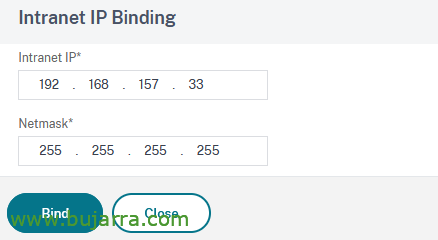

VPN クライアントの IP 範囲

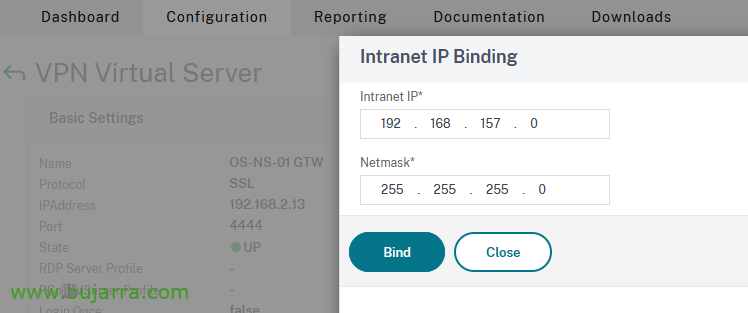

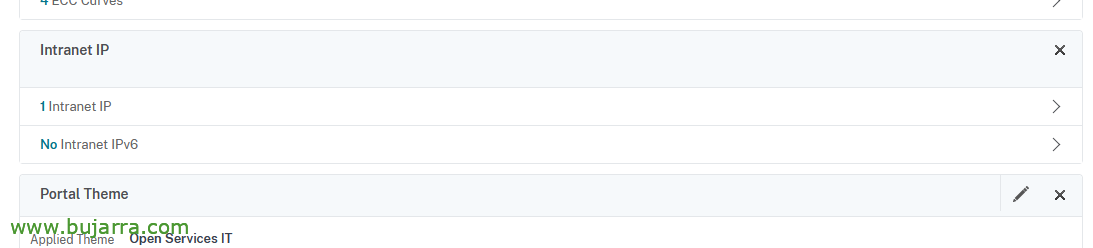

次に、VPN 経由で接続するクライアントの IP 範囲を構成します, NSゲートウェイ仮想サーバーからIPイントラネットを追加します, から “NetScalerゲートウェイ” > “NetScaler Gateway仮想サーバー”, 私たちのVSで > “イントラネット IP アドレス” > “イントラネットIPなし”

こんなものを残す.

目! これらのVPNマシンが内部ネットワーク上のコンピューターに到達するようにする場合. 内部ネットワーク上のこれらのサーバーには、VPNのプール範囲に移動するように指示するルートが必要です, NetScaler サブネット IP を経由します, これはルーティングするものです.

内部ネットワークのLinux上で個別に実行できました:

IPルート追加 192.168.157.0/24 経由 192.168.2.12 開発ENS160

または、すべてのマシンのファイアウォールで静的ルートを作成することもできます, この例では、Fortigate.

ユーザーに手動で割り当てられた IP アドレス

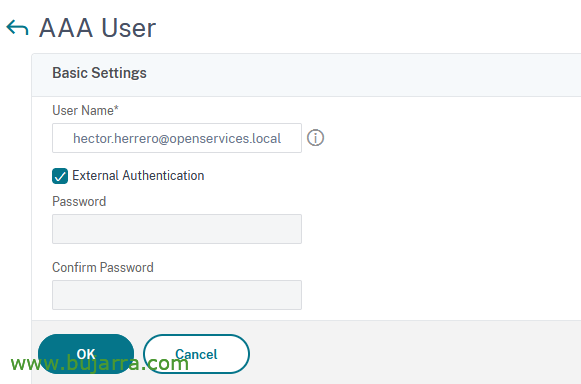

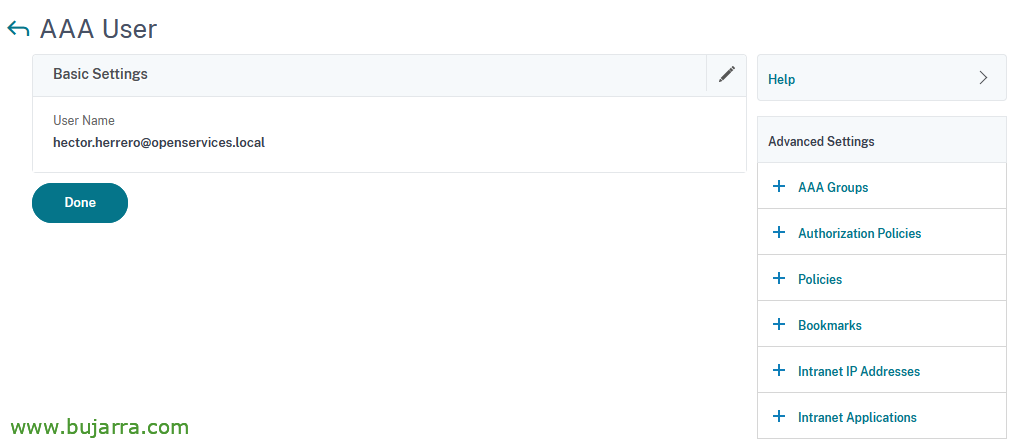

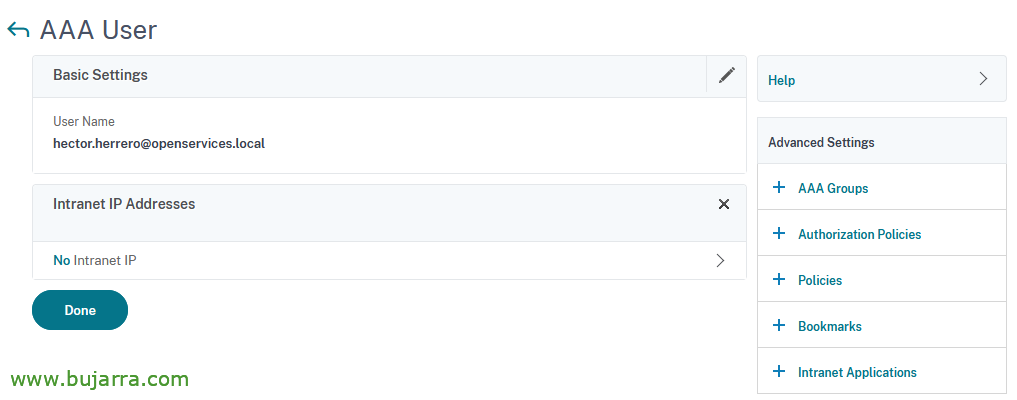

静的IPアドレスをユーザーに割り当てる場合, からそれを行うことができます “Citrix ゲートウェイ” > “ユーザー管理” > “AAA ユーザー” > “足す”, ユーザーの名前を入れます & わかりました,

クリック “イントラネット IP アドレス”,

クリックします “いいえ” IPイントラネットを割り当てて,

縛る & 寄付する

そして、お客様とつながるとき, IPが私たちのためにそれを保存することがわかります. 今はつながる時ではないということ, しかし、彼はスクリーンショットを保存し、彼に対応するIPを取得したことを検証するために保存しました.

事前認証プロファイルと事前認証のポリシー

悪くありません, これはオプションです, ただし、特定の事前接続要件が必要になる場合があります, これを行うには、事前認証ポリシーを通じて、接続を許可するためにクライアント側でいくつかの条件を要求できます. たとえば、以前に作成したレジストリに特定のエントリがあるとします, プログラムが実行されている, フォルダ内のファイル, アンチウイルスの状態… 君を置いていくよ ここは 使用できる例をいくつか紹介します. これには、ユーザーが接続するときにCitrix Secure Access Endpoint Analysisがインストールされている必要があります (EPAの), 接続時にこれらのチェックを実行し、許可するかどうか, 前進し続けるために.

接続するユーザーがアプリを開いていることを要求する例を挙げます, 特にMicrosoftのメモ帳 (oメモ帳).

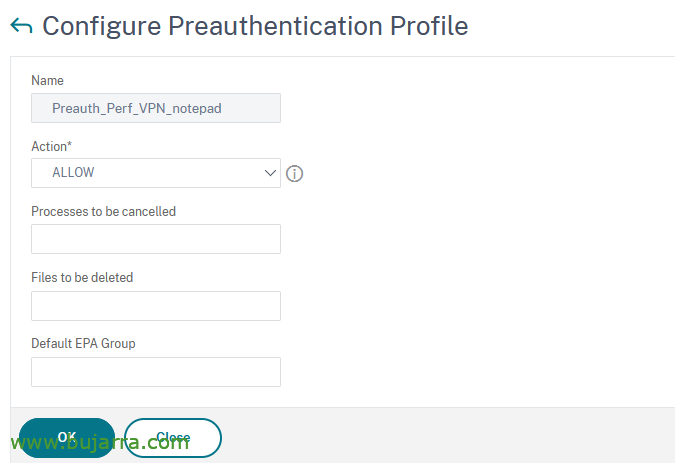

事前認証プロファイルの作成

まず、事前認証用のセッションプロファイルを作成します, から “Citrix ゲートウェイ” > “檄” > “事前認証ポリシーとプロファイル” > “事前認証プロファイル” > “足す”. 名前を付けて、[アクション]で[許可]を選択します,

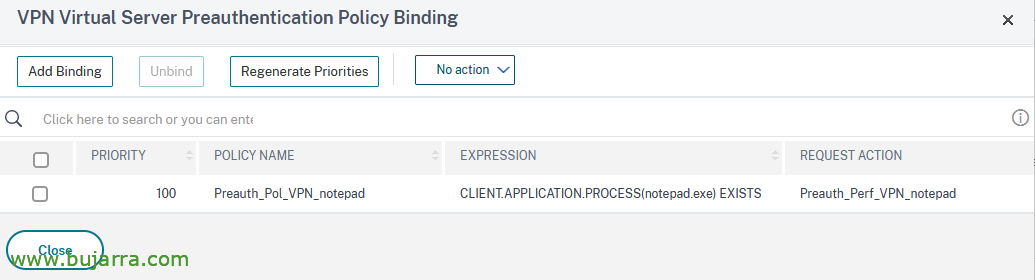

事前認証ポリシーの作成

次に、セッション ポリシーを作成します “Citrix ゲートウェイ” > “檄” > “事前認証ポリシーとプロファイル” > “事前認証ポリシー” > “足す”. アクションをリンクし、興味のある表現を追加します, 次に例を示します, 前述したように, 未処理のプロセスがある場合, メモ帳からNetScaler Webサイトにアクセスできるようになります, そうでなければ、私は彼に何も見せないでしょう.

事前認証ポリシーをNSゲートウェイにバインドします

そしていつものように, NetScaler Gatewayの仮想サーバーにリンクする必要があります, 事前認証ポリシーを探し、リンクします.

したがって、AAA事前認証ポリシーは残ります,

初めての試み

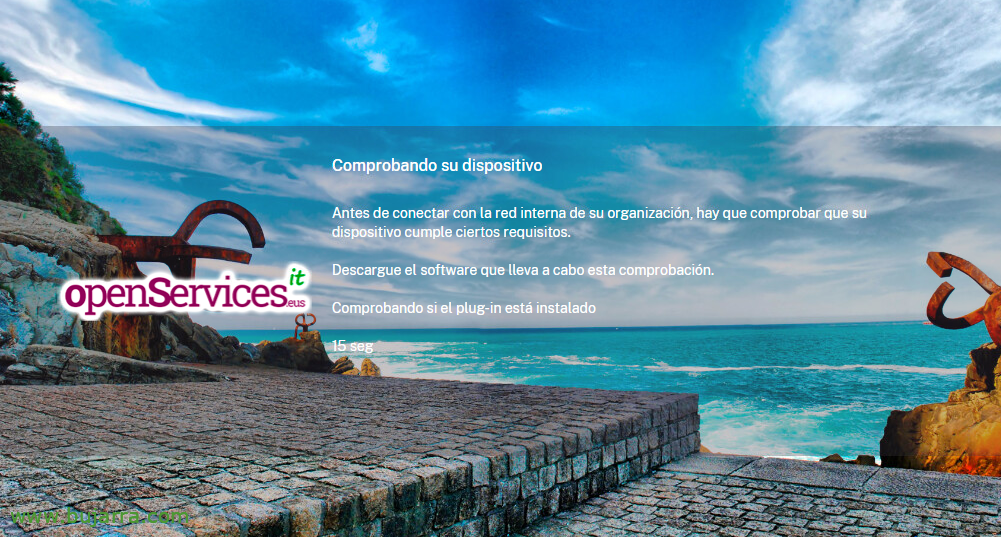

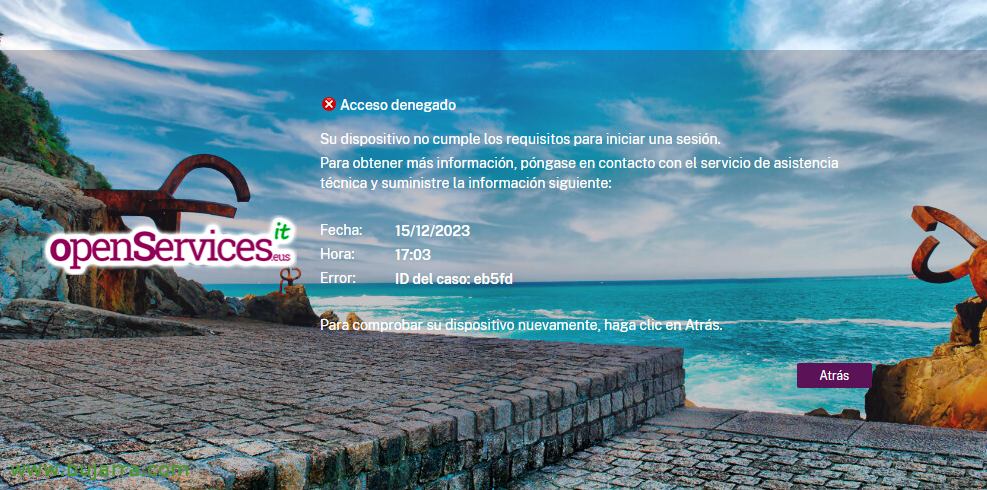

新しいVPNのテストを開始する時が来ました! ゲートウェイのURLを初めて開くと、デバイスをチェックしていることを示します, また、接続する前に、デバイスが特定の要件を満たしていることを確認する必要があります, カウントダウンを期待しています…

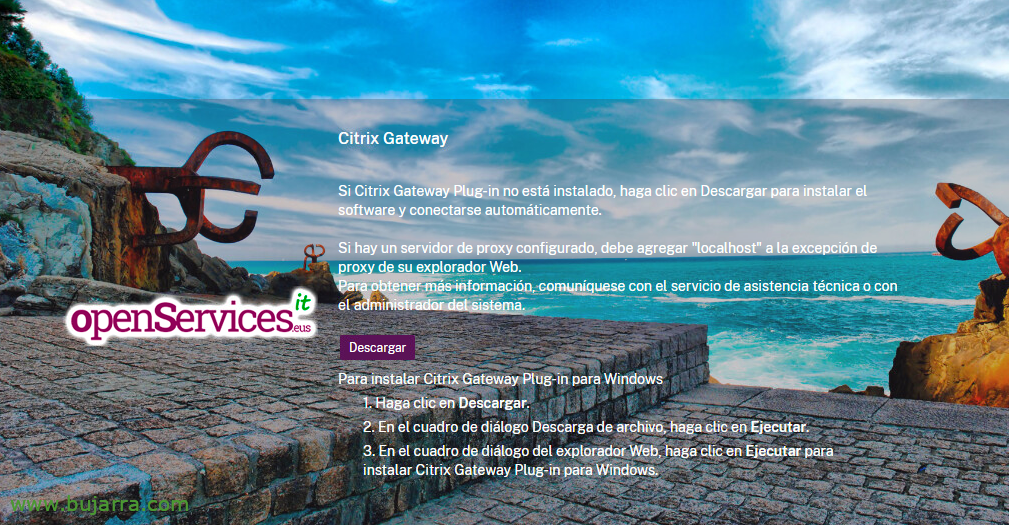

そして、これまで検証するソフトウェアをインストールしていないため、, クリック “ダウンロード”

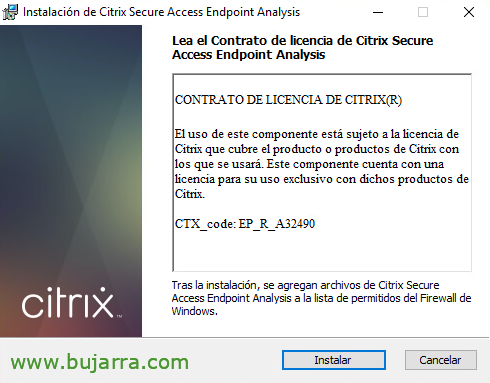

Citrix Secure Access Endpoint Analysisのインストール,

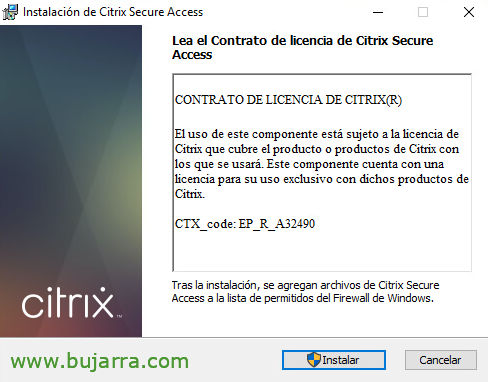

Citrix Secure Access Endpoint Analysisステーションで短いインストールを開始します, それは言われたことを検証するでしょう, 必要な事前認証条件. クリック “取り付ける”,

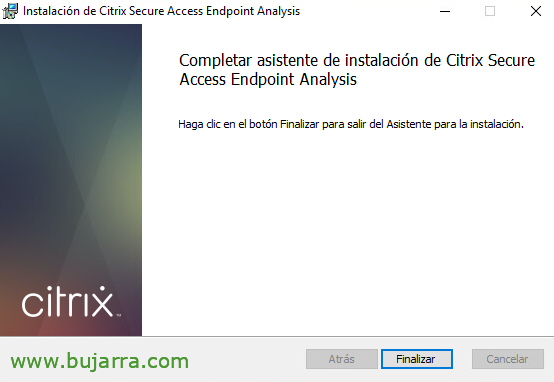

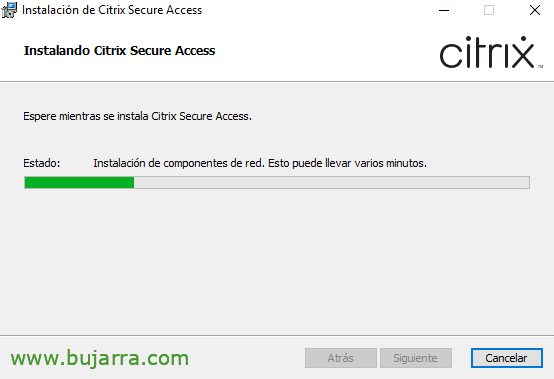

短いインストールの後、クリックします “終わり”. 大規模デプロイメントの場合, このソフトウェアは、無人パラメータを使用してインストールできます.

スキャンエージェントをインストールしたら, アクセスの条件を満たしているかどうかを確認するために、当社の機器を分析できるかどうかお問い合わせください, クリック “はい”, またはで “いつも”,

機器の分析後, 条件を満たしていない場合は、アクセスが拒否されます, 当社のデバイスがログイン資格がないことを示しています.

その代わりに, 当社がこれらを遵守する場合, ログインするためのアクセスパネルが表示されます, 私の場合、アクセスするには、メモ帳を開く必要がありました, バックグラウンドで実行, などなど, アクセスサイトを表示します.

定期的に自分自身を認証した後, ユーザー名とパスワードを使用, VPNクライアントがインストールされていないことを検出します, Citrix Gatewayプラグイン, クリック “ダウンロード”.

Citrix Secure Accessのインストール,

したがって、この場合は手動でインストールします。, しかし、無人でインストールすることもできます, クリック “取り付ける”,

… 数秒待ちます…

インストール後、をクリックします “終わり”,

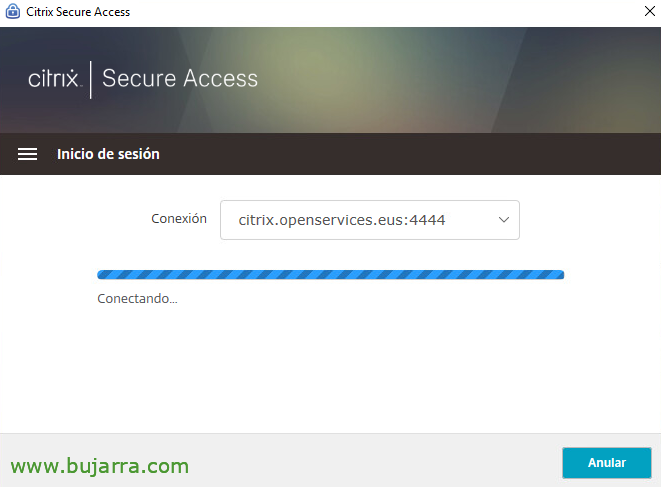

セキュアアクセスは、接続データがすでに設定されている状態で直接開きます, VPNに安全に接続するためのユーザー名とパスワードの入力のみを求められます, クリック “サインイン”,

… 接続するまで待ちます….

すでに接続されていることを確認しました, ここではIP範囲なし, NetScaler SNIPの使用と共有,

または、IP範囲がある場合,

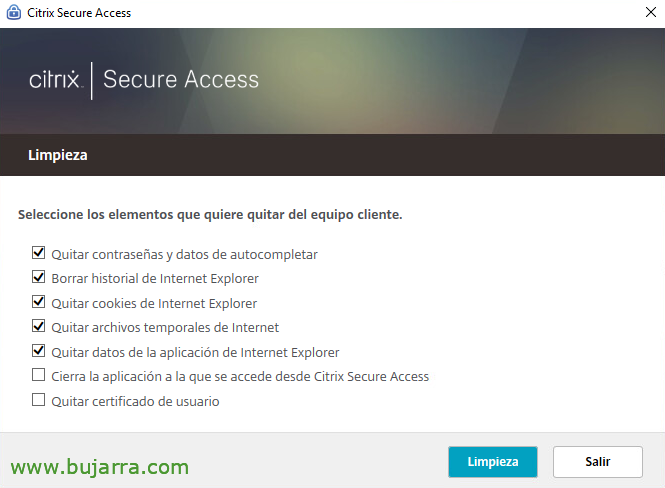

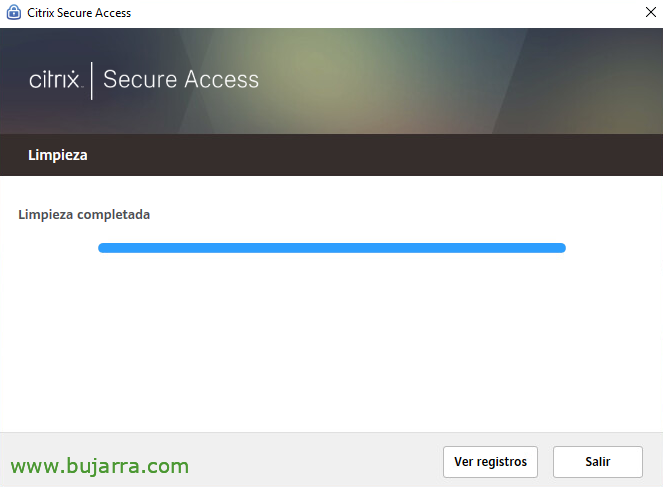

Citrixからログアウトしたとき, セキュリティを確保し、特定の危険なアイテムを削除するために、ローカルコンピューターから削除するアイテムを自動的に尋ねます, これは、クリックして無人で構成することもできます。 “清掃”,

“出て行ってください”,

スプリットトンネルの有効化

すべてのVPNトラフィックがNetScalerを通過しないようにする場合は、スプリットトンネルを有効にする必要があります, ただし、各クライアントが自分の接続を参照し、VPNに入るトラフィックのみを参照できるようにしたいと考えています.

前に作成したCitrix Gatewayセッションプロファイル, で “クライアントエクスペリエンス”, スプリットトンネルをONにマークしました.

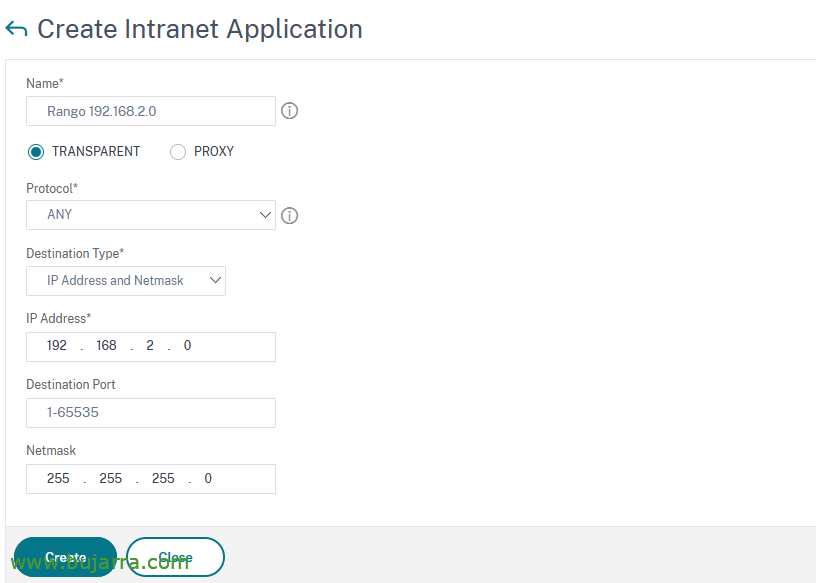

アクセスを許可するネットワークまたはネットワークを登録する必要があります, こちらは, から “Citrix ゲートウェイ” > “リソース” > “イントラネットアプリケーション” > “足す” そして、彼らがアクセスできるようにしたい目的地を作成します, ホスト, ネットワーク, ポートによるフィルタリング…

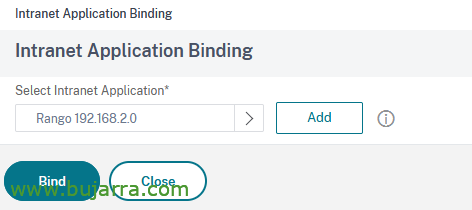

そして、NetScaler Gatewayの仮想サーバーにリンクして終了します, で “イントラネットアプリケーション”, イントラネットアプリケーションを選択し、 “縛る”.

まぁ, Citrix NetScaler GatewayをVPNゲートウェイとして構成し、外部ユーザーに組織への安全なアクセスを提供する方法を確認できる最初のドキュメントとしては十分すぎると思います, それらにIPアドレスを割り当てる方法と、接続する前にユーザーが特定の要件を持っていることを検証するための事前認証ルールを作成する方法を見てきました! 今後のドキュメントでは、複雑さとセキュリティを追加するさまざまな要素を追加します,

ハグ, うまくいきますように!