LDAPを使用したActive Directoryに対するFortigate認証の使用

このドキュメントでは、ディレクトリサービスに対してLDAPを使用するようにFortigateを設定する方法について説明します, この場合、Microsoft Windows Active Directoryに対して 2003. LDAPの詳細 – ここは.

まず、FWに接続します, に移動し、 “利用者” > “LDAP (英語)” LDAPを使用して新しい接続を作成します, これを行うには、をクリックします “新規作成”,

LDAPサーバーのデータを入力する必要があります:

“名前”: このLDAPサーバ接続の名前

“サーバー名/IP”: LDAPクエリを実行するサーバーのIP

“サーバーポート”: これは、上記のサーバーに接続するためのLDAPポートです.

“共通名識別子”: デフォルト “CNの” つまり、ユーザーは自分の “フルネーム”, 空のままにすると、ユーザーは “表示名” 又は “私達*****@*****io.eso”

“識別名”: これは、Active Directory 内のユーザー コンテナーへのパスになります. 配置する組織単位であるかどうかを考慮します “OUの” または、通常のコンテナであることを示す “CNの”. 次のようなルートである必要があります: “OU=組織単位,DC=ドメイン,DC=ドメイン”. 以下の私のActive Directoryで特定のケースを見ていきます。, 私が持っている構成はどのように見えますか.

そして、私たちが興味を持っているなら, FWとドメインコントローラー間の接続を確保できます. クリック “わかりました”.

私たちはそれが正しいことがわかります.

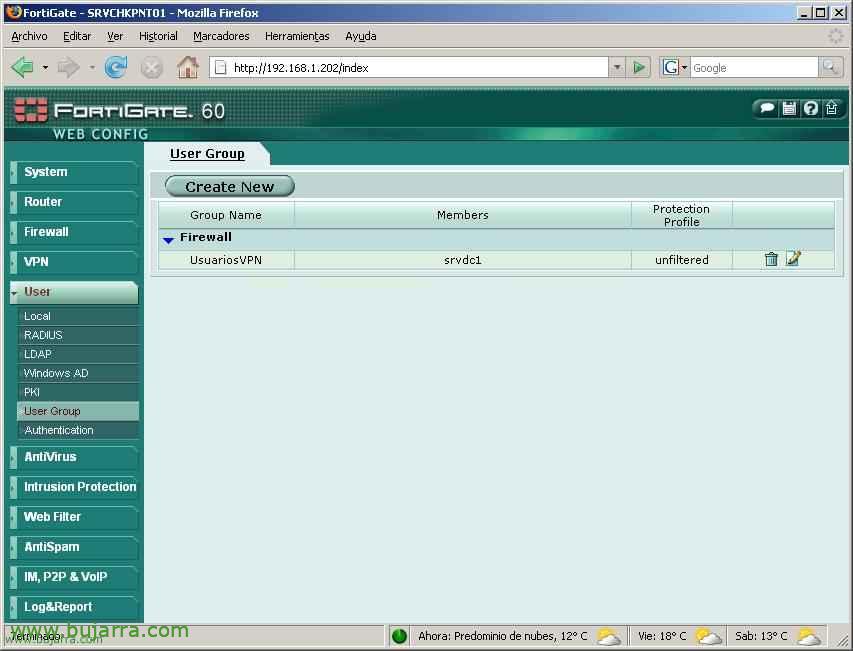

次に、前のユーザーグループを示すユーザーグループを作成する必要があります. これを行うには、, 私たちは行くつもりです “利用者” > “ユーザーグループ” > “新規作成”.

ユーザーグループに名前を付けます “名前”, 例えば “ユーザーVPN”. そして、右側に “メンバーズ” 作成したばかりのグループ “RADIUS/LDAPサーバー上のユーザー”, 私たちは与えます “わかりました”.

そして、グループがすでにそこに作成されていることを確認します. 今残っているのは、私たちが興味を持っているものにそれを追加することです, を IPSec VPN アクセスのファイアウォール ポリシーに設定する, SSLについて… または私たちが興味を持っているものなら何でも.

これが私のアクティブディレクトリになります, この UO は: VPN ユーザーと、その中にユーザーがいる, Tonde Applyに接続するためのアクセス権を持つユーザーになりますが、これは私たちが行ったことです.

www.bujarra.com – エクトル・エレーロ – NH*****@*****ra.com – v 1.0