NetScalerでのAccess Gatewayの構成

まぁ, 基本的にNetScalerを構成したら, Access Gateway機能を実装して、外部から任意のデバイスを介してユーザーがCitrix XenAppアプリケーションまたはXenDesktopデスクトップに安全にアクセスできるようにします. このドキュメントでは、NetScaler CAGを介して内部ネットワークのWebインターフェイスを公開する方法について説明し、WebおよびCitrix Receiverを介してアクセスします!

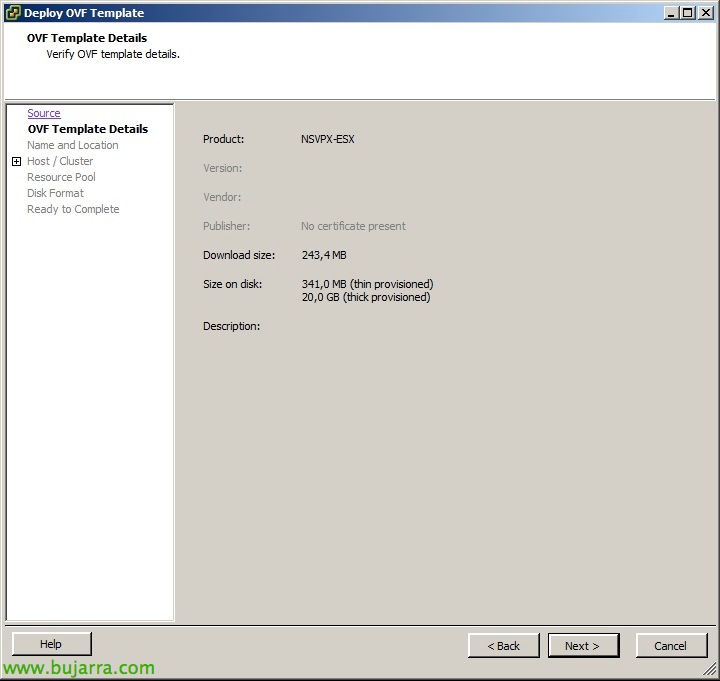

の 前のドキュメント NetScalerの基本的な構成方法はすでに見てきました, 同じ手順を続けます…

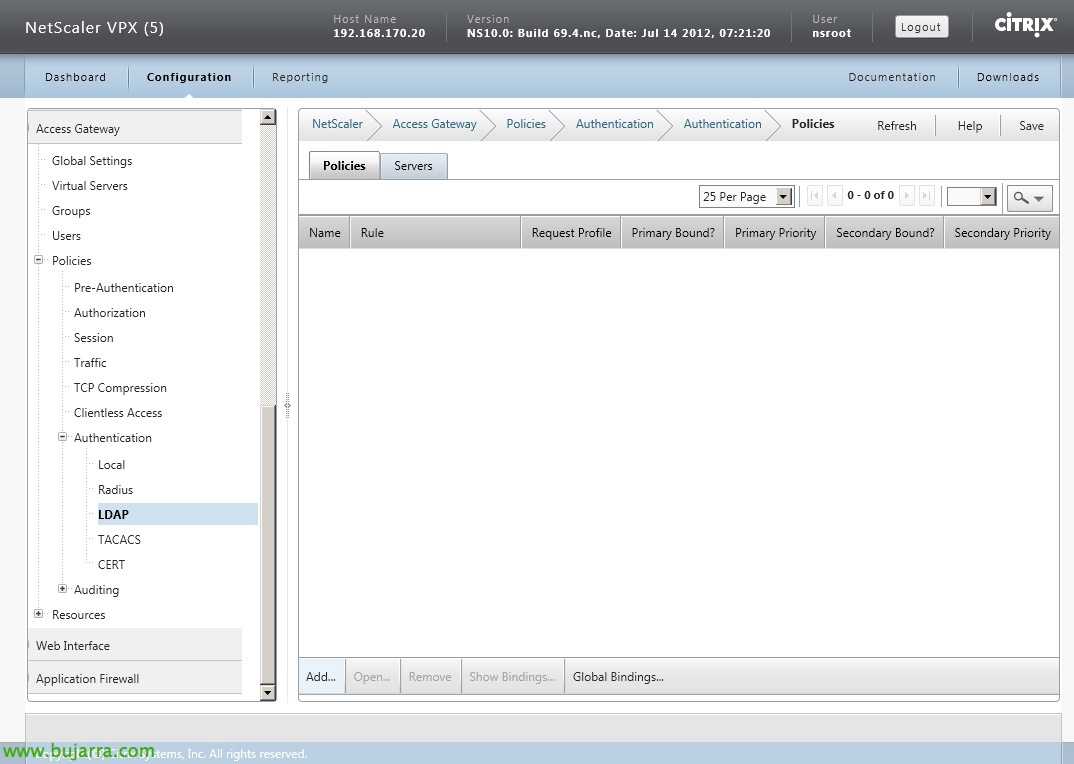

まず、Active DirectoryのユーザーがCAGを検証するCAGによって検証されるLDAPサーバーを登録する必要があります, こちらは: “アクセスゲートウェイ” > “檄” > 認証” > “LDAP (英語)” > 睫毛 “サーバー” > “足す…”

サーバー名を追加します, 私たちはあなたのIPアドレスを提供します, やつ “広告”, で “ベースDN (ユーザーの位置情報)” ユーザーがいる場所のDNルートを配置します, ユーザーの基盤となります, 私の場合、ドメインの全ツリーを配置します ('dc=ドメイン, dc=それ') そして、後でフィルタリングします. で “管理者バインド DN” アカウントを検証するユーザーのパスを示します, 私の場合、それはなります: 'cn=LDAPユーザー, cn=ユーザー, dc=ドメイン, dc=それ') パスワードに加えて、 “管理者パスワード” そして、私たちはそれを確認します. で “サーバ ログオン名属性”: 'samAccountName'. で “検索フィルター” グループのメンバーのみをフィルタリングして検証することができます, それらがそれに属していない場合、私たちはそれらを検証しません, 私の場合は: 'memberOf=cn=ポータルユーザー, ou=グループ, ou=ツンドラIT, dc=ドメイン, dc=それ'. で “グループ属性” 示す: 'メンバーオブ'. で “サブ属性名”: 「CN」. ユーザーがパスワードを変更できるようにする場合, LDAPの代わりに、ポート'389を変更してLDAPSを使用します’ by '636', および「セキュリティの種類’ 'PLAINTEXTの代わりに’ Go 'SSL’ をクリックし、「ユーザーによるパスワードの変更を許可する」にチェックを入れます。. 用意! “創造する”!

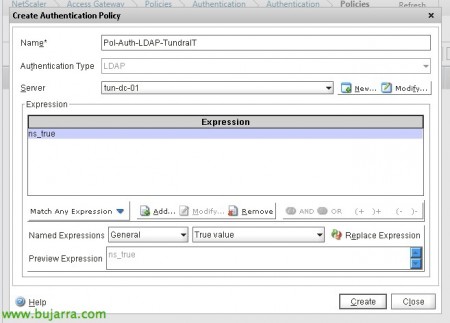

悪くありません, 次に、このサーバーの認証ポリシーを作成します: “アクセスゲートウェイ” > “檄” > 認証” > “LDAP (英語)” > 睫毛 “檄” > “足す…”. 名前をつけます, 定義したばかりのサーバーを選択し、それに「True value」式を割り当てます. “創造する” 以上です!

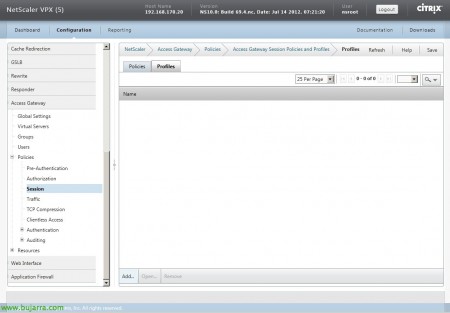

次のステップは、セッションプロファイルを “アクセスゲートウェイ” > “檄” > “セッション” > 睫毛 “プロファイル” > “足す。。。”

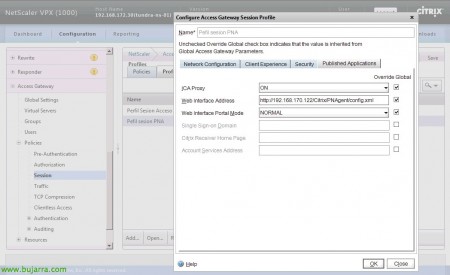

名前をつけます, で “安全” 私たちはそれを確認します “デフォルトの認証アクション” は 'ALLOW' にあります,

で “公開アプリケーション” 私たちは、 “ICAプロキシ” 彼がCSGのように振る舞うように, のURLを示します “Web インターフェイス アドレス” この場合、ネットワーク上の仮想マシンにあります (今後のドキュメントでは、NetScaler自体でWIを非常に簡単に展開する方法を説明します). さらに、次のことを示します。 “Web インターフェイス ポータル モード” 'NORMALで’ そして “シングルサインオンドメイン” ユーザーがネットワークを入力する必要がないように、ネットワークのドメインを示します.

前の, で “クライアントエクスペリエンス” 確認させていただきます。 “クライアントレス アクセス” は 'ALLOW' にあります’ Access Gatewayクライアントまたはプラグインを使用する必要がないため, 以上です! “創造する”.

悪くありません, 次に、セッションプロファイルを “アクセスゲートウェイ” > “檄” > “セッション’ > [ポリシー] タブ’ & 「追加...’

私たちは政治に名前を付けます, 作成したばかりのプロファイルを関連付け、「True value」という式を追加します’ & “創造する”.

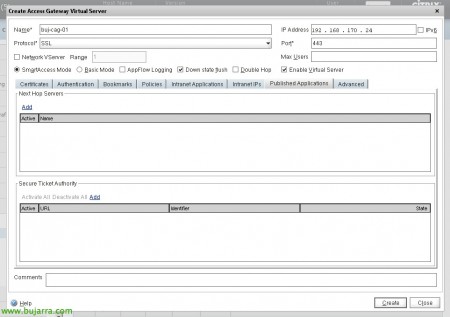

悪くありません, 次に、Access Gatewayサーバーを作成しましょう, から “アクセスゲートウェイ” > “仮想サーバー” > “足す…”

私たちはあなたに名前を付けます, IPアドレスを設定します, 提示する証明書を追加する必要があります, 以前にインストール済みです, だから “足す >”.

で “認証” 前に作成したポリシーをプライマリ認証として追加します.

で “公開アプリケーション”, ネットワークのSTAを追加する必要があります, 「Secure Ticket Authority」で’ 押した “足す…”

そして、STAを紹介します, 私の場合、XA環境はサーバー自体になります, XDがある場合、それはコントローラー自体になります, それらを形式で入力します: 'http://DIRECCIÓN_IP:PUERTO_XML/scripts/ctxsta.dll’ & “創造する”.

彼らが「UP」ステータスで出てくることを確認する必要があります. もしそこにたどり着けなかったら, NetScalerのPIN/MIPを使用して、PINGを介してXenApp IPに到達できることを確認する必要があります + XMLの. NS 1494tcp または 2598tcp から XA 自体まで, ICAまたはHDXが通常モードの場合、またはセッション画面の保持が有効になっている場合. “わかりました”.

以前に作成したセッションポリシーをCAG仮想サーバーに割り当てることができます (タブから “檄” > “セッション”) またはグループを作成します (から “アクセス グループ” > “グループ” > “足す…”) このセッションポリシーを割り当てます, これは、プロファイルをさまざまなタイプのユーザーに適用する場合に理想的です, 彼らが属するグループによって異なります.

次に、Access Gateway仮想サーバーが解除されたことを確認します,

そして、設定を保存します!

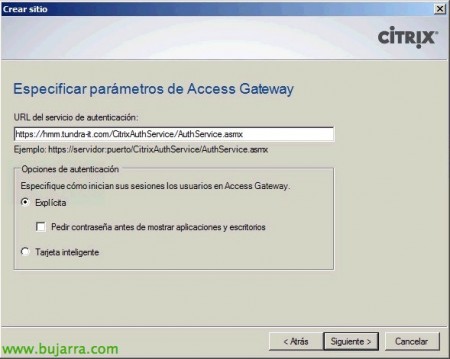

Webインターフェースをインストールする必要があります, ウェブサイトを作成する場所, 認証が実行されたことを示します “Access Gatewayで”,

認証サービスのURLは、お客様の公開アクセスURLとなります: 'https://FQDN_PUBLICO/CitrixAuthService/AuthService.asmx’ (CAGを攻撃するようにホストを変更します, まあ、それが私の普通のやり方です).

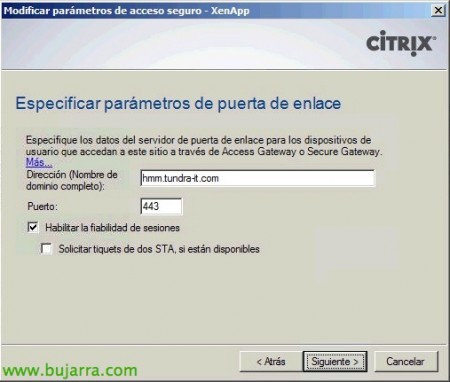

さらに, サイトが作成されたら, を設定します “セキュアアクセス”,

「Direct with Gateway」と表示’ すべてのネットワークまたはLAN IP範囲を除く,

そして最後に、外部接続の名前を示します, 必要に応じて、セッションの信頼性を有効にします.

iPadのようなモバイルデバイス接続を有効にする, アイフォン…

Web パーツで行ったのと同じセッション プロファイルを作成する必要があります, しかし、今度は “Web インターフェイス アドレス” をサービスサイトのXMLファイルパスに: “HTTPの://DIRECCIÓN_IP_WI/Citrix/PNAgent/config.xml”

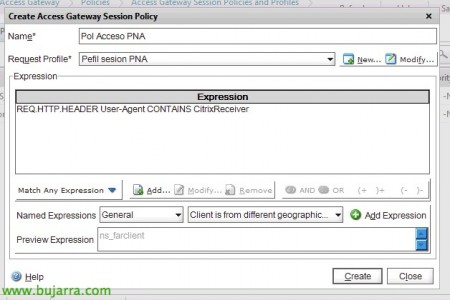

また、ポリシーを作成し、そのプロファイルを関連付けます, 次の式を追加します: 'REQ.HTTP です。HEADER User-Agent CONTAINS CitrixReceiver’ 接続ヘッダーを読み取るには, また、Citrix Receiverからアクセスした場合は、そのサイトに送信します!

そして、ついにこのポリシーをCAG仮想サーバーに追加します, で “檄” > “セッション”, Webポータルへの通常のアクセスよりも優先度が低く追加されます.