Zuordnen des DNIe zu Active Directory-Benutzern und Authentifizieren mit SmartCard

In diesem Dokument werden wir sehen, wie wir die digitalen Zertifikate des DNIe mit SmartID verknüpfen können (Elektronischer Personalausweis) mit den Benutzerkonten in unserem Active Directory, Es ist ideal, um unsere Mitarbeiter ohne Benutzernamen und Passwort zu authentifizieren, Natürlich können wir es später mit den restlichen Dienstleistungen verbinden, die wir benötigen, Wenn wir Zugang über das Internet haben, Citrix-Nationalpark… Wir bräuchten nur einen Kartenleser an jedem Gerät und schon kann es losgehen, Es könnte sogar verwendet werden, um ein Gerät an der Haustür im Büro zu platzieren, um den physischen Zutritt zu validieren, Zeitmanagement… alles durch Smartcard-basierte Authentifizierung.

Erste, um dieses Dokument zu erstellen, Wir benötigen die folgende Unternehmenssoftware SMARTACCESS, Angenommen, es handelt sich um kostenpflichtige Software (aber sehr niedrige Kosten):

– SmartID Firmenanmeldung: Ermöglicht Anmeldungen mit jeder Smartcard mit einem beliebigen X509v3-Zertifikat (DNIe zum Beispiel). Dabei handelt es sich um zwei Komponenten:

+ SmartID Kernkomponenten für Unternehmen: Dies sind die grundlegenden Komponenten, muss auf den zu authentifizierenden Computern installiert sein (PC-Kunden) und auf Domänencontrollern.

+ SmartID-Verwaltungstools für Unternehmen: Tool zum Verwalten von DNIe-Authentifizierungseinstellungen mithilfe der SmartID Policy MMC.

– SmartID OCSP Client für DNIe: Software, die das OCSP-Protokoll verwendet, um den Status des Widerrufs der DNIe-Zertifikate online zu überprüfen.

Installieren von SmartID-Kernkomponenten für Unternehmen,

SmartID Corporate installieren 2008 Core Components hat nichts, Wir werden jedoch berücksichtigen, dass die Ausrüstung später neu gestartet werden muss, Wir können es auch über die Befehlszeile installieren (Es ist ein MSI). Wir müssen es auf allen Domänencontrollern und Clientcomputern installieren, mit denen wir uns authentifizieren möchten.

Installation von CSPs für die DNIe,

Laden Sie die kryptografischen Module von der offiziellen Website des elektronischen DNI herunter und installieren Sie sie auf den Computern oder CSP unter Windows. (Anbieter von kryptographischen Diensten). Wir können es per Befehlszeile oder mit einem Doppelklick installieren, Wir müssen berücksichtigen, dass wir später den Computer neu starten müssen! Wenn wir also über die Befehlszeile installieren: 'DNIe_v6_0_2.exe /zuX’ (wobei X die Sekunden sind, um den Computer neu zu starten).

Nach dem Neustart, Beim Starten, fordert uns auf, das CA-Zertifikat "AC root dnie" zu installieren., Anklicken “Zertifikat installieren…” und wir folgen dem Zauberer.

Installieren des SmartID OCSP-Clients für DNIe,

Wir werden dies in das Gerät einbauen, das den Status des Widerrufs der elektronischen DNI-Zertifikate überprüft, Dann aktivieren wir es auf Active Directory-Ebene mit einem.

Die Installation des SmartID OCSP-Clients für DNIe erfolgt im Assistentenmodus, Wir können es aber auch geräuschlos installieren, Es erfordert einen Neustart am Ende, aber wir können es gleichzeitig mit SmartID Corporate installieren 2008 Kernkomponente. Brunnen, “Folgende”,

… Warten Sie einige Sekunden…

Wenn wir eine Lizenz haben, geben wir sie ein, Wenn wir es nicht testen können 30 Tage, “Nur zu”,

Und “Schließen”.

Was ich gesagt habe, Dieses Gerät müsste neu gestartet werden.

So aktivieren Sie es, von einem Domänencontroller, Wir erstellen ein Team-Gruppenrichtlinienobjekt, das in einer Organisationseinheit mit den Computern angewendet wird, auf denen die Software installiert ist. Wir fügen die Vorlage, die die Installation generiert hat, dem Gruppenrichtlinienobjekt mit dem Namen “SmartIDDNIeRP.adm”.

Und wir ermöglichen die Politik in “Team-Einrichtung” > “Administrative Vorlagen” > “Intelligenter Zugang” > “Konfiguration des SmartID DNIe-Sperranbieters” > “Konfigurationsparameter”, Wir ermöglichen es, Wir konfigurieren den Proxy, falls vorhanden, und die Überwachung, um ein Protokoll zu generieren.

SmartID Corporate installieren 2008 Verwaltung,

Es wird das Werkzeug sein, mit dem wir die Zuordnung der DNIe-Zertifizierungsstelle verwalten, ein MMC-Add-on.

Wir beginnen mit der Installation von SmartID Corportate 2008 Verwaltung, “Folgende”,

…

“Schließen”

Konfigurieren der SmartID-Unternehmensanmeldung für die Authentifizierung mit Active Directory-Benutzerausweisen,

Nicht schlecht, So werden neue Aussteller in der SmartID-Richtlinienkonsole angezeigt, Wir müssen die Anforderungen erfüllen:

– Das Active Directory muss über jede ausstellende Zertifizierungsstelle eines Drittanbieters im NTAuth-Speicher verfügen, um Benutzer im Active Directory authentifizieren zu können.

– Jede Stammzertifizierungsstelle eines Drittanbieters, die im Speicher der vertrauenswürdigen Stammzertifizierungsstelle aller Domänenmitglieder verfügbar ist. Gegebenenfalls müssen sich auch die zwischengeschalteten Zertifizierungsstellen der Zertifizierungskette in diesem Lager befinden.

Also das erste, was, wir benötigen die Root-Zertifikate der DNIe-CAs, Wir können dies leicht erreichen, indem wir sie aus einem DNIe-Zertifikat exportieren oder von der offiziellen Website herunterladen.

Um dies zu tun,, von einer DOS-Konsole auf dem Domain-Controller, den wir ausführen: 'certutil.exe -dspublish -f CERTIFICADO_CA NTAuthCA’

Und wir werden die Direktive bearbeiten “Standard-Domain-Richtlinie” aus dem Tool “Verwaltung von Gruppenrichtlinien” Aktives Verzeichnis, Wir importieren dieses Zertifikat aus “Einrichtung der Ausrüstung” > “Windows-Einstellungen” > “Sicherheitseinstellungen” > “Richtlinien für öffentliche Schlüssel” > “Vertrauenswürdige Root-Aussteller” > “Importieren…”

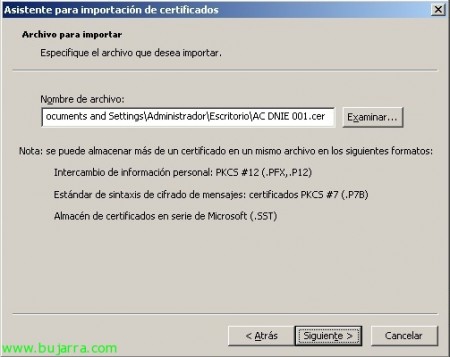

Wir starten den Assistenten eines Zertifikats von einer vertrauenswürdigen Stammzertifizierungsstelle, Also haben wir den Assistenten mit dem DNIE CA ZERTIFIKAT fortgesetzt.

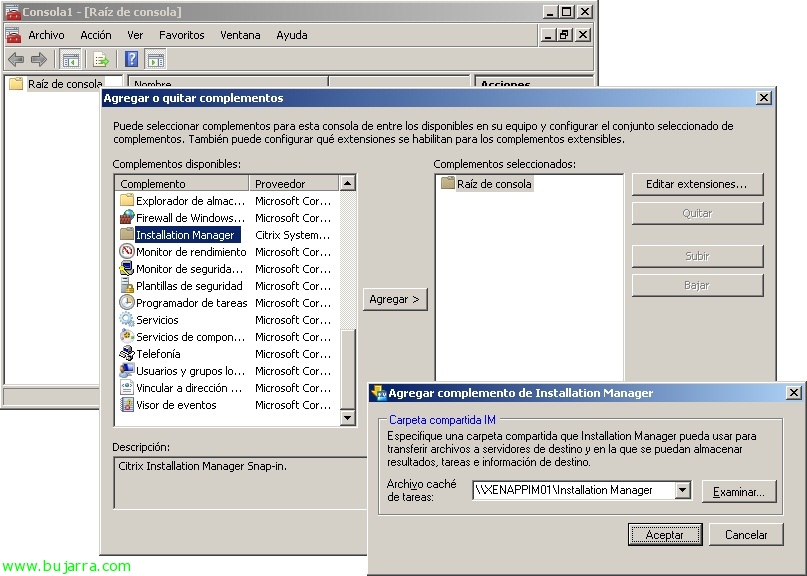

Okay, Lassen Sie uns SmartID einrichten, hierfür, Wir öffnen eine neue MMC-Konsole und fügen das Plugin hinzu “SmartID-Richtlinie”,

Wir müssen uns gegen die CA des DNIe verbünden (der Generaldirektion der Polizei) die Eigentümerschaft der Angelegenheit mit ihrer OID, um dann die Zertifikate der DNIe der Benutzer korrekt zu identifizieren. Also von “SmartID-Richtlinien” > “Regeln für die Zertifikatszuordnung” > “Neu” > “Neue Partnerschaftsregel”

In “Zertifizierungsstelle” Auswählen “Wechselstrom DNIE 001”, in “Besitz des Zertifikats” Auswählen “Affäre”, Wir haben die “Attribut OID” Was ist es “2.5.4.5”, wir ermöglichen es und “Annehmen”,

Und jetzt müssen Sie nur noch in den Eigenschaften jedes Benutzers des Active Directory das DNIe-Zertifikat hinzufügen, das wir zuerst exportiert haben, am “SmartID-Zuordnungen” seit “Aus Datei hinzufügen”.

Wir wählen das Zertifikat des betreffenden Benutzers aus, “Offen”,

Perfekt, Annehmen.

Jetzt, vom “SmartID-Richtlinien”, Anklicken “Nachweis des Zertifikats gegen die Partnerschaftsregeln”, um zu überprüfen, ob alles korrekt ist,

Wir wählen eines der DNIe-Zertifikate aus & “Annehmen”,

OKAY, Es gibt uns das Recht!

Jetzt müssen Sie es nur noch ausprobieren, auf einem Domänencomputer mit einem Smartcard-Lesegerät oder einer SmartCard. Wir geben die DNIe ein…

Wir führen die PIN ein (Persönliche Identifikationsnummer) oder PIN (Persönliche Identifikationsnummer)…

Und wir führen es für die DNIe-Authentifizierungsanwendung wieder ein und das war's! Es wird unseren Schreibtisch beladen, Profil… (Ich habe es nicht geschafft, dies zu entfernen, Ich denke, das ist normal, Auf jeden Fall sollte die Laborumgebung ihn sehen) 😉