Implementierung von FSSOs zur Integration von Fortigate in Active Directory

In jeder Organisation, in der es (Mindestens) ein Fortigate und auch ein Active Directory, Das ist ein Muss. Diese Integration wird es uns unter anderem ermöglichen,, wie das Hinzufügen von AD-Benutzern oder -Gruppen zu Firewall-Regeln, oder auf Rekordniveau, Audits, Bedrohungsabwehr… Nun, die Details des Benutzers zu haben.

Was ich gesagt habe, wenn Sie Fortigate und Active Directory haben und diese noch nicht integriert haben, Wir werden versuchen, die notwendigen Schritte in diesem Beitrag aufzuzeigen. Wir werden den Fortinet SSO Collector Agent auf den Domänencontrollern installieren, die wir haben, oder mehr, die wir als FSSO kannten. Dieser Agent wird uns mehrere Dinge ermöglichen, darunter und sehr interessant, in der Lage sein, Firewall-Regeln zu erstellen, die für Active Directory-Benutzer oder -Gruppen des Typs spezifisch sind: Wenn du nicht Soundso bist, kommst du nicht zu diesem Server, Steuerelemente für die Navigation… Und ein weiterer Vorteil, den wir haben werden, besteht darin, dass jedes Mal, wenn ein Protokoll in unserer Firewall generiert wird, ein Protokoll erstellt wird, registriert den Benutzer, der es generiert hat. Erforderlich in jeder Organisation.

Auge, eine SEHR wichtige Sache, wenn Sie einen Remotedesktopserver oder eine Citrix VDA-Maschine haben, auf der Benutzer eine gemeinsame IP-Adresse haben, Auf diesen Rechnern müssen wir dann einen bestimmten Agenten installieren. Wir werden dies am Ende des Beitrags sehen.

Installieren des Fortinet SSO Collector Agent,

Zunächst einmal, wie wir bereits angedeutet haben, besteht darin, den FSSO Collector Agent AD auf unseren Domänencontrollern zu installieren. Wir können den FSSO-Agenten von der Support-Webseite von Fortinet.

Wir installieren den Agenten, Es hat nicht viel Geheimnisvolles zu bieten, “Nächster”,

Wir akzeptieren die Bedingungen der Lizenz, “Nächster”,

Standardpfad Installation 'C:\Programmdateien (x86)\FortinetFSAE', “Nächster”,

Wir müssen ein Konto mit Administratorrechten angeben, um den Dienst zu starten, Bitte, Erstellen eines bestimmten Benutzers, Verwenden Sie dafür nicht den Domain-Manager. In Diese Website Sie haben einige Tipps, um dieses Konto zu sichern. “Nächster”,

Wir bestätigen, dass wir beide Optionen aktiviert haben, und wir sind immer noch im fortgeschrittenen Modus, “Nächster”,

Kommen, fertig, “Installieren” So starten Sie die Installation,

… Warten Sie einige Sekunden…

Und “Beenden” sondern sicherzustellen, dass wir den FSSO-Assistenten starten werden.

Konfigurieren von Fortinet Single Sign-On,

Wir müssen die IP-Adresse dieses Domain-Controllers angeben, die IP-Adresse und den Port, auf die der Agent wartet. “Folgende”,

Wählen Sie die Domain aus der Liste aus, die überwacht werden soll, “Folgende”

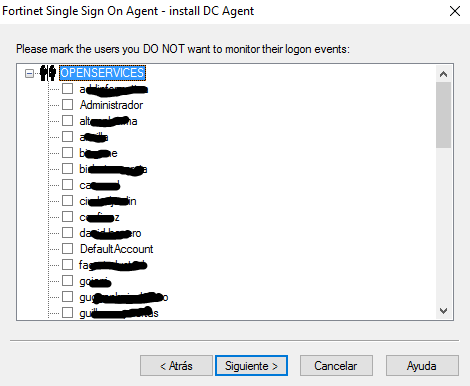

Und wenn wir vermeiden möchten, Protokolle von einem bestimmten Benutzer zu sammeln, können wir ihn jetzt markieren, “Folgende”,

Markieren “DC-Agent-Modus”, Dazu muss der Agent auf dem DC installiert sein, und achten Sie darauf, dass der DC neu gestartet wird.; oder “Umfragebetrieb” wenn wir den Agenten nicht auf allen DCs installieren möchten oder können.

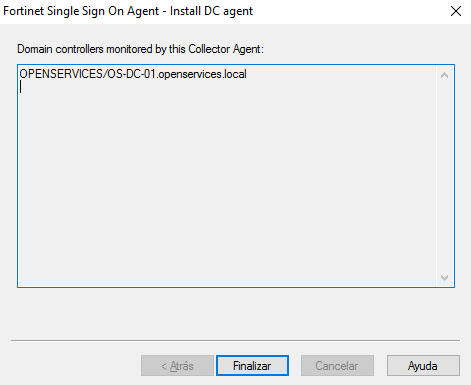

“Ende”,

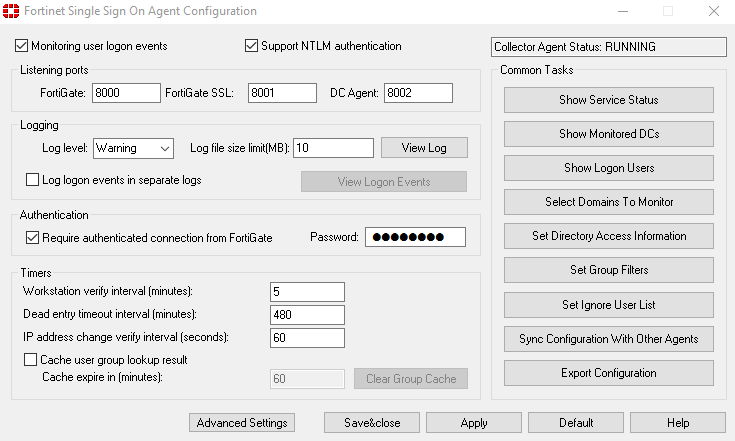

Nachdem der Assistent abgeschlossen ist, Wir öffnen die “Konfiguration des Fortinet Single Sign-On-Agenten”, Wir überprüfen, ob der Dienst ausgeführt wird, Wir prüfen, ob wir einen Parameter ändern möchten, Darunter “Authentifizierte Verbindung von FortiGate erforderlich” wo wir ein Passwort eingeben können, das wir als nächstes verwenden werden,

Erstellen des Konnektors für das AD,

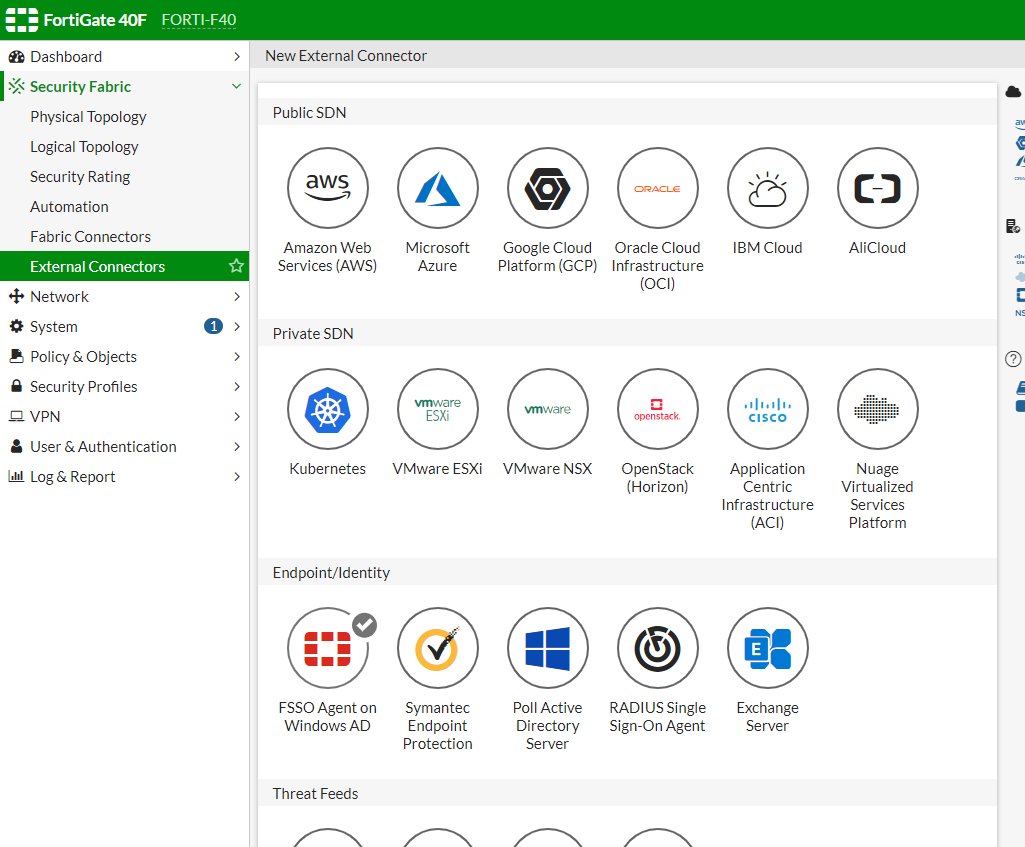

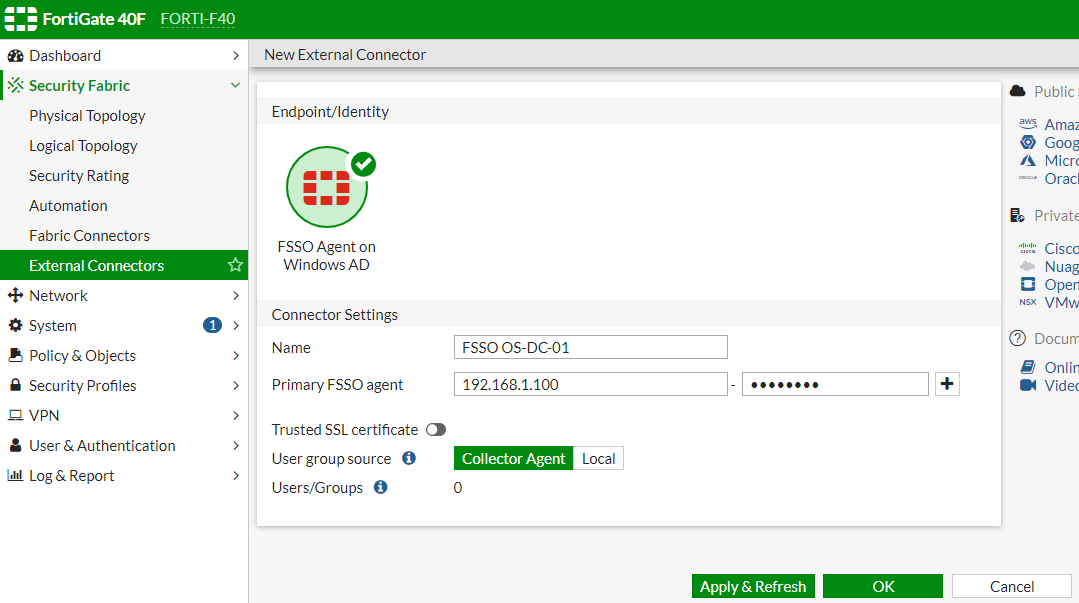

Es ist an der Zeit, zu unserem FortiGate zu gehen und den Konnektor zu erstellen, der Sie mit unserem Active Directory verbindet, Wir werden “Sicherheitsgewebe” > “Externe Steckverbinder” > und suchen Sie nach "FSSO-Agent unter Windows AD"..

Wenn Sie diese Option auswählen, erhält die Verbindung einen Namen und gibt die Computer an, auf denen der FSSO-Agent installiert ist, neben dem Passwort, das wir vor zwei Schritten für Sie festgelegt haben, Anklicken “Anwenden & Auffrischen”,

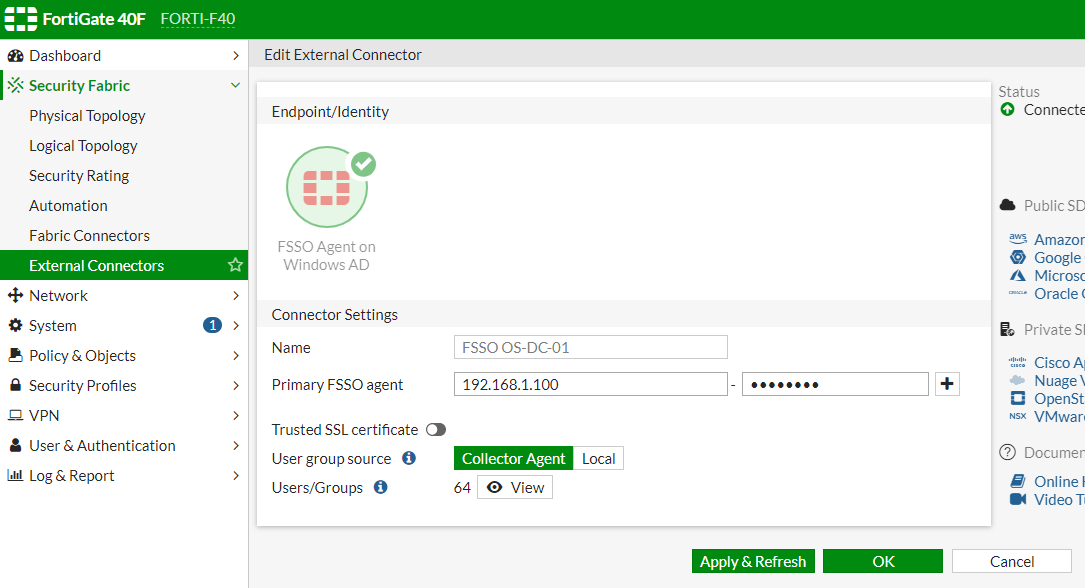

Und wir werden sehen, wie es bereits mehrere Objekte vom Typ Benutzer oder Gruppen erkennt, “OKAY”,

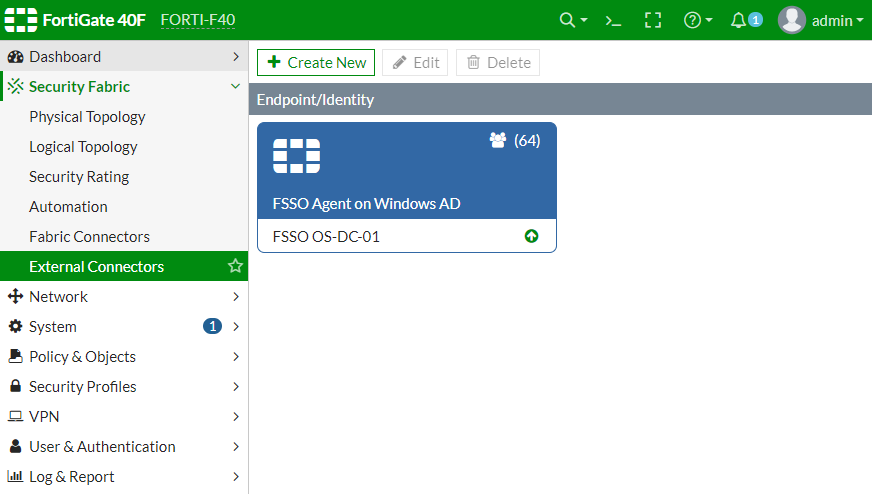

Wir überprüfen, ob der Konnektor jetzt aktiv ist,

Validieren des FSSO,

Und jetzt können wir damit beginnen, die Gruppen unseres Active Directory in Fortigate zu definieren, seit “Benutzer & Authentifizierung” > “Benutzergruppen” Wir können eine neue Gruppe erstellen, Ihnen sagen, dass es von der “Einmaliges Anmelden mit Fortinet (BFS)” und in den Mitgliedern werden wir in der Lage sein, die Benutzer oder Gruppen, die uns interessieren, direkt aus dem Active Directory hinzuzufügen.

Diese Benutzer oder Gruppen, die wir definieren, können sich als nützlich erweisen, Zum Beispiel für diese, um Firewall-Regeln zu bearbeiten oder zu erstellen, bei denen wir darauf hinweisen, dass, wenn Sie nicht zu einer, weil Sie keinen Zugriff auf das Internet haben, um ein Beispiel zu nennen. In der Regel, an der Quelle, abgesehen davon, wie wir wissen, dass wir IP-Adressen oder Netzwerkbereiche eingeben können, Jetzt können wir diese Benutzer oder Gruppen aus dem Active Directory auswählen. Märchenhaft!

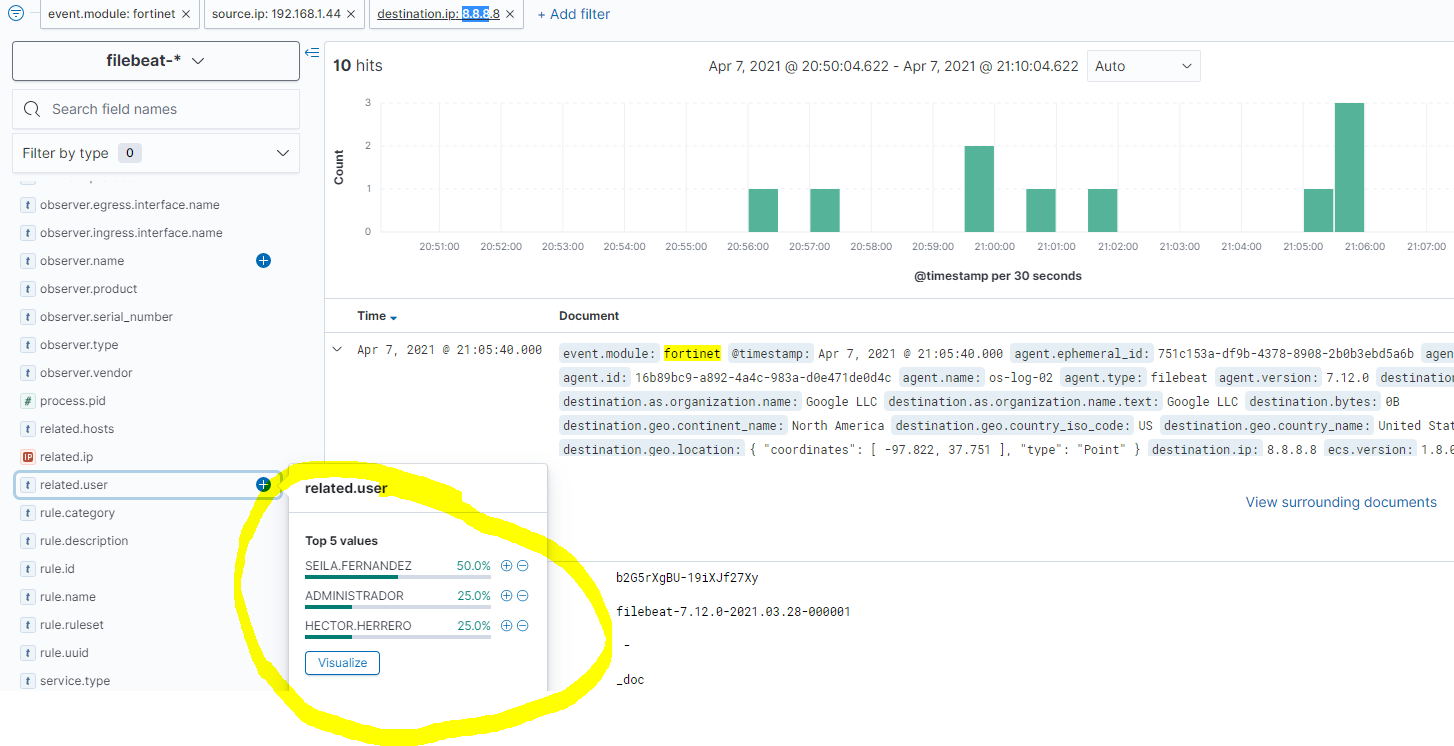

¿Und das? Ein Wunder, Nun erscheint in den Firewall-Protokollen ein neues Feld mit den Daten des Benutzers, der das Protokoll erstellt hat! Wir werden nun in der Lage sein zu wissen, welche Benutzer welche Websites besuchen! 🙂

Und wie immer, Wenn wir einen Protokollsammler haben, Es wird ein sehr nützliches Feld sein, da es uns ermöglicht, auf Benutzerebene alle Details zu verfolgen, die die FortiGate-Firewall registriert!

Installation des FSSO-Agenten auf Remotedesktopservern oder Citrix VDA,

Was ich gesagt habe, wenn Sie einen Computer haben, auf dem mehrere Benutzer unter derselben IP-Adresse arbeiten, in der Regel über Terminaldiensteserver oder Citrix VDA-Server, Auf diesen Rechnern wird es notwendig sein, einen weiteren Agenten zu installieren, den wir ebenfalls von der Support-Webseite von Fortinet.

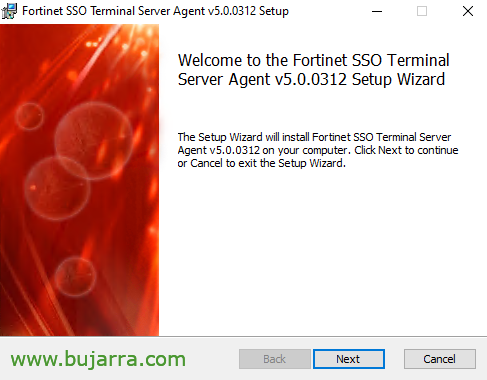

Auf jedem Server müssen wir den Fortinet SSO Terminal Server Agent installieren, “Nächster”,

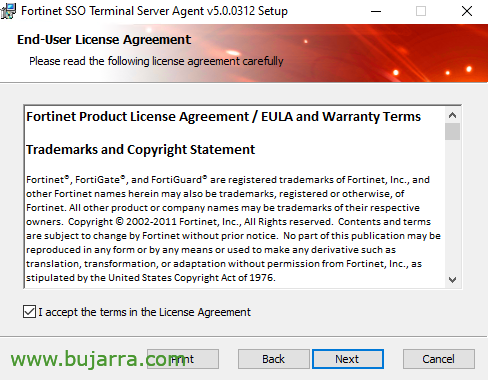

Wir akzeptieren die Lizenzvereinbarung & “Nächster”,

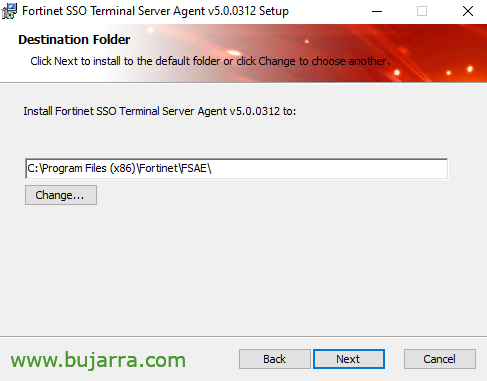

Wie zuvor, Standard-Pfad “C:\Programmdateien (x86)\FortinetFSAE”, Gedrückt “Nächster”,

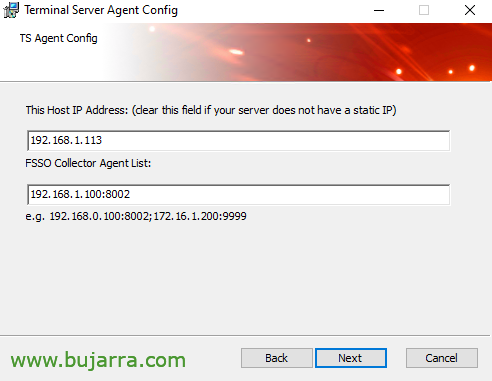

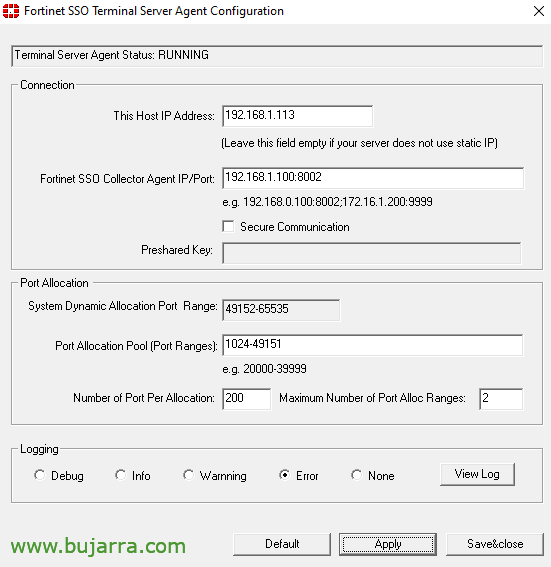

Wir geben die IP-Adresse des Servers selbst an, die IP, die wir haben, und zusätzlich müssen wir die IP-Adresse des FSSO Collector Agent angeben, Wenn wir mehr als einen haben, müssen wir sie hinzufügen. “Nächster”,

Gedrückt “Installieren” So starten Sie die Installation,

… Warten Sie einige Sekunden…

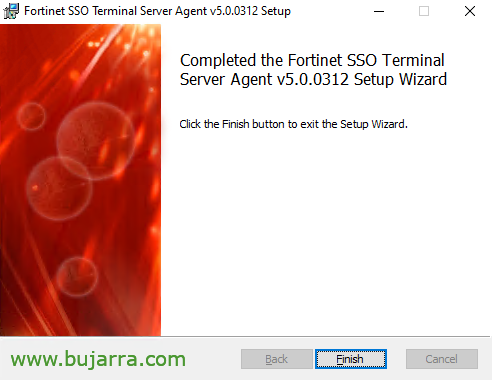

“Beenden”

Und wenn wir die Konfigurationskonsole öffnen möchten “Konfiguration des Fortinet SSO-Terminalserver-Agenten”, Aber im Prinzip müssten wir keine Änderungen vornehmen.

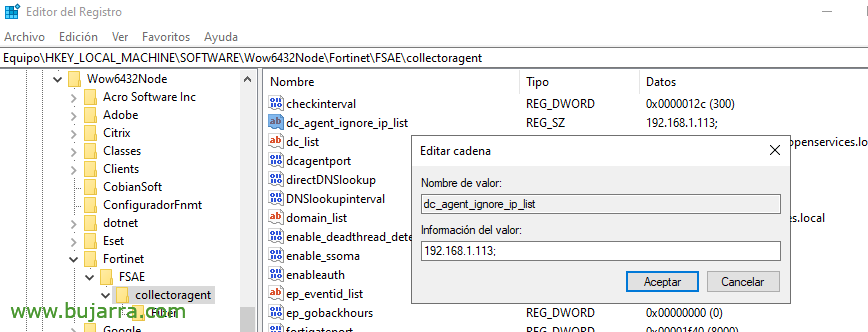

Im FSSO-Agent der DCs müssen wir einen Registrierungsschlüssel bearbeiten, um die IP-Adressen zu ignorieren, auf denen der TS-Agent installiert ist, Daher werden wir das, was wir von diesen Maschinen sammeln, nicht duplizieren, wenn nicht nur der TS-Agent in ihnen.

Wir bearbeiten in der Tonart “HKEY_LOCAL_MACHINESOFTWAREWOW6432NodeFortinetFSAEcollectoragent” Die Cadeba'dc_agent_ignore_ip_list’ und geben Sie die IP-Adressen des TS-Agents an..

Und wenn alles gut geht, dann im FSSO-Tool, das wir in sehen werden “Anmeldebenutzer anzeigen” die als 'TS-Agent ausgegeben wird.’ in der Spalte "Typ".

Brunnen, Hier enden wir für heute, wie immer in der Hoffnung, dass jemand es nützlich finden kann, was nicht nur darum geht, ein FortiGate in Unternehmen zu bringen und das war's., dass es viele Dinge gibt, die getan werden können, um sie konsequent zu nutzen, Ich würde meine rechte Hand verwetten (Der Gute) dass die Hälfte der Unternehmen UTM nicht einmal in ihren Regeln verwendet, Und ich wette es aus Erfahrung, so befinde ich mich in den Welten Gottes…

Nun, das, Integrieren Sie Ihre Forti Firewalls in Active Directory und seien Sie brav!

Passt auf euch auf, Möge es gut gehen, Umarmungen,