VPN mit Citrix NetScaler III – Authentifizierung mit Zertifikaten

Ich mag diesen Beitrag wirklich, Im heutigen Artikel werden wir uns ansehen, wie wir unsere lieben und geliebten Benutzer dazu bringen können, über ihre eigenen SSL-Zertifikate auf NetScalet Gateway zuzugreifen und nicht auf traditionelle Weise; Agiler und mit einer Smartcard (USB oder NFC) Sie werden sicherer eintreten.

Ich setze also diese Reihe von Beiträgen zum Einrichten eines VPN über NetScaler Gateway fort, heute werden wir den Zugriff auf die Umgebung durch persönliche Zertifikate erzwingen, die wir zuvor in unserem Active Directory generiert haben, sowie an unsere Nutzer in physischer oder digitaler Form verteilt.

Dieser Beitrag ist wie folgt strukturiert:

Konfigurieren in NetScaler, um Zertifikate bei der Anmeldung anzufordern

Erstellen des Authentifizierungs-CERT-Profils

Wir erstellen das Authentifizierungsprofil, um Zertifikate von, “Citrix Gateway” > “Politik” > “Authentifizierung” > “CERT” > “Profile” > “Hinzufügen”, Wir geben Ihnen einen Namen und wählen das Attribut mit dem Feld Benutzername, “Schaffen”,

Erstellen der Authentifizierungs-CERT-Richtlinie

Wir erstellen nun die Richtlinie und verknüpfen sie mit dem neu erstellten Profil, seit “Citrix Gateway” > “Politik” > “Authentifizierung” > “CERT” > “Politik” > “Hinzufügen”, mit Angabe eines Namens und des Ausdrucks "ns_true". “Schaffen”,

Verknüpfen der Richtlinie mit NetScaler Gateway

Auf dem virtuellen Server des NetScaler Gateways ist das Zertifikat der Zertifizierungsstelle der Organisation an ihn gebunden (Wenn wir es noch nicht getan haben),

Auf dem virtuellen Server des Gateways in “Grundlegende Authentifizierung” Wir müssen einen neuen hinzufügen, Wir wählen eine Richtlinie vom Typ "CERTIFICATE" aus.’ vom Typ "Primär"’ und klicken Sie auf “Fortsetzen”,

Wählen Sie die zuvor erstellte Richtlinie aus und klicken Sie auf “BINDEN”,

"1 Cert Policy" ist jetzt zugeordnet, Anklicken “Spenden”.

Übrigens, Berücksichtigen Sie auf dem LDAP-Server das Attribut "Server Logon Name’ da es standardmäßig 'sAMAccountName ist.’ Und das wäre so etwas wie Hector.Herrero und würde es mir nicht erlauben, mich einzuloggen wie ‘Ich************@**********es.local‘ So wird der Benutzer angezeigt, der in den Zertifikaten ausgestellt wurde.

Testen

Wir öffnen erneut die Citrix NetScaler Gateway-Website, Wenn wir unser Zertifikat nicht haben, können wir uns nicht anmelden.

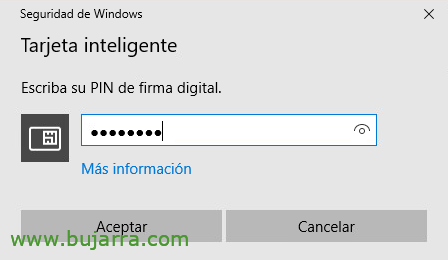

Auf der anderen Seite, wenn wir unsere Smartcard oder unser Zertifikat installiert haben, Wenn Sie die Citrix NetScaler Gateway-Website aufrufen, werden Sie bereits nach der PIN gefragt, um auf Ihr Zertifikat zuzugreifen, und das Webportal wird geladen…

Später wird Secure Access gestartet und nach der PIN gefragt…

Und es wird nach dem Passwort gefragt, Der Benutzer übernimmt es aus dem Zertifikat und kann nicht geändert werden. Das passiert uns, weil wir die LDAP-Richtlinie noch verknüpft haben.

Und nach Eingabe der Anmeldeinformationen können wir wie gewohnt darauf zugreifen!

Smartcard-Simulator

In diesem letzten Teil werden wir darüber sprechen, wie man ein Benutzerzertifikat generiert und wie wir, wenn wir keinen USB-Smartcard-Leser haben, es mit Software simulieren können. In einem früheren Dokument, Wir haben bereits gesehen, wie Zertifikate für die Benutzer unseres Active Directory generiert werden können, Sie können die folgenden Schritte ausführen. Oder diese mit einer Simulatorsoftware namens EIDVirtual Smart Card, für den Einsatz in MVs und LABs kann sich als nützlich erweisen, Wir haben 30 Probetagen und kann heruntergeladen werden unter hier.

Wir installieren die Software, was nicht viel Geheimnisvolles hat und dann starten wir den Konfigurationsassistenten. Wir schließen ein USB-Flash-Laufwerk an und es wird es dafür verwenden, Wir geben unseren USB-Stick-Buchstaben und eine PIN an, werde es dafür formatieren. Wir können dann Zertifikate darin 😉 speichern “Format”,

“Ja”,

Das ist normal, Die Karte wird nicht erkannt, Sie müssen den USB-Stick durchstechen und wieder einstecken…

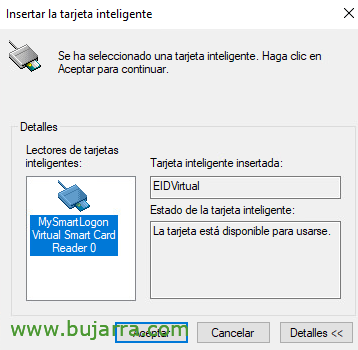

Fertig, erkennt es, Annehmen!

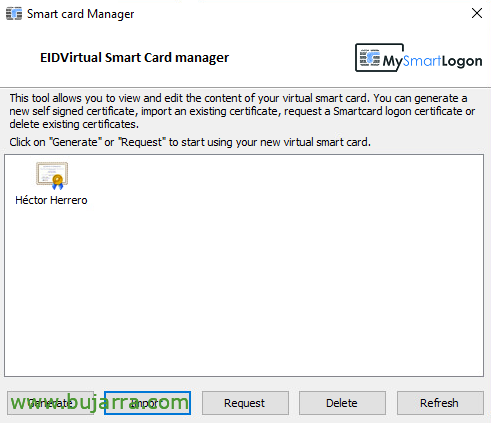

Der Smartcard-Manager lädt jetzt, Was wird zur Verwaltung dieses USB-Sticks verwendet?, das heißt, diese SmartCard, und installieren Sie Zertifikate, Wir können sie importieren… Öffnen Sie das Dienstprogramm als Administrator, wenn wir PFX importieren möchten.. Wenn wir von hier aus beim AD ein Zertifikat für den Benutzer anfordern wollen, mit dem wir eingeloggt sind, Wir geben Anfrage.

Geben Sie die PIN der Karte ein,

Wir wählen die CA unseres AD aus & Annehmen,

Und fertiges Zertifikat, das in diesem Simulator oder dieser virtuellen Smartcard angefordert und generiert wurde, Wir können sie manuell installieren…

Ich hoffe, dass diese Art von Beitrag Sie dazu anregt, Ihre Sicherheit ein wenig zu erhöhen, abgesehen von der Bequemlichkeit der Arbeit mit Smartcards und Zertifikaten; =) Wie immer in der Hoffnung, dass es SEHR gut geht =)