ElasticsearchとGrafanaによるファイルアクセス監査

この投稿はかなり興味深いです, 組織のファイルへのアクセスを無料で監査できるため, これらのイベントを収集し、Elasticsearchに保存します, 何のためですか, 次に、Grafanaを巧みに視覚化することで、アクセスを簡単に視覚化できます. また、ドキュメントを開いたユーザーを確認する, それを変更または削除しました.

現在、Windowsサーバーを介してユーザーにファイルを提供しており、そこで何が起こっているのかを知りたい場合, ポリシーやGPOを通じてファイルアクセスを監査する可能性があることはご存じでしょう, 誰が何をしているのかを確認する. 問題は、そのデータを理解することです, Windowsではイベントビューアを使用する必要があり、そのために自分自身を撃つ必要があるためです, 真実? だから, このデータを取り出してみましょう. Winlogbeatエージェントを使用すると、Windowsマシンからイベントを収集し、それらをElasticsearchに保存できることを知っています, そしてもちろん、Grafanaは常に私たちに手を差し伸べ、そのデータをより包括的な方法で視覚化するためにそこにいます.

さて、まずは本題に入りましょう, 私たちは非常によく似た投稿を持っているので, のそれ ElasticsearchとGrafanaを使用したActive Directoryユーザーのログオン監査, ここでは、ベースのデプロイ方法やWinlogbeatの設定方法をすでに見てきました. だから、今日私たちが必要としている唯一の異なるもの, は、ファイルへのアクセスを監査するようにファイルサーバーに指示します.

ファイルの監査を有効にするには, これは, ファイルを開くときに, 修飾する, または、削除がイベント ビューアで監査される場合, 最も便利なのは、ファイルサーバーに適用するGPOを作成することです. そして、「オブジェクトアクセスの監査」を有効にします’ (成功と失敗) から “檄” > “Windows の設定” > “セキュリティ設定” > “ローカルポリシー/監査ポリシー”.

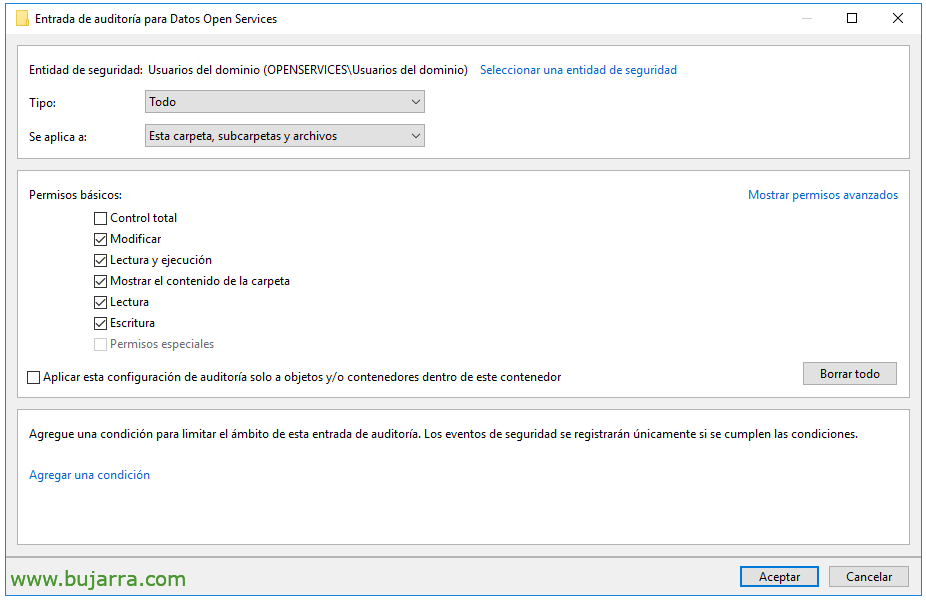

これで、関心のあるフォルダーと監視するデータが含まれているフォルダーで監査を有効にするだけで済みます. これは、フォルダのプロパティから行います > 睫毛 “安全” > “詳細オプション” > 睫毛 “監査” > “足す”.

そして、ここでは、このフォルダとその内容に適用するように選択します, 監査する権限の種類. 私たちは受け入れ、準備ができています.

私が言ったこと, これで、このマシンにすでにWinlogbeatがあり、イベントビューアのイベントを収集している場合は、ファイルアクセスイベントがElasticsearchインデックスにどのように表示され始めるかを確認できます. Grafanaを使い始めるだけです! また、Grafanaでは、ダッシュボードを作成する前に、Elasticsearchに対するデータソースを構成する必要があることも覚えておいてください, 以前の投稿で見たこと. 🙂

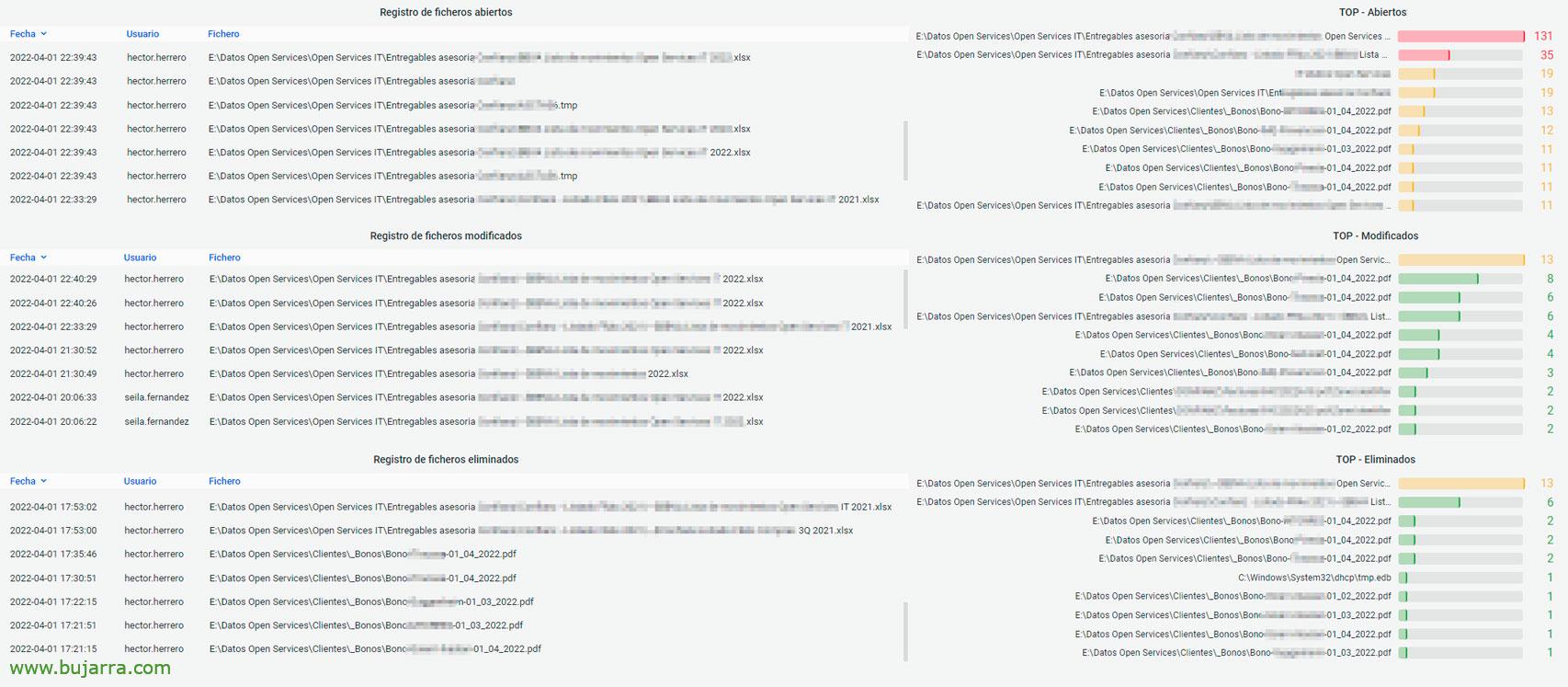

そして何もない, すぐにダッシュボードを作成できます, たとえば、ユーザーがタッチするファイルを参照するテーブルタイプのパネル, 私はあなたに私が例として残すこの画像を持つのに1分もかからないように、私が使用しているクエリをあなたに残します.

そして何もない, すぐにダッシュボードを作成できます, たとえば、ユーザーがタッチするファイルを参照するテーブルタイプのパネル, 私はあなたに私が例として残すこの画像を持つのに1分もかからないように、私が使用しているクエリをあなたに残します.

- 開いているファイル:

winlog.event_data。アクセスマスク: 0X20000

- 変更されたファイル:

winlog.event_id: 4663 ANDメッセージ: *WriteAttributes* AND NOT winlog.event_data。オブジェクト名:*.TMPの*

- 削除されたファイル:

event.code(イベントコード): "4659"

このようにして、社内のファイルへのアクセスをリアルタイムで表示できるようになります, ユーザーでフィルタリングし、どのファイルを使用しているかを把握する方法… または、ファイルでフィルタリングして、誰がアクセスしたかを確認します… もちろん、時間範囲を興味のあるところまで広げることもできます, レポートの作成, または、基本的に誰かがファイルを削除し、最終的に誰もいなかった場合の原因を探します.

まぁ, 最初に私が投稿を勧めたことを覚えておいてください, 何かが起こったときに追いかけることができるイベントがたくさんあることを復習してください. 大きなハグ, 人生を楽しむ!!!