Configuration du client Citrix à l’aide des stratégies Active Directory

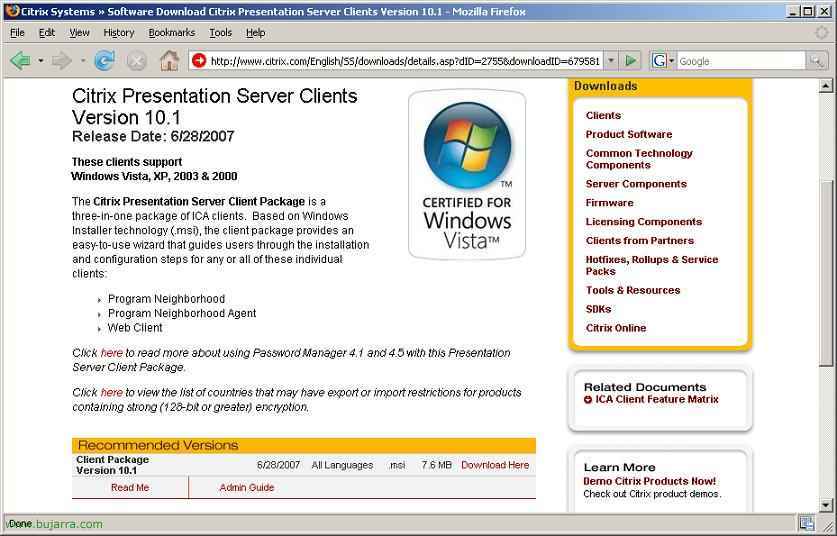

Ce document explique comment configurer certains aspects du client Citrix, Cela affecterait les clients dont la version est supérieure à 10.x. Ce que vous auriez à faire est de télécharger un modèle (icaclient.adm – ICI), et l’ajouter à la politique qui nous intéresse, Modifier les configurations souhaitées par équipe ou par utilisateur et les appliquer.

Importer le modèle – ICI

Comprendre le modèle et ses politiques – ICI

Ce document est expliqué à l’aide de la “Gestion des stratégies de groupe”, Vous n’avez pas besoin d’avoir installé cette console, Cela n’aurait pas d’importance, est également accessible à partir de l’UO dans le “Utilisateurs et ordinateurs Active Directory”.

Une fois la console ouverte, est d’aller dans l’unité d’organisation et de modifier la politique qui vous intéresse ou d’en créer une pour la tester, C’est mon cas, sur l’UO qui nous intéresse avec le clic droit “Créez et liez un GPO ici…”

Nous vous donnons un nom descriptif, “Accepter”

Et nous l’avons édité, pour cela, À propos de la directive de clic droit “Éditer…”,

Mettons maintenant le modèle Citrix dans, enveloppe “Configuration de l’équipement” > Faites un clic droit sur “Modèles administratifs” > “Ajouter ou supprimer des modèles…”

Nous verrons ceux que nous avons, et nous mettons le nouveau avec “Ajouter…”

Nous recherchons le modèle (icaclient.adm – ICI) que nous nous en sommes sortis, Nous le sélectionnons et l’ouvrons,

Nous voyons que c’est là, Parfait, Nous fermons cette fenêtre,

Comprendre le modèle et ses politiques,

Ahora ya tenemos diferentes directivas desde “Configuration de l’équipement” > “Modèles administratifs” > “Composants Citrix”. Dans “Client du serveur de présentation” Tenemos una directiva llamada:

“Autoriser les connexions client”

Utilisez cette stratégie pour activer ou désactiver complètement les connexions à partir du client Citrix Presentation Server.

Lorsque cette stratégie n’est pas configurée, Le client autorisera la connexion aux serveurs.

Lorsque cette politique est activée, Le client ne se connectera à un serveur que si le “Activer le client” option sélectionnée, et si son numéro de version est supérieur ou égal à la “Version minimale du client”.

Lorsque la stratégie est désactivée, Le client n’autorisera pas les connexions à des serveurs.

Dans “Composants Citrix” > “Client du serveur de présentation” > “Routage réseau” Tenemos varias directivas:

“Cryptage des données TLS/SSL et identification du serveur”

Utilisez cette stratégie pour configurer les options TLS/SSL qui permettent de s’assurer que le client se connecte à des applications et des postes de travail distants authentiques. TLS et SSL cryptent les données transférées pour empêcher des tiers de consulter ou de modifier le trafic de données. Citrix recommande à toutes les connexions sur des réseaux non fiables d’utiliser TLS/SSL ou une autre solution de chiffrement avec au moins le même niveau de protection.

Lorsque cette politique est activée, le client appliquera ces paramètres à toutes les connexions TLS/SSL effectuées par le client. La case à cocher “Exiger SSL pour toutes les connexions” peut être utilisé pour forcer le client à utiliser le protocole TLS ou SSL pour toutes les connexions qu’il effectue.

TLS et SSL identifient les serveurs distants par le nom commun figurant sur le certificat de sécurité envoyé par le serveur lors de la négociation de la connexion. Habituellement, le nom commun est le nom DNS du serveur, par exemple www.citrix.com. Il est possible de restreindre les noms communs auxquels le client se connectera en spécifiant une liste séparée par des virgules dans le “Serveurs SSL autorisés” réglage. Notez qu’une adresse générique, par exemple “*.citrix.com:443”, correspondra à tous les noms communs qui se terminent par “.citrix.com”. L’exactitude des informations contenues dans un certificat est garantie par l’émetteur du certificat.

Certaines politiques de sécurité ont des exigences liées au choix exact de la cryptographie utilisée pour une connexion. Par défaut, le client sélectionnera automatiquement TLS v1.0 ou SSL v3.0 (avec préférence pour TLS v1.0) en fonction de ce que le serveur prend en charge. Cela peut être limité uniquement à TLS v1.0 ou SSL v3.0 à l’aide de la commande “Version SSL/TLS” réglage.

De la même façon, Certaines stratégies de sécurité comportent des exigences relatives aux suites de chiffrement cryptographiques utilisées pour une connexion. Par défaut, le client négociera automatiquement une suite de chiffrement appropriée parmi les cinq énumérées ci-dessous. Si besoin est, Il est possible de se limiter aux suites de chiffrement de l’une des deux listes.

Suites de chiffrement gouvernementales:

TLS_RSA_WITH_AES_256_CBC_SHA

TLS_RSA_WITH_3DES_EDE_CBC_SHA

Suites de chiffrement commerciales:

TLS_RSA_WITH_AES_128_CBC_SHA

TLS_RSA_WITH_RC4_128_SHA

TLS_RSA_WITH_RC4_128_MD5

Liste de révocation de certificats (LCR) La vérification est une fonctionnalité avancée prise en charge par certains émetteurs de certificats. Il permet de révoquer les certificats de sécurité (invalidés avant leur date d’expiration) En cas de compromission cryptographique de la clé privée du certificat, ou simplement un changement inattendu de nom DNS.

Les listes de certificats valides doivent être téléchargées périodiquement à partir de l’émetteur du certificat et stockées localement. Cela peut être contrôlé par la sélection effectuée dans “Vérification de la CRL”

– Handicapé: Quand “Handicapé” est sélectionné, aucune vérification de la CRL ne sera effectuée.

– Vérifier uniquement les listes de révocation de certificats stockées localement: Quand “Vérifier uniquement les listes de révocation de certificats stockées localement” est sélectionné, toutes les listes de révocation de certificats qui ont été précédemment installées ou téléchargées seront utilisées pour la validation du certificat. S’il s’avère qu’un certificat a été révoqué, La connexion échouera.

– Récupérer les CRL du réseau: Quand “Récupérer les CRL du réseau” est sélectionné, le client tentera de récupérer les CRL auprès des émetteurs de certificats concernés. S’il s’avère qu’un certificat a été révoqué, La connexion échouera.

– Exiger des listes de révocation de certificats pour la connexion: Quand “Exiger des listes de révocation de certificats pour la connexion” est sélectionné, le client tentera de récupérer les CRL auprès des émetteurs de certificats concernés. S’il s’avère qu’un certificat a été révoqué, La connexion échouera. Si le client ne parvient pas à récupérer une liste de révocation de certificats valide, La connexion échouera.

“Configurer la configuration du serveur approuvé”

Utilisez cette stratégie pour contrôler la façon dont le client identifie l’application ou le poste de travail publié auquel il se connecte. Le client déterminera un niveau de confiance, appelé un “Région de confiance” avec une connexion. La région d’approbation déterminera ensuite comment le client est configuré pour la connexion.

Lorsque cette politique est activée, Le client peut être forcé d’effectuer l’identification de la région à l’aide de la commande “Appliquer la configuration du serveur de confiance” option.

Par défaut, L’identification de la région est basée sur l’adresse du serveur auquel le client se connecte. Pour être membre de la région de confiance, le serveur doit être membre de la zone Sites de confiance Windows. Vous pouvez configurer cela à l’aide de la commande “Zone Internet Windows” réglage.

Alternativement, pour la compatibilité avec les clients non Windows, l’adresse du serveur peut être spécifiquement approuvée à l’aide de la commande “Adresse” réglage. Il s’agit d’une liste de serveurs séparés par des virgules prenant en charge l’utilisation de caractères génériques, par exemple, cps*.citrix.com.

“Fiabilisation de la session et reconnexion automatique”

Utilisez cette stratégie pour contrôler le comportement du client lorsqu’une défaillance du réseau entraîne l’interruption de la connexion.

Lorsque cette politique est activée, Le client ne tentera de se reconnecter à un serveur que si “Activer la reconnexion” est sélectionné. Par défaut, trois tentatives de reconnexion sont effectuées, mais cela peut être modifié à l’aide de la fonction “Nombre de nouvelles tentatives” réglage. De même, le délai entre les nouvelles tentatives peut être modifié par rapport à la valeur par défaut 30 secondes à l’aide de la commande “Délai de nouvelle tentative” réglage.

Un cadre à part, “Activer la reconnexion SSL/TLS”, est fourni pour permettre la reconnexion à un serveur SSL/TLS. La prise en charge de ce paramètre dépend de la configuration du serveur SSL.

Dans “Composants Citrix” > “Client du serveur de présentation” > “Routage réseau” > “Procuration” Tenemos varias directivas:

“Configurer les paramètres de proxy client”

Utilisez cette stratégie pour configurer les proxys réseau principaux que le client peut utiliser lors de la connexion à une application distante ou à un poste de travail.

Lorsque cette stratégie n’est pas configurée, Le client utilisera ses propres paramètres pour décider s’il souhaite se connecter via un serveur proxy.

Lorsque cette politique est activée, Le client utilisera le proxy configuré en fonction du type de proxy sélectionné:

– Type de proxy: Aucun: Quand “Aucun” est sélectionné, Le client tentera de se connecter directement au serveur sans passer par un serveur proxy.

– Type de proxy: Auto: Quand “Auto” est sélectionné, Le client utilisera les paramètres de la machine locale pour déterminer le serveur proxy à utiliser pour une connexion. Il s’agit généralement des paramètres utilisés par le navigateur Web installé sur la machine.

– Type de proxy: Script: Quand “Script” est sélectionné, le client récupérera un “.PAC” fichier à partir de l’URL spécifiée dans le fichier “URL de script proxy” Option de politique. Le “.PAC” est exécuté pour identifier le serveur proxy à utiliser pour la connexion.

– Type de proxy: Sûr: Quand “Sûr” est sélectionné, Le Client contactera le mandataire identifié par le “Noms d’hôte proxy” et “Ports proxy” Paramètres. Le protocole de négociation utilisera un “CONNEXION HTTP” demande d’en-tête spécifiant l’adresse de destination souhaitée. Ce protocole proxy est couramment utilisé pour le trafic basé sur HTTP, et prend en charge l’authentification proxy GSSAPI.

– Proxy Type: CHAUSSETTES/CHAUSSETTES V4/CHAUSSETTES V5: Lorsqu’un “CHAUSSETTES” proxy est sélectionné, le client effectuera une poignée de main SOCKS V4 ou SOCKS V5 sur le proxy identifié par le “Noms d’hôtes proxy” et “Ports proxy” Paramètres. Le “CHAUSSETTES” détectera et utilisera la bonne version de Socks.

Pour tout type de proxy, Vous pouvez fournir une liste de serveurs qui ne traversent pas le proxy. Ceux-ci doivent être placés dans le “Contourner la liste des serveurs”.

“Configurer les paramètres de proxy de basculement du client”

Utilisez cette stratégie pour configurer d’autres proxys réseau que le client peut utiliser si le proxy réseau principal ne parvient pas à se connecter à une application distante ou à un poste de travail.

Lorsque cette stratégie n’est pas configurée, Le client utilisera ses propres paramètres pour décider s’il souhaite se connecter via un serveur proxy.

Lorsque cette politique est activée, Le client tentera une connexion à l’aide d’un autre proxy si la connexion à un proxy principal échoue. Les paramètres de proxy de basculement fonctionnent de la même manière que les paramètres de proxy principal.

Si le proxy principal et le proxy alternatif ne parviennent pas à assurer la connexion, en sélectionnant l’icône “Basculement vers direct” indique au client de tenter une connexion directe finale sans proxy.

“Configurer les paramètres de proxy SOCKS”

Utilisez cette stratégie pour configurer l’utilisation de proxys SOCKS supplémentaires requis pour certaines topologies de réseau avancées.

Lorsqu’il est activé, Le client examinera le “Version du protocole SOCKS” réglage. Si la connexion via SOCKS n’est pas désactivée, le client tentera de se connecter à l’aide du proxy SOCKS spécifié par le “Noms d’hôte proxy” et “Ports proxy” Paramètres.

Le client prend en charge les connexions à l’aide de serveurs proxy SOCKS v4 ou SOCKS v5. Alternativement, Il peut tenter de détecter automatiquement la version utilisée par le serveur proxy.

“Configurer l’authentification proxy”

Utilisez cette stratégie pour contrôler les mécanismes d’authentification que le client utilise lors de la connexion à un serveur proxy. Les serveurs proxy d’authentification peuvent être utilisés pour surveiller le trafic de données dans les déploiements de réseaux à grande échelle.

En général, L’authentification est gérée par le système d’exploitation, mais dans certains scénarios, Un nom d’utilisateur et un mot de passe spécifiques peuvent être fournis à l’utilisateur. Pour éviter que l’utilisateur ne soit spécifiquement invité à saisir ces informations d’identification, Effacez l’icône “Demander à l’utilisateur les informations d’identification” case à cocher. Cela forcera le client à tenter une connexion anonyme. Alternativement, vous pouvez configurer le client pour qu’il se connecte à l’aide des informations d’identification qui lui sont transmises par le serveur d’interface Web, ou ceux-ci peuvent être explicitement spécifiés via la stratégie de groupe à l’aide de la fonction “Nom d’utilisateur explicite” et “Mot de passe explicite” Options.

Dans “Composants Citrix” > “Client du serveur de présentation” > “Authentification de l’utilisateur ” Tenemos varias directivas:

“Authentification par carte à puce”

Utilisez cette stratégie pour contrôler la façon dont le client utilise les cartes à puce attachées au périphérique client.

Lorsqu’il est activé, Cette stratégie permet au serveur distant d’accéder aux cartes à puce attachées au périphérique client à des fins d’authentification et à d’autres fins.

Lorsqu’il est désactivé, Le serveur ne peut pas accéder aux cartes à puce connectées au périphérique client.

“Authentification Kerberos”

Utilisez cette stratégie pour contrôler la façon dont le client utilise Kerberos pour authentifier l’utilisateur auprès de l’application ou du poste de travail distant.

Lorsqu’il est activé, cette politique permet au client d’authentifier l’utilisateur à l’aide du protocole Kerberos. Kerberos est une transaction d’authentification autorisée par le contrôleur de domaine qui évite d’avoir à transmettre les données d’identification de l’utilisateur réel au serveur.

Lorsqu’il est désactivé, le client ne tentera pas l’authentification Kerberos.

“Nom d’utilisateur et mot de passe locaux”

Utilisez cette stratégie pour indiquer au client d’utiliser les mêmes informations d’identification de connexion (Authentification directe) pour Citrix Presentation Server en tant que machine cliente.

Lorsque cette politique est activée, Le client peut être empêché d’utiliser les informations d’identification de connexion de l’utilisateur actuel pour s’authentifier auprès du serveur distant en effaçant l’icône “Activer l’authentification directe” case à cocher.

Lorsqu’il est exécuté dans un environnement Novell Directory Server, en sélectionnant l’icône “Utiliser les informations d’identification de Novell Directory Server” demande au client d’utiliser les informations d’identification NDS de l’utilisateur.

“Informations d’identification stockées localement”

Utilisez cette stratégie pour contrôler la façon dont les données d’identification de l’utilisateur stockées sur les ordinateurs des utilisateurs ou placées dans des fichiers ICA sont utilisées pour authentifier l’utilisateur auprès de l’application ou du poste de travail publié à distance.

Lorsque cette politique est activée, Vous pouvez empêcher l’envoi automatique des mots de passe stockés localement à des serveurs distants en effacant l’icône “Autoriser l’authentification à l’aide d’informations d’identification stockées localement” case à cocher. Cela entraîne le remplacement de tous les champs de mot de passe par des données factices.

De plus,, le “Nom d’utilisateur” et “Domaine” Les options peuvent être utilisées pour restreindre ou remplacer les utilisateurs qui peuvent être automatiquement authentifiés auprès des serveurs. Celles-ci peuvent être spécifiées sous forme de listes séparées par des virgules.

“Ticket d’authentification de l’interface Web”

Utilisez cette stratégie pour contrôler l’infrastructure de gestion des tickets utilisée lors de l’authentification via l’interface Web.

Lorsque cette politique est activée, l’ancienne billetterie de l’interface Web peut être désactivée en effacant l’icône “Gestion des tickets hérités” case à cocher. La gestion des tickets de l’ancienne interface Web a été mise en œuvre en transmettant un cookie d’authentification à usage unique au serveur dans le champ de mot de passe ClearText.

Commencer par la version 4.5 de l’interface Web, le client gère un jeton d’authentification sous la forme d’un LogonTicket opaque avec une interprétation associée définie par le LogonTicketType. Cette fonctionnalité peut être désactivée en effacant l’icône “Web Interface 4.5 et au-dessus” case à cocher.

Dans “Composants Citrix” > “Client du serveur de présentation” > “Périphériques clients à distance” Tenemos varias directivas:

“Mappage du lecteur client”

Utilisez cette stratégie pour activer et restreindre l’accès de l’application distante ou du poste de travail aux systèmes de fichiers clients.

Lorsqu’il est activé, Le client refusera complètement le mappage du lecteur client (MDP) Accès au système de fichiers du client si la case “Activer le mappage du lecteur client” n’est pas sélectionné. Cela empêche la DLL d’implémenter le canal virtuel de mappage de lecteur client (vdcdmn.dll) à partir du chargement au démarrage du client. À ce stade,, vous pouvez supprimer la DLL du package client.

Si CDM est activé, D’autres options sont disponibles pour restreindre le type d’accès disponible au serveur. Si l’icône “Disques clients en lecture seule” case à cocher est cochée, le canal virtuel CDM autorise uniquement l’accès en lecture aux lecteurs clients.

L’accès aux lecteurs Windows peut être désactivé en saisissant la lettre de lecteur appropriée dans le “Ne pas mapper les disques” boîte. Il s’agit d’une concaténation de tous les disques qui ne doivent pas être mappés lors de la connexion à une application ou à un poste de travail publié, par exemple “ABFK” désactive les disques A, B, F et K.

“Imprimantes clientes”

Utilisez cette stratégie pour activer et restreindre l’accès de l’application distante ou du bureau aux imprimantes clientes.

Lorsque cette politique est désactivée, Le client empêche le serveur d’accéder ou d’imprimer sur les imprimantes disponibles pour le périphérique client.

“Accès au matériel client”

Utilisez cette stratégie pour activer et restreindre l’accès de l’application distante ou du poste de travail à la série du client, USB, et ports parallèles. Cela permet au serveur d’utiliser du matériel connecté localement.

“Capture d’image”

Utilisez cette stratégie pour activer et restreindre l’accès de l’application distante ou du poste de travail aux analyseurs, Webcams, et d’autres périphériques d’imagerie sur le périphérique client.

“Microphone client”

Utilisez cette stratégie pour activer et restreindre l’accès de l’application distante ou du poste de travail aux périphériques de capture audio locaux (Microphones).

Les commandes et indicateurs supplémentaires fournis par l’appareil Philips SpeechMike peuvent être désactivés en effacant l’icône “Utiliser les commandes à distance de SpeechMike” case à cocher.

“Presse-papiers”

Utilisez cette stratégie pour activer et restreindre l’accès de l’application distante ou du poste de travail au contenu du presse-papiers du client.

Dans “Composants Citrix” > “Client du serveur de présentation” > “Périphériques clients à distance” Tenemos varias directivas:

“Paramètres audio du client”

Utilisez cette stratégie pour contrôler la façon dont les effets sonores et la musique produits par les applications ou les postes de travail distants sont dirigés vers l’ordinateur client.

Lorsque cette politique est activée, le “Activer l’audio” peut être utilisée pour désactiver complètement le mappage audio du client. Cela n’affecte pas les données audio du client au serveur, qui est contrôlée par le “Périphériques clients à distance” politique.

Il est également possible de contrôler la qualité audio. Trois niveaux de qualité sont pris en charge: bas, Moyenne et élevée. Ce paramètre affecte à la fois la qualité audio du serveur au client et du client au serveur. Notez que les exigences en matière de bande passante pour un son de haute qualité peuvent rendre ce paramètre inadapté à de nombreux déploiements.

“Paramètres graphiques du client”

Utilisez cette règle pour contrôler la qualité des graphiques présentés par les applications ou les postes de travail distants. Des graphiques de qualité inférieure peuvent contribuer à améliorer l’expérience utilisateur lorsque la bande passante disponible est limitée.

– Profondeur de couleur: Spécifie la profondeur de couleur préférée pour une session. En général, Les faibles profondeurs de couleur offrent de meilleures performances sur une faible bande passante; Cependant, certaines des technologies de compression disponibles ne peuvent être utilisées qu’avec des couleurs, Les performances effectives dépendent donc de l’application individuelle et du modèle d’utilisation. Le serveur peut choisir de ne pas respecter le paramètre de profondeur de couleur choisi, car des profondeurs de couleur plus élevées entraînent une utilisation intensive de la mémoire sur les serveurs.

– Mise en cache sur disque: Pour les appareils clients avec une RAM limitée, De meilleurs taux de compression peuvent être obtenus en enregistrant des objets graphiques temporaires dans le cache disque.

– Compression avec perte: Pour une compression et une réactivité maximales, Le serveur permet parfois aux données d’image transférées de se dégrader en qualité. Cela se produit généralement lorsque la connexion est lente, ou la bande passante est limitée et des mises à jour de zones importantes sont en cours. Ce n’est pas approprié pour toutes les applications et utilisations. L’effacement de ce paramètre force la transmission de toutes les données d’image en qualité maximale.

– Accélération du navigateur SpeedScreen: Cette fonctionnalité permet aux images affichées par Microsoft Internet Explorer d’être spécialement gérées par le canal virtuel d’accélération du navigateur SpeedBrowse. Cela améliore la réactivité lors de l’utilisation à distance de Microsoft Internet Explorer.

– Accélération du navigateur SpeedScreen, compression avec perte: Il s’agit d’une extension du paramètre d’accélération du navigateur SpeedScreen, permettant de dégrader les images affichées par Microsoft Internet Explorer avant leur transmission au client. Ce n’est pas approprié pour toutes les applications et utilisations. L’effacement de cette option force la transmission de toutes les données d’image du navigateur Web en qualité maximale.

– Vidéo à distance: L’option vidéo à distance permet au serveur de diffuser directement certaines données vidéo vers le client. Cela offre de meilleures performances que la décompression et la recompression des données vidéo sur l’ordinateur exécutant Citrix Presentation Server.

– Réduction de la latence SpeedScreen: L’activation des paramètres de réduction de la latence SpeedScreen permet au client de prédire l’affichage du mouvement de la souris et de la saisie de texte sur le serveur. Cela permet à l’utilisateur d’obtenir un retour immédiat lorsqu’il tape ou déplace le pointeur de la souris.

“Paramètres d’affichage du client”

Utilisez cette stratégie pour contrôler la façon dont le client présente les applications et les postes de travail distants à l’utilisateur final. Les applications distantes peuvent être intégrées de manière transparente aux applications locales, ou l’ensemble de l’environnement local peut être remplacé par un poste de travail à distance.

– Fenêtres sans soudure: Lorsqu’il est défini sur false, ce paramètre permet au client de désactiver l’utilisation de fenêtres transparentes, à la place, afficher une fenêtre de taille fixe. Lorsqu’il est défini sur true, il force le client à demander des fenêtres transparentes, Bien que le serveur puisse choisir de rejeter cette demande.

– Largeur et hauteur de la fenêtre: Ces paramètres déterminent la largeur et la hauteur de la fenêtre. Il est possible de définir des plages de valeurs préférées (par exemple 800-). Le serveur peut choisir d’ignorer cette valeur. Ce paramètre est ignoré lorsque des fenêtres transparentes sont utilisées.

– Pourcentage de la fenêtre: Cela peut être utilisé comme une alternative au choix manuel de la largeur et de la hauteur. Il sélectionne une taille de fenêtre sous la forme d’un pourcentage fixe de l’écran entier. Le serveur peut choisir d’ignorer cette valeur. Ce paramètre est ignoré lorsque des fenêtres transparentes sont utilisées.

– Plein écran: Ce paramètre fait passer le client en mode plein écran. L’affichage du serveur couvrira complètement l’affichage du client.

“Applications à distance”

Utilisez cette stratégie pour configurer la gestion des applications distantes par le client.

Lorsqu’il est activé, Cette politique utilise la liste dans le “Application” pour déterminer quelles applications publiées peuvent être lancées directement par le client.

Vous pouvez demander aux applications distantes de partager des sessions (exécuter dans une seule connexion ICA). Cela offre une meilleure expérience utilisateur, mais n’est parfois pas souhaitable. La fonction de partage de session peut être désactivée en effaçant l’icône “Partage de session” case à cocher.

Si nous le souhaitons, nous pouvons également modifier ces politiques au niveau de l’utilisateur et non au niveau de l’équipe, serait dans “Paramètres utilisateur” > “Modèles administratifs” > “Composants Citrix” > “Client du serveur de présentation”.

www.bujarra.com – Héctor Herrero – Nh*****@*****ra.com – v 1.0