VPN avec Citrix NetScaler I – Déploiement & Pré-authentification

Nous commençons par une série de documents pour l’assemblage du service VPN dans notre bien-aimé Citrix NetScaler; L’objectif sera de permettre aux utilisateurs externes à l’organisation de se connecter de manière simple et sécurisée. Être 4 des documents où nous ajouterons différentes complexités pour sécuriser l’accès autant que possible.

Dans ce premier document, nous verrons les étapes nécessaires pour activer le VPN sur notre Citrix NetScaler en plus de certaines configurations de base. Nous terminerons en activant les politiques de pré-authentification pour exiger certaines conditions dans la position de pouvoir se connecter, est une inscription au registre, Un programme ouvert… Dans le second document, nous vous obligerons à avoir un certificat sur le poste de travail de l’utilisateur pour pouvoir ouvrir même le site Web Citrix NetScaler, Sans le certificat, personne ne voit notre service. Dans le troisième document, nous ajouterons la possibilité d’authentifier le VPN à l’aide de certificats d’utilisateur avec une carte à puce et dans le dernier document, nous activerons la possibilité pour le VPN d’être automatiquement levé avec la position, grâce à Always On.

Ce premier document est structuré comme suit:

- Activez Smart Access sur notre passerelle NetScaler

- Profil de session et politique pour le VPN

- Plage d’adresses IP pour les clients VPN

- Profil de pré-authentification et politique de pré-authentification

- Essayer pour la première fois

- Activer le tunnel de fractionnement

Activez Smart Access sur notre passerelle NetScaler

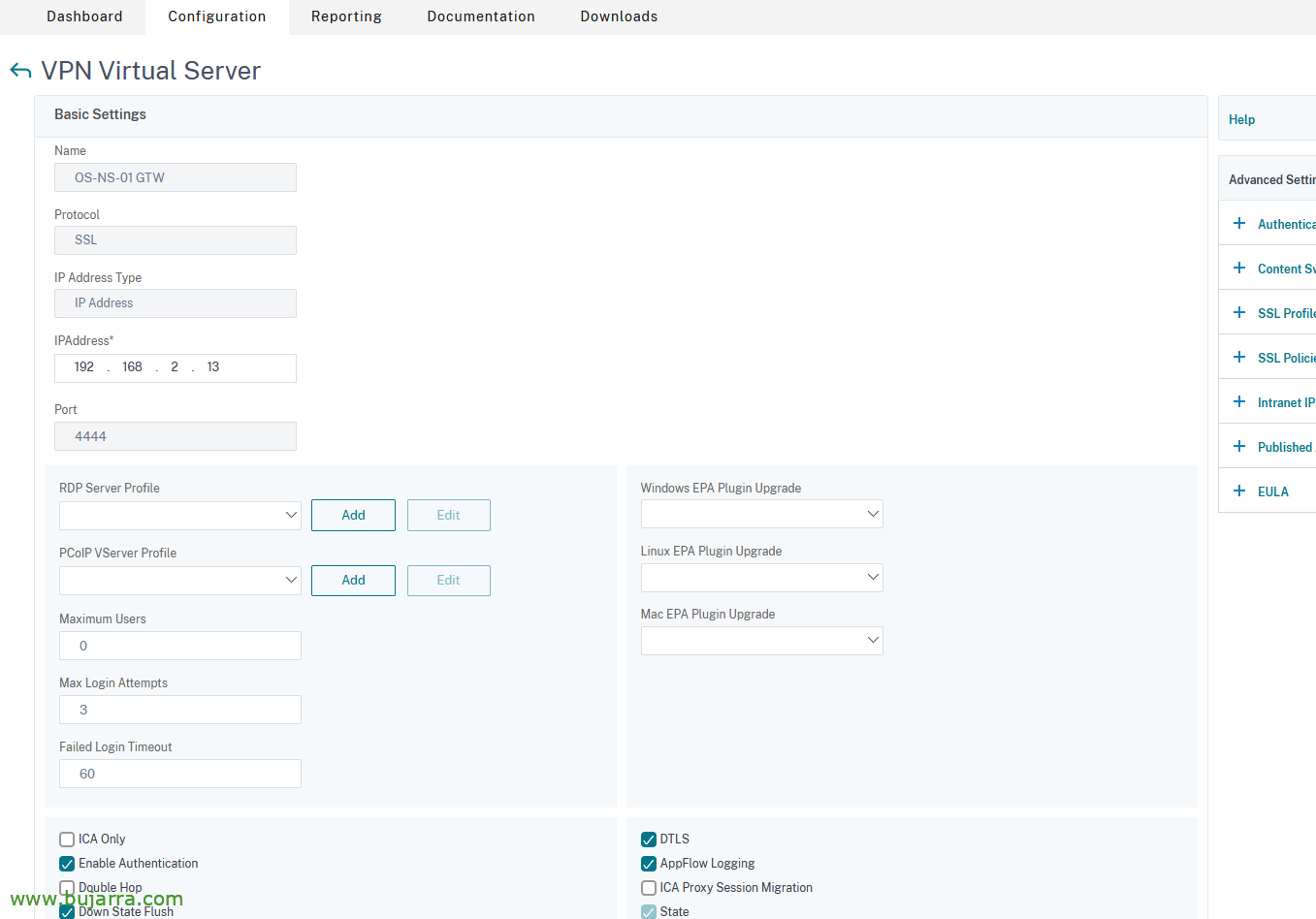

Commencer, il est supposé que NetScaler est entièrement déployé et qu’un serveur virtuel NetScaler Gateway est déployé, dans ce cas, il s’agissait de la passerelle que nous avons utilisée pour présenter les applications et les bureaux en mode ICA, et maintenant, nous ajoutons une fonctionnalité VPN pour qu’ils puissent pré-accéder à distance et en toute sécurité.

Nous devons activer le mode d’accès intelligent, est nécessaire pour utiliser le VPN. et par conséquent, nous n’agirons pas en tant que mandataire de l’ICA, tout comme nous aurons besoin de licences universelles. Pour ce faire,, sur le serveur virtuel de la passerelle, dans les 'Paramètres de base', qui n’utilise pas l’expression « ICA Only », Décochez la case et enregistrez.

Profil de session et politique pour le VPN

Nous devons créer un profil de session, puis une politique pour enfin l’appliquer au serveur virtuel NetScaler Gateway

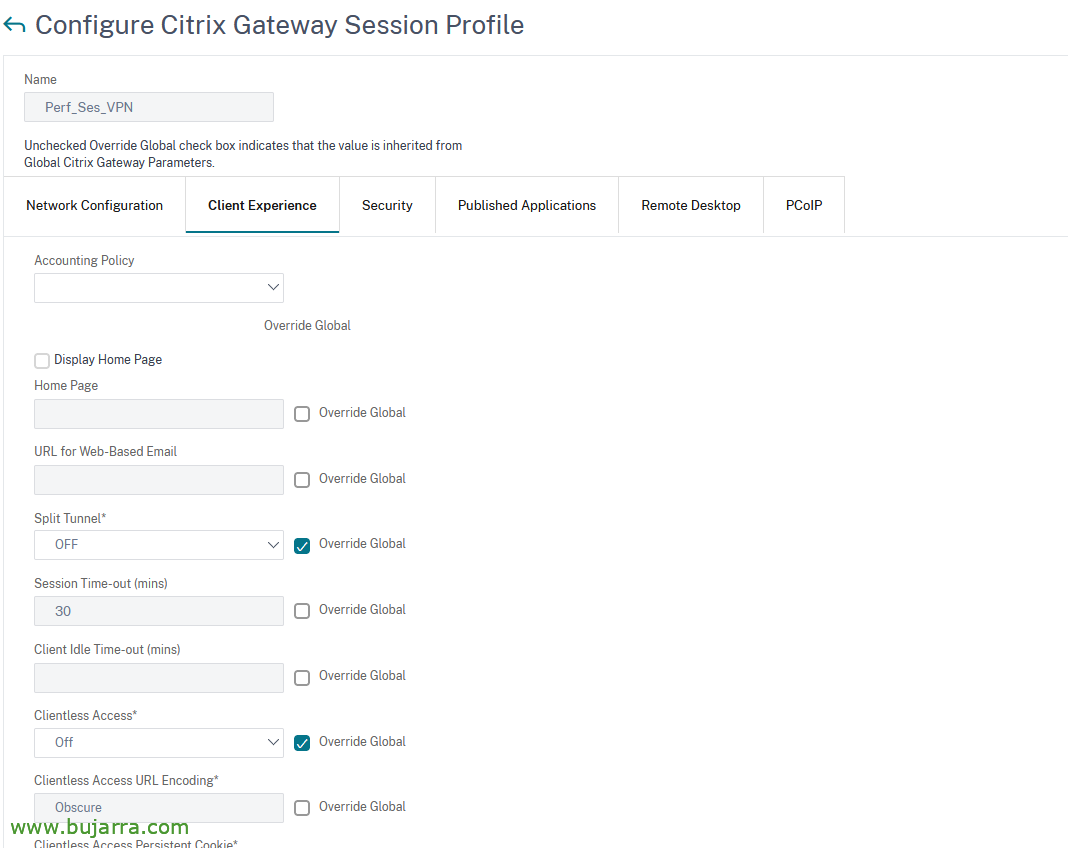

Créer un profil de session pour VPN

Pour créer le profil de session, Nous l’avons créé à partir de “Passerelle Citrix” > “Manifeste” > “Passerelle Citrix” > “Politiques et profils de session” > “Profils de session” > “Ajouter”.

Nous prendrons en compte plusieurs choses, dans “Configuration du réseau“ > “Paramètres avancés”

- Utiliser l’adresse IP mappée: OFF pour que vous n’utilisiez pas le sous-réseau IP pour les clients, puis nous utilisions une plage d’adresses IP spécifique.

- Utiliser l’adresse IP de l’intranet: PAS DE DÉBORDEMENT, de sorte que s’il n’y a plus d’IP libres dans la plage, n’utilisez pas le SNIP pour parcourir les clients.

|

|

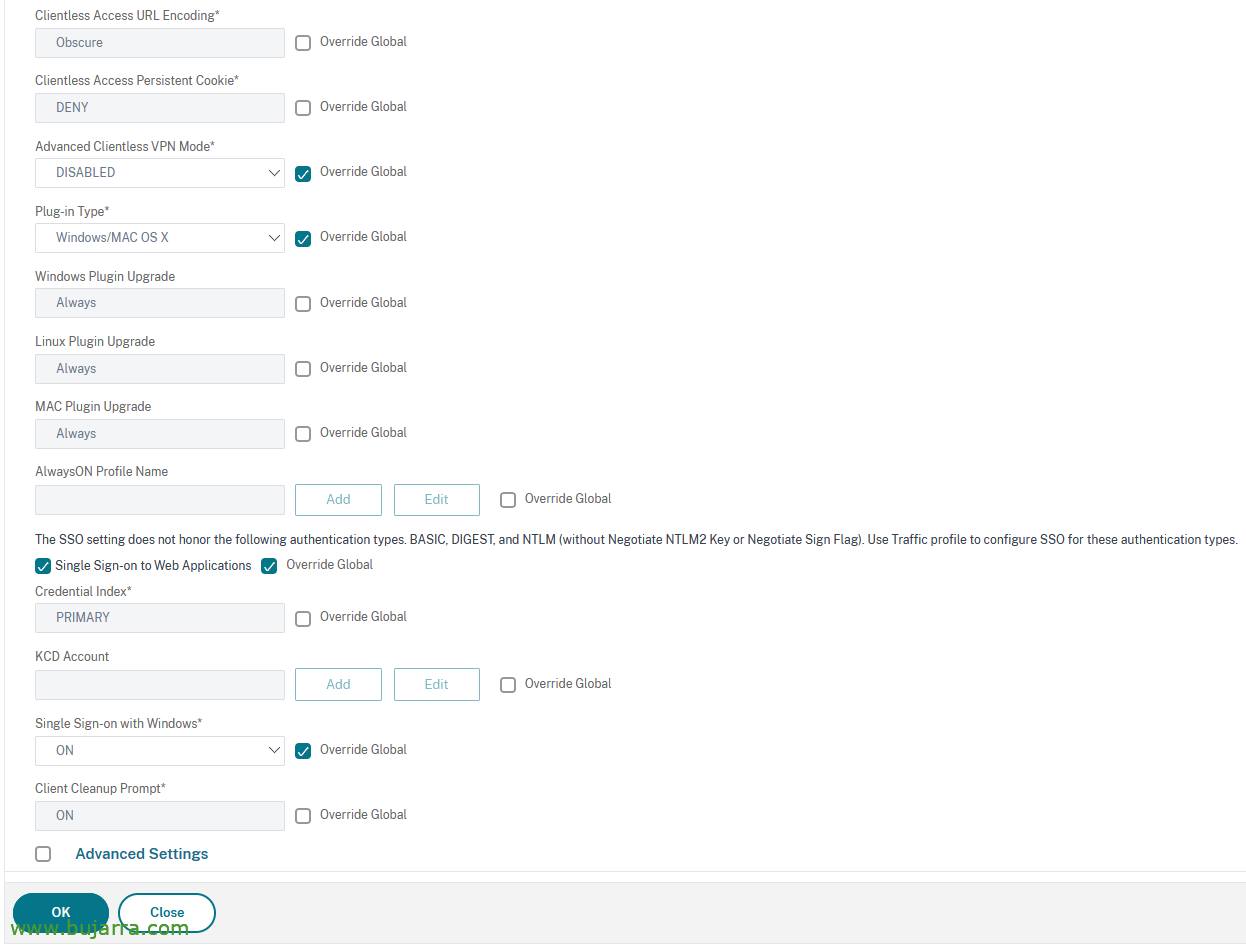

Dans “Expérience client”:

- Tunnel divisé: DE (pour envoyer tout le trafic ici)

- Accès sans client: De

- Plug-in Type: Windows/MAC OS X

- Authentification unique aux applications Web: Tique

- Authentification unique avec Windows: SUR

Dans “Sécurité”:

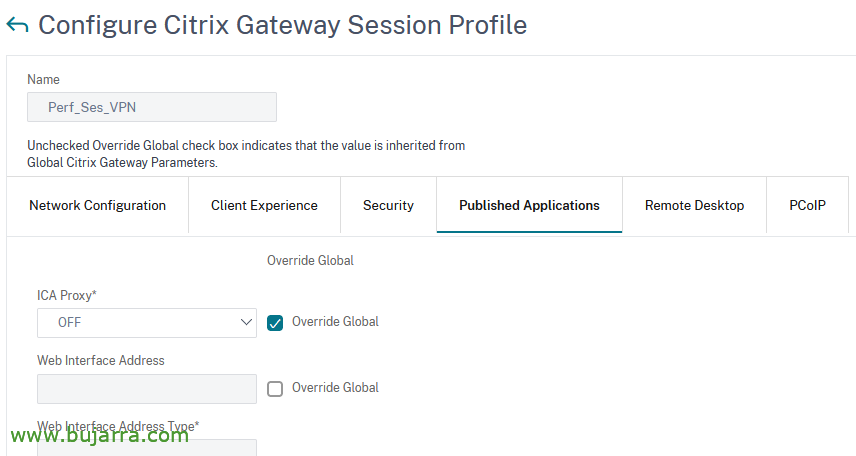

Et dans “Applications publiées”:

- Proxy de l’ICA: DE

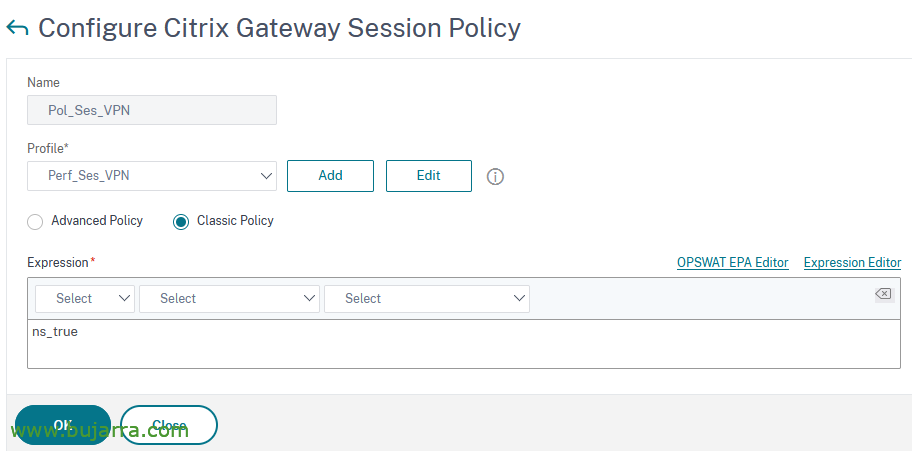

Créer une politique de session pour le VPN

Il est temps de créer la politique de session et de lier à celle-ci le profil de session que nous venons de créer, pour créer la politique de session, nous le ferons à partir de “Passerelle Citrix” > “Manifeste” > “Politiques et profils de session Citrix Gateway” > “Politiques de session” > “Ajouter”.

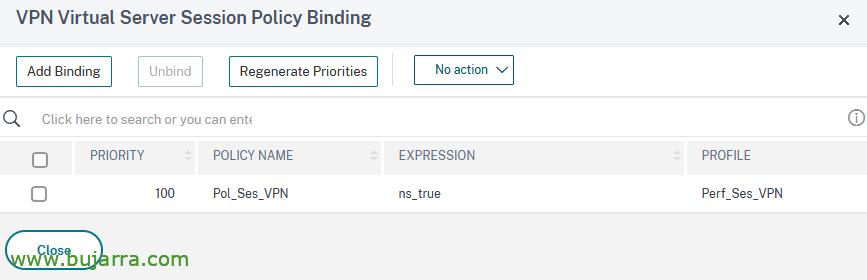

Lier la stratégie de session VPN à la passerelle NS

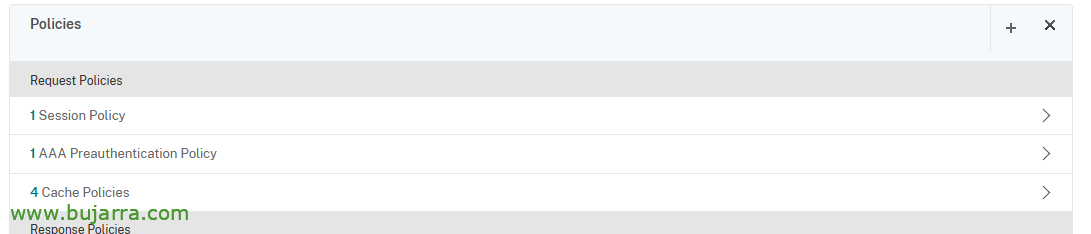

Et nous avons lié la politique de session nouvellement créée sur notre serveur virtuel NetScaler Gateway, depuis “Passerelle NetScaler” > “Serveurs virtuels NetScaler Gateway”, dans notre VS > “Manifeste” > “Politiques de session” > “Ajouter une reliure”, Nous le sélectionnons et lui laissons la priorité par défaut, “Fermer”,

Les politiques que nous avons sur le serveur virtuel restent un peu comme ça.

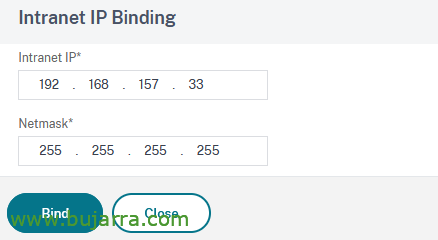

Plage d’adresses IP pour les clients VPN

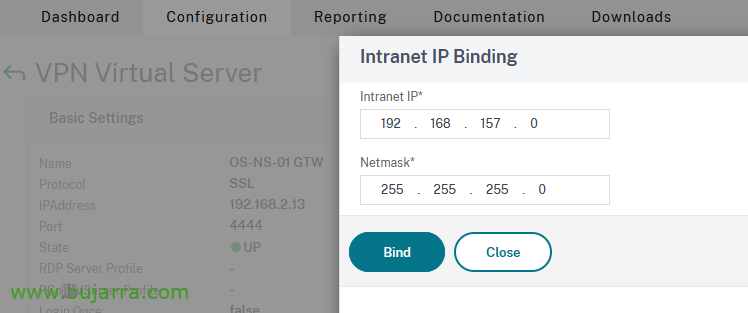

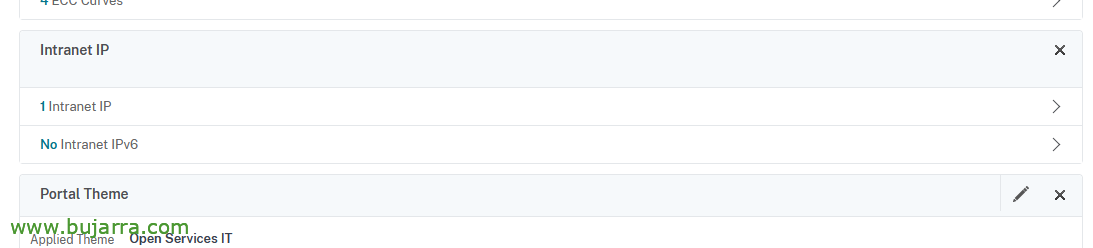

Ensuite, nous allons configurer la plage d’adresses IP pour les clients qui se connectent via VPN, à partir du serveur virtuel NS Gateway, nous ajoutons un intranet IP, depuis “Passerelle NetScaler” > “Serveurs virtuels NetScaler Gateway”, dans notre VS > “Adresses IP intranet” > “Pas d’IP intranet”

Laisser quelque chose comme ça.

Oeil! si nous voulons que ces machines VPN atteignent les ordinateurs du réseau interne. Ces serveurs sur le réseau interne devront disposer d’un itinéraire qui leur indique d’accéder à la plage de pool du VPN, passe par l’adresse IP du sous-réseau NetScaler, qui est celui qui fait les routes.

Individuellement sur un linux du réseau interne, nous pourrions exécuter:

Ajout d’une route IP 192.168.157.0/24 Via 192.168.2.12 Dev ENS160

Ou vous pouvez également faire une route statique dans le pare-feu pour toutes les machines, dans cet exemple dans un Fortigate.

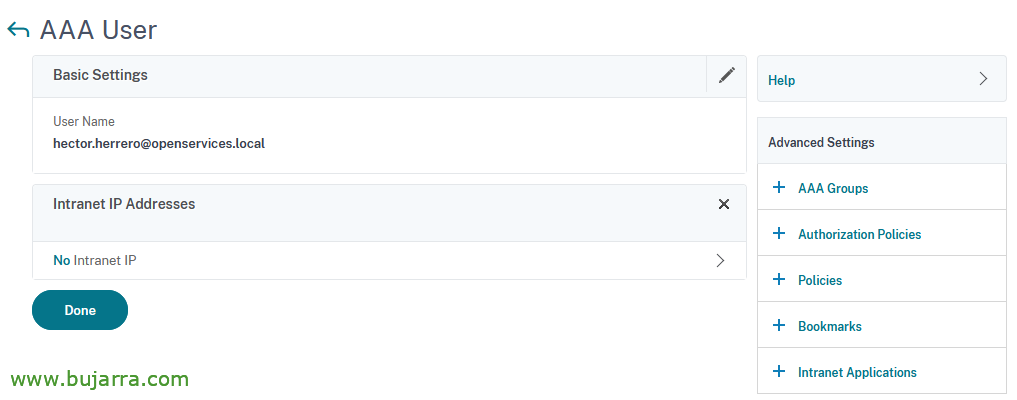

Adresses IP attribuées manuellement aux utilisateurs

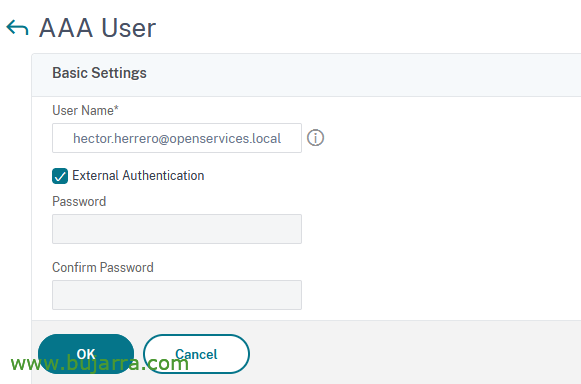

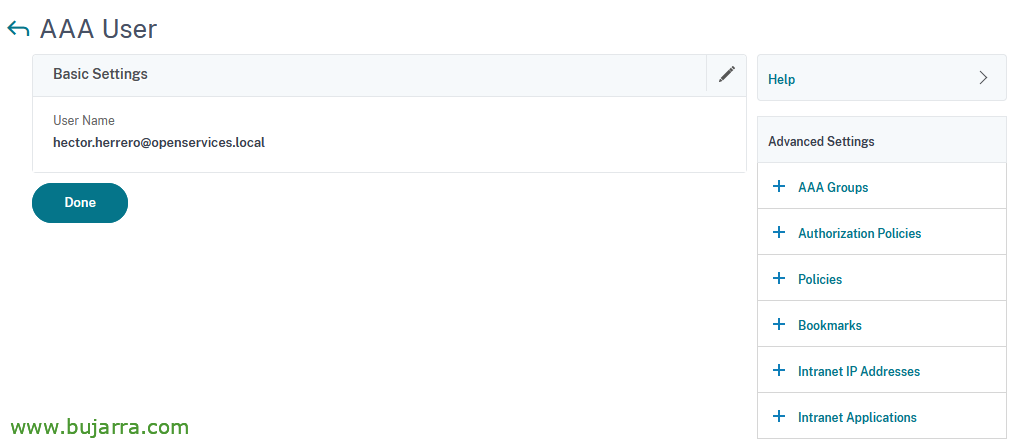

Si nous voulons attribuer une adresse IP statique à un utilisateur, Nous pourrons le faire à partir de “Passerelle Citrix” > “Administration des utilisateurs” > “Utilisateurs AAA” > “Ajouter”, Nous mettons le nom de l’utilisateur & D’ACCORD,

Cliquez sur “Adresses IP intranet”,

Nous cliquons sur le bouton “Non” IP Intranet pour lui attribuer un,

LIER & Donner

Et lorsque nous nous connectons avec le client, nous verrons que l’IP le sauvera pour nous. Que ce n’est pas le moment de se connecter, mais il a fait enregistrer la capture d’écran et pour valider cela il prend l’IP qui lui correspond.

Profil de pré-authentification et politique de pré-authentification

Pas mal, Ce serait facultatif, Mais nous pouvons exiger certaines exigences de pré-connexion, Pour ce faire, grâce à des politiques de pré-authentification, nous pouvons exiger certaines conditions du côté du client pour permettre la connexion. Par exemple, vous avez une entrée particulière dans le registre que nous avons précédemment créé, qui a un programme en cours d’exécution, un fichier dans un dossier, L’état de l’antivirus… Je vous quitte ici Quelques exemples que vous pourriez utiliser. Pour ce faire, Citrix Secure Access Endpoint Analysis doit être installé lors de la connexion (EPA), qui effectuera ces vérifications lors de la connexion et autorisera ou non, Pour continuer à avancer.

Nous allons faire un exemple en exigeant que l’utilisateur qui va se connecter ait une application ouverte, en particulier le Bloc-notes Microsoft (o Bloc-notes).

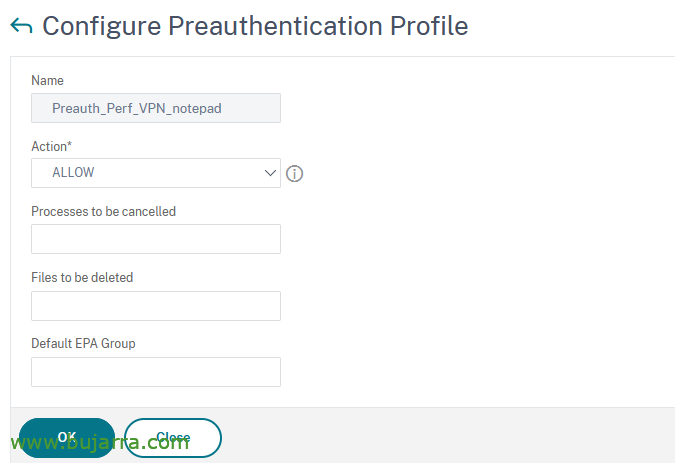

Créer le profil de pré-authentification

Nous commençons par créer le profil de session pour la pré-authentification, depuis “Passerelle Citrix” > “Manifeste” > “Politiques et profils de pré-authentification” > “Profils de pré-authentification” > “Ajouter”. Nous lui donnons un nom et dans Action, nous sélectionnons AUTORISER,

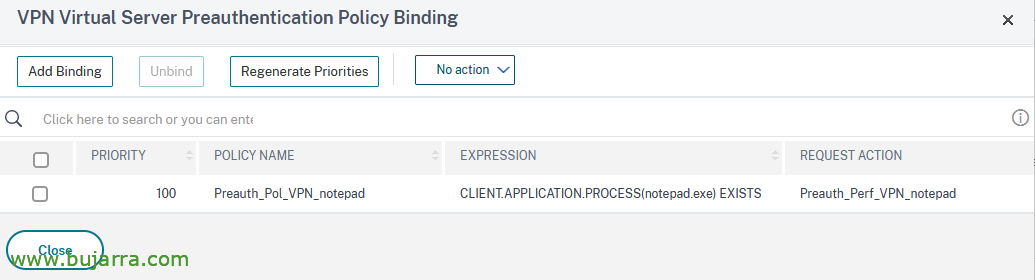

Créer la politique de pré-authentification

Ensuite, nous allons créer la politique de session “Passerelle Citrix” > “Manifeste” > “Politiques et profils de pré-authentification” > “Politiques de pré-authentification” > “Ajouter”. Nous lions l’action et ajoutons les expressions qui nous intéressent, Voici un exemple, Comme nous l’avons mentionné, Si vous avez un processus ouvert, Le Bloc-notes pourra accéder au site Web de NetScaler, sinon je ne lui montrerais rien.

Lier la stratégie de pré-authentification à la passerelle NS

Et comme d’habitude, nous devons le lier au serveur virtuel de notre passerelle NetScaler, nous recherchons les politiques de pré-authentification et les lions.

Par conséquent, la politique de pré-authentification AAA reste,

Essayer pour la première fois

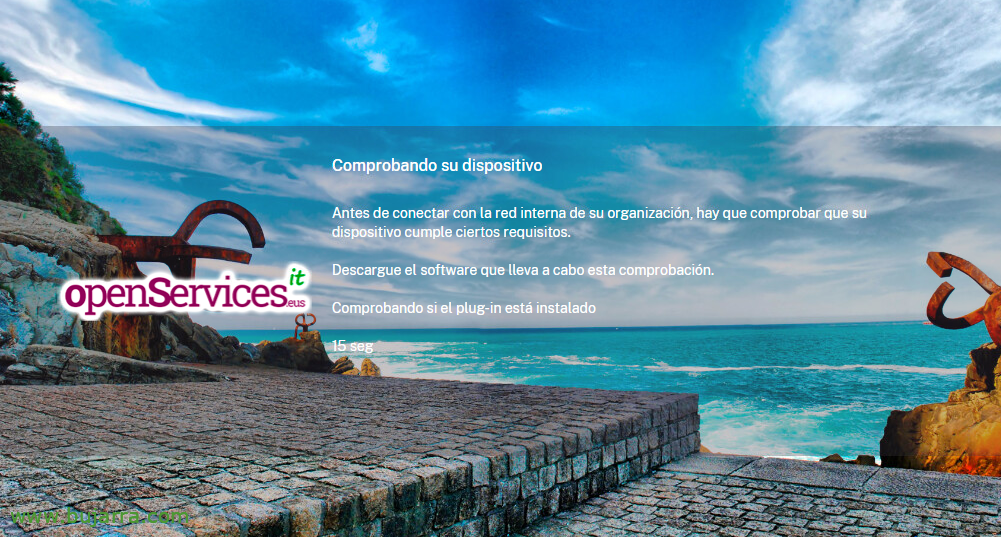

Il est grand temps de commencer à tester notre nouveau VPN! La première fois que nous ouvrons l’URL de notre passerelle, cela indiquera qu’il vérifie notre appareil, et qu’avant de vous connecter, vous devez vérifier que l’appareil répond à certaines exigences, Nous nous attendons à un compte à rebours…

Et comme nous n’avons pas installé le logiciel qui vérifiera jusqu’à présent,, Cliquez sur “Télécharger”

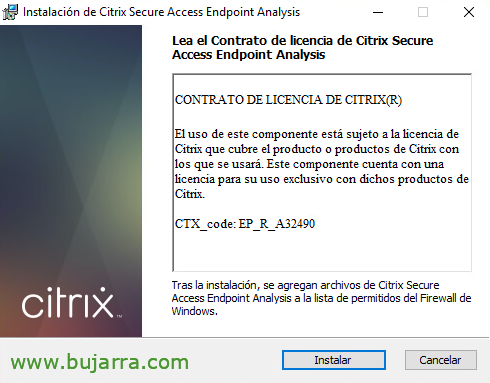

Installation de Citrix Secure Access Endpoint Analysis,

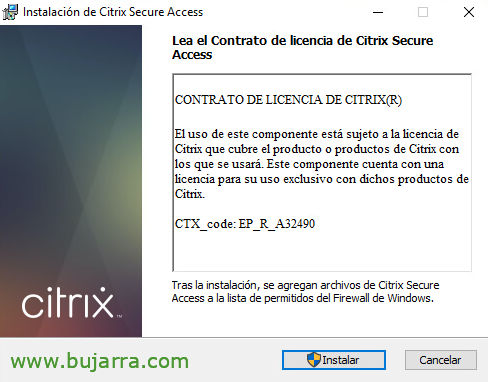

Nous commençons une courte installation à notre station d’analyse des points de terminaison Citrix Secure Access, qui vérifiera ce qui a été dit, les conditions de pré-authentification dont nous pourrions avoir besoin. Cliquez sur “Installer”,

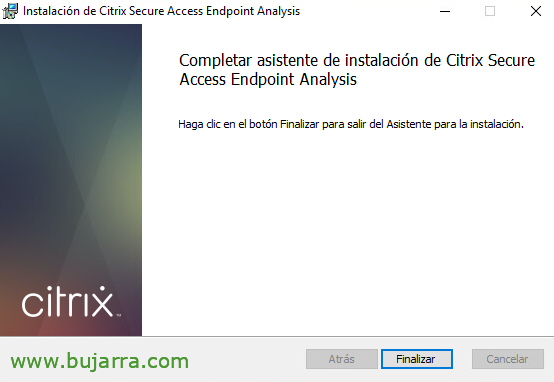

Après la courte installation, nous cliquons sur “Fin”. Pour les déploiements de masse, Ce logiciel peut être installé à l’aide de paramètres sans surveillance.

Une fois que nous avons installé l’agent d’analyse, Demandez-nous si vous pouvez analyser notre équipement pour voir si nous répondons aux conditions d’accès, Cliquez sur “Oui”, ou en “Toujours”,

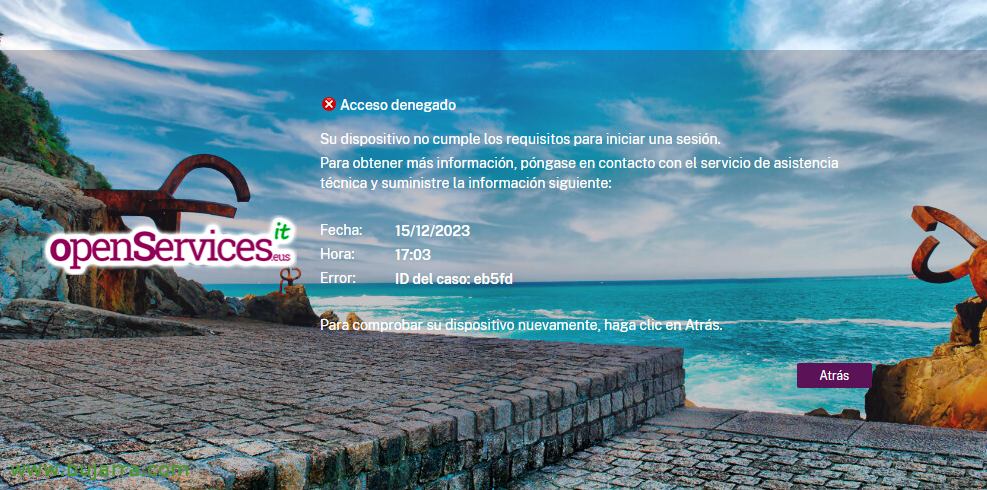

Après l’analyse de l’équipement, si nous ne remplissons pas les conditions, l’accès nous sera refusé., indiquant que notre appareil n’est pas éligible pour se connecter.

Au lieu de, Si nous les respectons, Il nous montrera le panneau d’accès pour se connecter, Dans mon cas, pour y accéder, j’avais besoin que le Bloc-notes soit ouvert, Exécuté en arrière-plan, et ainsi de suite, nous montre le site web d’accès.

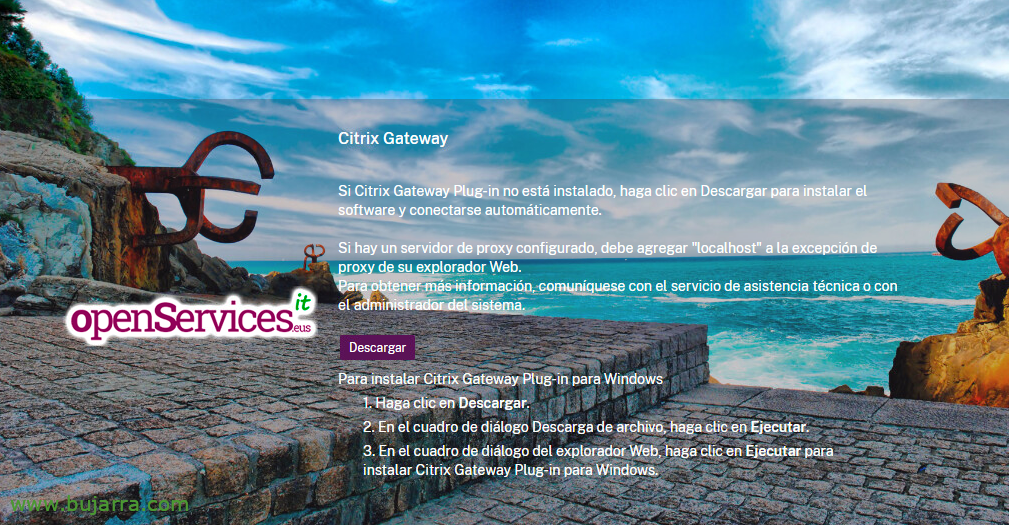

Après s’être authentifié régulièrement, avec nom d’utilisateur et mot de passe, il détectera que nous n’avons pas le client VPN installé, le plug-in Citrix Gateway, Cliquez sur “Télécharger”.

Installation de Citrix Secure Access,

Nous procédons donc à leur installation, dans ce cas manuellement., Mais il peut également être installé sans surveillance, Cliquez sur “Installer”,

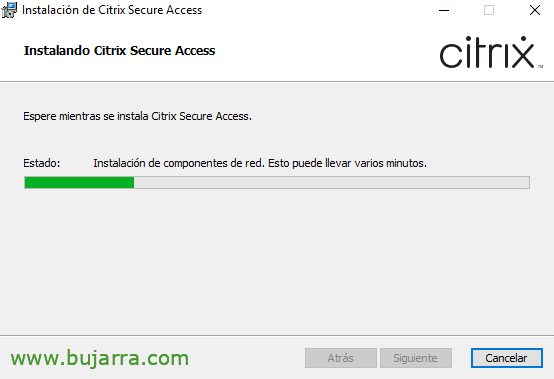

… Attendez quelques secondes…

Après l’installation, cliquez sur “Fin”,

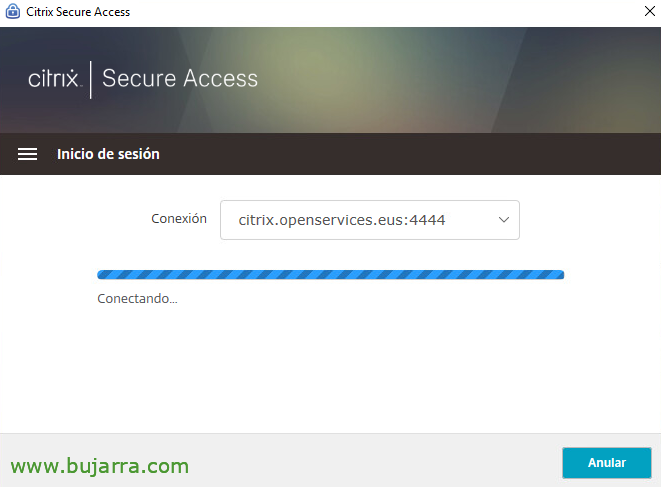

L’accès sécurisé s’ouvrira directement avec les données de connexion déjà configurées, il nous demandera uniquement un nom d’utilisateur et un mot de passe pour se connecter en toute sécurité au VPN, Cliquez sur “Connexion”,

… Nous attendons qu’il se connecte….

Nous avons vérifié que nous serions déjà connectés, ici sans plage d’IP, utilisation et partage du NetScaler SNIP,

Ou si nous avons une plage d’adresses IP,

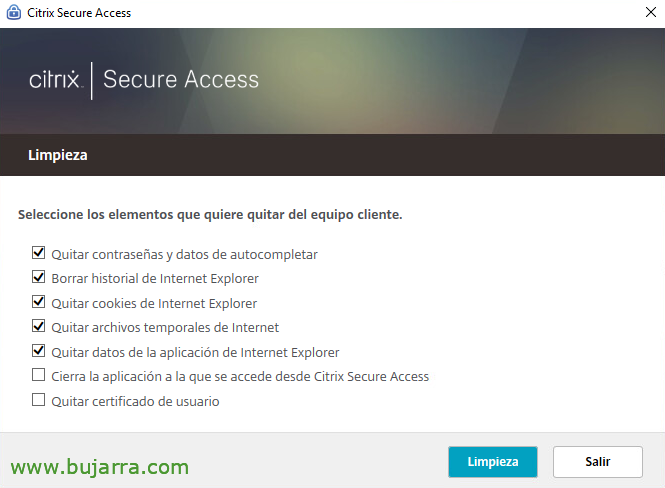

Lorsque vous vous déconnectez de Citrix, Il vous demandera automatiquement quels éléments supprimer de l’ordinateur local pour assurer la sécurité et supprimer certains éléments dangereux, Il peut également être configuré sans surveillance en cliquant sur “Nettoyage”,

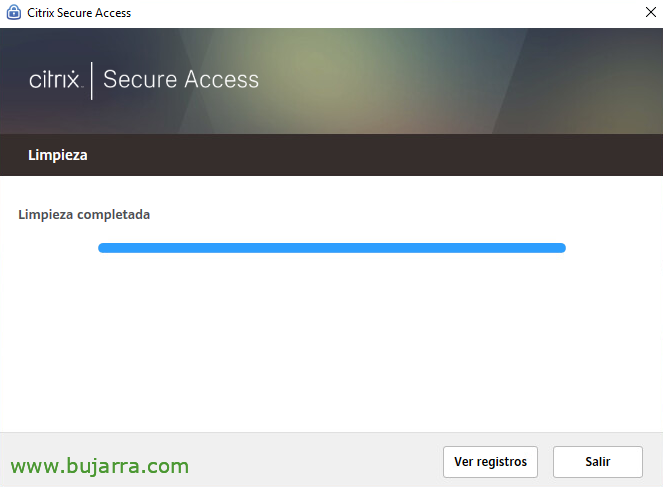

“Sors”,

Activer le tunnel de fractionnement

Nous devrons activer le Split Tunnel si nous voulons que tout le trafic VPN ne passe pas par notre NetScaler, mais nous voulons que chaque client parcoure sa connexion et que seul le trafic que nous voulons entrer dans le VPN.

Dans le profil de session Citrix Gateway que nous avons créé précédemment, sur le “Expérience client”, nous avons marqué Split Tunnel à ON.

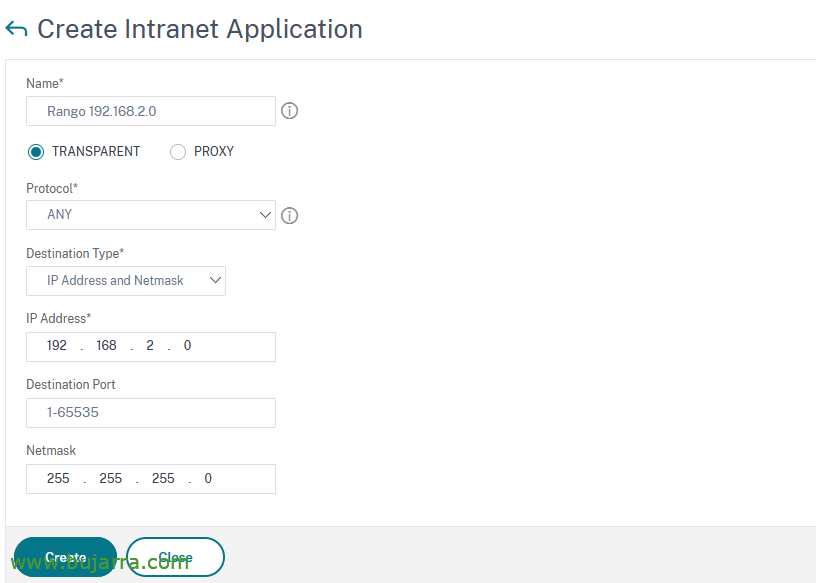

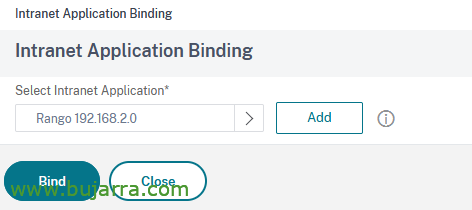

Nous devons enregistrer le ou les réseaux auxquels nous voulons donner accès, pour cela, depuis “Passerelle Citrix” > “Ressources” > “Intranet Applications” > “Ajouter” et nous créons la destination là où nous voulons qu’ils puissent accéder, un hôte, Un réseau, Filtrage par port…

Et nous terminerions par la liaison vers le serveur virtuel de la passerelle NetScaler, dans “Intranet Application”, nous sélectionnons nos applications Intranet et “LIER”.

Puits, Je pense que c’est plus que suffisant pour un premier document où nous pouvons voir comment configurer notre Citrix NetScaler Gateway en tant que passerelle VPN et donner un accès sécurisé à l’organisation à tout utilisateur externe, nous avons vu comment leur attribuer des adresses IP et comment créer une règle de pré-authentification pour valider que l’utilisateur a certaines exigences avant de se connecter! Dans les documents futurs, nous ajouterons différents éléments qui ajouteront de la complexité et de la sécurité,

Un câlin, Puisse-t-il bien se passer!