Active Directoryポリシーを使用したCitrixクライアントの構成

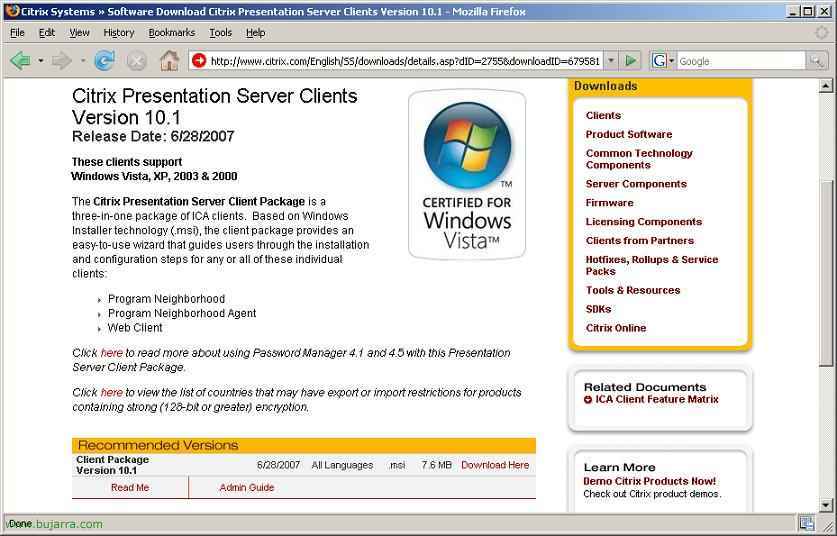

このドキュメントでは、Citrixクライアントの特定の側面を設定する方法について説明します, これは、10.x より後のバージョンのお客様に影響します. あなたがしなければならないことは、テンプレートをダウンロードすることです (icaclient.adm (英語) – ここは), そして、私たちが興味を持っているポリシーに追加してください, チームごとまたはユーザーごとに必要な設定を編集し、適用します.

テンプレートのインポート – ここは

テンプレートとそのポリシーを理解する – ここは

このドキュメントは、 “グループポリシー管理”, この本体をインストールする必要はありません, それは問題ではありません, 同様に、UO の “Active Directory ユーザーとコンピューター”.

コンソールが開いたら, は、OU に移動して目的のポリシーを編集するか、ポリシーを作成してテストすることです, それが私の場合です, 右クリックで興味のあるUOについて “ここでGPOを作成してリンクします…”

わかりやすい名前を付けます, “受け入れる”

そして、私たちはそれを編集しました, こちらは, 右クリックディレクティブについて “編集…”,

次に、Citrixテンプレートを, 封筒 “機器のセットアップ” > 右クリック “管理用テンプレート” > “テンプレートの追加または削除…”

私たちが持っているものを見るでしょう, そして、新しいものを “足す…”

テンプレートを探しています (icaclient.adm (英語) – ここは) 私たちが降りてしまったこと, それを選択して開きます,

私たちはそれがそこにあるのを見ます, 完ぺきですね, このウィンドウを閉じます,

今、私たちはすでに異なるディレクティブを持っています “機器のセットアップ” > “管理用テンプレート” > “Citrixコンポーネント”. で “Presentation Serverクライアント” というディレクティブがあります:

“クライアント接続を許可する”

このポリシーを使用して、Citrix Presentation Serverクライアントからの接続を有効または無効にします.

このポリシーが設定されていない場合, クライアントはサーバーへの接続を許可します.

このポリシーが有効になっている場合, クライアントがサーバーに接続するのは、 “クライアントを有効にする” オプションが選択されている, また、そのバージョン番号が “最小クライアント・バージョン”.

ポリシーが無効になっている場合, クライアントは、どのサーバーへの接続も許可しません.

で “Citrixコンポーネント” > “Presentation Serverクライアント” > “ネットワークルーティング” テネモス varias directivas:

“TLS/SSL データ暗号化とサーバー識別”

このポリシーを使用して、クライアントが正規のリモートアプリケーションおよびデスクトップに接続するようにするための TLS/SSL オプションを構成します. TLSとSSLは、転送されたデータを暗号化して、第三者がデータトラフィックを表示または変更するのを防ぎます. 信頼できないネットワークを介した接続では、TLS/SSLまたは少なくとも同レベルの保護を備えた別の暗号化ソリューションを使用することをお勧めします.

このポリシーが有効になっている場合, クライアントは、クライアントが実行するすべての TLS/SSL 接続にこれらの設定を適用します. チェックボックス “すべての接続にSSLが必要” を使用すると、クライアントが実行するすべての接続で TLS または SSL プロトコルを使用するように強制できます.

TLS と SSL は、接続ネゴシエーション中にサーバーから送信されたセキュリティ証明書の共通名によってリモート サーバーを識別します. 通常、共通名はサーバーの DNS 名です, たとえば、www.citrix.com. クライアントが接続する共通名を制限するには、 “許可された SSL サーバ” 設定. ワイルドカードアドレス, 例えば “*.citrix.com:443”, で終わるすべての共通名に一致します。 “.citrix.com”. 証明書に含まれる情報は、証明書の発行者によって正しいことが保証されています.

一部のセキュリティポリシーには、接続に使用される暗号化の正確な選択に関連する要件があります. デフォルトでは、クライアントは自動的に TLS v1.0 または SSL v3.0 のいずれかを選択します (TLS v1.0を優先) サーバーがサポートする内容によって異なります. これは、TLS v1.0 または SSL v3.0 のみに制限できます。 “SSL/TLSバージョン” 設定.

同じように, 特定のセキュリティポリシーには、接続に使用される暗号化暗号スイートに関連する要件があります. デフォルトでは、クライアントは以下にリストされている5つの暗号スイートから適切な暗号スイートを自動的にネゴシエートします. 必要に応じて, 2つのリストのいずれかにある暗号スイートのみに制限することができます.

政府機関の暗号スイート:

TLS_RSA_WITH_AES_256_CBC_SHA

TLS_RSA_WITH_3DES_EDE_CBC_SHA

商用暗号スイート:

TLS_RSA_WITH_AES_128_CBC_SHA

TLS_RSA_WITH_RC4_128_SHA

TLS_RSA_WITH_RC4_128_MD5

証明書失効リスト (CRLの) チェックは、一部の証明書発行者でサポートされている高度な機能です. これにより、セキュリティ証明書を取り消すことができます (有効期限前に無効になった) 証明書の秘密キーの暗号化侵害の場合, または単にDNS名の予期しない変更.

有効な CRL は、証明書発行者から定期的にダウンロードし、ローカルに保存する必要があります. これは、で行われた選択によって制御できます。 “CRL検証”

– 無効: いつ “無効” が選択されています, CRL チェックは実行されません.

– ローカルに保存されたCRLのみを確認する: いつ “ローカルに保存されたCRLのみを確認する” が選択されています, 以前にインストールまたはダウンロードされたCRLは、証明書の検証に使用されます. 証明書が失効していることが判明した場合, 接続は失敗します.

– ネットワークからのCRLの取得: いつ “ネットワークからのCRLの取得” が選択されています, クライアントは、関連する証明書発行者から CRL を取得しようとします. 証明書が失効していることが判明した場合, 接続は失敗します.

– 接続に CRL が必要: いつ “接続に CRL が必要” が選択されています, クライアントは、関連する証明書発行者から CRL を取得しようとします. 証明書が失効していることが判明した場合, 接続は失敗します. クライアントが有効なCRLを取得できない場合, 接続は失敗します.

“信頼できるサーバーの構成”

このポリシーを使用して、クライアントが接続先の公開アプリケーションまたはデスクトップを識別する方法を制御します. クライアントが信頼レベルを決定します, と呼ばれる “信頼地域” 接続あり. その後、信頼領域によって、クライアントが接続に対してどのように構成されるかが決定されます.

このポリシーが有効になっている場合, クライアントは、 “信頼できるサーバー構成を適用する” オプション.

デフォルトでは, リージョンの識別は、クライアントが接続しているサーバーのアドレスに基づいています. 信頼された地域のメンバーになるには, サーバーは Windows 信頼済みサイト ゾーンのメンバーである必要があります. これは、コマンドを使用して構成できます。 “Windows インターネット ゾーン” 設定.

また, Windows 以外のクライアントとの互換性のため, サーバーアドレスは、 “住所” 設定. これは、ワイルドカードの使用をサポートするサーバーのコンマ区切りリストです, 例えば, CPS.citrix.com.

“セッション画面の保持と自動再接続”

このポリシーを使用して、ネットワーク障害によって接続が切断された場合のクライアントの動作を制御します.

このポリシーが有効になっている場合, クライアントがサーバーへの再接続を試みるのは、次の場合のみです “再接続を有効にする” が選択されています. デフォルトでは、再接続が 3 回試行されます, ただし、これは “再試行回数” 設定. 同様に、再試行間の遅延は、デフォルトの 30 秒を使用して “再試行の遅延” 設定.

別の設定, “SSL/TLS 再接続を有効にする”, SSL/TLS サーバーへの再接続を可能にするために提供されています. この設定のサポートは、SSL サーバーの構成によって異なります.

で “Citrixコンポーネント” > “Presentation Serverクライアント” > “ネットワークルーティング” > “プロキシ” テネモス varias directivas:

“クライアントプロキシ設定の構成”

このポリシーを使用して、クライアントがリモート アプリケーションまたはデスクトップに接続するときに使用できるプライマリ ネットワーク プロキシを構成します.

このポリシーが設定されていない場合, クライアントは、プロキシ サーバー経由で接続するかどうかを決定するために、独自の設定を使用します.

このポリシーが有効になっている場合, クライアントは、選択したプロキシの種類に基づいて構成されたプロキシを使用します:

– プロキシの種類: 何一つ: いつ “何一つ” が選択されています, クライアントは、プロキシ サーバーを経由せずにサーバーに直接接続しようとします.

– プロキシの種類: 自動: いつ “自動” が選択されています, クライアントは、ローカル マシンの設定を使用して、接続に使用するプロキシ サーバーを決定します. これは通常、マシンにインストールされているWebブラウザで使用される設定です.

– プロキシの種類: スクリプト: いつ “スクリプト” が選択されています, クライアントは、JavaScript ベースの “.PACの” ファイルで指定されたURLから “プロキシ スクリプト URL” ポリシーオプション. ザ “.PACの” file は、接続に使用するプロキシ サーバーを識別するために実行されます.

– プロキシの種類: 牢: いつ “牢” が選択されています, クライアントは、 “プロキシ・ホスト名” そして “プロキシポート” 設定. ネゴシエーションプロトコルは、 “HTTP 接続” 目的の宛先アドレスを指定するヘッダー要求. このプロキシ プロトコルは、HTTP ベースのトラフィックによく使用されます, GSSAPI プロキシ認証をサポートします.

– プロキシの種類: ソックス/ソックスV4/ソックスV5: もし “ソックス” プロキシが選択されている, クライアントは、 “プロキシホスト名” そして “プロキシポート” 設定. ザ “ソックス” オプションは正しいバージョンの靴下を検出して使用します.

任意のプロキシタイプに対応, プロキシを走査しないサーバーのリストを指定できます. これらは “サーバーリストをバイパスする”.

“クライアント・フェイルオーバー・プロキシ設定の構成”

このポリシーを使用して、プライマリ ネットワーク プロキシがリモート アプリケーションまたはデスクトップに接続できない場合にクライアントが使用できる代替ネットワーク プロキシを構成します.

このポリシーが設定されていない場合, クライアントは、プロキシ サーバー経由で接続するかどうかを決定するために、独自の設定を使用します.

このポリシーが有効になっている場合, プライマリ プロキシへの接続に失敗した場合、クライアントは代替プロキシを使用して接続を試みます. フェイルオーバープロキシ設定は、プライマリプロキシ設定と同じ方法で動作します.

プライマリプロキシと代替プロキシの両方が接続のサービスに失敗した場合, を選択します。 “直接へのフェイルオーバー” チェックボックスは、プロキシなしで最終的な直接接続を試行するようにクライアントに指示します.

“SOCKS プロキシ設定の構成”

このポリシーを使用して、一部の高度なネットワークトポロジに必要な追加の SOCKS プロキシの使用を設定します.

有効にすると, クライアントは、 “SOCKS プロトコルのバージョン” 設定. SOCKS経由の接続が無効になっていない場合, クライアントは、で指定された SOCKS プロキシを使用して接続を試みます。 “プロキシ・ホスト名” そして “プロキシポート” 設定.

クライアントは、SOCKS v4 または SOCKS v5 プロキシサーバーを使用した接続をサポートします. また, プロキシ サーバーによって使用されているバージョンを自動的に検出しようとすることができます.

“プロキシ認証を構成する”

このポリシーを使用して、クライアントがプロキシー・サーバーに接続するときに使用する認証メカニズムを制御します. 認証プロキシ サーバーを使用して、大規模なネットワーク展開でデータ トラフィックを監視できます.

原則として, 認証はオペレーティング システムによって処理されますが、一部のシナリオでは処理されます, ユーザーには、特定のユーザー名とパスワードが提供される場合があります. ユーザーがこれらの資格情報の入力を特に求められないようにするには, をクリアします。 “ユーザーに資格情報の入力を求める” チェックボックス. これにより、クライアントは匿名接続を試行するように強制されます. また, Web Interface サーバから渡された資格情報を使用して接続するようにクライアントを構成できます, または、これらはグループポリシーで明示的に指定できます。 “明示的なユーザー名” そして “明示的なパスワード” オプション.

で “Citrixコンポーネント” > “Presentation Serverクライアント” > “ユーザー認証 ” テネモス varias directivas:

“スマートカード認証”

このポリシーを使用して、クライアント デバイスにアタッチされたスマート カードをクライアントで使用する方法を制御します.

有効にすると, このポリシーにより、リモート サーバは、認証などの目的でクライアント デバイスに接続されたスマート カードにアクセスできます.

無効にした場合, サーバーは、クライアントデバイスに接続されたスマートカードにアクセスできません.

“Kerberos認証”

このポリシーを使用して、クライアントが Kerberos を使用してリモート アプリケーションまたはデスクトップに対してユーザーを認証する方法を制御します.

有効にすると, このポリシーにより、クライアントは Kerberos プロトコルを使用してユーザーを認証できます. Kerberosは、ドメインコントローラが承認した認証トランザクションであり、実際のユーザー資格情報データをサーバーに送信する必要がなくなります.

無効にした場合, クライアントはKerberos認証を試行しません.

“ローカル・ユーザー名およびパスワード”

このポリシーを使用して、同じログオン資格情報を使用するようにクライアントに指示します (パススルー認証) Citrix Presentation Serverをクライアントマシンとして.

このポリシーが有効になっている場合, クライアントが現在のユーザーのログオン資格情報を使用してリモート サーバーへの認証を行うのを防ぐには、 “パススルー認証を有効にする” チェックボックス.

Novell Directory Server環境で実行する場合, を選択します。 “Novell Directory Serverの資格情報を使用” チェックボックスは、クライアントがユーザーのNDS認証情報を使用するように要求します.

“ローカルに保存された資格情報”

このポリシーを使用して、ユーザーのマシンに保存された、またはICAファイルに配置されたユーザー資格情報データを使用して、リモートの公開アプリケーションまたはデスクトップに対してユーザーを認証する方法を制御します.

このポリシーが有効になっている場合, ローカルに保存されたパスワードがリモートサーバーに自動的に送信されるのを防ぐには、 “ローカルに保存された資格情報を使用した認証を許可する” チェックボックス. これにより、パスワードフィールドがダミーデータに置き換えられます.

さらに, ザ “ユーザー名” そして “ドメイン” オプションを使用して、サーバーに対して自動的に認証できるユーザーを制限または上書きできます. これらは、コンマ区切りのリストとして指定できます.

“Web インターフェイス認証チケット”

このポリシーを使用して、Web Interfaceを介した認証時に使用されるチケット発行インフラストラクチャを制御します.

このポリシーが有効になっている場合, レガシーWebインターフェイスのチケット発行は、 “レガシーチケットの取り扱い” チェックボックス. 従来の Web インターフェイスのチケット発行は、ClearText パスワード フィールドで 1 回限りの認証 Cookie をサーバーに渡すことで実装されていました.

バージョンから開始 4.5 Web インターフェイスの, クライアントは、LogonTicketType によって定義された解釈が関連付けられた不透明な LogonTicket の形式で認証トークンを処理します. この機能は、 “Webインターフェース 4.5 以上” チェックボックス.

で “Citrixコンポーネント” > “Presentation Serverクライアント” > “クライアントデバイスのリモート処理” テネモス varias directivas:

“クライアント・ドライブ・マッピング”

このポリシーを使用して、クライアント・ファイル・システムへのリモート・アプリケーションまたはデスクトップのアクセスを使用可能にし、制限します.

有効にすると, クライアントは、クライアント・ドライブ・マッピングを完全に拒否します (CDMの) クライアントのファイル・システムへの仮想チャネル・アクセス (チェック・ボックスの場合 “クライアント ドライブ マッピングを有効にする” が選択されていません. これにより、DLL はクライアント ドライブ マッピング仮想チャネルの実装を停止します (vdcdmn.dll) クライアント起動時のロードから. この時点で, クライアント パッケージから DLL を削除できます.

CDM が有効な場合, サーバーで使用できるアクセスの種類を制限するための追加のオプションを使用できます. もし “読み取り専用クライアント・ドライブ” チェックボックスが選択されている, CDM 仮想チャネルは、クライアント ドライブへの読み取りアクセスのみを許可します.

Windowsドライブへのアクセスを無効にするには、関連するドライブ文字を “ドライブをマップしない” 箱. これは、公開アプリケーションまたはデスクトップに接続するときにマップしてはならないすべてのドライブを連結したものです, 例えば “ABFKの” ドライブ A を無効にします。, B, FとK.

“クライアントプリンター”

このポリシーを使用して、リモート・アプリケーションまたはデスクトップのクライアント・プリンターへのアクセスを使用可能にし、制限します.

このポリシーが無効になっている場合, クライアントは、サーバーがクライアント デバイスで使用可能なプリンターにアクセスしたり、プリンターに印刷したりできないようにします.

“クライアントハードウェアアクセス”

このポリシーを使用して、リモート・アプリケーションまたはデスクトップのクライアントのシリアルへのアクセスを有効化および制限します, USB接続, およびパラレルポート. これにより、サーバはローカルに接続されたハードウェアを使用できるようになります.

“画像キャプチャ”

このポリシーを使用して、リモート・アプリケーションまたはデスクトップのスキャナーへのアクセスを使用可能にし、制限します, ウェブカメラ, およびクライアントデバイス上の他のイメージングデバイス.

“クライアントマイク”

このポリシーを使用して、リモート アプリケーションまたはデスクトップのローカル オーディオ キャプチャ デバイスへのアクセスを有効または無効にします (マイク).

Philips SpeechMikeデバイスが提供する追加のコントロールとインジケーターは、をクリアすることで無効にできます。 “SpeechMike のリモートコントロールを使う” チェックボックス.

“クリップボード”

このポリシーを使用して、クライアント・クリップボードの内容に対するリモート・アプリケーションまたはデスクトップのアクセスを有効化および制限します.

で “Citrixコンポーネント” > “Presentation Serverクライアント” > “クライアントデバイスのリモート処理” テネモス varias directivas:

“クライアントオーディオ設定”

このポリシーを使用して、リモート アプリケーションまたはデスクトップによって生成されたサウンド エフェクトと音楽をクライアント マシンに送信する方法を制御します.

このポリシーが有効になっている場合, ザ “オーディオを有効にする” チェックボックスを使用して、クライアントオーディオマッピングを完全に無効にすることができます. これは、クライアントからサーバーへのオーディオデータには影響しません, これは、 “クライアントデバイスのリモート処理” 政策.

オーディオ品質を制御することも可能です. 3つの品質レベルがサポートされています: 低い, ミディアムとハイ. この設定は、サーバーからクライアント、およびクライアントからサーバーの両方のオーディオ品質に影響します. 高品質オーディオの帯域幅要件により、この設定は多くの展開に適さなくなる可能性があることに注意してください.

“クライアントのグラフィック設定”

このポリシーを使用して、リモート アプリケーションまたはデスクトップによって表示されるグラフィックの品質を制御します. 低品質のグラフィックスは、利用可能な帯域幅が限られている場合にユーザーエクスペリエンスを向上させるのに役立ちます.

– 色深度: これにより、セッションの優先色深度が指定されます. 原則として, 色深度が低いため、低帯域幅でのパフォーマンスが向上します; ただし、利用可能な圧縮技術の一部は、フルカラーでのみ使用できます, したがって、効果的なパフォーマンスは、個々のアプリケーションと使用パターンによって異なります. サーバーは、色深度が高いとサーバーのメモリ使用量が大きくなるため、選択した色深度設定を尊重しないことを選択する場合があります.

– ディスクベースのキャッシュ: RAM が限られているクライアント デバイスの場合, 圧縮率を向上させるには、一時的なグラフィックオブジェクトをディスクキャッシュに保存します.

– 非可逆圧縮: 最大限の圧縮と応答性を実現, サーバーは、転送された画像データの品質が低下することを許す場合があります. これは通常、接続が遅い場合に発生します, または帯域幅が制限されており、広域の更新が行われています. これは、すべてのアプリケーションや用途に適しているわけではありません. この設定をクリアすると、すべての画像データがフル品質で送信されます.

– SpeedScreenブラウザの高速化: この機能により、Microsoft Internet Explorer で表示されている画像を SpeedBrowse Browser Acceleration 仮想チャネルで特別に処理できます. これにより、Microsoft Internet Explorerをリモートで使用する際の応答性が向上します.

– SpeedScreenブラウザアクセラレーション非可逆圧縮: これは、SpeedScreenブラウザのアクセラレーション設定の拡張機能です, Microsoft Internet Explorer で表示される画像をクライアントに送信する前に劣化させる. これは、すべてのアプリケーションや用途に適しているわけではありません. このオプションをクリアすると、すべてのWebブラウザの画像データがフル品質で送信されます.

– リモートビデオ: リモートビデオオプションを使用すると、サーバーは特定のビデオデータをクライアントに直接ストリーミングできます. これにより、Citrix Presentation Serverを実行しているコンピューターでビデオデータを解凍および再圧縮するよりも優れたパフォーマンスが得られます.

– SpeedScreenのレイテンシー削減: SpeedScreen 遅延削減設定を有効にすると、クライアントはマウスの動きとテキスト入力がサーバー上でどのように表示されるかを予測できます. これにより、ユーザーはマウス ポインターを入力または移動するときにすぐにフィードバックを得ることができます.

“クライアントの表示設定”

このポリシーを使用して、クライアントがリモート アプリケーションとデスクトップをエンド ユーザーに表示する方法を制御します. リモート・アプリケーションは、ローカル・アプリケーションとシームレスに統合できます, または、ローカル環境全体をリモートデスクトップに置き換えることもできます.

– シームレスウィンドウ: false に設定すると、この設定により、クライアントはシームレス ウィンドウの使用を無効にできます, 代わりに、固定サイズのウィンドウを表示する. true に設定すると、クライアントはシームレス ウィンドウを要求するように強制されます, サーバーはこの要求を拒否することを選択できます.

– ウィンドウの幅と高さ: これらの設定により、ウィンドウの幅と高さが決まります. 優先値の範囲を定義することができます (例えば 800-). サーバーは、この値を無視することを選択できます. シームレス ウィンドウが使用されているときは、この設定は無視されます.

– ウィンドウの割合: これは、幅と高さを手動で選択する代わりに使用できます. ウィンドウ サイズを画面全体の固定パーセンテージとして選択します. サーバーは、この値を無視することを選択できます. シームレス ウィンドウが使用されているときは、この設定は無視されます.

– フルスクリーン: この設定により、クライアントを全画面表示モードに切り替えます. サーバーディスプレイは、クライアントディスプレイを完全に覆います.

“リモート・アプリケーション”

このポリシーを使用して、クライアントによるリモート・アプリケーションの処理を構成します.

有効にすると, このポリシーでは、 “アプリケーション” ボックスを使用して、クライアントから直接起動できる公開アプリケーションを決定します.

リモート・アプリケーションがセッションを共有するように要求できます (単一のICA接続で実行). これにより、ユーザーエクスペリエンスが向上します, しかし、時には望ましくない. セッション共有機能を無効にするには、 “セッション共有” チェックボックス.

必要に応じて、これらのポリシーをチームレベルではなくユーザーレベルで編集することもできます, になります “ユーザー設定” > “管理用テンプレート” > “Citrixコンポーネント” > “Presentation Serverクライアント”.

www.bujarra.com – エクトル・エレーロ – NH*****@*****ra.com – v 1.0