Configuración y administración de CAG – Citrixアクセスゲートウェイ

En este procedimiento se explica cómo configurar un dispositivo Citrix Access Gateway que nos permita conectarnos a nuestra VPN usando este dispositivo. Si no tenemos fisicamente el hardware, podemos crearnos una máquina virtual de CAG para realizar pruebas, nunca para uso final – ここは.

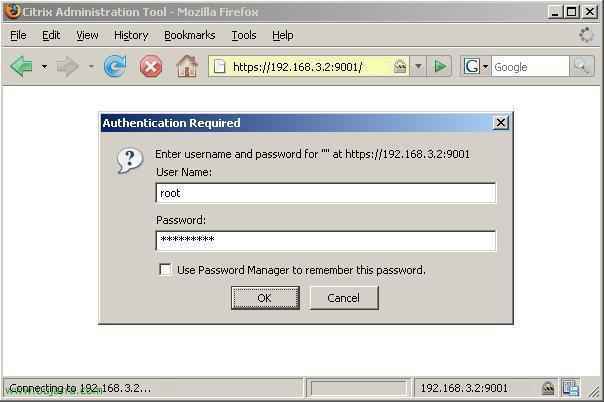

Lo primero de todo una vez instalado es conectarnos al dispositivo con un navegador, si no hemos cambiado su dirección IP, la que trae siempre cómo predeterminada es la 10.20.30.40, entramos y se la cambiamos, suponiendo que eso está configurado, abrimos un navegador a su IP por HTTPS y al puerto 9001. Pedirá usuario y contraseña, si no se la hemos cambiado el usuario por defecto es “根” y la contraseña “rootadmin”.

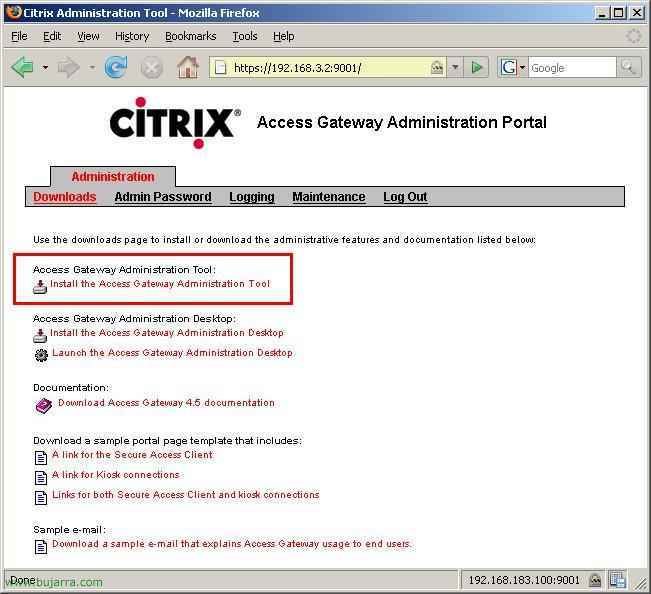

最初です, necesario es instalarnos la consola de administración, si no la tenemos la bajamos pulsando en el link “Install the Access Gateway Administration Tool”. Nos bajamos el instalador y lo ejecutamos para comenzar la instalación.

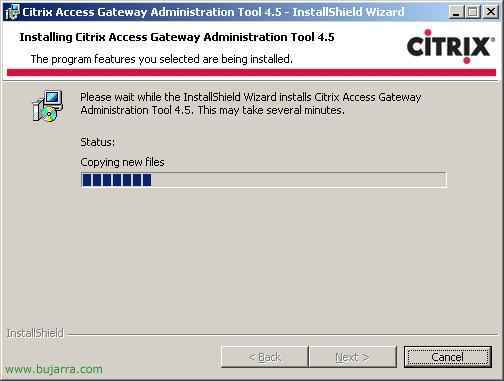

Comienza con un asistente para instalar el Access Gateway Administration Tool 4.5, “次に”

ライセンスを受け入れます “ライセンス契約の条項に同意します” & “次に”

Indicamos el usuario y la organización, 続ける “次に”,

“取り付ける” インストールを開始するには,

…

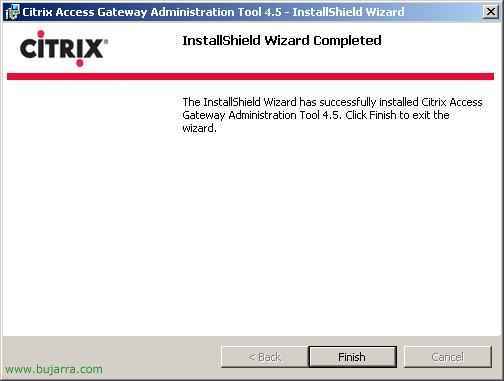

Tras unos segundos ya lo tenemos instalado, “終える”,

今, lo ejecutamos pinchando en el icono del escritorio “Access Gateway Administration Tool 4.5”

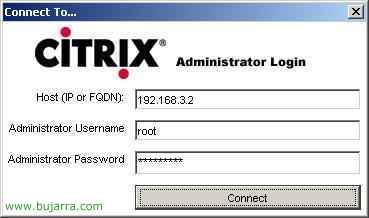

Ponemos la dirección IP del dispositivo al que nos conectaremos para administrarlo, nuestro CAG, el usuario y el password, クリック “繋ぐ”,

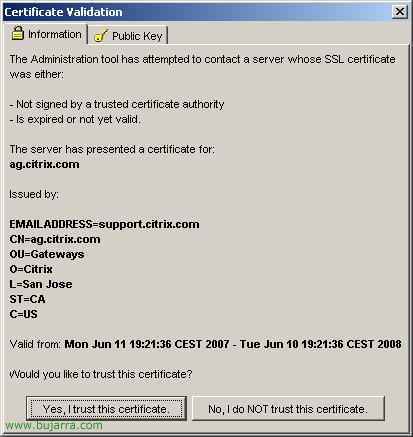

Si es la primera vez que nos conectamos nos pedirá que confiemos en el certificado, クリック “はい, I trust this certificate”

Si queremos confiar en el certificado eternamente, “はい”,

から “Access Gateway Cluster” tenemos varias opciones interesantes para configurarlo, primero dentro, nos vamos a la pestaña de “General Networking”. Primero configuramos la DMZ, indicamos cuantas tenemos, si es una configuración simple, lo normal es tener una DMZ, y configuramos de las dos interfaces de red, las que nos interese, si sólamente necesitamos una de ellas, マークを付けます “Only use interface 0” o si nos interesan ambas pues “Use both interfaces”. Comprobamos que la configuración de red es la correcta (IP address, Subnet mask Default Gateway IP address…) e indicamos el nombre que tendra desde el exterior este CAG en “External FQDN” con el nombre completo.

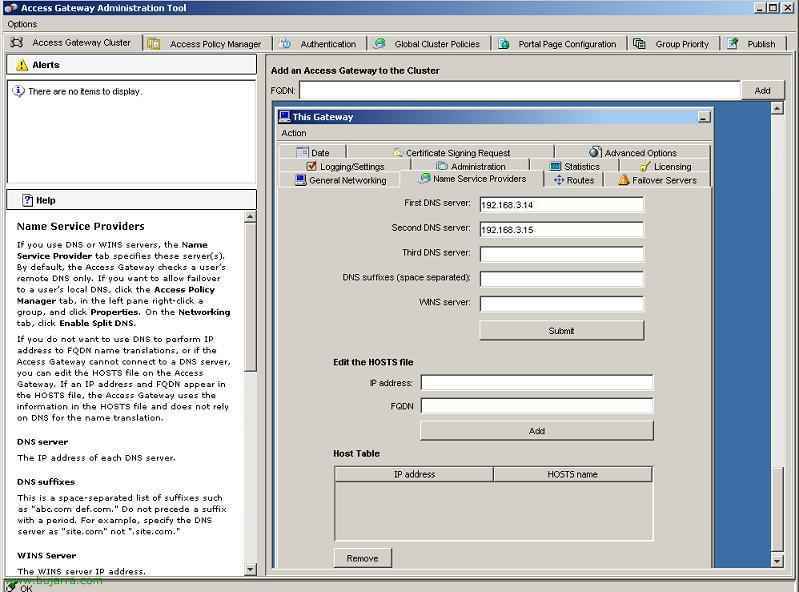

で “Name Service Providers” metemos los servidores DNS que resolveran los nombres DNS para este dispositivo.

La pestaña de “ライセンス” la usaremos para configurar las licencias, si este applicance será servidor de licencias (si es el primero lo será) marcamos la primera opción “Use this appliance as the license server” をクリックし、をクリックします “ブラウズ…” para instalarsela, después pulsaremos en “送信”. Si ya tenemos un dispositivo CAG de servidor de licencias, podemos conectarnos a él marcando la segunda opción “Use a different appliance as the license server”.

Para que coja los cambios es necesario reiniciar el CAG, nos indica cómo hacerlo. “受け入れる”.

Para reiniciar o apagar el appliance nos vamos a “Access Gateway Cluster”, の “行政”, pulsar “再起動” 又は “シャットダウン”.

Pedirá confirmación y se reinicia con “再起動”.

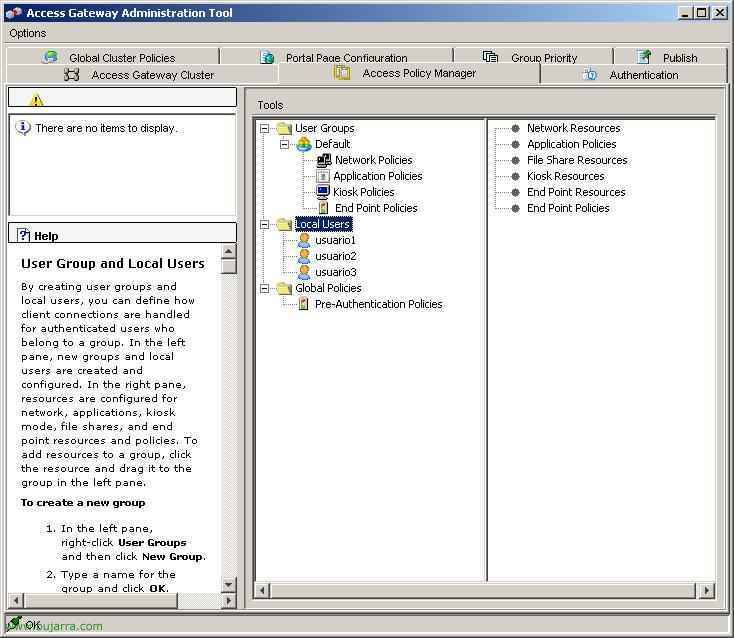

悪くありません, ahora explicamos cómo crear usuarios locales para poder conectarnos al CAG con la VPN. 目, no tenemos por que usarlos, podemos usar el Directorio Activo de Windows y conectarnos a él con RADIUS – ここは, またはより多くの方法で. Esta es la simple, creamos unas cuentas de usuario que luego se las daremos a nuestros usuarios finales para que las usen para conectarse. Para crear estos usuarios, タブに移動しましょう “Access Policy Manager” y con botón derecho en “Local Users” 選ぶ “新規ユーザー”.

Indicamos el nombre del usuario en “ユーザー名” y le asignamos una contraseña, クリック “わかりました”.

Ahí podremos ver las cuentas de usuario que tenemos, で “Local Users”,

Si lo que pretendemos es que cuando un usuario se conecte a nuestra VPN con el CAG no pase todo el trafico por nuestra red debemos habilitar una opción llamada “Split Tunneling”, por ejemplo si quieren navegar por internet mientras están conectados a la VPN y no quieres que todo el trafico de internet pase por la VPN. これを行うには、, タブに移動しましょう “Global Cluster Policies” y habilitamos el check de “Enable split tunneling”. さらに、 “Accesible networks” es donde indicaremos a que conexiones de red se conectarán cuando se logeen en el CAG, podemos meter tantas nos interesen separadas por ; o Enter. Incluso en vez de meter una red podemos meter sólo un host, y así sólo podrían entrar en ese y no en los demás de la red. Cuando acabemos de configurarlo, guardamos los cambios con “送信”.

“わかりました”

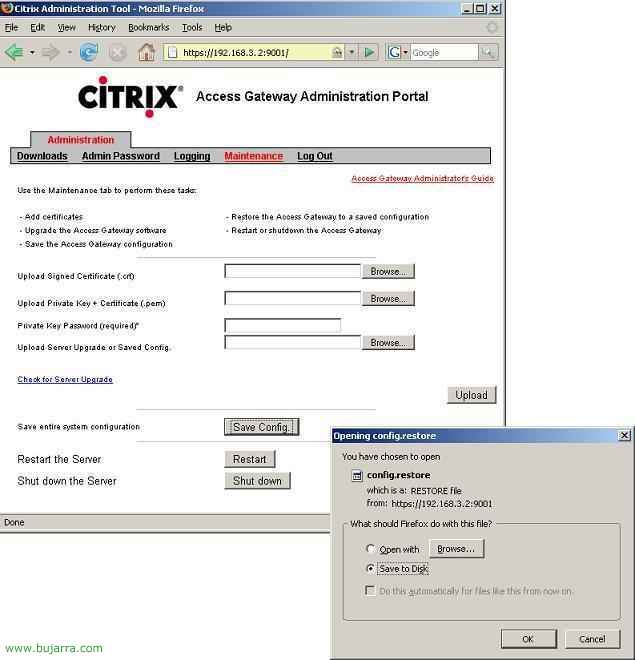

Si queremos guardar un backup de nuestra configuración, nos conectamos con un navegador al CAG por HTTPS y al puerto 9001, nos autenticamos y una vez dentro pinchamos en la pestaña “メンテナンス”, y simplemente pinchando en “Save entire system configuration” > “Save Config.” nos guardará un fichero llamado “config.restore” en nuestro PC. Guardaremos la copia de seguridad en un sitio seguro y si alguna vez necesitamos restaurar todo con que formateemos el CAG y le cargemos esta configuración de nuevo, から “Upload Server Upgrade or Saved Config.” buscando el fichero con el botón de “ブラウズ…”

Si lo que queremos es solicitar un certificado para poder trabajar con SSL, y que sea un certificado auténtico para nuestro nombre de CAG público, que demuestre quienes somos y no le de problemas a los usuarios diciendo que no somos de confianza. Desde la consola de “Access Gateway Administration Tool”, で “Access Gateway Cluster”, で “証明書署名要求”, rellenamos los datos que nos indica para solicitar un certificado y obtener el CSR que posteriormente mandaremos a una entidad emisora de certificados (交流), これを行うには、をクリックします “Generate Request”.

Nos guardará en nuestro PC el fichero CSR llamado “myserver.csr” & “セーブ”,

“受け入れる”

Si editamos el fichero con un bloc de notas, necesitaremos la clave para solicitar un certificado.

Por ejemplo yo ahora para el ejemplo usare un certificado temporal gratuito de rapidssl.com, si rellenamos todos los pasos en este es donde debemos pegar el CSR (Certificate signing request).

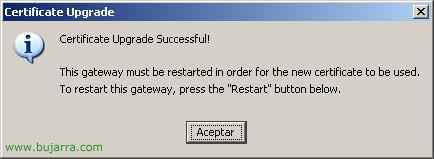

Una vez que tenemos ya el certificado, para meterlo en el CAG sería desde la consola de “Access Gateway Administration Tool”, で “Access Gateway Cluster” で “行政”, で “Upload a .crt certificate” をクリックして “ブラウズ…” 私たちはそれを選択します.

Lo buscamos en nuestro PC y pulsamos en “開ける”.

“受け入れる”, ya está el certificado instalado.

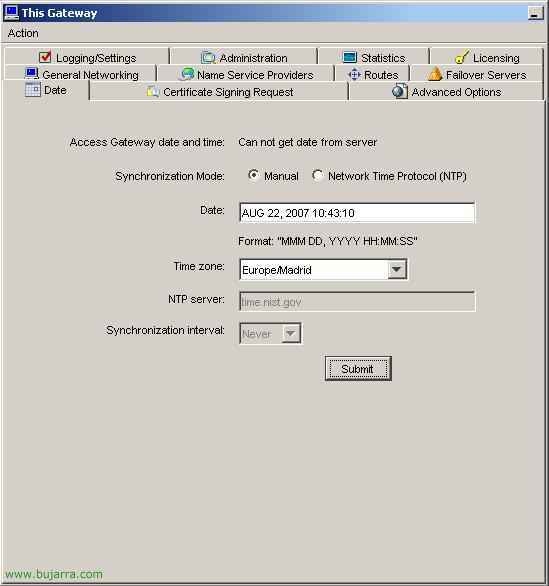

Para configurar la hora y la fecha en el CAG, desde la consola de “Access Gateway Administration Tool”, で “Access Gateway Cluster” で “Date”, seleccionamos el modo de sincronización a “手動” a menos que tengamos un servidor de hora en la red, y metemos la fecha y la hora en el campo de “Date” con el formato que nos indica “MMM DD, YYYY HH:ミリメートル:SS”, cuando esté bien, クリック “送信”.

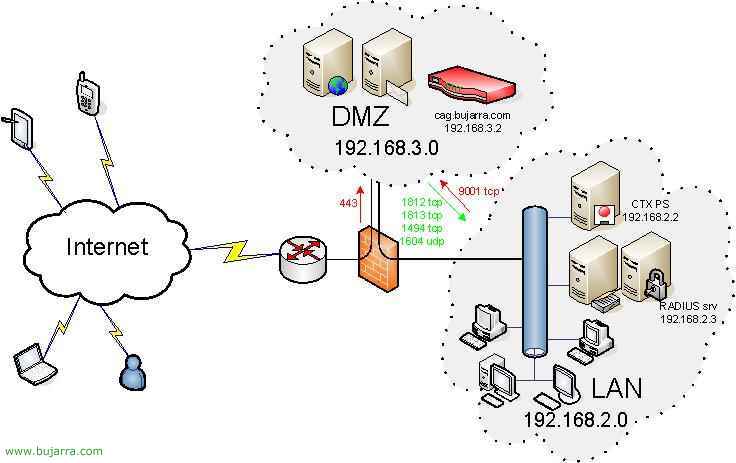

Está sería la configuración final del CAG en la DMZ:

Desde la parte del FW de internet deberíamos abrir única y exclusivamente el puerto 443 tcp al CAG para que los clientes puedan acceder a descargarse el software cliente y conectarse a la VPN. De la red LAN a la red DMZ deberíamos abrir únicamente el puerto 9001 tcp al CAG para poder administrarlo remotamente con las Administration Tools. Y de la red DMZ a la red LAN deberíamos abrir los puertos que nos interese, si usamos RADIUS redirigiremos el 1812 tcp y el 1813 tcp al servidor IAS. ザ 1494 TCPの (o el 2598 tcp si usamos “Session reability”) al servidor citrix y si nos interesa el 1604 tcp para cuando desde el cliente de Citrix (PN o PNA) se haga el browsing para buscar la comunidad Citrix.

www.bujarra.com – エクトル・エレーロ – NH*****@*****ra.com – v 1.0