Citrix Access Gateway VPXのインストールと構成

このドキュメントでは、VPX Express Access Gatewayの展開について説明します, これは、仮想ネットワークにデプロイできる仮想アプライアンスで確認できます, したがって、そのすべての利点があります, バージョンになります 5.0.4, 仮想であることは、モデルと同じ機能を獲得します 2010 物理的には何ですか. Access Gateway VPXを使用すると、ユーザーはCitrixアプリケーションやデスクトップにリモートで安全にアクセスできるようになります.

先に, Web サイトで構成された Web インターフェイスが必要になります, ここで、認証がCAGで実行されることを示します, 認証URLは、お客様の公開アクセスURLとなります: 'https://FQDN_PUBLICO/CitrixAuthService/AuthService.asmx」, また、「セキュアアクセス」も設定します’ 「ゲートウェイで直接」を示します’ すべてのネットワークまたはLAN IP範囲を除く.

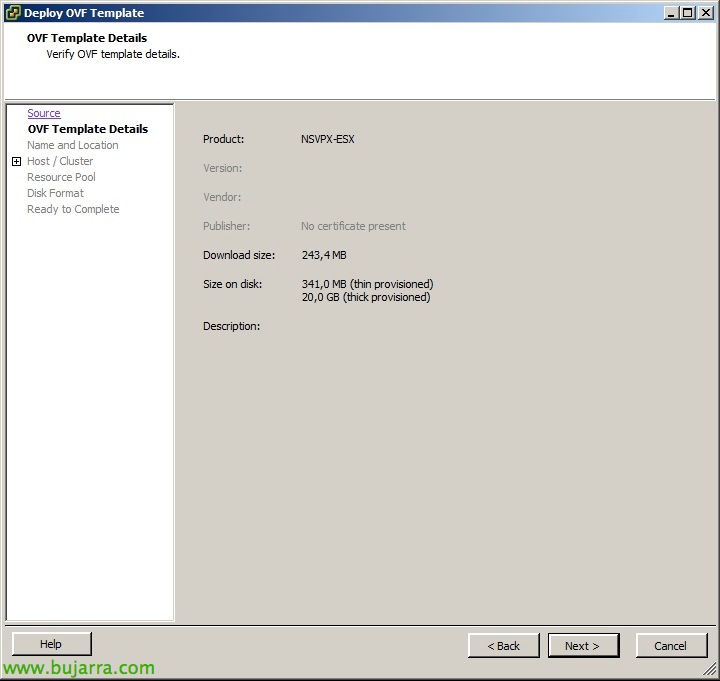

仮想アプライアンスをからダウンロードします 私のCitrix VMwareまたはXenServerの場合、それを当社の仮想インフラストラクチャにインポートします, 通常、DMZにデプロイします.

電源を入れます, ユーザー「Admin」でコンソールにログインします’ パスワードは「admin」です。’ これはデフォルトで提供されます. 設定メニューで, 基本的なセットアップを行います, 押した ‘0’.

'1 で設定します’ ザ “内部管理インターフェイス”: eth1

'2 で設定します’ ネットワーク:

IP/マスク eth0 インターフェイス: 192.168.172.21/24 (デフォルト 10.20.30.40) – デフォルトでは 'external leg'’

インターフェースIP/マスクeth1 : 192.168.170.21/24 (デフォルト 10.20.30.50) – デフォルトでは 'internal leg'’

インターフェースIP/マスクeth2: 0.0.0.0/0 (デフォルト 0.0.0.0/0)

インターフェースIP/マスクeth3: 0.0.0.0/0 (デフォルト 0.0.0.0/0)

'3 で設定します’ ゲートウェイ.

'4 で設定します’ DNSサーバー.

'5 で設定します’ NTPタイムサーバ.

'7 で変更を適用する’ そして、アプライアンスが再起動します.

Access Gateway管理コンソールをブラウザで開く: URL を指す: 'https://IP_de_la_eth1/lp/adminlogonpoint/', ユーザー 'admin' でログインします,

では、 “モニター” ここでは、システムの簡単な情報とサービスのステータスが表示されます; アクティブなセッションが表示されます, 設定の概要, 警告…

で “管理”, 「ネットワーキング」メニューで, ネットワークデータとネットワークレッグの機能を確認します.

残りのメニューの説明:

– 'アプライアンスのフェイルオーバー’ 2つのAccess Gateway間でHAを構成するには.

– 'ネームサーバープロバイダ’ DNS パラメータを設定するには, hosts ファイルと DNS サフィックス.

– '静的ルート’ 静的アプライアンス パスを構成するには.

– 'アドレスプール’ ユーザーが接続するときの IP アドレスプールを構成するには.

– 'デプロイメントモード’ CAGモードを構成するには 'アプライアンス’ (デフォルト) または「Access Controller」. Access ControllerソフトウェアはVMにインストールされ、複数のCAGアプライアンスを一元管理できるようになります, さらに、ADへのネイティブアクセス (LDAPなし), 高度なエンドポイントスキャン, アプライアンス接続の負荷分散, 適応型アクセス制御 (対して (DESの)公開アプリケーション/デスクトップとICAチャネルを解析結果に応じて有効にします。).

– 'パスワード’ 管理者ユーザーのパスワードを変更するには.

– '日付と時刻’ ここで、日付と時刻のパラメータを設定します.

– 'ライセンス’ ライセンスを構成する場所, それらをアプライアンスにアップロードするか、リモートライセンスサーバーからアクセスできます.

– 'ロギング’ LOG設定, ローカル・ストレージとリモート・ストレージの両方に対応.

の左側のメニューで “アクセス制御”, 「認証プロファイル」’ LDAPプロファイルを作成します,

名前をつけます & 形容.

で “LDAPサーバ”, in 'サーバータイプ’ 「Active Directory’ をクリックし、LDAP サーバーまたは LDAPS サーバーを追加します.

で “バインド プロパティ” 「管理者DN」で認証を検証するためのユーザーのパスを示します’ 'cn=Administratorと,cn=ユーザー,dc=ツンドラ-it,dc=com’ とパスワード. 'ベース DN (ユーザーの位置情報)’ 検証したいユーザーがどこにいるかを示す 'ou=Users はパスです。,ou=ツンドラIT,dc=ツンドラ-it,dc=com’

で “アプリケーションとデスクトップ” > “XenAppまたはXenDesktop” XenAppサーバーのIPを入力し、セッションの信頼性を確保する必要があります (それがWIサイトで安全なアクセスを設定するときに設定したものである場合).

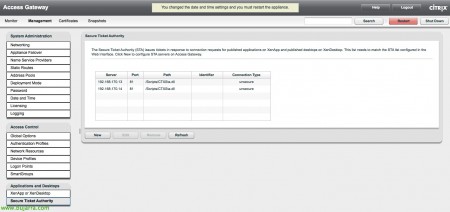

で “アプリケーションとデスクトップ” > “セキュア・チケット・オーソリティ” STAサーバーを追加する必要があります (IP範囲別または個別) XMLポート付き (安全か安全でないか).

で “ログオンポイント” ユーザーアクセス用のポータルを作成します, “新機能”,

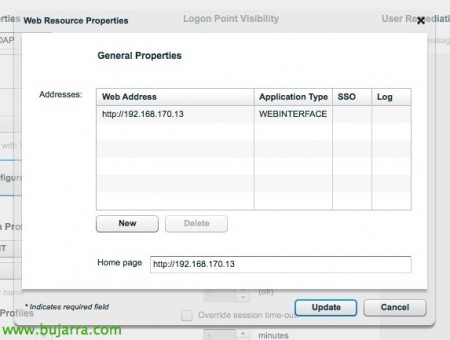

お名前をお付けします, タイプの “基本的な”, LDAP用に以前に作成した認証プロファイルが割り当てられます, クリック “ウェブサイトの設定”,

Webインターフェースのアドレスを追加します + シングルサインオン + ログに記録し、 “ホームページ” Web インターフェイスのアドレスへ.

その他のメニュー “アクセス制御”:

– 'グローバルオプション’ > 'Access Gatewayの設定’ 一般的なCAGオプションがあります:

+「以前のバージョンのAccess Gateway Pluginを許可する」’ 古いバージョンのクライアントを許可する.

+ 'ICA接続の監査’ ロギング用.

+ 'マルチストリームICA’

+ 「暗号化」 (RC4の)’

+ 'クエリ トークン’

– 'グローバルオプション’ > 'クライアントオプション’ お客様に適用するための特定の指示があります:

+ 'スプリットトンネリングを有効にする: すべてのトラフィックを強制的に安全に保つため, CAGを経由するため.

+ '既存の接続を閉じる’

+ 「ネットワーク中断後に認証する」: デフォルトで有効.

+ 「システムの再開後に認証する」: デフォルトで有効.

+ 「スプリットDNSを有効にする」, 同じですが、DNSトラフィックの場合.

+ 'Windowsでのシングルサインオン’

– 'グローバルオプション’ > 'タイムアウトオプション’ 有効期限のパラメータを設定します:

+ 'ユーザーの非アクティブ状態’ デフォルトは30分.

+ 'ネットワークが非アクティブ’ デフォルトは30分.

+ 'セッションのタイムアウト’ デフォルト 30分.

– 'グローバルオプション’ > 「Citrix Receiverオプション」:

+ 'チケットの所要時間’ 100 お代わり.

– 'ネットワークリソース’ ネットワークに応じた権限を設定するには, ログの有効化, TCP/UDP または ICMP プロトコルまたはポート範囲の有効化.

– 「デバイスプロファイル」’ OSを搭載した機器を特定するため. 具体的には, ファイル, レジストリ内のプロセスまたはエントリ...接続を許可するかどうか.

の “「証明書」タブ”, .pfx 証明書をインポートしてアクティブとしてマークするか、新しい証明書を作成する必要があります. その後, .cerをインポートする必要があります (base64で) 当社の認証局の. CAGの証明書を選択し、 “チェーンに加える” 私たちのCAのそれに.