Einrichten eines Clusters, von zwei oder mehr Fortigate

In diesem Verfahren wird erläutert, wie Sie zwei Fortigate-Firewalls im Clustermodus konfigurieren, für hohe Verfügbarkeit. Beide Firewalls müssen über die gleiche Firmware-Version verfügen. In meinem Fall haben beide eine Version 3, Mit einem eingebauten 400. Ich habe für jeden von ihnen die folgenden Funktionen eingerichtet:

Hostname: Mortadelo

IP de la DMZ: 192.168.4.1

IP de la Internal: 192.168.2.1

IP de la WAN1: 192.168.1.155

Hostname: Filemon

IP de la DMZ: 192.168.4.2

IP de la Internal: 192.168.2.2

IP de la WAN1: 192.168.1.156

Es spielt keine Rolle, welche IP-Adressen zugewiesen werden (Logisch) Ich gebe es nur an, um zu sagen, dass die anderen Schnittstellen deaktiviert sind.

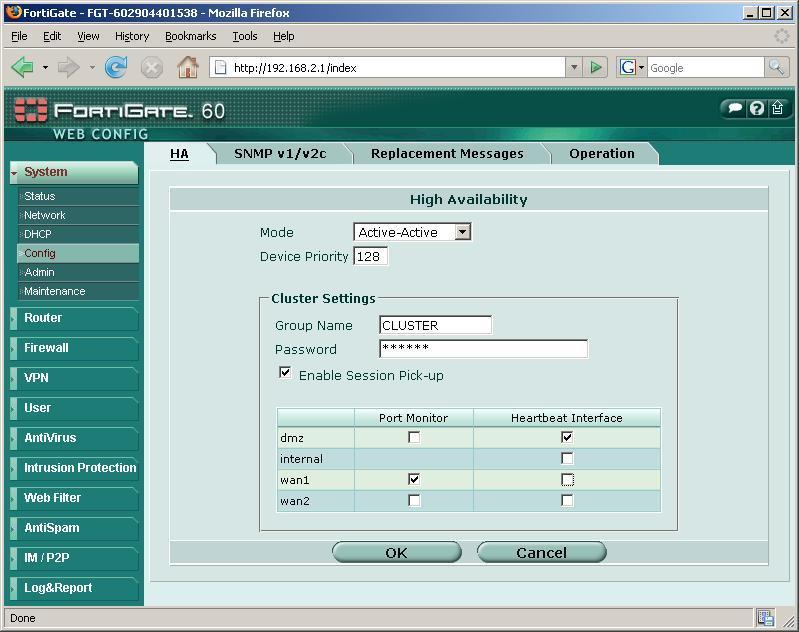

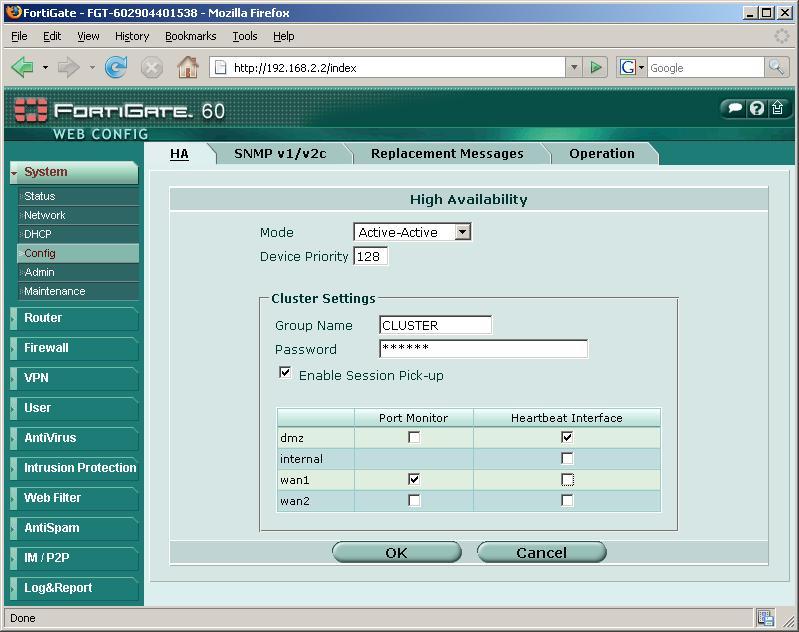

Brunnen, Was müsste konfiguriert werden, um diesen Cluster zu erstellen?, Wir werden “System” > “Konfiguration”. In “Modus” Wir werden den Status dieser Firewall anzeigen, Wenn es in ist “Eigenständig” bedeutet, dass es zu keinem Cluster gehören wird. Wenn es in ist “Aktiv-Passiv”, Derjenige, der sich im passiven Modus befindet, wäre ausgeschaltet oder wartet darauf, dass derjenige, der genauso aktiv ist, ausfällt. Am logischsten ist es, es als “Aktiv-Aktiv” so dass sie als Lastausgleich durchgeführt werden und die Last teilen. Priorität zeigt an, Was ist die Priorität dieser Firewall im Cluster?, Wir können mehrere mit mehr oder weniger Priorität haben, damit sie die Last tragen können, Sie werden in der Regel alle mit der gleichen Priorität gesetzt. In “Name der Gruppe” ist einfach der Name des Clusters, In meinem Fall “CLUSTER” und wir weisen ihm ein Passwort/Passwort zu, wenn wir weitere Firewalls mit diesem Cluster verbinden möchten. Wir ermöglichen “Aktivieren der Sitzungsannahme” um anzuzeigen, dass Sitzungen bei einem Sturz nicht verpasst werden, Das ist logisch, Dafür ist ein Cluster da (Hohe Leistungsfähigkeit). Im Folgenden geben wir die Schnittstellen an, die wir mit den Logs überwachen möchten (“Port-Überwachung”) bei denen es sich in der Regel um externe Schnittstellen handelt. Und in “Heratbeat-Schnittstelle” Wir werden diejenigen markieren, die zwischen den Firewalls verbunden werden, In diesen Fortigates ist es normal, sie über einen Port zu verbinden, den wir frei haben, wie in meinem Fall von der DMZ, also überprüfe ich diese Prüfung und verbinde die Firewalls mit einem Cross-Clable zwischen den DMZ-Schnittstellen. “OKAY”. Wir müssen geduldig sein und lange warten, bis der Cluster erstellt wird, da Fortigate neu gestartet werden muss. Wir geben uns etwa fünf Minuten Zeit, um mit dem nächsten Schritt fortzufahren.

Jetzt machen wir das Gleiche auf der anderen Firewall, Wenn wir es zuvor in der Datei 192.168.2.1, Jetzt machen wir es im nächsten 192.168.2.2, Geben Sie denselben Clusternamen ein, um ihm mit demselben Kennwort beizutreten. “OKAY”. Jetzt wird die FW neu gestartet, Wir sind wieder geduldig und warten darauf, dass Sie dem Cluster beitreten.

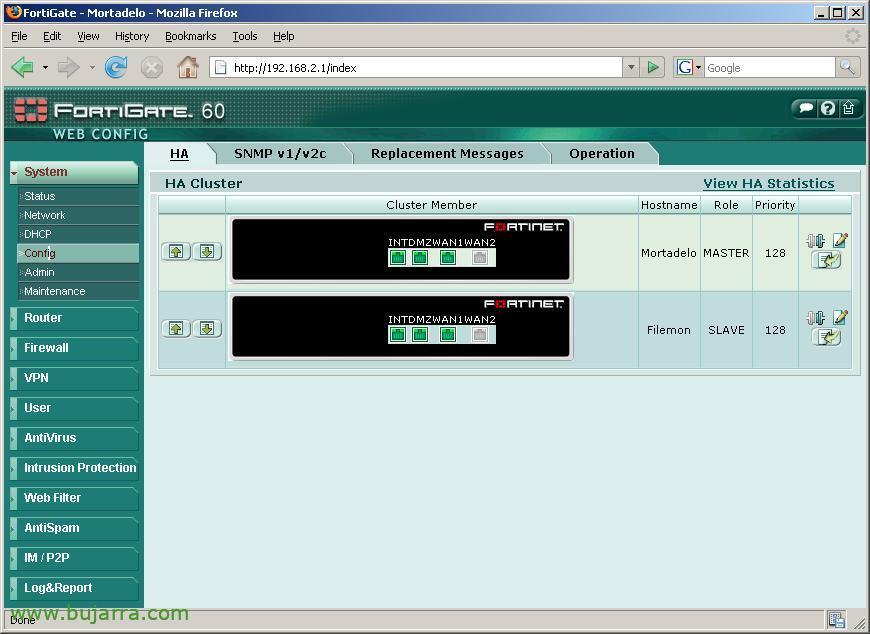

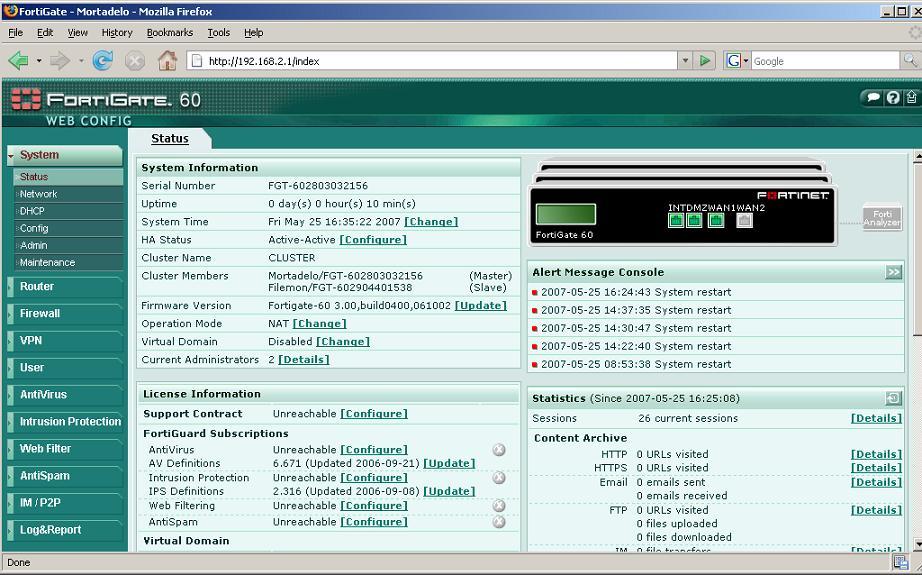

Nach dem Neustart, Wir werden sehen, dass sich das Bild auf der Hauptkonsole bereits geändert hat und wir mehrere zusammen sehen, Das bedeutet, dass es einen Cluster gibt, Auf dem Bildschirm wird bereits angezeigt, wer die Clustermitglieder sind. Bei der Erstellung des Clusters müssen wir berücksichtigen, dass der erste, den wir, aus dem wir den Cluster erstellen, wird derjenige sein, der die Konfiguration beibehält, denn die anderen werden es von ihm erben.

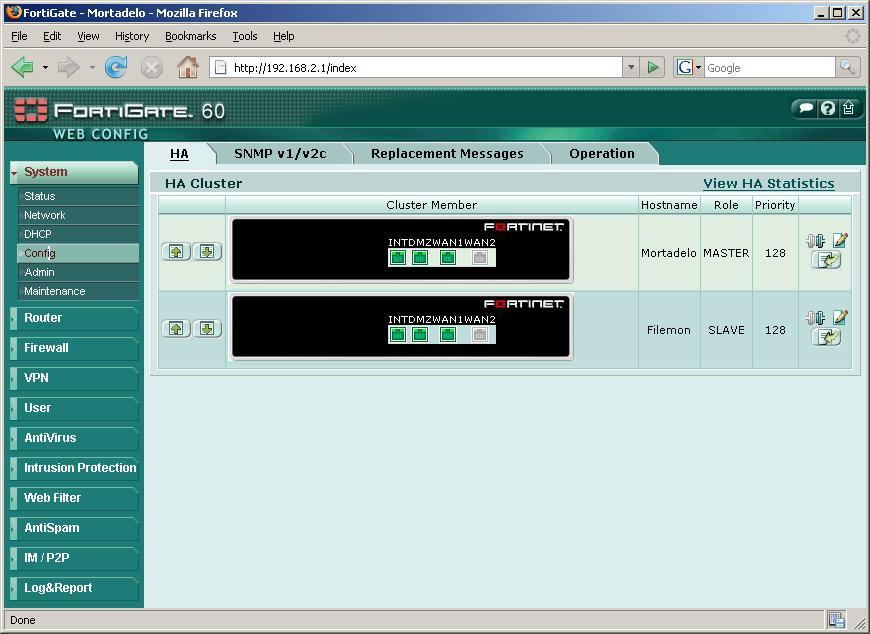

Und von “System” > “Konfiguration” Wir werden uns weitere Optionen ansehen und wer Mitglieder sind…

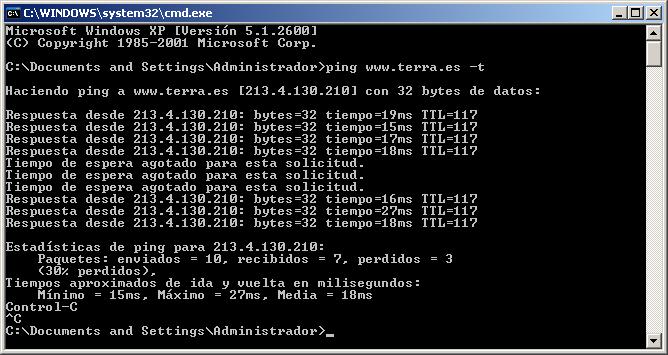

Wir können einen Test machen, z.B. ein Ping nach außen und abrupt ausschalten, Essen wegnehmen oder was auch immer. Wir sehen, dass der Ping abbricht, Denn der Fortigate-Cluster hat noch viel zu verbessern, aber dass in ein paar Sekunden mit dem anderen Fortigate alles wieder auf seinen Kurs zurückkehrt. Der Cluster funktioniert also perfekt.