Configuration d’un cluster, de deux ou plusieurs Fortigate

Cette procédure explique comment configurer deux pare-feu Fortigate en mode cluster, pour une haute disponibilité. Les deux pare-feu doivent avoir la même version du firmware. Dans mon cas, ils ont tous les deux une version 3, Avec un 400. J’ai configuré les fonctionnalités suivantes pour chacun d’entre eux:

Nom d’hôte: Mortadelo

IP de la DMZ: 192.168.4.1

IP de la Internal: 192.168.2.1

IP de la WAN1: 192.168.1.155

Nom d’hôte: Filemon

IP de la DMZ: 192.168.4.2

IP de la Internal: 192.168.2.2

IP de la WAN1: 192.168.1.156

Les adresses IP n’ont pas d’importance (Logiquement) Je l’indique simplement pour dire que les autres interfaces sont désactivées.

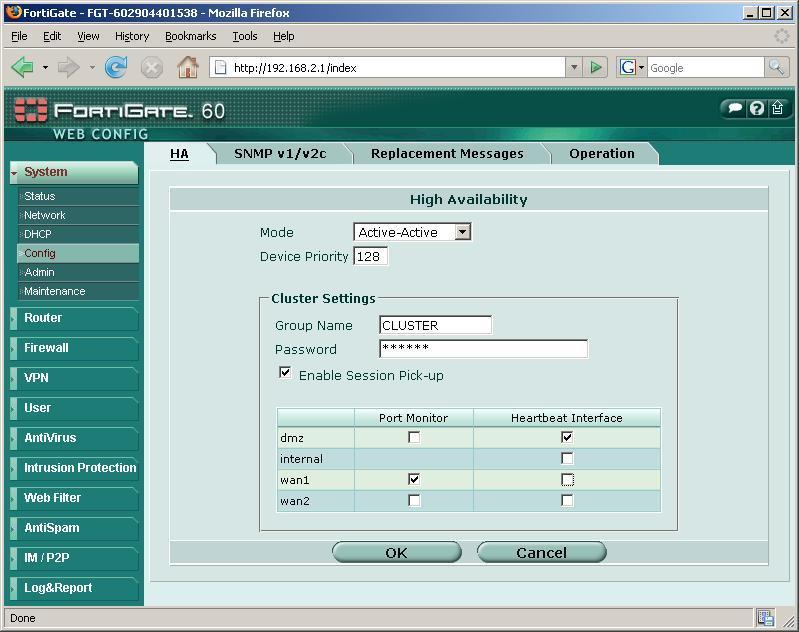

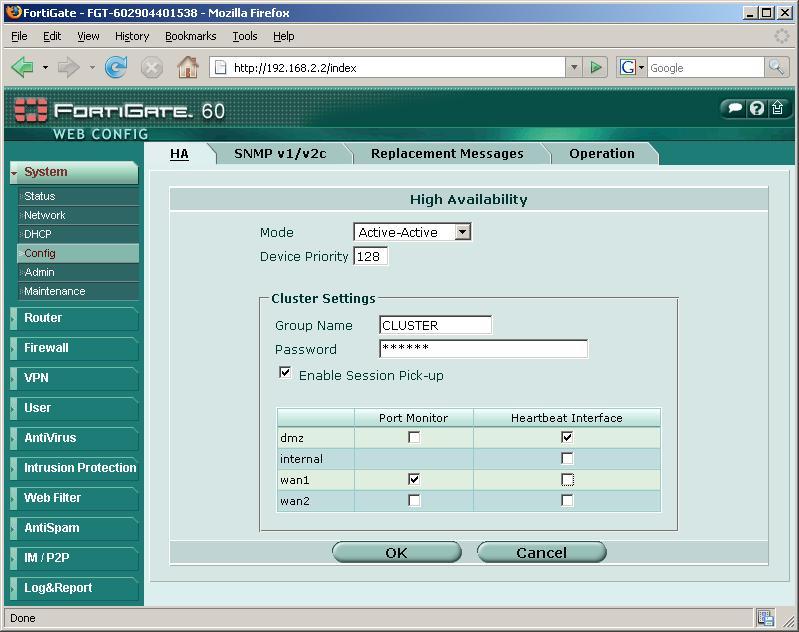

Puits, Qu’est-ce qui devrait être configuré pour créer ce cluster ?, Nous allons “Système” > “Configurer”. Dans “Mode” Nous vous indiquerons l’état de ce pare-feu, Si c’est dans “Autonome” signifie qu’il n’appartiendra à aucun cluster. Si c’est dans “Actif-Passif”, Celui qui est en mode passif serait comme éteint ou en attente que celui qui est aussi actif échoue. La chose la plus logique à faire est de le définir comme “Actif-Actif” afin qu’ils soient effectués en tant qu’équilibrage de charge et partagent la charge. La priorité indique, Quelle sera la priorité de ce firewall dans le cluster, On peut en avoir plusieurs avec plus ou moins de priorité pour qu’ils portent la charge, Ils sont généralement tous placés avec la même priorité. Dans “Nom du groupe” est simplement le nom du cluster, Dans mon cas “GRAPPE” et nous lui attribuons un mot de passe/mot de passe lorsque nous voulons joindre plus de pare-feu à ce cluster. Nous permettons “Activer la récupération de session” pour indiquer que les séances ne sont pas manquées en cas de chute, C’est logique, C’est à cela que sert un cluster (Haute capacité). Ci-dessous, nous indiquons les interfaces que nous voulons surveiller avec les journaux (“Moniteur de port”) qui sont généralement des interfaces externes. Et dans “Heratbeat Interface” Nous marquerons ceux qui seront connectés entre les pare-feu, Dans ces Fortigates, la chose normale est de les connecter via un port que nous avons libre, comme dans mon cas par la DMZ, donc je vérifie cette vérification et connecte les pare-feu avec une transligne entre les interfaces DMZ. “D’ACCORD”. Il faut être patient et attendre longtemps que le cluster se crée, car Fortigate devra être redémarré. Nous donnons environ cinq minutes pour passer à l’étape suivante.

Maintenant, nous faisons la même chose sur l’autre pare-feu, si nous l’avons préalablement configuré dans le 192.168.2.1, Maintenant, nous le ferons dans le prochain 192.168.2.2, entrer le même nom de cluster pour le joindre avec le même mot de passe. “D’ACCORD”. Maintenant, le FW va redémarrer, Nous sommes à nouveau patients et nous attendons que vous rejoigniez le cluster.

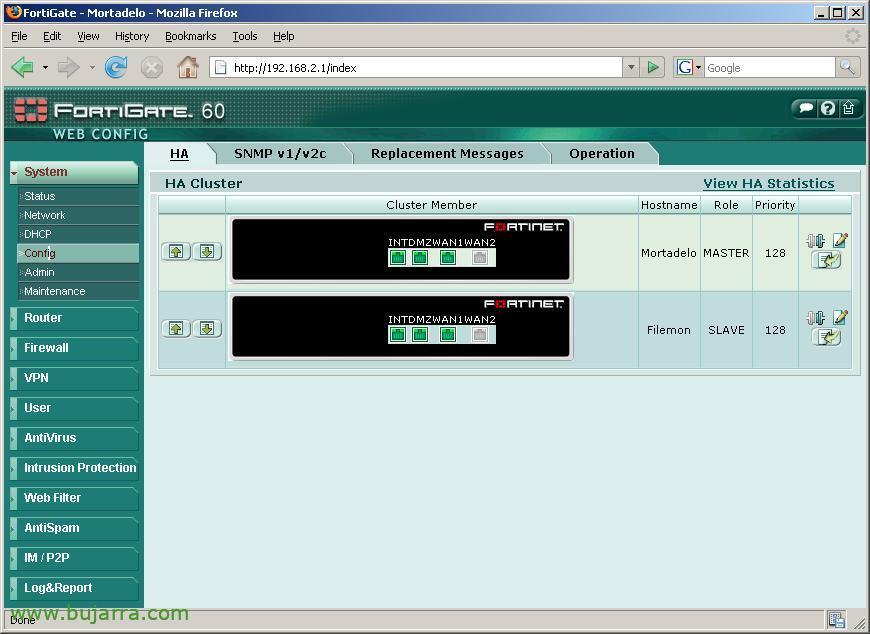

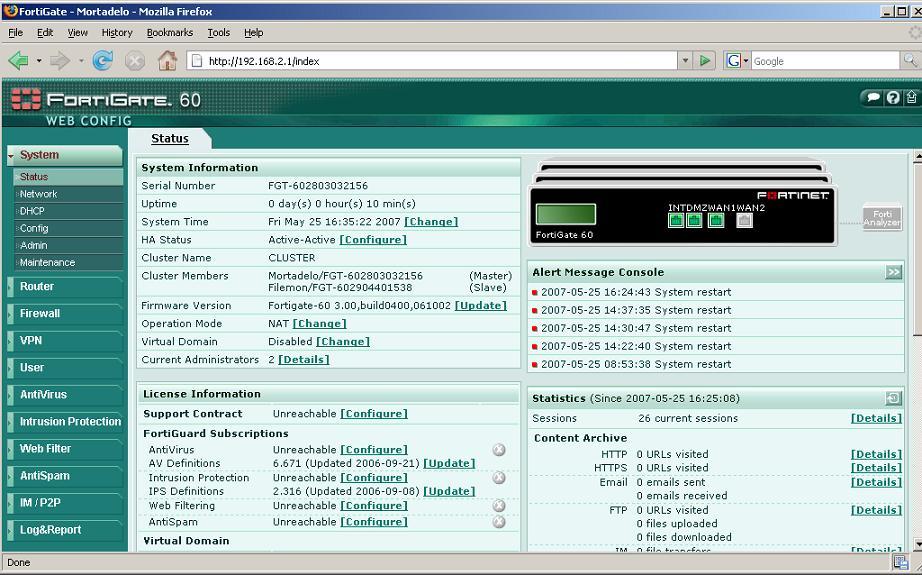

Une fois redémarré, On verra que sur la console principale l’image a déjà changé et on en voit plusieurs ensemble, Cela signifie qu’il existe un cluster, Sur l’écran, il indique déjà qui sont les membres du cluster. Lors de la création du cluster, nous devons tenir compte du fait que le premier que nous faisons, à partir duquel nous créons le cluster, sera celui qui maintient la configuration, puisque les autres l’hériteront de lui.

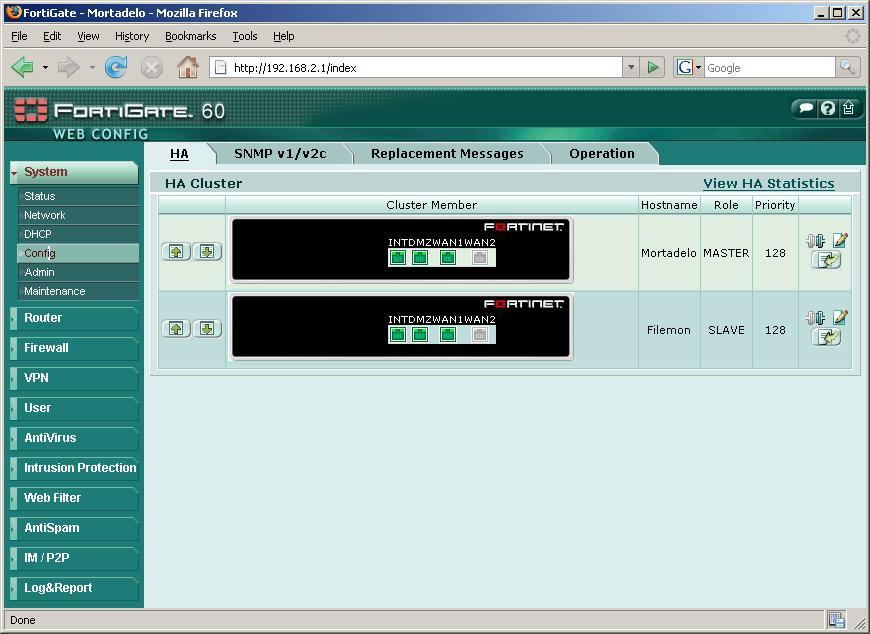

Et à partir de “Système” > “Configurer” Nous examinerons d’autres options et qui sont membres…

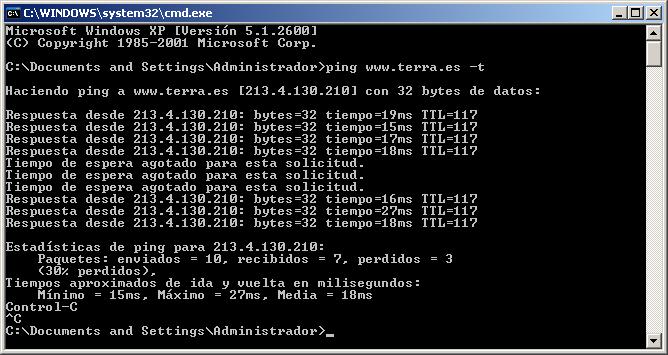

Nous pouvons faire un test, par exemple, un ping vers l’extérieur et en désactiver un brusquement, emporter de la nourriture ou quoi que ce soit. Nous voyons que le ping se coupe, Parce que le cluster Fortigate a encore beaucoup à améliorer mais qu’en quelques secondes tout reprend son cours avec les autres Fortigate. Ainsi, le cluster fonctionne parfaitement.