Crowdsec を使用したダッシュボード: メタベースまたはプロメテウスとグラファナ

この投稿では、Crowdsecインフラストラクチャを追跡するための2つのオプションを見ていきます, 2つのオプションがあります, ちょっとシンプル, 既製のDockerコンテナ. 又は, なぜ駄目なのですか, 人生を楽しみ、それをPrometheusに統合し、Grafanaで視覚化する!

Crowdsecを使用したマシンのステータスを知りたい場合, 最善の方法は、GUIを介してそれを行い、コミュニティによってすでに作成されているいくつかのダッシュボードが私たちを助けてくれることです, 私が言ったように, 2つのオプションがあります, a Metabase がローカル LAPI に対して接続するように事前設定された Docker コンテナを使用します, 便利でシンプルなもの. または、エージェントからPrometheusメトリクスを送信し、それをGrafanaで視覚化することもできます, 味わう.

メタベース,

Dockerが必要になります, 以前にインストールしていない場合:

sudo apt install docker.io -y

Y ejecutando 'sudo cscli dashboard setup –0.0.0.0を聞く’ デプロイします:

sudo cscliダッシュボードのセットアップ--listenします 0.0.0.0

? メタベースには 1 から 2 GB の RAM が必要です, お使いのシステムはこの要件を下回っています 続行 ? はい

? メタベース Docker が SQLite ファイルにアクセスできるようにするには、システムに「crowdsec」という新しいグループを追加する必要があります, 大丈夫ですか ? (Y/n) Y情報[12-11-2022 05:09:02 午後] Dockerイメージメタベース/メタベースのプル:v0.41.5

.............................................................................................................................................

情報[12-11-2022 05:09:32 午後] コンテナ 'crowdsec-metabase' を作成しています INFO[12-11-2022 05:09:38 午後] メタベースが起動するのを待っています (最大で 1 分ほどかかる場合があります)

..............................

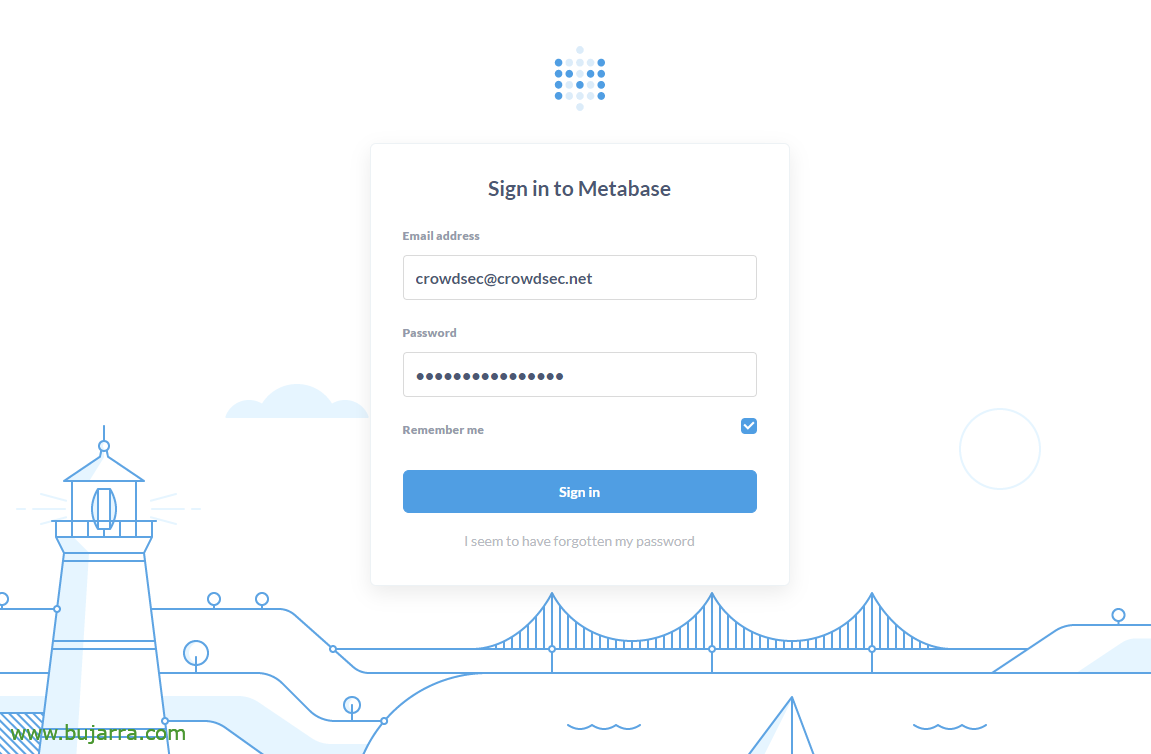

情報[12-11-2022 05:11:50 午後] メタベースが準備完了 URL : 'http://0.0.0.0:3000' ユーザー名 : 'CRの******@******ec.net' パスワード : 「xxxxxxxxxxxxxxxx」

Cuando arranque el contenedor de Metabase, Ya podremos abrir un navegador a HTTP://DIRECCION_IP:3000

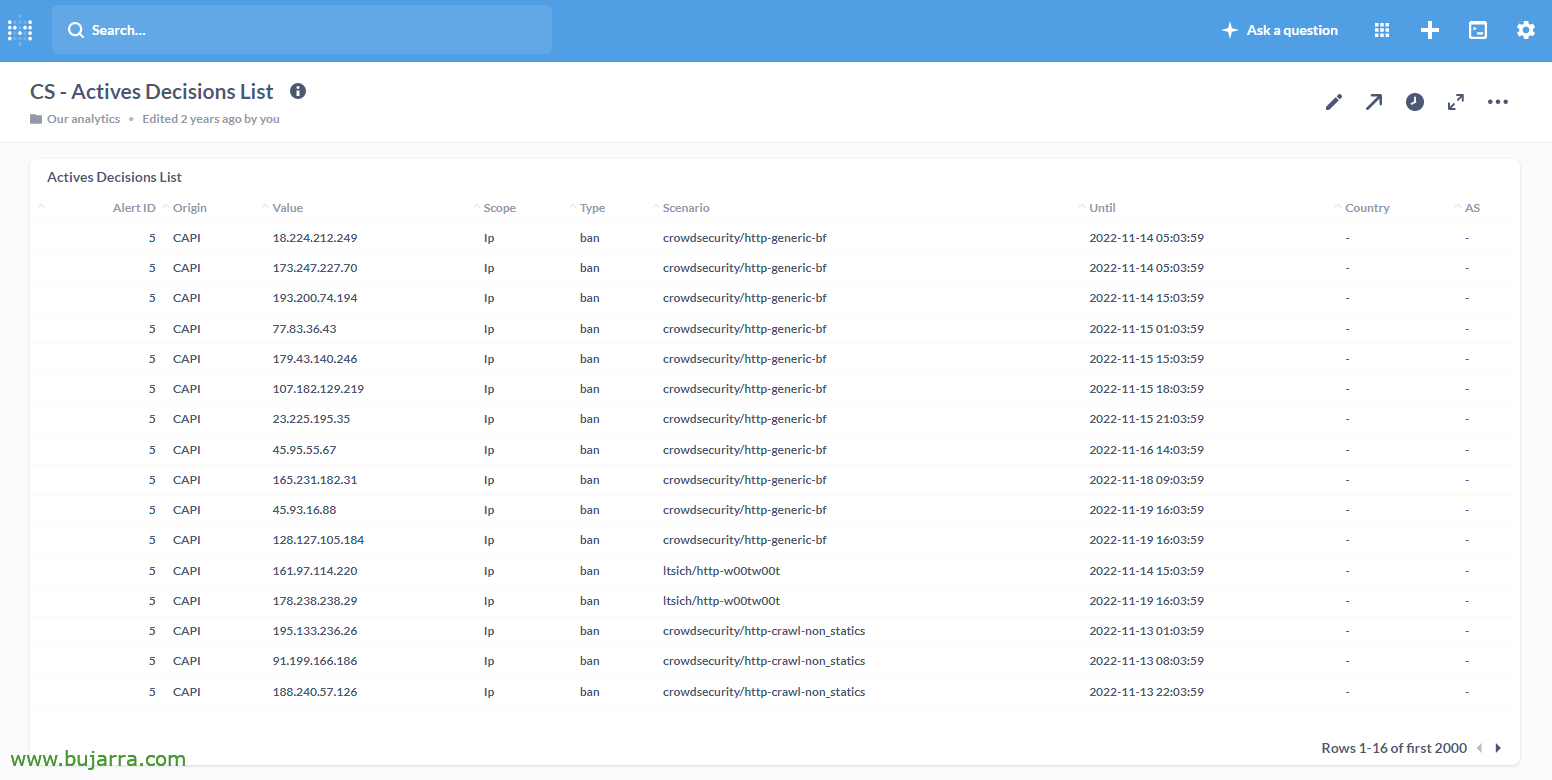

Este sería el Home, donde directamente ya vemos la conexión a Crowdsec, そして 3 パネル, Con la lista de las decisiones activas, アラートの履歴または一般的なダッシュボード.

ダッシュボードde CS – アクティブ決定リスト,

ダッシュボードde CS – アラート履歴,

ダッシュボードde CS – メインダッシュボード.

その後、ダッシュボードを停止できます, 剥がすか、削除します:

sudo CSCliダッシュボード sudo CSCLIダッシュボードの停止 sudo CSCLIダッシュボードの開始 削除 --force

プロメテウス + グラファナ,

各 Crowdsec エージェント, 設定ファイル '/etc/crowdsec/config.yaml', Prometheusを有効にする必要があります, メトリクスを提供するリスニングポートを示します, こんな感じ:

プロメテウス: 有効: 真のレベル: フルlisten_addr: 0.0.0.0 listen_port: 6060

そして、上記の変更を適用するためにCrowdsecをリロードします:

sudo systemctl restart crowdsec

これが機能することを証明するために, そのポートでカールを投げることができます, マシン自体から、またはリモートのマシンから, シェルからは、curl http を実行します。://DIRECCION_IP:6060/メトリック’ 検証するには:

Curl HTTP://192.168.x.xxx:6060/メトリック

# HELP cs_active_decisions アクティブな意思決定の数.

# TYPE cs_active_decisionsゲージcs_active_decisions{アクション="禁止",origin="ICSCの",理由="crowdsecurity/CVE-2022-xxxxx"} 16

cs_active_decisions{アクション="禁止",origin="ICSCの",理由="crowdsecurity/CVE-2022-xxxxx"} 2

cs_active_decisions{アクション="禁止",origin="ICSCの",理由="crowdsecurity/CVE-2022-xxxxx"} 2

cs_active_decisions{アクション="禁止",origin="ICSCの",理由="crowdsecurity/CVE-2022-xxxxx"} 669

cs_active_decisions{アクション="禁止",origin="ICSCの",理由="クラウドセキュリティ/apache_log4j2_cve-xxxxx"} 11

cs_active_decisions{アクション="禁止",origin="ICSCの",理由="クラウドセキュリティ/フォーティネット-CVE-xxxxx"} 237

cs_active_decisions{アクション="禁止",origin="ICSCの",理由="クラウドセキュリティ/grafana-cve-xxxxx"} 27

cs_active_decisions{アクション="禁止",origin="ICSCの",理由="クラウドセキュリティ/HTTP-バックドア-試み"} 101

cs_active_decisions{アクション="禁止",origin="ICSCの",理由="クラウドセキュリティ/http-bad-user-agent"} 3632

...

これで、Prometheusサーバー上で、各Crowdsecエージェントのメトリックを追加できるようになります, その設定ファイルでは、「/usr/local/bin/prometheus/prometheus.yml’

...

scrape_configs:

...

- job_name: 'crowdsec_OS-GRA-04' static_configs:

- ターゲット: ['192.168.x.xxx:6060']

ラベル:

機械: 'OS-GRA-04'

- job_name: 'crowdsec_OS-JITSI-05' static_configs:

- ターゲット: ['192.168.x.xxx:6060']

ラベル:

機械: 'OS-JITSI-05'

...

また、Prometheusを再起動して、Crowdsecからデータを読み取れるようにします!

sudoサービスprometheusの再起動

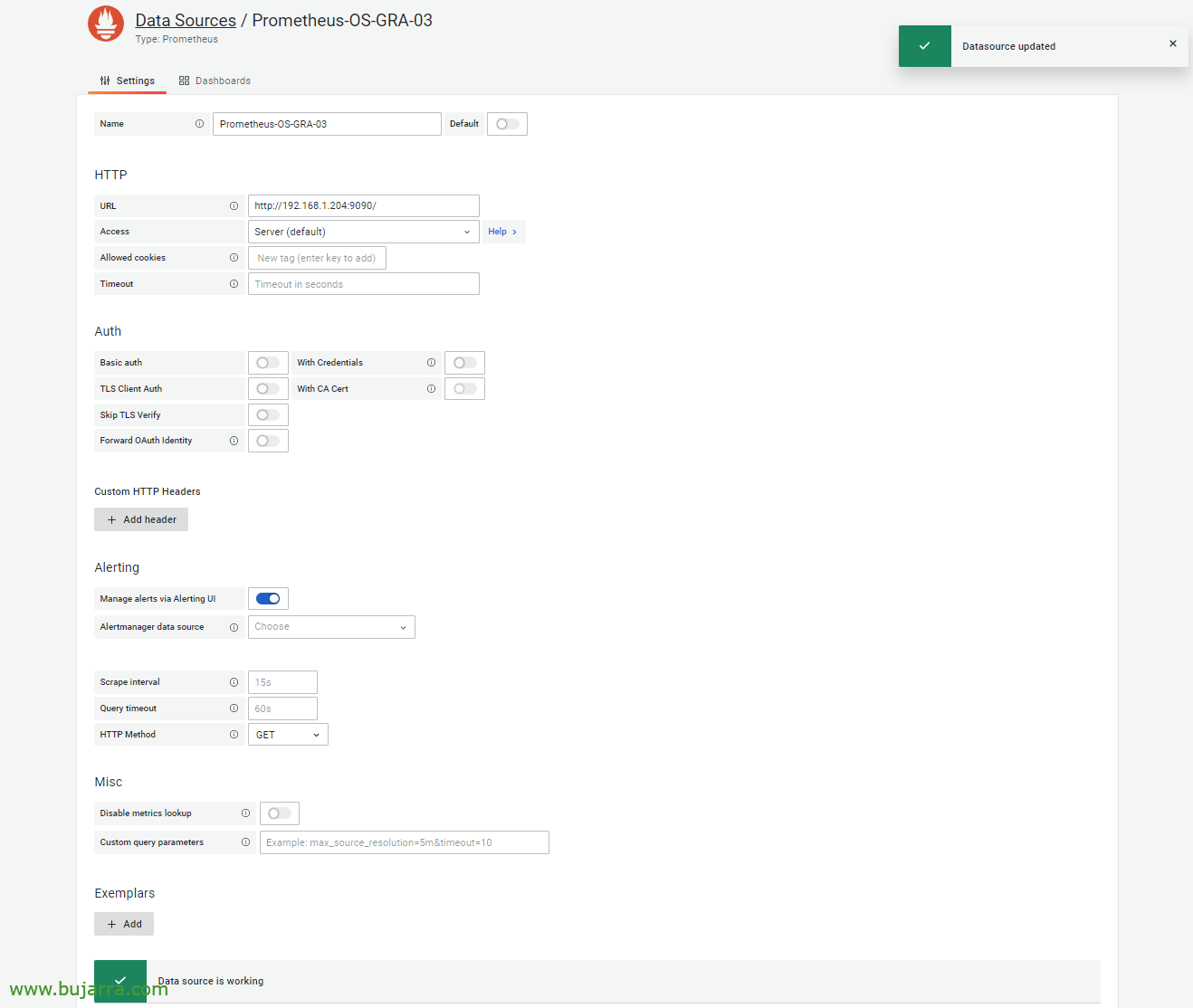

GrafanaのPrometheusに対するコネクタがない場合, 私たちはそれを行います, データソースを作成します.

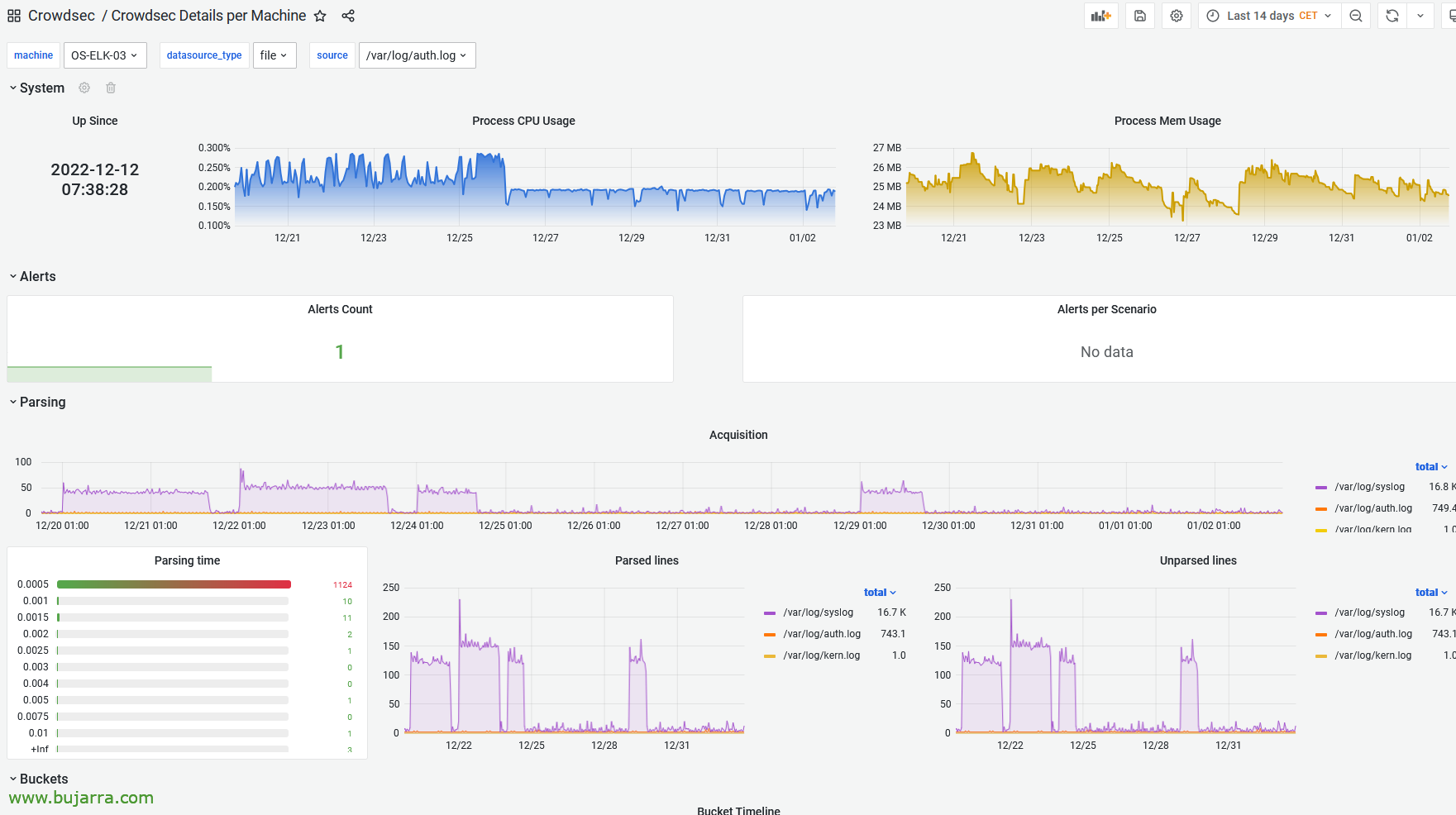

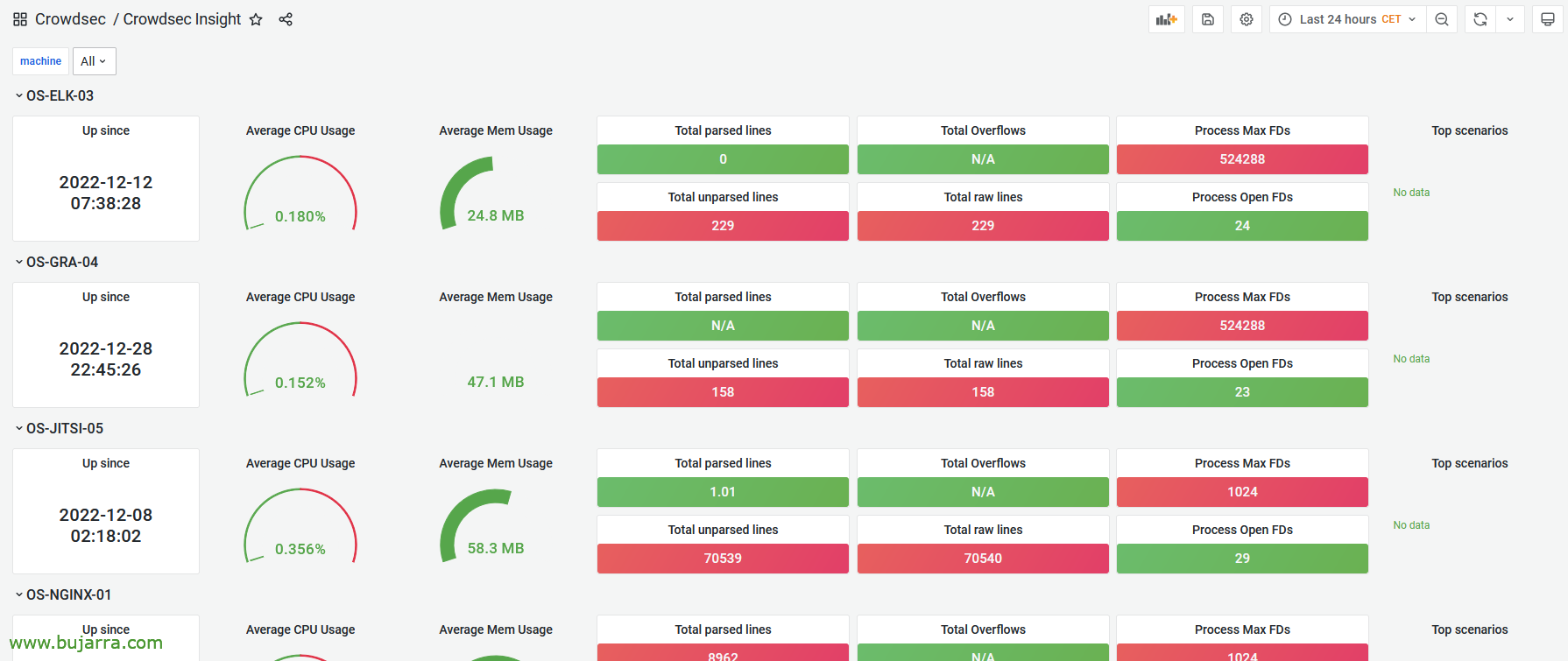

からダウンロードできるようになります https://github.com/crowdsecurity/grafana-dashboards 事前設定されたダッシュボード, したがって、JSONファイルをダウンロードしてGrafanaにインポートするだけです. これは、エージェントごとの詳細を含むダッシュボード、または「マシンごとの Crowdsec 詳細」になります.

ダッシュボードde Crowdsec Insight, 一目でわかる.

そして、この最後の「Crowdsecの概要」’ まとめとして,

まぁ, さて、Crowdsecで私たちのマシンのステータスを知る簡単な方法に興味があるか、少なくとも興味があると感じていただければ幸いです.

ハグ!