Implémentation de Windows LAPS

Puits, Aujourd’hui, nous arrivons avec un classique, un excellent outil dont nous n’avons jamais parlé dans le Blog, Donc, au cas où quelqu’un ne la connaîtrait pas, nous allons implémenter Windows LAPS (Solution de mot de passe d’administrateur local) dans notre organisation. Ce qui, comme son nom l’indique,, nous aider à gérer les comptes d’administrateur local sur les postes, serveurs membres de notre organisation et même le mot de passe DSRM.

Peut-être que beaucoup d’entre vous le connaissent ou l’ont installé en son temps, La vérité est qu’il est très utile de gérer de manière centralisée tous ces comptes d’administrateur local, PC ou serveurs membres. Microsoft l’intègre dans son propre système d’exploitation depuis un certain temps déjà, Vous n’avez donc pas besoin d’installer quoi que ce soit séparément. Et c’est le sujet de cet article, comment activer le nouveau Windows LAPS.

Avant de commencer, Prenons un moment pour réfléchir, Tout cela est très bien, mais… Et que se passe-t-il si notre DA tombe en panne ?? et, S’il y a un autre moment CrowdStrike? Eh bien, il se peut que nous nous retrouvions sans accès à aucune machine, Ni avec les comptes locaux puisque nous ne les connaîtrons pas, Alors pensez-y, peut-être en laissant certains équipements sans gestion, etc…

Si vos fenêtres sont à jour, ils ont peut-être déjà installé le « patch d’avril » 2023 Mise à jour cumulative’ (https://support.microsoft.com/help/5025221). Prend en charge Windows Server 2019 et 2022 Avec les patchs de la 11 Avril 2023 ainsi qu’en Windows 10 et 11 versions 21H2 et 22H2 avec le 11 Avril 2023.

Comme nous l’avons mentionné, Il serait également utilisé pour gérer le mot de passe pour le mode de restauration des services d’annuaire (DSRM o Directory Services Restore Mode). Pour crypter ce mot de passe, nous aurons besoin d’avoir un niveau fonctionnel dans le domaine de 2016 Au moins. Si nos centres de distribution sont 2019 ou 2022 nous pourrons utiliser toutes les fonctionnalités de Windows LAPS, et si nos centres de distribution sont 2016 Nous serons en mesure de crypter les mots de passe, à l’exception de celui de la DSRM.

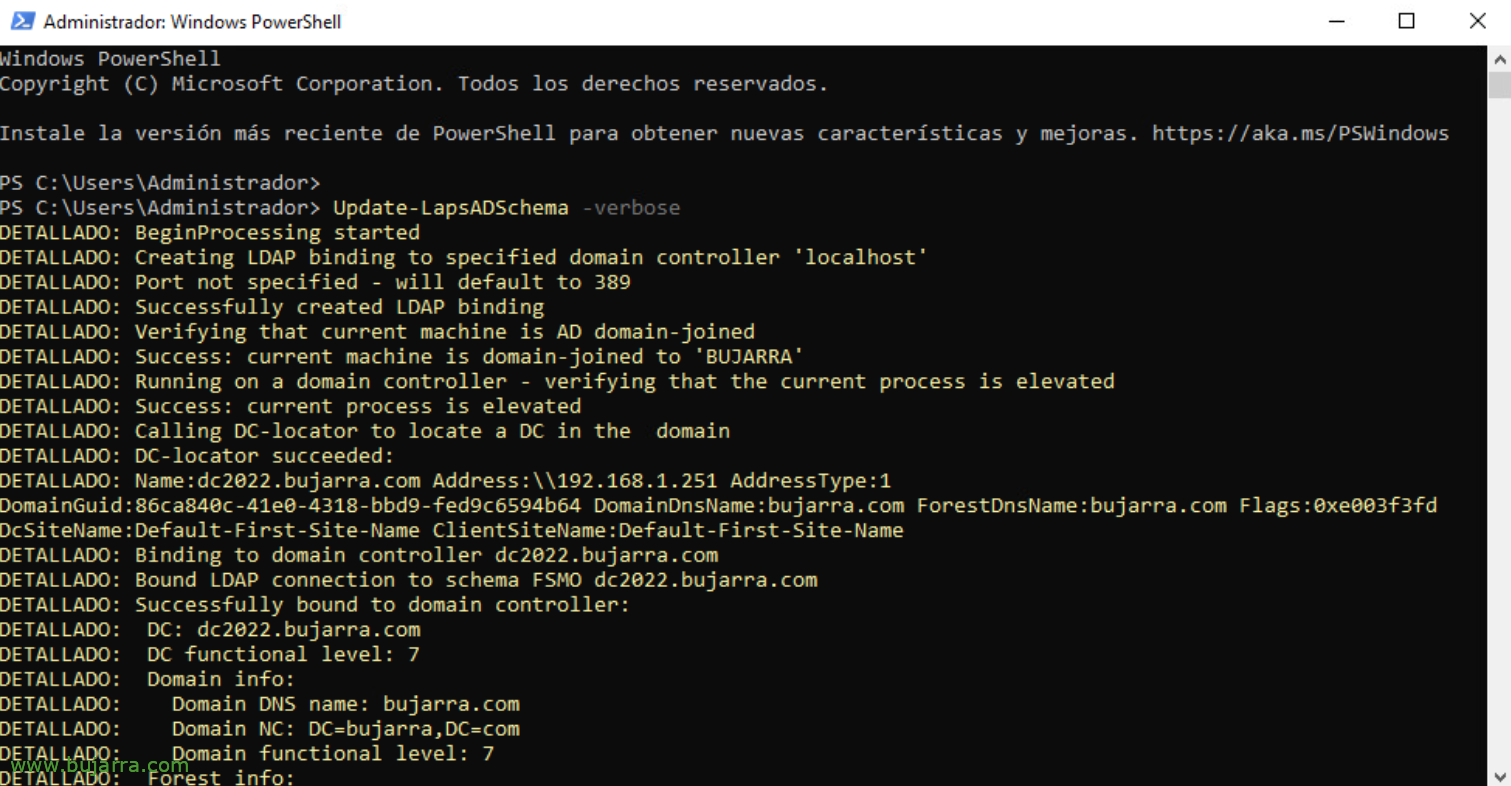

Pour activer Windows LAPS, la première étape sera d’étendre le schéma de notre Active Directory, nous exécutons à partir d’un PowerShell avec les permissions Schema Master:

Update-LapsADSchema -verbose

Nous devons activer Windows LAPS sur les unités d’organisation qui contiennent les comptes d’ordinateur que nous voulons régir, Course:

Set-LAPSADComputerSelfPermission –Identité "OU=...,OU=...."

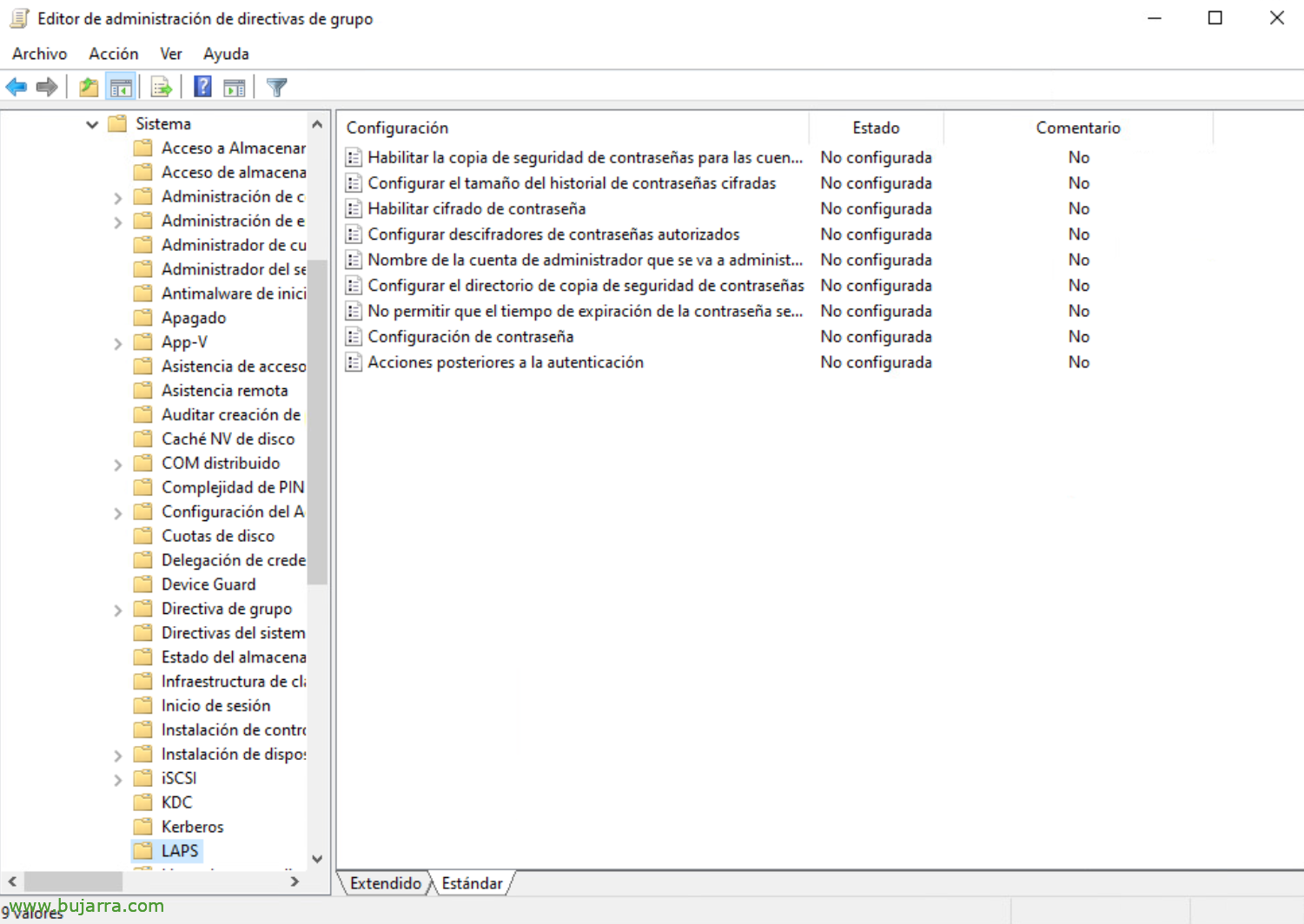

Et enfin, nous allons créer un GPO où nous appliquerons les paramètres qui nous intéressent pour Windows LAPS, depuis “Configuration de l’équipement” > “Manifeste” > “Modèles administratifs” > “Système” > “TOURS” Nous aurons plusieurs options. Cette GPO doit être appliquée aux comptes d’équipe que nous voulons gérer.

Le “Paramètres de mot de passe” Nous devons l’activer et indiquer la complexité que nous voulons, ainsi que la longueur ou l’âge du mot de passe que nous souhaitons.

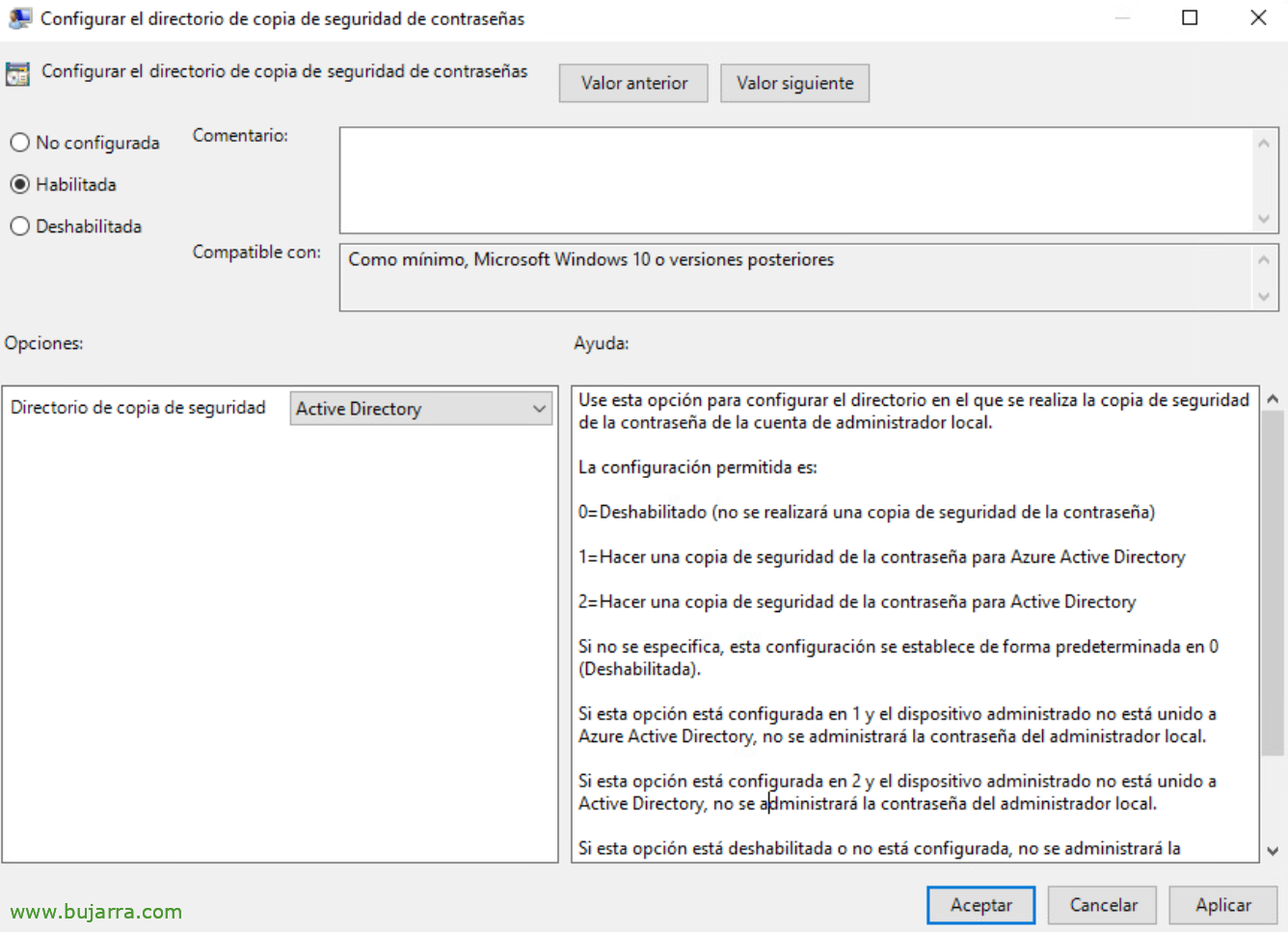

Dans la directive “Configurer le répertoire de sauvegarde” nous indiquerons comme Répertoire de sauvegarde à “Active Directory” pour y gérer et stocker les mots de passe de l’ordinateur.

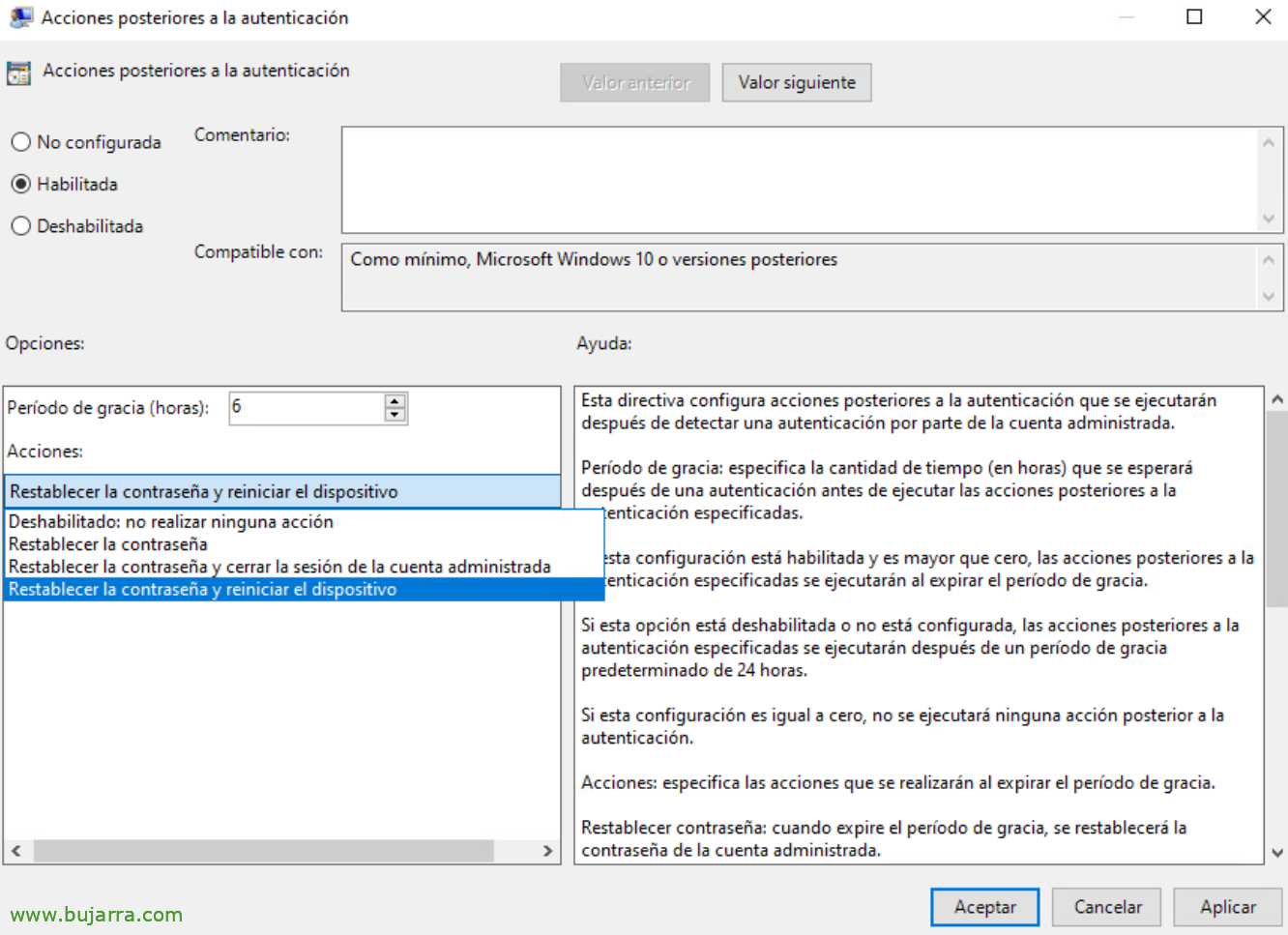

Une fois le mot de passe utilisé, nous avons un GPO qui nous permettra d’effectuer une action si nous sommes intéressés, C’est ce qu’on appelle “Actions post-authentification”,

Si nous activons “Activer le chiffrement du mot de passe” notre mot de passe voyagera sous forme cryptée dans l’Active Directory pour être stocké, Nous avons besoin d’un niveau de maîtrise fonctionnel 2016.

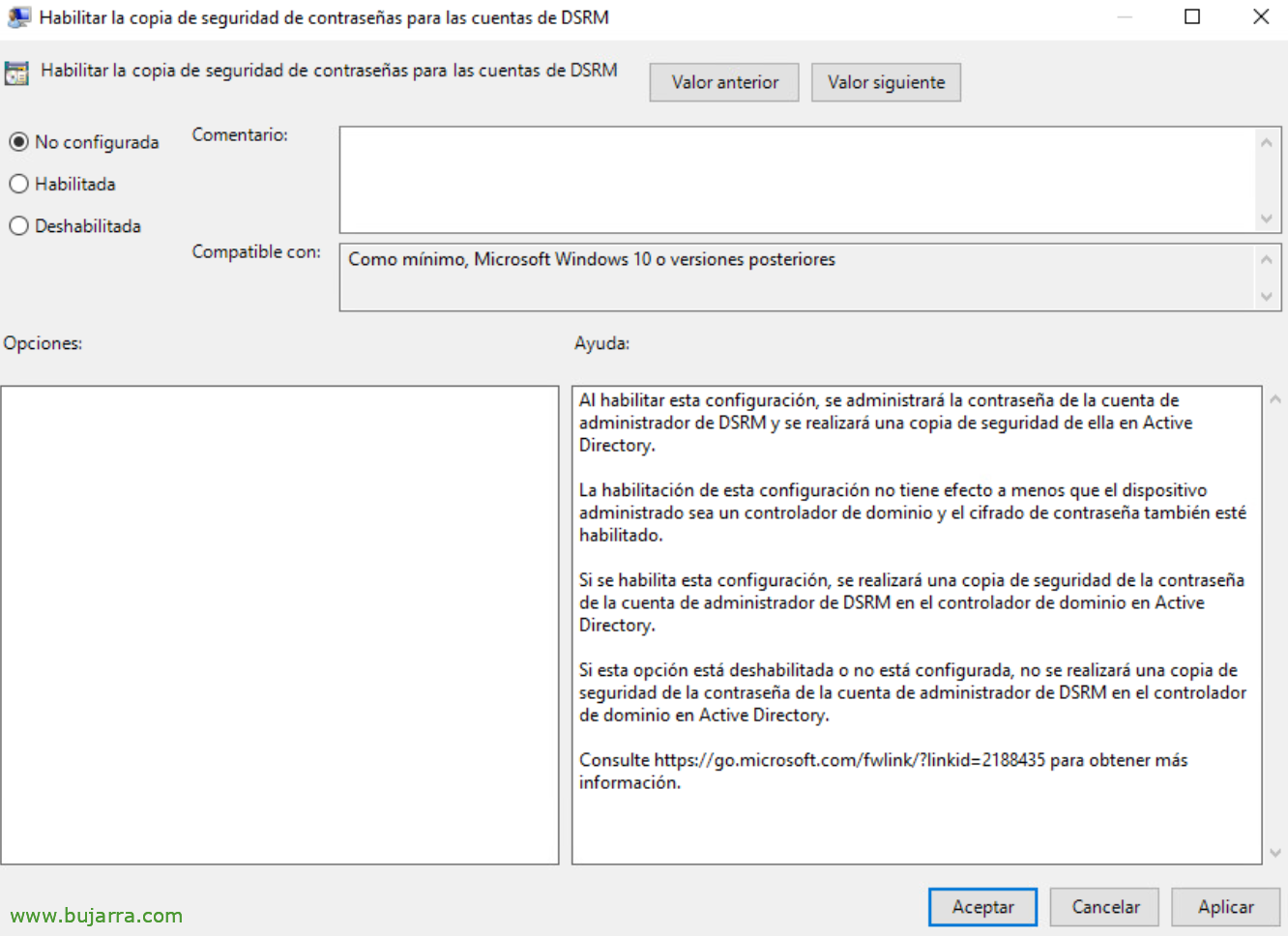

Si vous êtes intéressé par la gestion du mot de passe pour le mode de restauration des services d’annuaire (DSRM o Directory Services Restore Mode) Nous serons en mesure de l’activer, et l’objet de stratégie de groupe doit être appliqué aux contrôleurs de domaine.

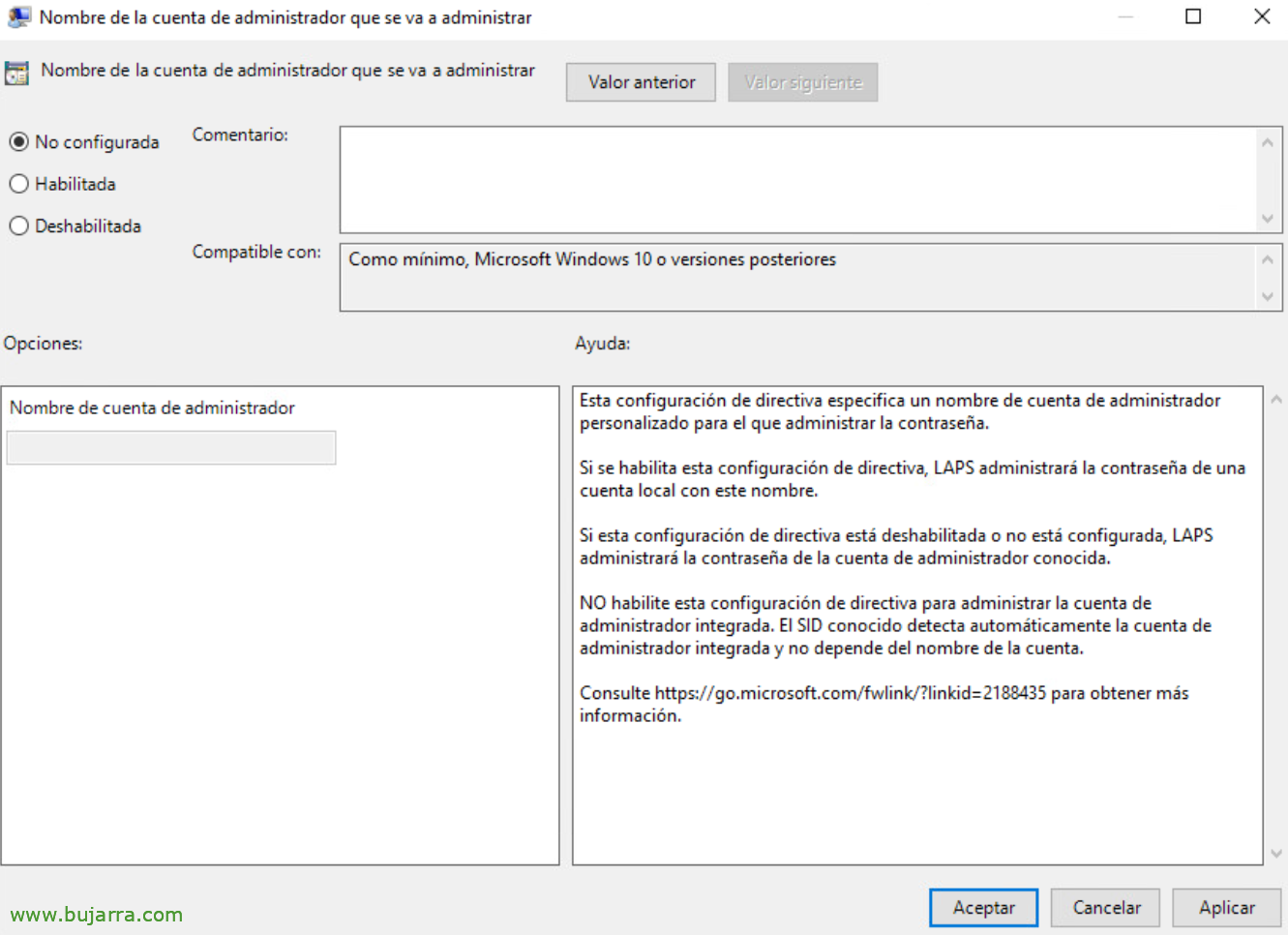

Par défaut il ne sera pas nécessaire d’indiquer le nom du compte à gérer, puisque Windows LAPS le déterminera par le SID du compte, Si, dans notre cas, nous avons un utilisateur particulier que nous voulons gérer, puis nous l’indiquerons.

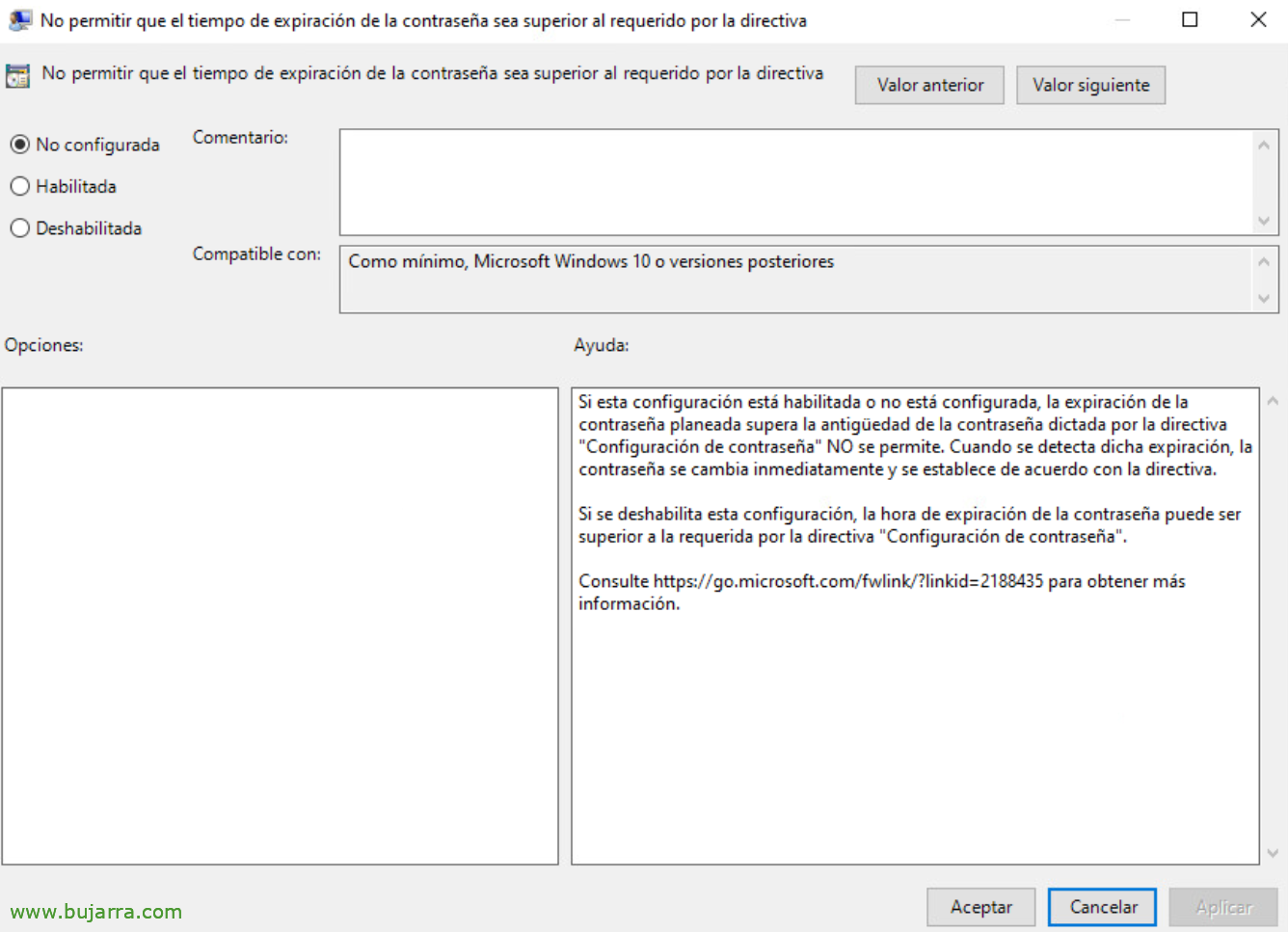

Et nous pouvons aussi “Ne laissez pas le délai d’expiration du mot de passe être plus long que celui requis par la politique”.

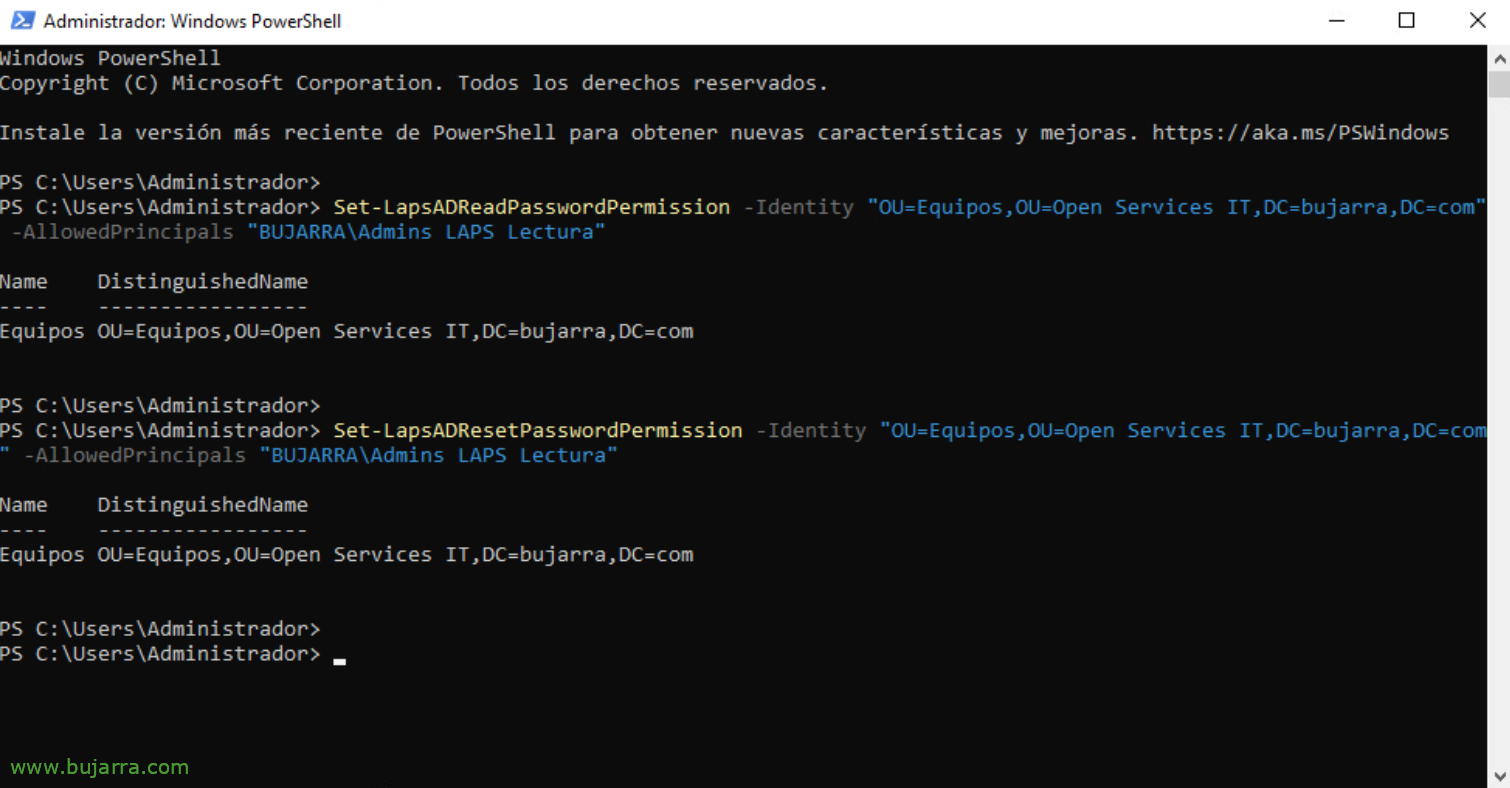

Si nous voulons donner des autorisations pour lire les mots de passe à un groupe spécifique dans l’Active Directory, nous le ferons avec:

Set-LapsADReadPasswordPermission -identity "OU=...,OU=...." -AllowedPrincipals "MONDOMAINENom du groupe"

Si nous voulons donner l’autorisation de réinitialiser les mots de passe d’un groupe spécifique dans l’Active Directory, Nous le ferons avec:

Set-LapsADResetPasswordPermission -identity "OU=...,OU=...." -AllowedPrincipals "MONDOMAINENom du groupe"

Set-LapsADResetPasswordPermission -identity "OU=...,OU=...." -AllowedPrincipals @("MONDOMAINENom du groupe 1", "MONDOMAINENom du groupe 2")

Si nous voulons voir les autorisations qui s’appliquent à une unité d’organisation, Nous avons pu le voir avec cette commande:

Find-LapsADExetendedRights-Identity "OU=...,OU=...." |Fl

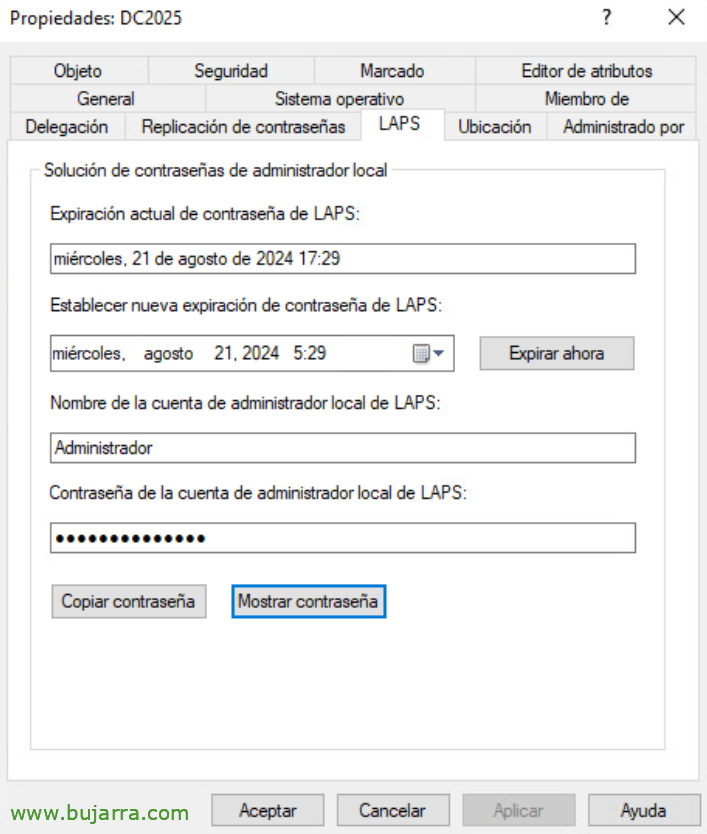

Oh, bien, pour afficher les mots de passe des comptes gérés par LAPS, ce sera aussi simple que d’ouvrir la console Utilisateurs et équipes Active Directory, Trouver le compte de l’équipe que nous voulons, Nous allons voir qu’il a un onglet “TOURS” où il nous dira quand le mot de passe expire, Si nous voulons le forcer à changer maintenant, ainsi que l’identité de l’utilisateur administrateur managé, ou si nous voulons voir ou copier le mot de passe.

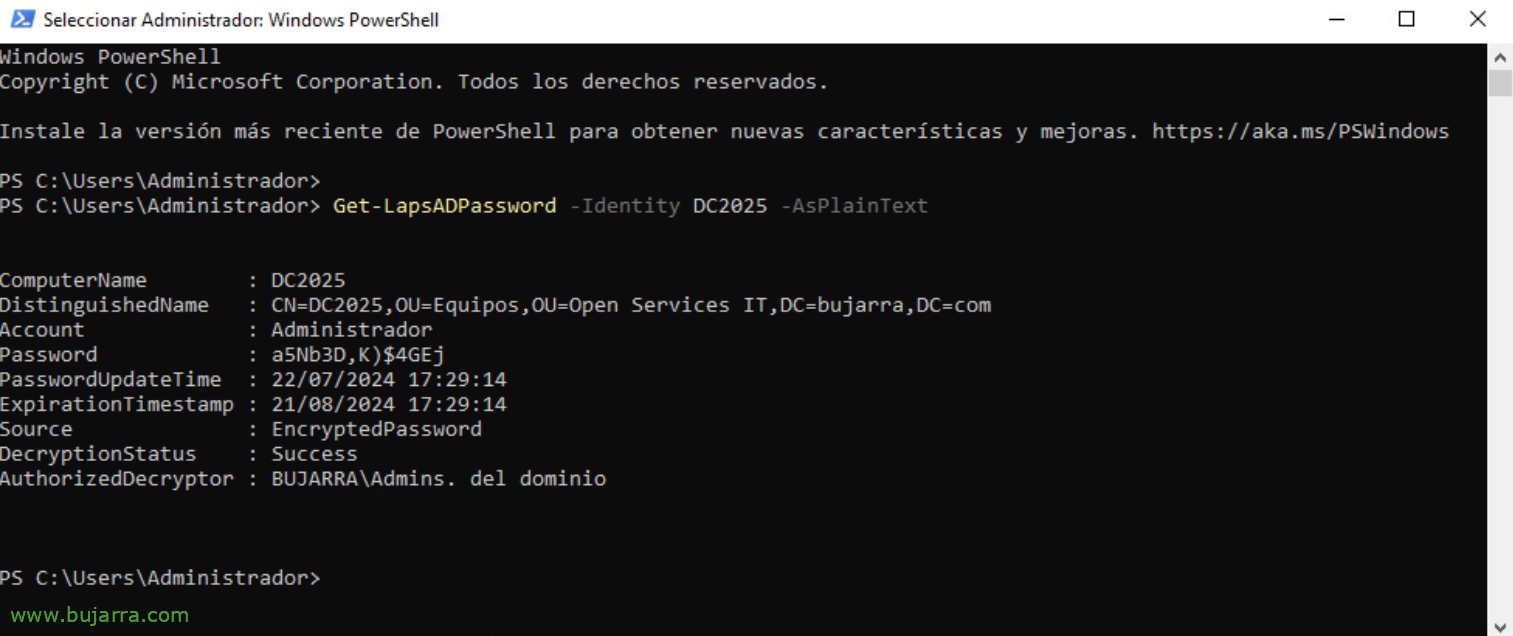

On peut également voir le mot de passe PowerShell d’une machine distante:

Get-LapsADPassword -Identity NOMBRE_MAQUINA -AsPlainText

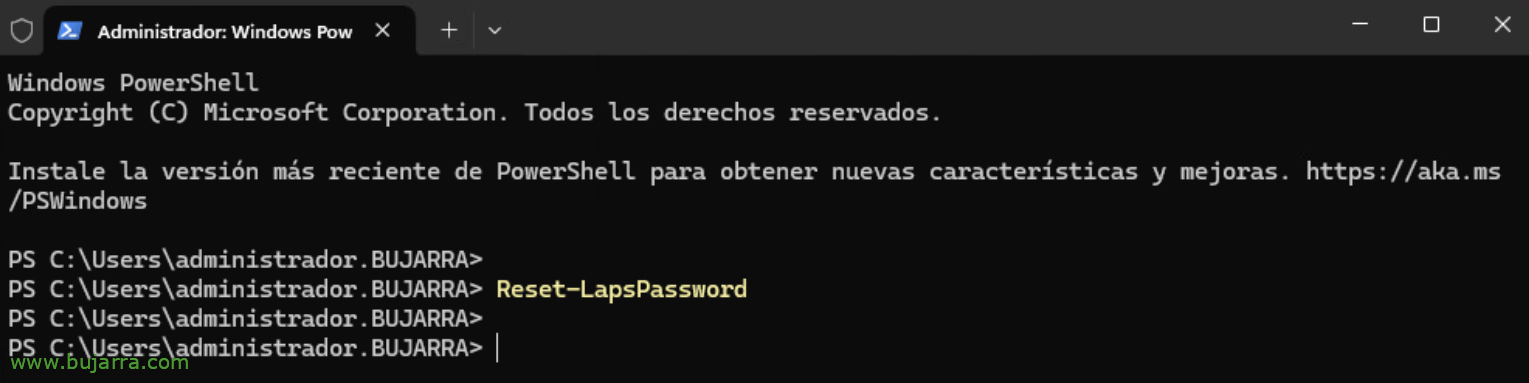

Ainsi que de forcer le mot de passe de la machine locale où nous devons être réinitialisés:

Reset-LapsPassword

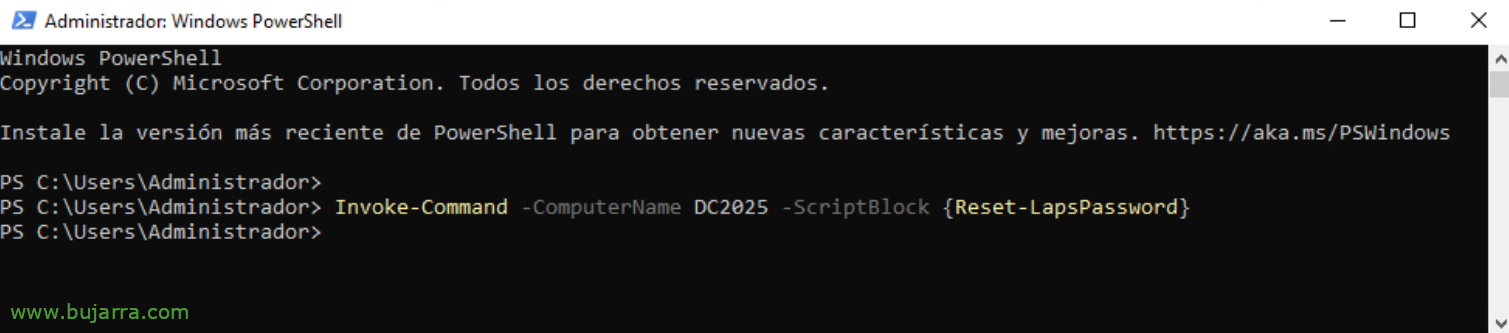

Ou réinitialiser le mot de passe d’une machine distante:

Commande-d’appel -nom_ordinateur NOMBRE_MAQUINA -ScriptBlock {Reset-LapsPassword}

Puits, J’espère que ce type de document pourra vous aider à gérer votre temps et votre organisation de manière plus efficace, prendre des idées pour sécuriser les environnements et nous faciliter la vie 🙂 Alors avec ça je dis au revoir, Et comme toujours, je t’envoie un câlin!