Connexion par carte à puce à Active Directory

Bonjour à tous! Après la période hivernale et le repos que j’utilise habituellement pour reprendre des forces… Nous sommes de retour avec beaucoup de posts en préparation et beaucoup d’envie de nous battre!!! Aujourd’hui, nous commençons par l’utilisation de la carte à puce ou des cartes à puce dans notre organisation, pour permettre aux utilisateurs de se valider, Commencé!

Dans cet article, nous allons essayer de voir à quel point l’utilisation des cartes à puce ou des cartes à puce peut être pratique dans nos organisations, pouvoir utiliser une carte qui leur permet de se valider dans les services dont ils ont besoin. Dans ce premier article, nous allons voir tout ce dont vous avez besoin dans l’Active Directory pour pouvoir émettre ces certificats, ainsi que de se valider sur leurs postes de travail ou par bureau à distance.

Mais j’ai aussi l’intention de vous apporter cette technologie, cela, en plus de nous fournir une couche plus sécurisée pour les authentifications, (Et nous avons le contrôle), Eh bien, c’est quelque chose d’accessible. C’est, que nous pouvons acheter des packs de cartes cryptographiques blanches pour nous-mêmes avec un lecteur de carte pour pouvoir insérer les certificats que nous générons dans notre Active Directory. Si vous avez des doutes, à la FNMT, vous pouvez acheter ce dont vous avez besoin, ou dans d’autres endroits bien sûr.

Et pour la « presse à imprimer »’ du design, puits, Comme on l’imagine, Ils peuvent être achetés en ligne et arrivent déjà imprimés avec nos designs, ou nous pouvons acheter une imprimante de reçus autocollants, qualité, en couleur, sans cartouches… que nous pouvons utiliser pour imprimer nous-mêmes les étiquettes et les coller facilement. Ne pas faire de publicité, mais au cas où quelqu’un serait guidé, j’utilise un Brother VC-500W pour cela qui a une bande de 5 cm de large, Idéal pour ces tâches. Je l’utilise également pour imprimer les QR codes que j’envoie aux clients qui en ont besoin pour voir leur Données de surveillance avec des rubans plus petits.

Puits, Commencé, Divisons l’article en plusieurs blocs

- Premier: Nous commençons par l'« Agent d’inscription », C’est, qui seront en mesure de demander et de signer les certificats que nous devrons générer pour nos utilisateurs. Nous allons définir un nouveau modèle de certificat personnalisé, puis l’utiliser pour générer le certificat. Le détenteur de ce certificat pourra créer les certificats des utilisateurs. Le certificat peut être installé sur l’utilisateur/l’ordinateur ou peut ensuite être placé sur une carte à puce.

- Deuxième: Ensuite, nous allons créer un modèle de certificat pour notre organisation, puis nous l’utiliserons pour générer les certificats qui seront émis pour les SmartCards.

- Troisième: Demander un certificat au nom d’un autre utilisateur Active Directory.

- Chambre: Et nous l’avons essayé! À la fin, nous créerons également un GPO afin que lorsque l’utilisateur extrait la SmartCard, Votre ordinateur se bloque immédiatement.

Création d’un certificat d’agent d’inscription,

Ce que j’ai dit, Dans cette section, nous verrons comment nous obtiendrons finalement un certificat, qu’avec lui, nous serons en mesure de générer les certificats dont nous aurons besoin de la part de nos utilisateurs. Le titulaire du certificat pourra demander et signer les certificats dont nous aurons besoin à l’avenir.

Ouvrir la console de modèle de certificat (certtmpl.msc) et nous avons doublé les effectifs “Agent d’inscription”,

|

|

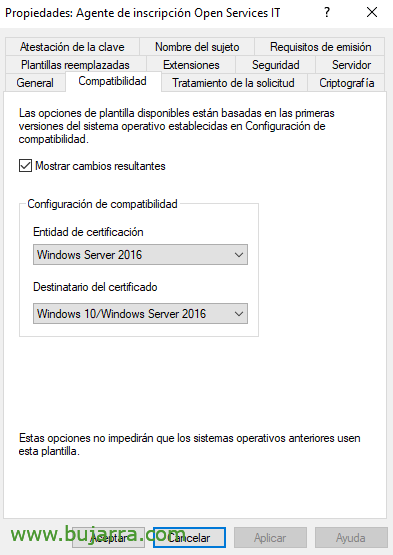

Cela ouvrira les propriétés pour modifier ce modèle de certificat, sur le “Généralités” nous indiquons le nom d’affichage du modèle, ainsi que de cocher l’option de publication des certificats dans l’Active Directory. Sur le “Compatibilité” Nous permettrons les versions les plus élevées en les adaptant à notre environnement.

|

|

Sur le “Traitement de la demande” nous cocherons l’option 'Demander à l’utilisateur lors de l’inscription'. Sur le “Cryptographie” Nous changeons de fournisseur pour “Fournisseur de services crypto hérité” et “Fournisseur de chiffrement de base Microsoft v 1.0”.

Et dans le “Sécurité” nous nous assurons que l’utilisateur ou le groupe que nous allons autoriser à générer les certificats a les permissions de 'Lire’ et 'Écrire'.

À partir de la console de gestion de l’autorité de certification (certsrv.msc) Nous publierons le modèle que nous venons de créer, À utiliser. À partir de modèles de certificats > Nouveau > Modèle de certificat à émettre.

Sélectionnez le modèle que nous venons de créer et cliquez sur “Accepter”,

Nien, Maintenant que le modèle de certificat existe, C’est, est publié dans Active Directory, nous allons maintenant pouvoir demander le certificat dont nous avons besoin pour l’Agent de Certificats. Pour ce faire,, Nous ouvrons la console de gestion des certificats de l’utilisateur (certmgr.msc), et de Personal > Toutes les tâches > Vous demandez un nouveau certificat…

“Suivant”,

Choisir “Politique d’inscription Active Directory” & “Suivant”,

Maintenant, nous sélectionnons à partir de quel modèle nous allons demander le certificat, C’est, De quel type de certificat nous aurons besoin, Nous sélectionnons les nôtres & “Suivant”,

Prêt! Nous avons déjà le certificat pour notre utilisateur, Nous serons en mesure de créer des certificats pour nos utilisateurs finaux avec. Si nous cliquons sur “Détails” > “Voir le certificat” nous pourrons y accéder et l’exporter dans PFX et l’emporter partout où nous en avons besoin.

Création du modèle de certificat à émettre pour les cartes à puce,

Comme nous l’avons déjà dit, il sera désormais nécessaire de créer un modèle de certificat dans notre Active Directory afin d’émettre des certificats pour nos SmartCards ou cartes à puce. C’est déjà la dernière étape avant de pouvoir faire ce que nous voulons, Créer des certificats!

Ouvrir la console de modèle de certificat (certtmpl.msc) et nous avons doublé les effectifs “Utilisateur de carte à puce”,

|

|

Cela ouvrira les propriétés pour modifier ce modèle de certificat, sur le “Généralités” nous indiquons le nom d’affichage du modèle, ainsi que de cocher l’option de publication des certificats dans l’Active Directory. Sur le “Compatibilité” Nous permettrons les versions les plus élevées en les adaptant à notre environnement.

|

|

Sur le “Traitement de la demande” nous vérifierons les options de 'Autoriser l’exportation de la clé privée', « Pour le renouvellement automatique des certificats intelligents, utilisez la clé existante si une nouvelle clé ne peut pas être créée’ et « Demander à l’utilisateur lors de l’inscription ».

|

|

Sur le “Sécurité”, Ajouter “Utilisateurs du domaine” qui doit disposer des autorisations de lecture, Inscription et inscription automatique. Sur le “Exigences en matière d’émission” Nous composerons le 1 le nom des signatures autorisées ;, sélectionnez la « Politique d’application »’ pour la signature et en tant que politique d’application, nous indiquons 'Agent de demande de certificat'.

Et maintenant, pour finir, à partir de la console de gestion de l’autorité de certification (certsrv.msc) Nous publierons le modèle que nous venons de créer pour être utilisé. À partir de modèles de certificats > Nouveau > Modèle de certificat à émettre.

Nous sélectionnons le modèle que nous venons de créer et le publions!

Création de certificats de carte à puce pour le compte d’un autre utilisateur,

Et nous nous retrouvons avec ce qui peut déjà être une tâche commune, ce qui n’est rien d’autre que la nécessité pour nous de devoir créer des certificats pour nos utilisateurs.

Pas mal, Nous ouvrons notre console de certificats d’utilisateur (certmgr.msc), et de Personal > Certificats > Toutes les tâches > Opérations avancées > Inscrivez-vous au nom de…

“Suivant”,

Choisir “Politique d’inscription Active Directory” et “Suivant”,

Demandez-nous le certificat pour signer la demande de certificat, Nous devrons l’avoir préalablement installé sur la machine (ou l’avoir sur une carte à puce), Cliquez sur “Examiner”,

Nous saisissons le certificat…

Et on continue avec l’assistant, Cliquez sur “Suivant”,

Nous devons sélectionner le modèle que nous utiliserons pour créer le certificat, C’est, Le type de certificat, Alors nous cochons le nôtre et continuons, “Suivant”,

De la “Examiner…” nous pourrons rechercher l’utilisateur de notre Active Directory dont nous avons besoin, à qui nous allons générer le certificat. Cliquez sur “Inscrire”,

Et rien, Nous pouvons continuer à demander d’autres certificats pour d’autres utilisateurs, ou avant d’exporter le certificat que vous avez généré au format PFX, puis de l’importer dans la carte à puce.

Installation du certificat sur la carte à puce et test de celui-ci!

Il est temps d’enregistrer le certificat généré par l’Active Directory sur la carte à puce ou la carte à puce.

Dans mon cas particulier, j’utilise le FNMT Certificate Importer, qui est un logiciel qui vous permet de Vous pouvez télécharger, Et au cas où quelqu’un aurait des doutes, Oui, Vous pouvez mettre plus de 1 certificat, vous pourrez entrer le certificat d’autres utilisateurs AD, en tant qu’utilisateur disposant de privilèges d’administration, ou d’autres comme celui de représentant d’une société, celle de la FNMT bien sûr…

Maintenant, sur n’importe quel ordinateur Windows 10, Windows 11 que nous avons en contrôle, ce sera aussi simple que d’insérer la carte à puce dans le lecteur de carte et d’entrer le code PIN de la carte pour accéder. Dans les options de connexion, nous verrons l’icône du milieu lorsqu’un certificat valide est détecté pour se connecter, Si nous avions d’autres certificats, il y aurait plus d’icônes qui en sortiraient.

Nous pouvons également les utiliser lors de la connexion via Remote Desktop à nos serveurs,

Et une chose très importante, si nous voulons que la carte soit bloquée pour l’utilisateur dès que la carte est retirée de l’appareil, nous pouvons créer un GPO où nous allons 2 bourrer, (Je) indiquer dans les politiques > Paramètres Windows > Paramètres de sécurité > Directives locales > Options de sécurité > Connexion interactive > Nous allons activer la politique de « connexion interactive »: Comportement de retrait de la carte à puce”, en indiquant dans ce cas 'Verrouiller le poste de travail', Nous avons d’autres options comme la déconnexion… Et (Ii) Nous devons tenir compte du fait que le service “Politique de retrait de la carte à puce” doit être 'Automatique' et 'Démarré', donc dans le même GPO que nous appliquerons à nos équipes dans les Préférences > Configuration du panneau de configuration > Services > Nous l’ajoutons et indiquons ces configurations.

Et avec ce prêt! Nous serons en mesure de générer autant de certificats que nécessaire, Gravez-les sur nos cartes à puce et personnalisez-les même pour leur donner une touche d’entreprise! Comme d'habitude, J’espère qu’une âme peut s’y intéresser et que cela peut être bon pour elle. Il s’agit d’un moyen de sécuriser notre organisation et de supprimer l’accès sans mot de passe, Ni tokens…

Un câlin!