取り付け, Symantec EndPoint Protection の設定と管理

このドキュメントでは、1月時点での最新の製品について説明します ’08 シマンテックの企業向けアンチウイルス. これは、 10.2, Symantec Corporate Edition バージョンであると仮定します 11. ここでは、サーバーコンポーネントのインストール方法を見ていきます, クライアントへのウイルス対策のデプロイ方法, ポリシーを使用してそれらを構成する方法と、AVサーバー全体の状態をバックアップする方法.

Symantec Endpoint Antivirus Server のインストール – ここは

Symantec Endpoint Protection Manager の設定と使用 – ここは

ウイルス対策クライアントの移行および配布ウィザードの使用 – ここは

データベースのバックアップと復元 – ここは

Symantec Endpoint Antivirus Server のインストール,

組織内の単一のエンドポイントサーバーのインストールの詳細.

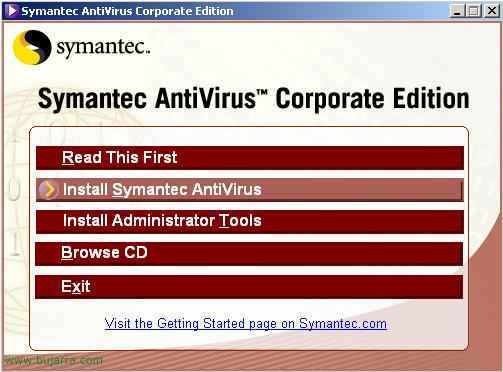

Symantec Endpoint Protection CD を挿入すると、, 選択する必要があります “Symantec Endpoint Protection のインストール” アンチウイルスクライアントを手動でインストールするには. または、私たちが興味を持っていることに直接, アンチウイルスサーバーをインストールするには. 前提条件をインストールする前に: IIS の.

最初のオプションを選択します, “Symantec Endpoint Protection Manager のインストール” サーバーと管理コンソールをインストールするには,

Symantec Endpoint Protection Managerのインストールウィザードが表示されます, クリック “次に”,

ライセンス契約に同意します & “次に”,

アンチウイルスサーバーのインストールディレクトリを選択します, デフォルトのパスは: “C:Symantec Endpoint Protection Manager プログラムファイルSymantec” & “次に”,

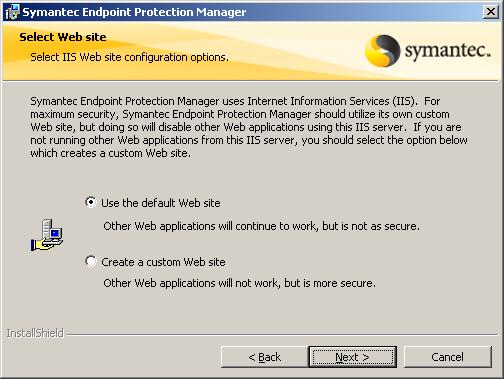

使用するIIS Webサイトにお問い合わせください, 私たちが持っているデフォルトのサイトの場合、またはその目的のためにサイトを作成する場合. すでにWebサイトがホストされており、それを引き続き保守する場合は、エンドポイント用のIISでサイトを作成する必要があります. ダイヤルすることをお勧めします “既定の Web サイトを使用する”, 続ける “次に”,

今すぐAVサーバーをインストールする準備ができました, “取り付ける”,

… インストールをお待ちしています…

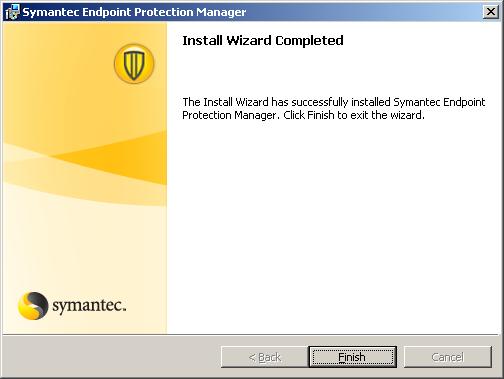

簡単なインストール, 今、私たちはを押します “終える” サーバー構成ウィザードを開始するには.

悪くありません, それが私たちのネットワーク上で最初のサーバーである場合, 選ぶ “初めてのサイトをインストールする” 最初のサーバーをインストールするには. ネットワーク上にすでにサーバーがある場合, ネットワーク上に2番目のアンチウイルスサーバーをインストールして、リクエストが2つの間でバランスが取れるようにすることができます。 “既存のサイトへの管理サーバーのインストール”. 最初のオプションをチェックし、 “次に”,

サーバーコンポーネントをインストールするサーバーの名前を入力します, 私の場合、インストールをローカルで行っています, ポートを選択します, デフォルトは 8443TCP で、データのインストールパスです. “次に”,

VAの組織のサイトの名前を示します, 何か説明的なものがあり、それを見たときにそれが何であるかがわかります. “次に”,

データを回復する必要があるとき、またはサーバーとクライアント間の接続を暗号化するために、パスワードを作成する必要があります, “次に”,

データをデータベースに保存する必要があります, 2つの可能性があります: 最初の, 私たちの組織が小さい場合は、Endpointが提供するデータベースを使用できます “組み込みデータベース” そして、アシスタントがそれをインストールします. または、ネットワーク上にあるSQLサーバーを使用して、ネットワークに保存することもできます, 私たちがそれを持つことができれば、それは最も信頼できるオプションです, マーキング “Microsoft SQL Server”. この場合、最初のオプションを選択します, “次に”,

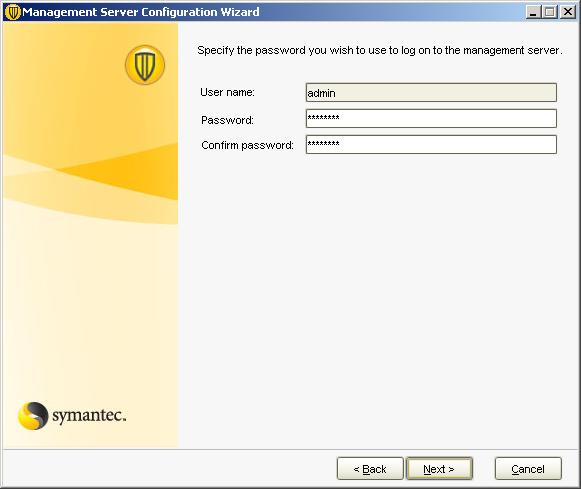

ユーザー「admin」のパスワードを入力する必要があります’ 管理コンソールに接続できるようにするには. “次に”,

… データベースが作成されるのを待ちます…

悪くありません, 管理サーバが完全に設定されていることはすでに確認されています. ここで、移行と配布ウィザードを今すぐ実行するかどうかを尋ねられます, 私はそれを言います “いいえ” 私は最初にサーバーをうまく構成することを好むので, 移行して後で配布する. “終える”.

Symantec Endpoint Protection Manager の設定と使用,

このパートでは、Symantec Corporate Antivirus Management Console の設定方法と使用方法について説明します, ポリシーによる構成とレポートの表示.

悪くありません, まず、Symantec Endpoint Protection Manager管理コンソールをコンソールで開きます: “Symantec Endpoint Protection Manager コンソール”, ユーザーを求められます, 「管理者」になります’ インストール時に設定したパスワードを使用. ポートを使用してAVサーバーに接続します 8443 をクリックして “ログオンする”.

これがコンソールの主な側面です。 “家”, ここから、いくつかの側面の状態を見ていきます, 私たちの感染がどのような位置で行われ、そこで行われた作業, 私たちが抱えていたリスク, ウイルス対策ソフトウェアがインストールされていない、または問題のあるコンピューターを使用している場合…

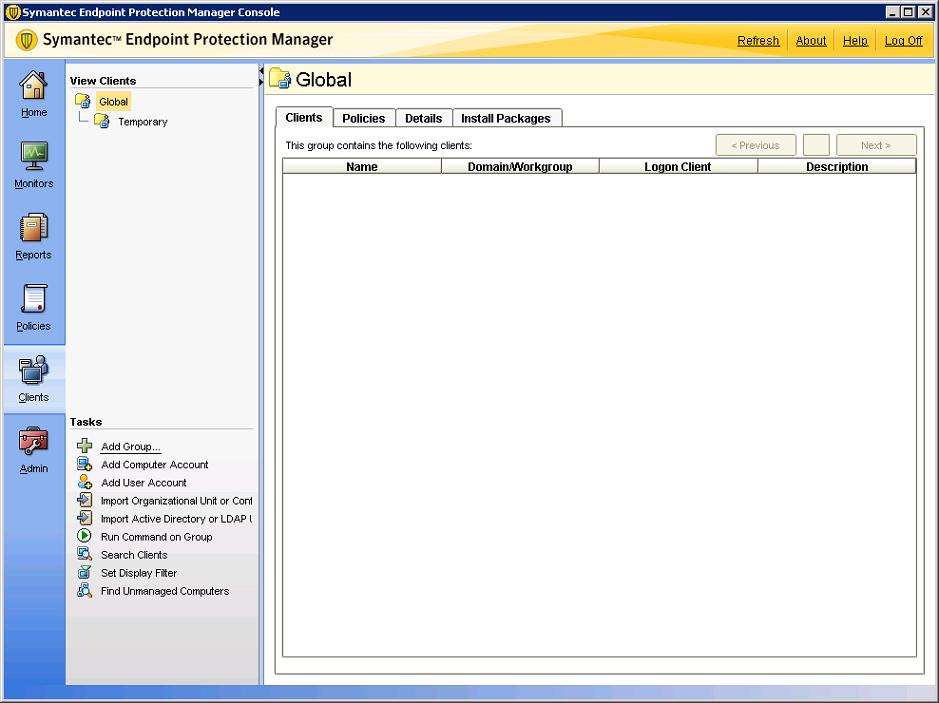

最初に行うことは、屋台を整理するためのグループを作成することです, から “クライアント” クリック “グループを追加…”

グループの名前を示し、組織の役職を入力し、それらにいくつかのウイルス対策ポリシー/ポリシーを適用します, スパイウェア対策, ファイアウォール… “わかりました”

もし私たちが行くなら “クライアント” そして私たちのグループ “パッケージのインストール” お客様のためにインストールの種類を追加できます, 右ボタンと “足す…”

ここでは、インストールするパッケージを選択できます, そして、そこからどのような機能をインストールするか, インストールが完了したら…

また、インストールをメッセージでユーザーに通知することもできます, から “知らせる”,

で “管理者” 左側のパネルで, で “管理者” エンドポイントコンソールの管理者です, ツールの管理を支援するために、組織内の他のユーザーに渡すために、さらに管理者を作成できます.

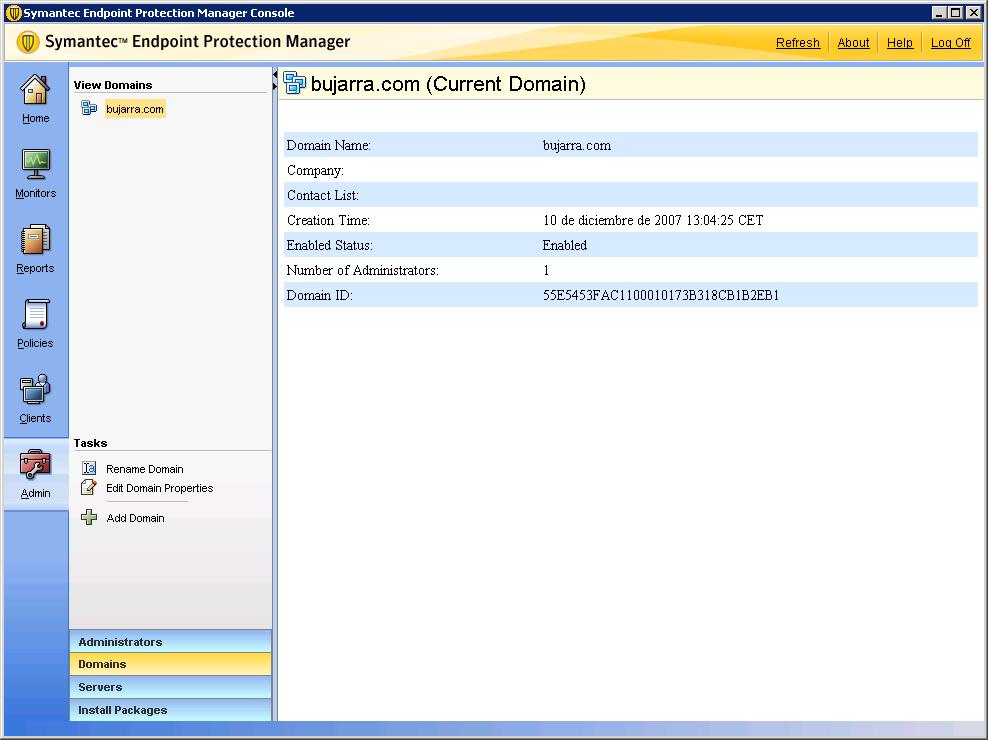

で “管理者” の “ドメイン”, このエンドポイントが設定されているドメインがあります.

私たちはまだ “管理者” の一部で “サーバー” 私たちのサイトまたは組織のサーバーが表示される場所です, サイトオプションを構成するか、負荷を共有する別のレプリケーションサーバーを追加できます.

で “管理者” > “パッケージのインストール” > “クライアントインストールパッケージ” お客様に配布できるすべてのパッケージが表示される場所です, 私は現在、デフォルトで付属しているものを2つ持っています, ただし、新しいパッケージや直接更新されたパッケージをここに追加して、後で配布することができます.

で “管理者” > “パッケージのインストール” > “クライアントのインストール設定” ここで、ウイルス対策クライアントにいくつかのオプションを構成します, というデフォルト設定があります “デフォルトのクライアントインストール設定”, しかし、私はすべてのオプションを見るために新しいものを作成します、そして私は私の組織に最も興味のあるものを選びます “クライアントインストール設定の追加…”

名前を付けてから、BUJARRAグループに適用します. インストールの種類を選択します, ユーザーが気付かないように、サイレントインストールになります. インストールが完了したら、ポストがリセットされたことをマークできます. インストールディレクトリを選択できます, デフォルトのままにしておきます. インストールログを有効にしたい場合、およびそれがどのファイルにあるか, 特に、スタートメニューでプログラムのショートカットを作成することに興味がある場合は. “わかりました”.

で “管理者” > “パッケージのインストール” あります “クライアント インストール機能セット” これは、ウイルス対策クライアントを配布するときにクライアントPCにインストールされるものです, 私の場合、新しいタイプを作成します “クライアント インストール機能セットの追加…”

ここから、クライアントのインストールの種類を選択します, 名前を付けてから、以前に作成したグループに適用します, 私の場合はBUJARRAと呼ばれています. 私たちはそれが何を持つべきかを示します, 私の場合は “ウイルス対策とスパイウェア対策の保護”, “ウイルス対策メール保護” そして、私たちが使用するクライアントのみ “Microsoft Outlookスキャナー”, 他のメールクライアントを使用していないため、インストールしません. 彼はまた、 “プロアクティブな脅威保護” > “プロアクティブな脅威スキャン” またはプロアクティブ脅威分析とも呼ばれます, これは、「不明な」アプリケーションの良い動作と悪い動作に基づいてスコアを表示することです, アプリケーションや通信の動作を分析することは、シグネチャファイルを使用せずに、攻撃が発生する前に検出してブロックするためだけに行うことができます. でも、僕は得点しない “ネットワーク脅威対策” なぜ私は自分のケースに主に興味がないのですか, 上記と似ていますが、ネットワークリソース用です, ブラウザー, ネットワーク上の脅威の検索, もう1つのレベルの保護, “わかりました”.

悪くありません, さて、かなり興味深い部分をご紹介します。, ポリシー構成とは, 私たちは好きなだけ、興味を引くタイプのものを作ることができます, 次に、関心のあるチームのグループにそれらを適用します, 各タイプを1つずつ作成して、そのすべての可能性を確認し、それらをグループBUJARRAに割り当てます. では、まず次のことを行います “檄” > “ウイルス対策とスパイウェア” で新しいものを作成します “ウイルス対策およびスパイウェア対策ポリシーの追加…”

構成するセクションがいくつかあります, 最初のものでは “概要” ポリシーの名前と説明、およびポリシーを有効にするかどうかを示します, そして、それをどのグループに割り当てるか, そのため、すでにグループをグローバルに指定できます (すべての) またはなし.

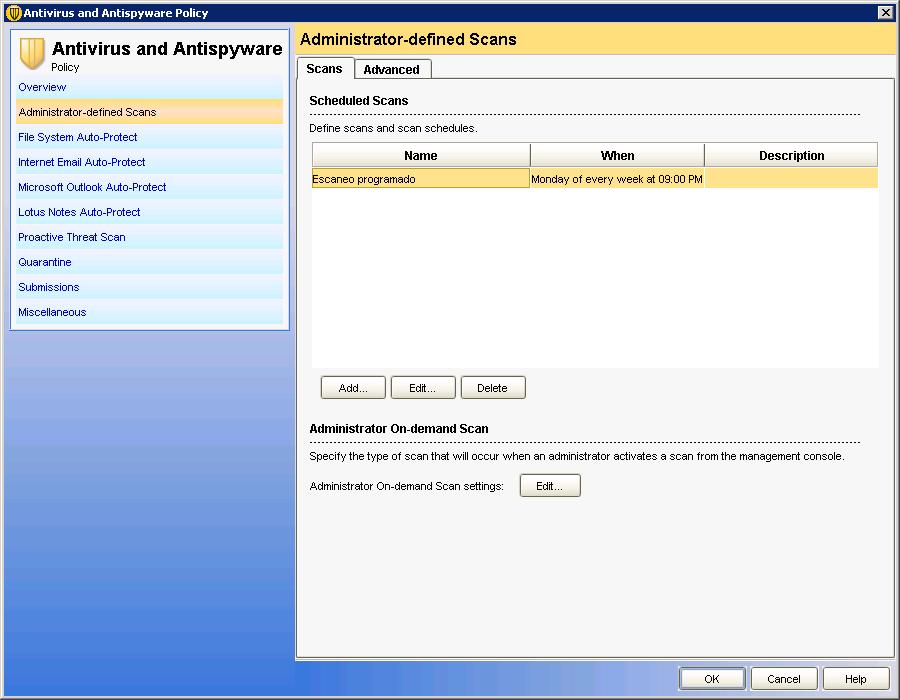

で “管理者定義のスキャン” このポリシーが適用されるステーションでスケジュールされたスキャンをスケジュールできます.

で “ファイルシステムの自動保護” ファイルのリアルタイム分析です, 常に有効にしたい場合, 南京錠でロックできます, スキャンするファイルの種類と除外するファイルの種類を設定します.

で “インターネットメール自動保護” 一般的なメールスキャンを有効にします, 有効になっているかどうか、およびファイルの種類を示します.

で “Microsoft Outlook Auto-Protect” このコンポーネントをインストールしている人は誰でも、強制的に使用させたい場合は有効にします, ここから、スキャンオプションを設定します, 有効になっているかどうか, すべてのファイルをスキャンする場合, タブレットを含め、どのレベルまで…

で “Lotus Notes Auto-Protect” 前のものと同じですが、別の電子メールクライアントの場合、これまたは前のクライアントを構成するには、コンポーネントをインストールする必要があることは明らかです, そうでない場合、これは機能しません.

で “プロアクティブな脅威スキャン” このコンポーネントをクライアントにインストールした場合、コンピューター上のワーム/トロイの木馬を検索できるようにする場合, キーロガーなどと同様に.

で “検疫” これは、ウイルスが検出されたときにそれを使用して行う構成場所です, それをユーザーのローカルQualentenaフォルダに持っていくか、何をすべきか, そこには可能性があります.

で “提出” これは、投稿で何が起こっているかについての情報をサーバーに送信することを許可するかどうかを決定する場所です.

で “雑” Windowsセキュリティセンターとその統合については、通知を提供するかどうかについてさまざまな構成があります, 他のオプションの中でも, ログや通知を有効にするだけでなく、. 私たちは与えます “わかりました” それを保存するには.

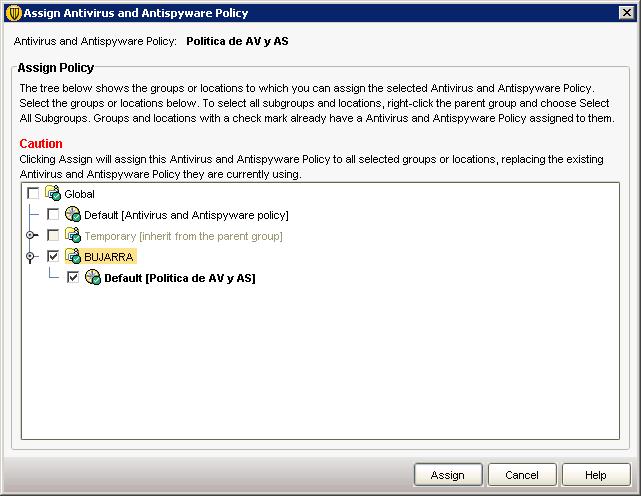

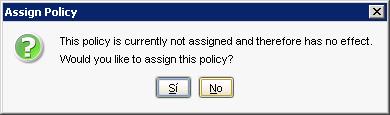

次に、作成したばかりのポリシーを割り当てることに関心があるかどうかを尋ねられます, どのグループにも割り当てない場合は、後で割り当てることができます, しかし、そうでない場合は, ここで設定した変更は、誰にも適用されません, 私の場合、私は言うでしょう “はい”.

悪くありません, ポリシーを割り当てる場合, どのグループに割り当てるかを指定する必要があります, そこで、1つを選びました, 私たちはあなたの側にチェックをマークし、 “割り当てる”.

私たちはより多くの指示を持っています, この場合、 “ファイアウォール”, から新しいものを作成します “ファイアウォールポリシーの追加”,

私たちはあなたに名前を与えます “ポリシー名” と説明. もちろん、ダイヤルして有効にします “このポリシーを有効にする”,

の “準則” ここで、構成するファイアウォールのルールを作成できます. まず、それらが有効になっているかどうかを確認します, それから彼の名前, 過酷, アプリケーションが特定のものに影響を与える場合. または、ホストについても同じです, 時間範囲内に設定できます, また、ルールに適用したいサービス/ポート, PCの特定のポートから彼らが私たちに入るのを禁止したい場合, どのアダプターが適用されるか, スクリーンセーバーで有効にする場合, ルールがブロックまたは許可である場合、そしてもちろんログインしたい場合.

で “スマートトラフィックフィルタリング” DNSクエリなどのネットワークで一般的なトラフィックを有効にすることができます (“SmartDNSを有効にする”) / 勝(“Smart WINS を有効にする”), または DHCP トラフィック(“スマート DHCP の有効化”).

で “トラフィックとステルスの設定” 他のトラフィックフィルタリングオプションを構成できます, NetBIOS トラフィックを有効にする方法, または逆引きDNS, MACスプーフィング対策… 私たちは与えます “わかりました” それを保存するには.

“はい” 既存のプールに割り当てるには.

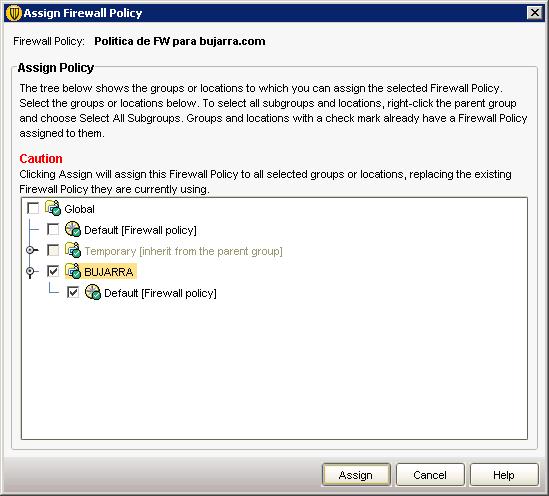

FWポリシーを適用するグループをマークし、 “割り当てる”,

侵入防止ポリシーは、 “侵入防止” > “侵入防御ポリシーを追加する…”

で “概要” 私たちはあなたに名前を付けます & 形容, 私たちはそれを可能にします,

で “設定” ネットワークへの攻撃を自動的に検出してブロックする場所になります (“侵入防御を有効にする”). DoS攻撃と同様に (“サービス拒否検出を有効にする”) またはポートスキャン (“ポートスキャン検出を有効にする”). 特定のコンピューターに関心がある場合は、このディレクティブが適用されないように除外する場合があります. また、興味がある場合でも、攻撃が実行されているIPをブロックできます, マーキング “攻撃者のIPアドレスを自動的にブロック” そして、ブロックする秒数を示します.

で “例外” 私たちは、そうすべきではないと思うものをカスタマイズすることができます, から “足す…”, ディレクティブを “わかりました”.

私たちは、今それに興味がある場合は、ポリシーを適用します, から “はい”

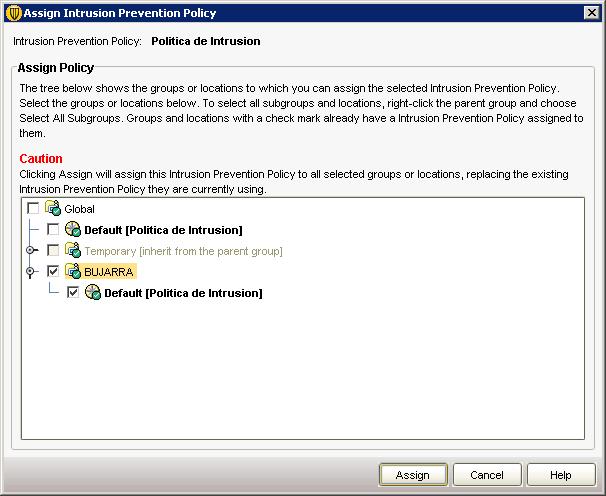

この侵入防止ポリシーを適用するコンピューターのグループにマークを付けます (IPSの) そして “割り当てる”,

ポリシーでは、アプリやデバイスの使用を制御することもできます, から “アプリケーションおよびデバイス制御” > “アプリケーションおよびデバイス制御ポリシーの追加…”

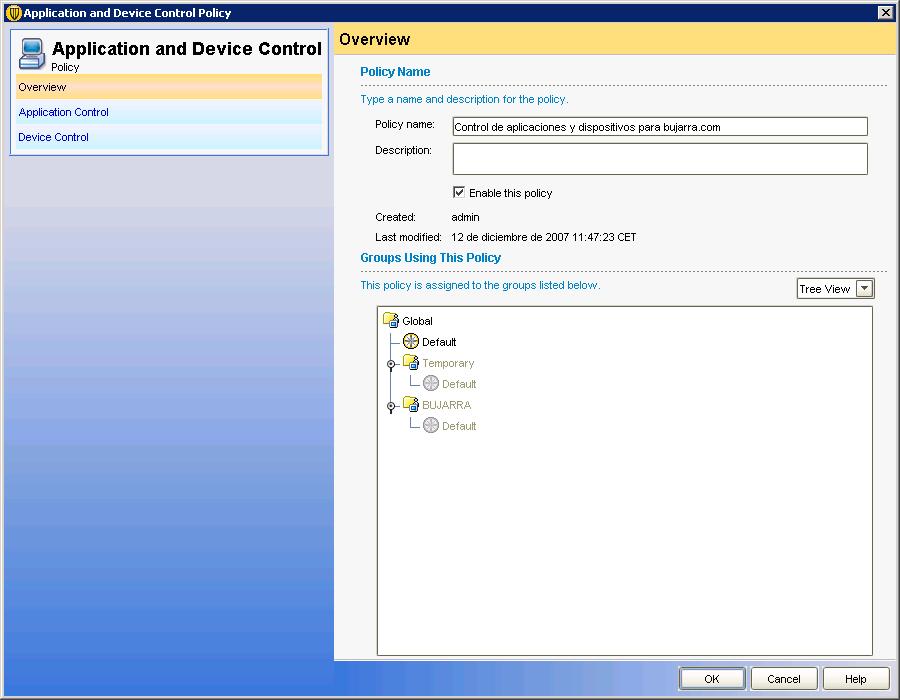

前のものと同様に、ポリシーの名前を示します…

さて、ここ (“アプリケーション制御”) 興味のあるアプリケーションをブロックできます, または、既存の, すべての外付けドライブをロックして読み取り専用にする方法, または、外付けドライブソフトウェアが実行されていないこと… または、自分でアプリケーションを追加して、そのタイプを指定することもできます, テストのみの場合 (試験) または直接生産のために, ログの生成に加えて.

で “デバイス制御” さまざまなハードウェアデバイスをカスタマイズして、それらにいくつかのルールを作成できます, USBデバイスを直接禁止する方法… “わかりました” それを保存するには.

指示に従いましょう, “はい”

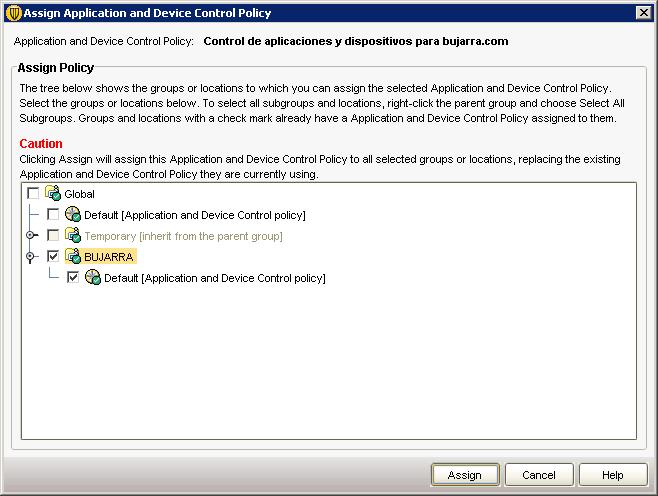

ポリシーを適用する必要があるグループを示します… そして “割り当てる”,

もっとその, Live Updateの更新をカスタマイズするポリシーを設定できます, をクリックして “ライブアップデート” で新しいポリシーを作成します。 “LiveUpdate 設定ポリシーを追加する…”

以前のものと同じです, 名前を示します, 説明とそれを有効にします,

で “サーバー設定” ここでは、LiveUpdateサーバーが誰であるかを構成できます, ネットワークに1つある場合、またはサプライヤーがどちらを使用するかを教えてくれた場合.

で “計画” これは、このディレクティブが適用されるポジションを更新するスケジュールをスケジュールする場所です.

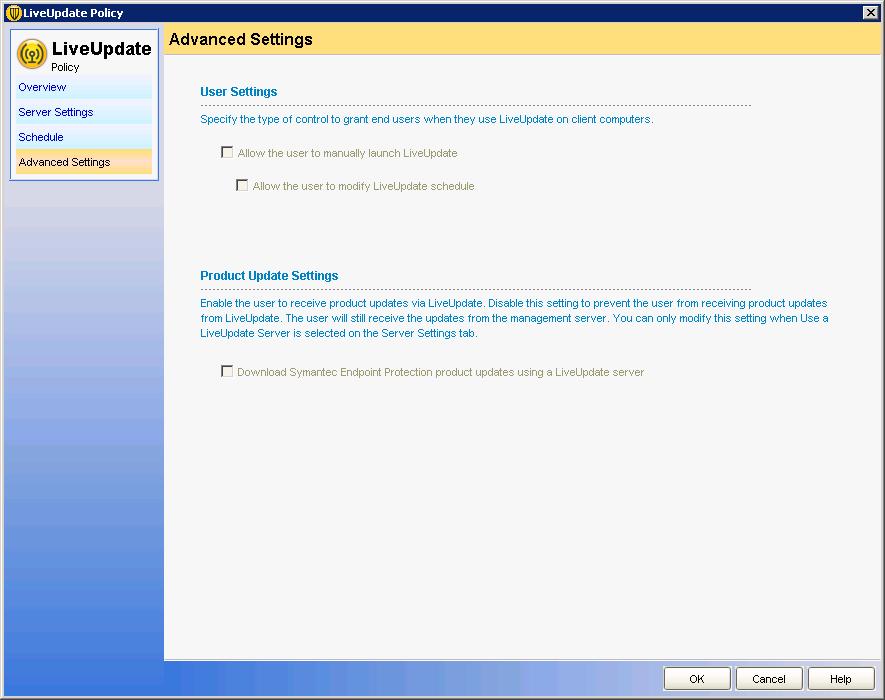

で “詳細設定” サーバーに関係なく、ユーザーが投稿の署名の更新を更新するようにするかどうかをカスタマイズできます. “わかりました”

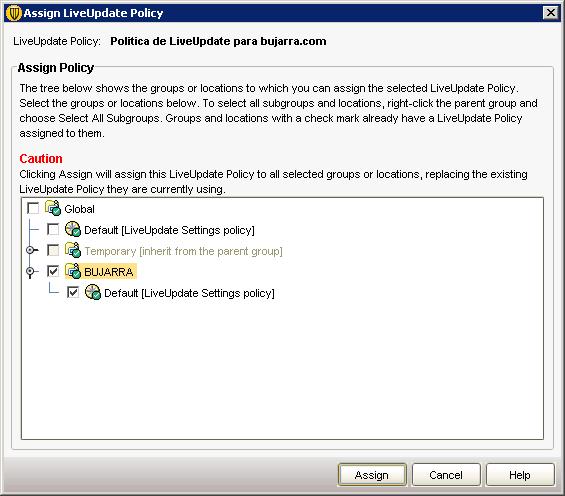

LiveUpdate 更新ポリシーが適用されます… “はい”,

適用したい機器のグループを示し、 “割り当てる”,

そして、設定できる最後のタイプのポリシーは例外ポリシーです, から “一元化された例外” で “一元化された例外を追加する”. ここから、ディレクトリまたはファイルに対するさまざまな例外を有効にすることができます.

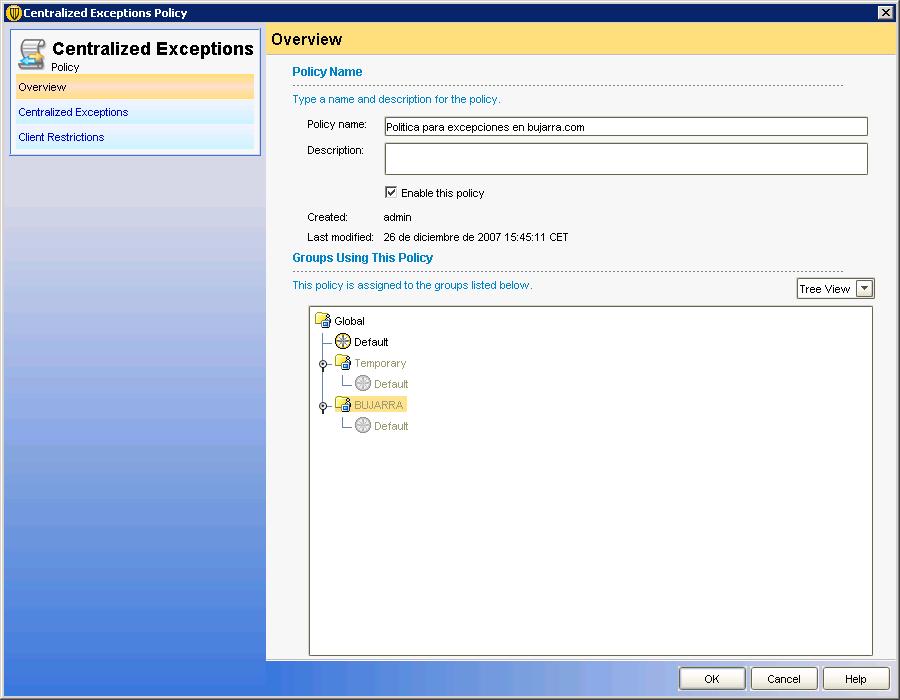

以前のものと同じです, 名前を示します, 説明とポリシーの使用を有効にする.

で “一元化された例外” さまざまな種類のファイルまたはディレクトリを追加して、アンチウイルスによる検査から除外できます, また、ファイル変数またはディレクトリ変数を示します.

で “クライアントの制限” ユーザーが独自の除外を追加できるようにするかどうか、追加できる場合はどの除外を除外できるかをカスタマイズできます. “わかりました” それを保存するには.

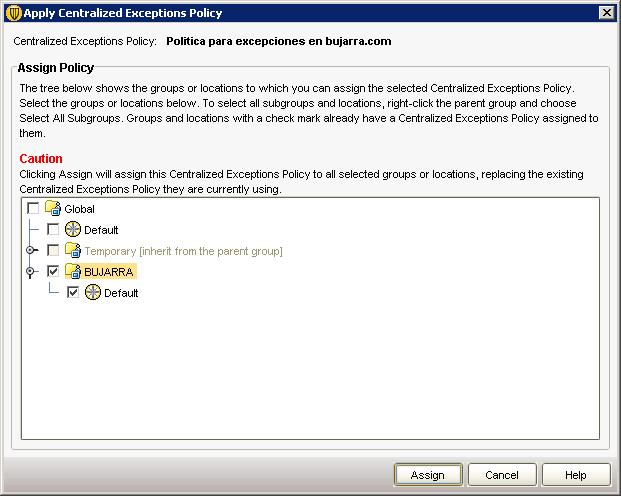

私たちはそれを示します “はい” ポリシーを割り当てるには.

関心のあるグループに除外ポリシーを割り当てます, 私の場合は “ブハラ” & “割り当てる”

ここまでで、Symantec Endpointコンソールの使い方の説明は終わりです.

このパートでは、ウイルス対策クライアントを古いバージョンからこのバージョンに移行する方法を見ていきます。, または、ネットワーク内のコンピューターにウイルス対策クライアントを直接配布します.

これらすべてのために, あります “移行とデプロイウィザード”, 開けます,

アシスタントが飛び出して、これの可能性について話してくれます, 上記またはクライアントのバージョンまたはそれらの新しいインストールを移行します. “次に”,

私たちは興味のあるものを選びます, 当社のネットワーク上でウイルス対策クライアントを配布する場合 “クライアントをデプロイする” クリーンな新しいインストールを通じて. または、古いバージョンを “Symantec Antivirus の以前のバージョンからの移行”. “次に”,

それらを特定の新しいグループに移行する場合. グループ内の既存のクライアントを使用してインストールしています (“デプロイする既存のクライアントインストールパッケージを選択します”) BUJARRAでは、以前にAVパッケージを作成し、それを構成したことがあるからです. “終える”,

インストールするAVクライアントを選択します, AV パッケージと同時インストールの最大数, “次”,

それは私たちのドメインを調べ、その中のすべての機器を見せてくれます, クリック “足す >” AVクライアントのインストールに興味がある人のために & “終わり”,

… コピーしてインストールする間、お待ちしています…

悪くありません, クリック “閉める”, はすでにインストールされています.

インストールに興味がある場合は、インストールログを見ることができます.

ただし、組織内でウイルス対策クライアントを配布する別の方法があります, コンソールから, もし私たちがそうするつもりなら “クライアント” > “管理されていないコンピューターの検索” IP 範囲内で AV クライアントがインストールされていないコンピューターが検索されます.

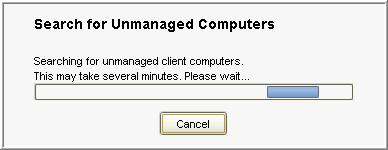

IP範囲を選択して、ウイルス対策クライアントなしでその中のコンピューターを検索し、それらにインストールする権限を持つユーザーを入力します, クリック “今すぐ検索” 機器を検索するには…

… AVのないデバイスを探すのをお待ちしています…

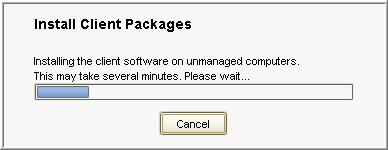

ウイルス対策クライアントのないコンピューターのリストが表示されます, これで、インストールするパッケージを選択できます, 以前に構成したインストール構成と機能, また、ポリシーが適用されるように、どのグループを配置するかも考慮する必要があります, クリック “インストールの開始” 選択した.

そして今、あなたがしなければならないのは、ウイルス対策クライアントがそれのないコンピューターにインストールされるのを待つことだけです.

そして最後に、データベースが破損したり、サーバーが直接ダウンしたりした場合に備えて、Symantec Endpointデータベースのバックアップを作成する方法を見ていきます.

こちらは, というコンソールがあります: “データベースのバックアップと復元”,

もしこのツールがあれば, このメニューに入ると、実行できる操作が直接表示されます, バックアップしましょう, クリック “バックアップ”.

私たちはコピーを作成することを確信しています: “はい”,

… データのエクスポートをお待ちします…

“わかりました”, DB がすでにコピーされていることを確認します.

これにより、Symantecがもたらすこのまったく新しいアンチウイルスの主な新機能を見てきました, サーバーのインストール方法, 構成, バックアップの実行, 更新, それを適切に管理し、ウイルス対策クライアントを使用して組織の投稿を維持する方法.

www.bujarra.com – エクトル・エレーロ – NH*****@*****ra.com – v 1.0