Installation et configuration de Citrix Access Gateway VPX

Dans ce document, nous allons voir le déploiement d’une passerelle VPX Express Access, Nous le verrons dans une appliance virtuelle que nous pouvons déployer dans notre réseau virtuel, ayant ainsi tous ses avantages, sera la version 5.0.4, Être virtuel acquiert les mêmes fonctions que le modèle 2010 Qu’est-ce que le physique. Avec Access Gateway VPX, nous serons en mesure de permettre à nos utilisateurs d’accéder en toute sécurité à leurs applications ou postes de travail Citrix à distance.

Auparavant, nous aurons besoin d’une interface Web configurée avec un site Web, où nous indiquerons que l’authentification est effectuée dans le CAG, l’URL d’authentification sera l’URL d’accès public de nos clients: 'https://FQDN_PUBLICO/CitrixAuthService/AuthService.asmx', nous mettrons également en place le « Secure Access »’ en indiquant « Direct avec la passerelle’ soit pour tous les réseaux, soit à l’exclusion de la plage d’IP LAN.

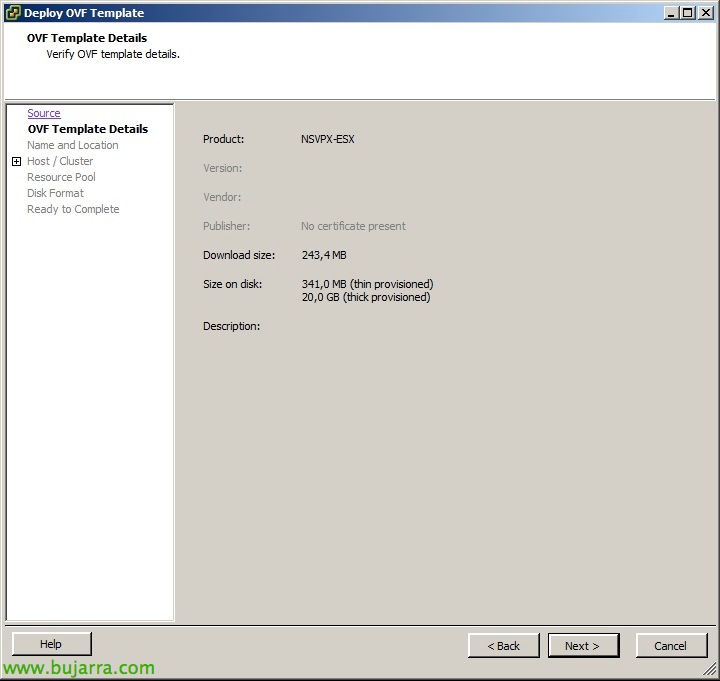

Nous téléchargeons l’appliance virtuelle à partir de Mon Citrix pour VMware ou XenServer et l’importer dans notre infrastructure virtuelle, nous le déploierons généralement dans la DMZ.

Nous l’allumons, Nous nous connectons à la console avec l’utilisateur 'Admin’ et le mot de passe 'admin'’ qui vient par défaut. Dans le menu des paramètres, Nous effectuerons une configuration de base, Pressé ‘0’.

Nous allons configurer avec '1’ le “Interface de gestion interne”: eth1

Nous allons configurer avec '2’ Les réseaux:

IP/Mask eth0 Interface: 192.168.172.21/24 (Faire défaut 10.20.30.40) – Par défaut est la 'jambe externe'’

Interface IP/Masque eth1 : 192.168.170.21/24 (Faire défaut 10.20.30.50) – Par défaut, il s’agit de la « jambe interne »’

Interface IP/Masque eth2: 0.0.0.0/0 (Faire défaut 0.0.0.0/0)

Interface IP/Masque eth3: 0.0.0.0/0 (Faire défaut 0.0.0.0/0)

Nous allons configurer avec '3’ La passerelle.

Nous allons configurer avec '4’ Serveurs DNS.

Nous allons configurer avec '5’ Serveurs de temps NTP.

Appliquer les modifications avec '7’ et l’appareil redémarrera.

Ouvrez la console de gestion d’Access Gateway à l’aide d’un navigateur: pointant vers l’URL: 'https://IP_de_la_eth1/lp/adminlogonpoint/', Nous nous connectons avec l’utilisateur 'admin',

Nous allons examiner le “Moniteur” où nous verrons une brève information sur le système ainsi que l’état des services; Nous verrons les sessions actives, Résumé de la configuration, Avertissements…

Sur le “Gestion”, dans le menu 'Réseautage', Nous confirmons les données de réseau et le fonctionnement des tronçons de réseau.

Description du reste des menus:

– 'Basculement de l’appliance’ pour configurer HA entre deux passerelles d’accès.

– 'Fournisseur de serveur de noms’ pour configurer les paramètres DNS, suffixes de fichiers hosts et DNS.

– « Routes statiques’ Pour configurer les chemins d’accès aux dispositifs statiques.

– 'Pools d’adresses’ pour configurer des pools d’adresses IP lorsque les utilisateurs se connectent.

– 'Mode de déploiement’ pour configurer le mode CAG if' appliance’ (Faire défaut) ou « Contrôleur d’accès ». Le logiciel Access Controller sera installé sur une machine virtuelle et nous permettra de gérer de manière centralisée plusieurs appliances CAG, plus un accès natif à l’AD (sans LDAP), Analyses avancées des points de terminaison, équilibrage de charge des connexions de l’appareil, Contrôle d’accès adaptatif (pour (DES)activer les applications/postes de travail publiés et les canaux ICA en fonction du résultat de l’analyse).

– 'Mot de passe’ Pour modifier le mot de passe de l’utilisateur admin.

– « Date et heure’ où nous configurerons les paramètres de date et d’heure.

– « Octroi de licences’ où nous configurerons les licences, Nous pouvons les télécharger sur l’appliance ou y accéder à partir d’un serveur de licence distant.

– « Exploitation forestière’ Configuration du LOG, pour le stockage local et distant.

Dans le menu de gauche de “Contrôle d’accès”, dans 'Profils d’authentification'’ nous allons créer un profil LDAP,

Nous lui donnons un nom & description.

Dans “Serveurs LDAP”, dans 'Type de serveur’ nous indiquons 'Active Directory’ et ajoutez les serveurs LDAP ou LDAPS.

Dans “Propriétés de liaison” nous indiquons le chemin de l’utilisateur pour valider l’authentification dans 'DN administrateur’ avec 'cn=Administrateur,cn=utilisateurs,dc=toundra-it,dc=com’ et votre mot de passe. Dans 'Base DN (Localisation des utilisateurs)’ nous indiquerons le chemin où se trouveront les utilisateurs que nous voulons valider 'ou=Users,ou=Tundra IT,dc=toundra-it,dc=com’

Dans “Applications et postes de travail” > “XenApp ou XenDesktop” vous devez entrer les adresses IP des serveurs XenApp et avec la fiabilité de la session (si c’est ce que nous avons mis en place lors de la mise en place d’un accès sécurisé sur le site WI).

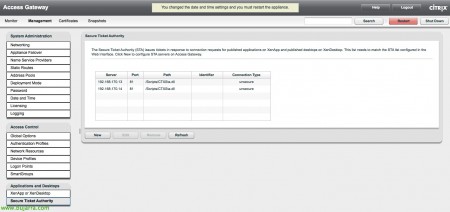

Dans “Applications et postes de travail” > “Autorité de la billetterie sécurisée” nous devrons ajouter nos serveurs STA (soit par plage d’adresses IP, soit individuellement) avec port XML (Sûr ou dangereux).

Dans “Points de connexion” Nous allons créer un portail pour l’accès des utilisateurs, “Nouveau”,

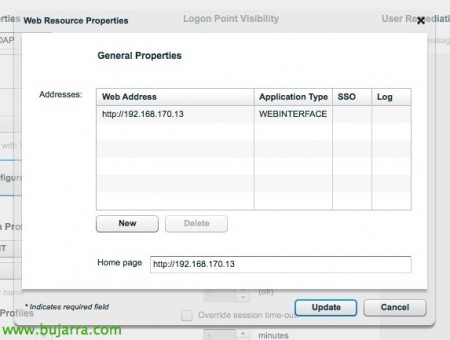

Nous vous donnerons un nom, de type “Basique”, nous vous attribuons le profil d’authentification précédemment créé pour LDAP, Cliquez sur “Configuration du site Web”,

Nous ajoutons l’adresse de l’interface web + Authentification unique + Consignez et définissez le “Page d’accueil” à l’adresse de l’interface web.

Le reste des menus “Contrôle d’accès”:

– « Options globales’ > 'Paramètres de la passerelle d’accès’ nous aurons des options générales de CAG:

+'Autoriser les versions antérieures du plug-in Access Gateway’ Autorisation des anciennes versions des clients.

+ « Audit des connexions ICA’ Pour l’exploitation forestière.

+ « ICA multi-flux’

+ « Cryptage » (RC4)’

+ 'Jeton de requête’

– « Options globales’ > « Options du client’ Nous aurons certaines directives à appliquer aux clients:

+ 'Activer le split tunneling: pour forcer tout le trafic à être sûr, puisqu’il passe par le CAG.

+ « Fermer les connexions existantes’

+ « S’authentifier après une interruption du réseau »: Activé par défaut.

+ « S’authentifier après la reprise du système »: Activé par défaut.

+ 'Activer le DNS fractionné', le même mais pour le trafic DNS.

+ « Authentification unique avec Windows’

– « Options globales’ > Options de sortie’ Nous allons configurer les paramètres des délais d’expiration:

+ « Inactivité de l’utilisateur’ par défaut 30min.

+ « Inactivité du réseau’ par défaut 30min.

+ « Délai d’expiration de la session’ Par défaut 30min.

– « Options globales’ > « Options Citrix Receiver »:

+ Durée du billet’ 100 Secondes.

– Ressources du réseau’ Pour définir des autorisations en fonction du réseau, Activation du journal, l’activation des protocoles TCP/UDP ou ICMP ou des plages de ports.

– 'Profils d’appareils’ pour identifier l’équipement doté d’un système d’exploitation. spécifiquement, un fichier, un processus ou une inscription au registre... pour vous permettre de vous connecter ou non.

Dans le “Onglet Certificats”, Nous devons importer notre certificat .pfx et le marquer comme actif ou en créer un nouveau. Subséquemment, Nous devrons importer les .cer (à la base64) de notre autorité de certification. Nous sélectionnons le certificat pour le CAG et le joignons à la chaîne de certificats à partir de “Ajouter à la chaîne” à celle de notre CA.