Installation et configuration de Microsoft Forefront Protection 2010 pour Exchange Server

Microsoft Forefront Protection 2010 pour Exchange Server (FPE) est le serveur de protection Edge d’une organisation Microsoft Exchange 2010, où nous pouvons gérer tout le blocage du courrier entrant afin de rejeter les e-mails indésirables soit par la condition que nous configurons (Anti SPAM), puisqu’il nous fournit 5 Moteurs de définition anti-antivirus de différents fabricants! Nous éviterons également les anti-malware, Nous avons la possibilité d’une configuration étendue à partir d’une console facile à gérer, Nous avons aussi un espace d’information qui est aussi assez cool. Et facilité de gestion avec PowerShell, Bien sûr! Ce serveur doit être celui qui collecte le courrier externe et l’envoie à notre organisation, l’idéal est de le monter sur le serveur qui se trouve dans la DMZ totalement isolé de notre organisation et sur le serveur avec la fonction Edge Transport.

Nous commençons par l’installation!

Marque “J’accepte les termes du contrat de licence et de la déclaration de confidentialité” & “Suivant”,

Si nous avons déjà installé le serveur avec le rôle de transport Exchange Edge sur ce serveur, il nous demandera de redémarrer le service “Transport de Microsoft Exchange”, Donc, si nous ne voulons pas affecter l’environnement de production, nous l’assemblerons avant d’installer l’Edge Transport. “Suivant”,

Sélectionnez les dossiers où nous allons installer le programme; par défaut, le dossier du programme sera '%ProgramFiles%Microsoft Forefront Protection for Exchange Server’ et le dossier de données '%ProgramFiles%Microsoft Forefront Protection for Exchange ServerData'. “Suivant”,

Si nous avons un proxy, nous le configurons, “Suivant”,

Comprendre que nous voudrons utiliser la protection frontale 2010 pour bloquer les spams ainsi que les SPAM, Nous marquerons “Activer la protection anti-spam maintenant”. “Suivant”,

Marque “Utiliser Microsoft Update lors de la recherche de mises à jour”, “Suivant”,

“Suivant”,

Une fois l’assistant Microsoft Forefront configuré, cliquez sur “Suivant” pour que l’installation commence,

…

… Patientez quelques minutes pendant l’installation, Configuré…

Prêt! nous avons déjà Microsoft Forefront Protection 2010 pour Exchange Server installé!

D’accord, vous allez maintenant installer Microsoft Forefront Online Protection pour Exchange, qui est le service de filtrage des e-mails qui peut être utilisé avec Microsoft Forefront Protection 2010 pour Exchange Server. Forefront Online filtre le trafic d’e-mails entrants avant qu’il n’entre dans notre organisation. Forefront Online reçoit le trafic de courrier entrant, le filtre pour vérifier s’il y a du spam, virus, Appliquer des filtres anti-spam personnalisés’ et enfin réachemine le courrier (pour des détections supplémentaires et/ou une livraison ultérieure).

Filtres anti-spam personnalisés’ que Forefront Online nous offre sont:

– Autoriser/bloquer les adresses IP.

– Autoriser/bloquer les domaines de l’expéditeur.

– Autoriser/bloquer les adresses d’expéditeur.

– Autoriser/bloquer les adresses des destinataires.

Nous acceptons le contrat “J’accepte les termes du contrat de licence et de la déclaration de confidentialité” & “Suivant”,

L’installation crée le dossier du programme dans '%ProgramFiles%Microsoft Forefront Online Protection pour Exchange Gateway’ et le dossier de données dans '%ProgramFiles%Microsoft Forefront Online Protection pour Exchange GatewayData', “Suivant”,

… Nous attendons qu’il soit installé…

Prêt, Enfin, nous avons l’installation complète. “Fin”,

Nous allons maintenant pouvoir ouvrir la « Console d’administration de Microsoft Forefront Protection » 2010 pour Exchange Server'.

Dans “Gestion des politiques” > “Antimalware” > “Transport périmétrique” Nous avons la configuration pour savoir si nous voulons ou non détecter un antivirus ou un antispyware. En plus de configurer les moteurs avec lesquels nous voulons qu’il nous analyse, ainsi que les actions de détection que nous souhaitons qu’il ait lors de la détection d’un virus ou d’un logiciel espion (qui les supprime en remplaçant le fichier infecté par un texte, Envois en quarantaine, rien…) et d’autres options supplémentaires.

Dans “Gestion des politiques” > “Protection anti-spam” > “Configurer”, Nous aurons la possibilité d’activer/désactiver et de configurer:

– Filtrage des connexions: Examinez l’adresse IP de l’expéditeur d’origine.. FPE dispose de listes d’adresses IP statiques configurables qui sont bloquées et autorisées, et une liste de DNS dynamiques bloqués que Microsoft gère et peut filtrer 90% des spams (DNSBL…). Plus d’infos.

– Filtrage de l’expéditeur: Examiner les informations de l’expéditeur SMTP. Permet aux administrateurs de configurer les expéditeurs autorisés et bloqués par domaines et adresses e-mail. Plus d’infos.

– Filtrage d’ID. des expéditeurs: Utilisez une infrastructure d’identification de l’expéditeur pour vérifier que l’expéditeur n’usurpe pas l’identité d’une autre personne ou qu’il ne fait pas d’hameçonnage. Plus d’infos.

– Filtrage des destinataires: Peut être configuré pour autoriser et bloquer les e-mails envoyés à certains destinataires de votre organisation. De plus,, via les requêtes du service de domaine Active Directory, pour valider que le destinataire existe dans ledit service de la société. Plus d’infos.

– Filtrage de contenu: Voir le contenu du message, même la ligne d’objet et le corps du message. Utilisez un moteur de protection anti-spam tiers pour détecter le spam dans tous les e-mails.. Plus d’infos.

– Filtrage de backcast: Une nouvelle technologie qui permet aux administrateurs d’empêcher les rapports de non-livraison (NDR) qui sont générés à partir de fausses adresses d’expéditeur entrent dans l’environnement. Plus d’infos.

Dans “Protection en ligne” > “Configurer” nous pouvons configurer Forefront Online Protection pour Exchange (FOPE) comme filtre de transmission de courrier, nous devrons nous inscrire auprès de FOPE et créer un compte (HTTP://go.microsoft.com/fwlink/?LinkId=128194).

Dans “Paramètres globaux” > “Options de détection” Nous pouvons désactiver l’analyse à un moment précis, en laissant passer tout le trafic ou seulement certains.

Dans “Paramètres globaux” > “Options de moteur” Nous pourrons mettre à jour les moteurs (Les signatures) manuellement ou indiquer que nous avons ou voulons être un serveur de redistribution de mise à jour (pour recevoir et distribuer des mises à jour sur les serveurs).

Dans “Paramètres globaux” > “Options avancées” Nous avons:

– Tests: Où nous allons définir les actions lorsque nous avons une erreur de moteur, L’extension pour remplacer les pièces jointes supprimées, Utilisation de la recherche inversée DNS, Utilisation de la quarantaine si nous avons une archive corrompue (Quand les matchs arrivent)…

– Critères d’élimination: Quand nous supprimerons un fichier ou un message.

– Niveaux de seuil: Où nous définissons les seuils d’infection maximum par fichier, Taille du fichier/conteneur compressé, Profondeur maximale lors de l’analyse (dans des fichiers compressés et/ou imbriqués).

– Définition de types de fichiers spéciaux: Pour traiter des fichiers rar ou zip spéciaux comme des fichiers corrompus.

– Options d’inscription: Nous activerons logging/logs et leurs options pour certaines fonctionnalités.

– Gestion intelligente du moteur: Ici, nous pouvons indiquer que nous n’utilisons pas un moteur spécifique ou que nous ne modifions pas sa mise à jour, Faire défaut, Il faut tout laisser en mode automatique.

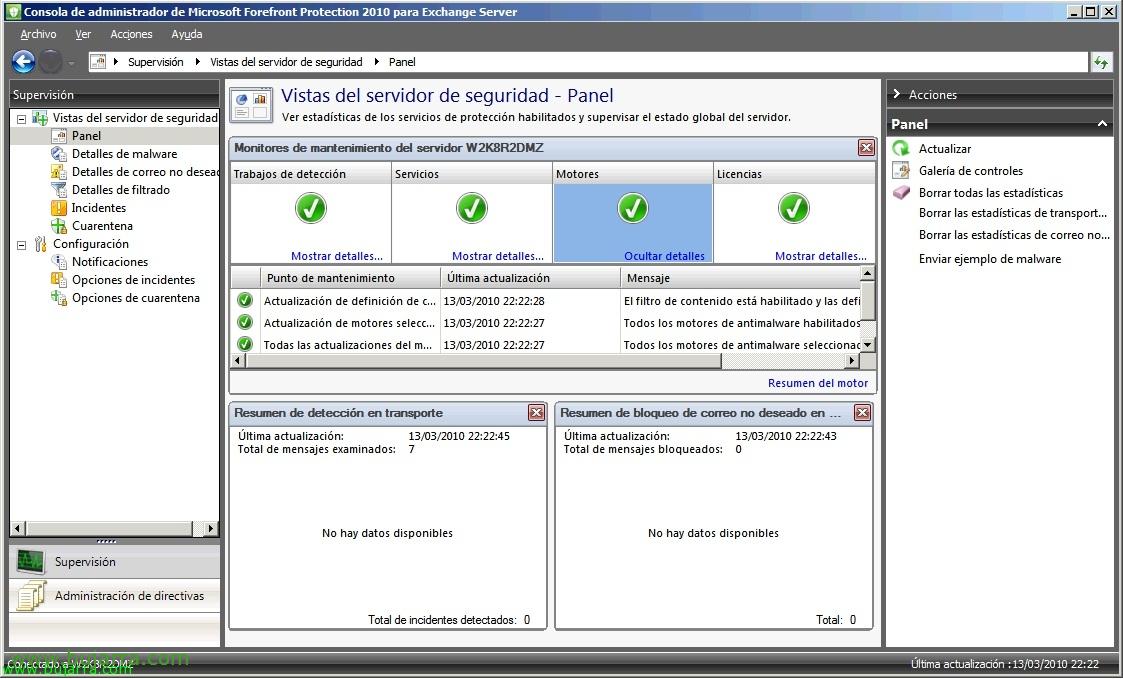

Dans “Supervision” > “Vues du serveur” > “Panneau” Nous avons un résumé de l’état de tous les services, si nous avons mis à jour les moteurs, Définitions, Messages examinés, Messages bloqués. En plus de tester les logiciels malveillants.

Dans “Supervision” > “Vues du serveur” > “Détails des logiciels malveillants” Nous avons les statistiques de détection des logiciels malveillants.

Dans “Supervision” > “Vues du serveur” > “Détails du spam”, statistiques différentes du filtre de courrier indésirable,

Dans “Supervision” > “Vues du serveur” > “Détails du filtrage” Filtrer les statistiques par fichier, mot…

Dans “Supervision” > “Vues du serveur” > “Incidents” Nous pouvons vérifier tout ce qui s’est passé dans la détection à l’aide de filtres.

Dans “Supervision” > “Vues du serveur” > “Quarantaine” Nous verrons les éléments que nous aurons en quarantaine, Nous pouvons les éliminer, les conserver ou les livrer; En plus de configurer les options de quarantaine.