OpenVAS installieren und verwenden

Heute werden wir ein großartiges Dienstprogramm sehen, mit dem wir Sicherheitsanalysen für unsere Infrastruktur durchführen können, Was weniger als von Zeit zu Zeit, um zu wissen, wie viele Schwachstellen wir haben, um angesichts eines Virenangriffs etwas sicherer zu sein, Trojanische oder Ramon-Ware im Einsatz. In diesem Dokument werden wir OpenVAS installieren 9 auf einem Debian-Rechner 9 Stretch und wir schauen uns eine grundlegende Verwendung an, um einen Bericht zu erhalten, In einem zukünftigen Dokument werden wir es integrieren mit… Nagios!

Wir beginnen mit der Installation und dem Download der Voraussetzungen zusätzlich zu den OpenVAS-Quellen 9 und ein paar Extras:

[Quellcode]apt-get install -y build-essential cmake bison flex libpcap-dev pkg-config libglib2.0-dev libgpgme11-dev uuid-dev sqlfairy xmltoman doxygen libssh-dev libksba-dev libldap2-dev libsqlite3-dev libmicrohttpd-dev libxml2-dev libxslt1-dev xsltproc clang rsync rpm nsis alien sqlite3 libhiredis-dev libgcrypt11-dev libgnutls28-dev redis-server texlive-latex-base texlive-latex-recommended linux-headers-$(uname -r) python python-pip mingw-w64 heimdal-multidev libpopt-dev libglib2.0-dev gnutls-bin certbot nmap ufw[/Quellcode]

[Quellcode]

wget http://wald.intevation.org/frs/download.php/2420/openvas-libraries-9.0.1.tar.gz

wget http://wald.intevation.org/frs/download.php/2423/openvas-scanner-5.1.1.tar.gz

wget http://wald.intevation.org/frs/download.php/2448/openvas-manager-7.0.2.tar.gz

wget http://wald.intevation.org/frs/download.php/2429/greenbone-security-assistant-7.0.2.tar.gz

wget http://wald.intevation.org/frs/download.php/2397/openvas-cli-1.4.5.tar.gz

wget http://wald.intevation.org/frs/download.php/2377/openvas-smb-1.0.2.tar.gz

wget http://wald.intevation.org/frs/download.php/2401/ospd-1.2.0.tar.gz

wget http://wald.intevation.org/frs/download.php/2405/ospd-debsecan-1.2b1.tar.gz

wget http://wald.intevation.org/frs/download.php/2218/ospd-nmap-1.0b1.tar.gz

[/Quellcode]

Wir dekomprimieren sie mit:

[Quellcode]Für mich in $(ls *.tar.gz); Do tar zxf $i; Fertig[/Quellcode]

Wir stellen sie zusammen und installieren sie:

[Quellcode]cd openvas-libraries-9.0.1

Machen . && Machen && Dokument erstellen && make install (installieren)

CD.. /openvas-manager-7.0.2

Machen . && Machen && Dokument erstellen && make install (installieren)

CD.. /openvas-scanner-5.1.1

Machen . && Machen && Dokument erstellen && make install (installieren)

CD.. /openvas-cli-1.4.5

Machen . && Machen && Dokument erstellen && make install (installieren)

CD.. /reenbone-sicherheits-assistent-7.0.2

Machen . && Machen && Dokument erstellen && make install (installieren)

CD.. /ospd-1.2.0

Python setup.py Build && Python setup.py installieren

CD.. /ospd-debsecan-1.2b1

Python setup.py Build && Python setup.py installieren

CD.. /ospd-nmap-1.0b1

Python setup.py Build && Python setup.py installieren[/Quellcode]

Wir bearbeiten '/etc/redis/redis.conf’ um Redis mit OpenVAS zu integrieren, Wir ändern den Port auf 0 und wir kommentieren die Datei für Unix-Socket aus & Ihre Berechtigungen, So bleiben:

[Quellcode]Hafen 0

unixsocket /tmp/redis.sock

UnixSocketPerm 700[/Quellcode]

Wir starten den Redis-Dienst neu, um die Konfiguration neu zu laden:

[Quellcode]Service Redis-Server Neustart[/Quellcode]

Wir erstellen einen symbolischen Link für OpenVAS, um den Redis-Socket zu verwenden, Wir bestätigen, dass die zuvor kompilierten Bibliotheken korrekt geladen wurden und booten den OpenVAS-Daemon:

[Quellcode]ln -s /tmp/systemd-private-*-redis-server.service-*/tmp/redis.sock /tmp/redis.sock

ldconfig

Offen für Offenheit[/Quellcode]

Es ist an der Zeit, die Datenbanken zu aktualisieren und den Cache neu zu erstellen:

[Quellcode]greenbone-nvt-sync

greenbone-scapdata-sync

greenbone-certdata-sync

Openvasmd –Fortschritt –Umbauen[/Quellcode]

Wir erstellen weiterhin das selbstsignierte Zertifikat für die Verwendung von https:

[Quellcode]openvas-manage-certs -a[/Quellcode]

Wir starten den Scanner, gefolgt vom OpenVAS Manager und dem Greenbone Security Assistant mit:

[Quellcode]Offen für Offenheit

Openvasmd

GSAD[/Quellcode]

Wir erstellen einen Admin-Benutzer

[Quellcode]Openvasmd –create-user=admin –Rolle=Admin[/Quellcode]

Wir erstellen eine Datei, die es uns ermöglicht, die Datenbanken nach einem Zeitplan zu aktualisieren: 'vim/usr/local/sbin/openvas-db-update’ und wir fügen hinzu:

[Quellcode]#!/Mülleimer/Bash

echo "Updating OpenVAS Databases"

greenbone-nvt-sync

greenbone-scapdata-sync

greenbone-certdata-sync[/Quellcode]

Lo hacemos ejecutable con 'chmod +x /usr/local/sbin/openvas-db-update', y lo programamos en cron para que se ejecute a diario a las 0h con:

[Quellcode]

crontab -e

0 0 * * * /usr/local/sbin/openvas-db-update[/Quellcode]

Creamos el servicio OpenVAS Manager con 'vim /etc/systemd/system/openvas-manager.service’

[Quellcode]

[Einheit]

Beschreibung=Offener Daemon für das Vulnerability Assessment System Manager

Dokumentation=man:Openvasmd(8) HTTP (Englisch)://www.openvas.org/

Wants=openvas-scanner.service

[Dienst]

Typ=Gabelung

PIDFile=/usr/local/var/run/openvasmd.pid

ExecStart=/usr/local/sbin/openvasmd –database=/usr/local/var/lib/openvas/mgr/tasks.db

ExecReload=/bin/kill -HUP $MAINPID

# Beenden Sie den Hauptprozess mit SIGTERM und nach TimeoutStopSec (Standardwert auf 1m30) Beenden Sie verbleibende Prozesse mit SIGKILL

KillMode=gemischt

[Installieren]

WantedBy=multi-user.target[/Quellcode]

Lo hacemos ejecutable: chmod +x /etc/systemd/system/openvas-manager.service Creamos el servicio OpenVAS Scanner con: 'vim /etc/systemd/system/openvas-scanner.service’

[Quellcode]

[Einheit]

Beschreibung=Offener Daemon für das Vulnerability Assessment System Manager

Dokumentation=man:Openvasmd(8) HTTP (Englisch)://www.openvas.org/

Wants=openvas-scanner.service

[Dienst]

Typ=Gabelung

PIDFile=/usr/local/var/run/openvasmd.pid

ExecStart=/usr/local/sbin/openvasmd –database=/usr/local/var/lib/openvas/mgr/tasks.db

ExecReload=/bin/kill -HUP $MAINPID

# Beenden Sie den Hauptprozess mit SIGTERM und nach TimeoutStopSec (Standardwert auf 1m30) Beenden Sie verbleibende Prozesse mit SIGKILL

KillMode=gemischt

[Installieren]

WantedBy=multi-user.target

[/Quellcode]

Lo hacemos ejecutable:

[Quellcode]chmod +x /etc/systemd/system/openvas-scanner.service[/Quellcode]

Creamos el servicio Greenbone Security Assistant con: 'vim /etc/systemd/system/greenbone-sicherheits-assistent.service’

[Quellcode]

[Einheit]

Beschreibung=Greenbone Sicherheitsassistent

Dokumentation=man:GSAD(8) HTTP (Englisch)://www.openvas.org/

Wants=openvas-manager.service

[Dienst]

Typ=einfach

PIDFile=/usr/local/var/run/gsad.pid

ExecStart=/usr/local/sbin/gsad –Vordergrund

[Installieren]

WantedBy=multi-user.target[/Quellcode]

Lo hacemos ejecutable:

[Quellcode]chmod +x /etc/systemd/system/greenbone-sicherheitsassistent.service[/Quellcode]

Nicht schlecht, Ahora podemos probar la instalación si es correcta mediante un script que bajamos e ejecutamos:

[Quellcode]CD~

wget –no-check-zertifikat https://svn.wald.intevation.org/svn/openvas/trunk/tools/openvas-check-setup

chmod +x openvas-check-setup

./openvas-check-setup –V9[/Quellcode]

Wenn alles gut gelaufen ist, Jetzt können wir die Dienste so einstellen, dass sie automatisch mit dem System starten:

[Quellcode]systemctl enable openvas-manager.service

systemctl openvas-scanner.service aktivieren

systemctl enable greenbone-security-assistant.service[/Quellcode]

Wir bearbeiten /etc/systemd/system/redis.service, Wir müssen den Wert 'PrivateTmp=no ändern.’ und unter 'ReadWriteDirectories=-/var/run/redis’ Wir fügen 'ReadWriteDirectories=-/tmp' hinzu.

Wir erstellen diese Datei: 'vim /root/arranca_openvasmd.sh’ und machen Sie es mit folgendem Inhalt ausführbar:

[Quellcode]#!/Mülleimer/Bash

/usr/local/sbin/openvasmd -a 127.0.0.1 -p 9391[/Quellcode]

Und zum Schluss legen wir es in den Cron, damit das System es beim Booten ausführt, mit 'crontab -e', Hinzufügen:

[Quellcode]@reboot /root/arranca_openvasmd.sh[/Quellcode]

Wir werden endlich in der Lage sein, einen Browser gegen die IP-Adresse des https-Rechners zu öffnen://Offen, Wir werden uns mit dem Benutzer validieren, den wir in den vorherigen Schritten erstellt haben!

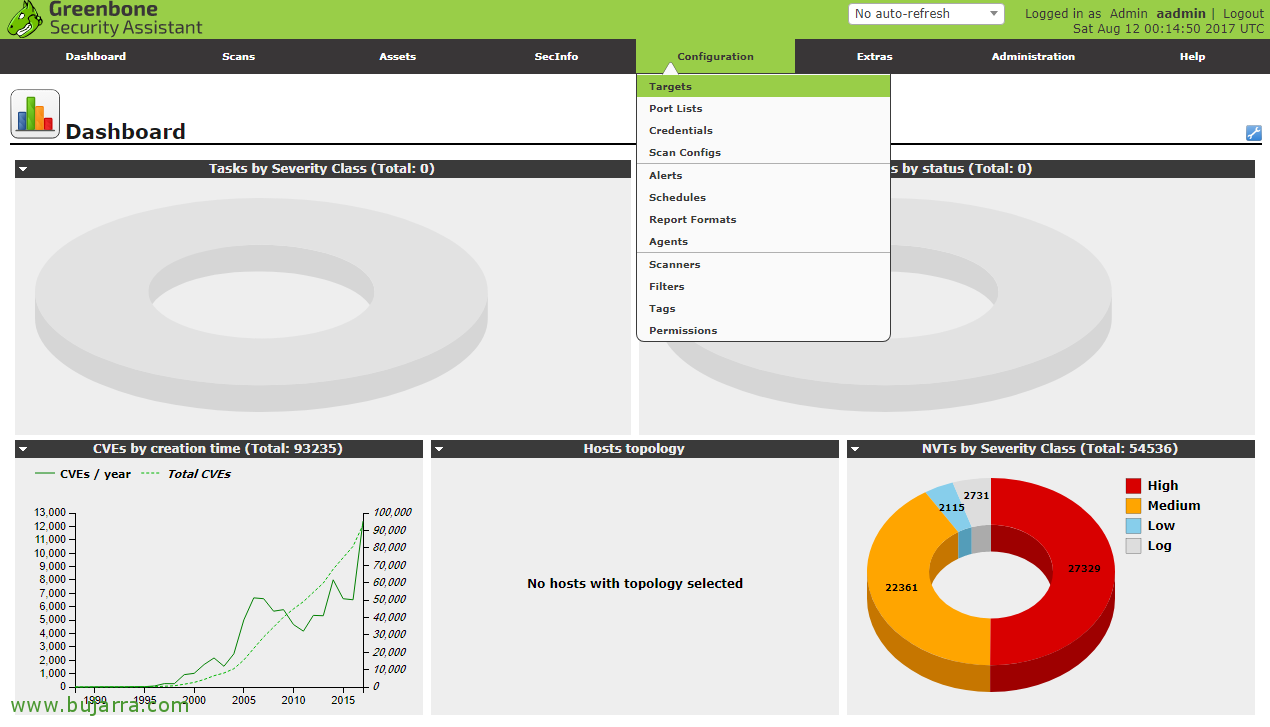

Nach dem Einloggen sehen wir ein leeres Panel, da wir noch keine Analyseaufgaben haben, wir sehen stattdessen die Ergebnisse der DB mit den Schwachstellen, die wir haben. Als erstes müssen wir die Computer registrieren, die wir scannen werden. “Konfiguration” > “Ziele”.

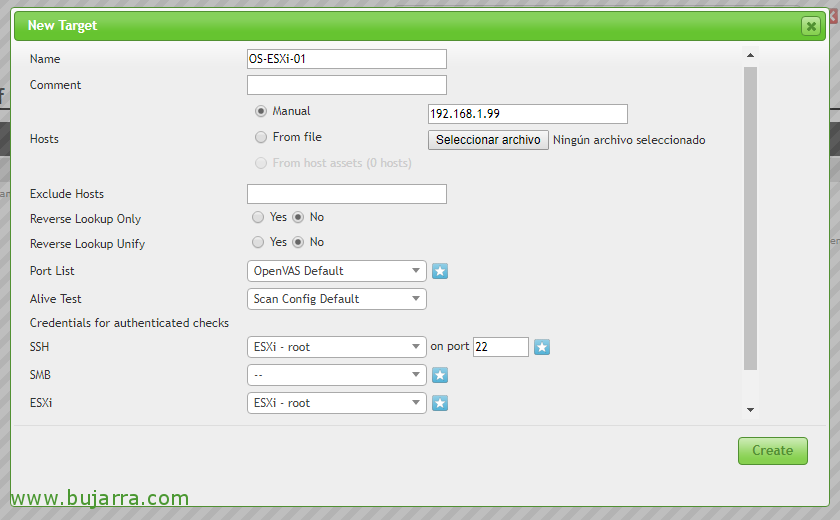

So erstellen Sie ein Ziel, Wir müssen auf das Symbol des Sterns klicken,

Wir können verschiedene Ziele hinzufügen, gut IP-Bereiche, Einzelne Teams, Definieren Sie verschiedene Portbereiche oder Erkennungsmethoden, auch wenn wir die Prüfungen mit Anmeldeinformationen für den Zugriff per SSH durchführen möchten, SMB, ESXi oder SNMP. Brunnen, In diesem Fall werde ich nur ein Gerät analysieren, ist ein VMware ESXi-Host, Version 6 Aktualisieren 3, Wir geben die IP-Adresse an & Anklicken “Schaffen”,

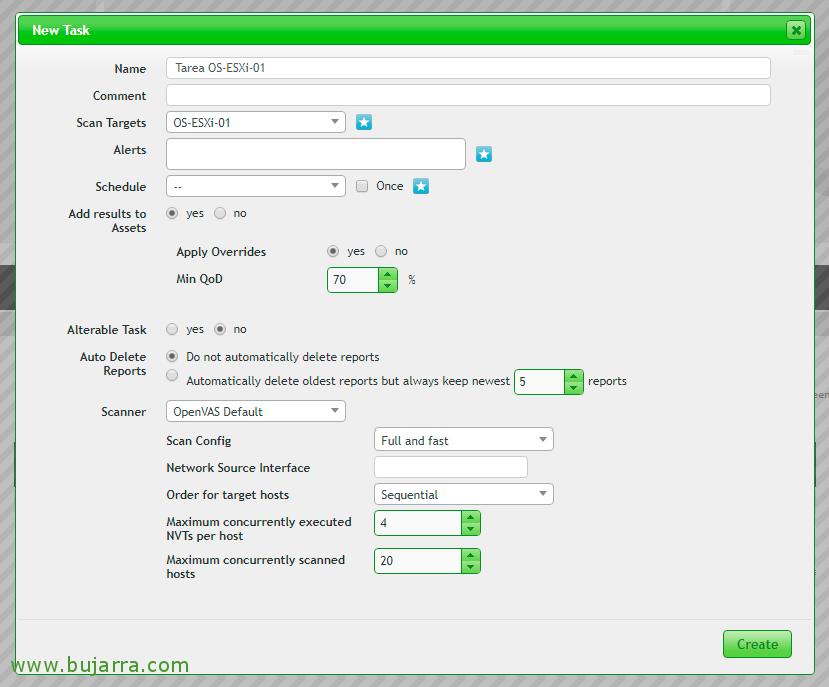

Sobald das Ziel definiert wurde, Was wir tun werden, ist, die Aufgabe zu erstellen, um sie auszuführen, Wir werden “Scans” > “Aufgaben”,

Und klicken Sie erneut auf den Stern, um eine neue Aufgabe mit “Neue Aufgabe”,

Wir geben der Aufgabe einen Namen, Wir fügen das Ziel hinzu, das wir analysieren möchten, und ändern die Parameter nach Belieben, um die mehr oder weniger eingehenden Tests durchzuführen, etc… “Schaffen” , um die Aufgabe zu erstellen.

Wir werden sehen, wie die erstellte Aufgabe erstellt wurde, Wenn wir es jetzt ausführen möchten, klicken wir auf das grüne Play-Symbol!

… Und nichts, Wir warten, während es alle Tests ausführt, die wir auf diesem Gerät angegeben haben…

Wenn die Analyseaufgabe abgeschlossen ist, Wir können auf das Datum des Berichts klicken, um die möglichen Risiken zu visualisieren, die die Maschine hat,

Und es zeigt uns die erkannten Schwachstellen, Wir werden in der Lage sein, das Problem und seine mögliche Lösung zu analysieren, um dies zu beheben und eine Beeinträchtigung der Informationen und des Service der Maschine zu vermeiden.

Wie Sie sich vorstellen können, Das Tool gibt uns mehr Möglichkeiten, Durchsuchen und probieren Sie verschiedene Arten von Scans aus. Ich empfehle, dass Sie einzelne Aufgaben oder eine generische Aufgabe erstellen, bei der alle Ihre Teams IP-Bereiche hinzufügen, nicht nur, um die Farben hervorzuheben und bei der Behebung von Sicherheitslücken die Kurve zu kriegen, wenn nicht, weil Sie sie für einen nächsten Artikel brauchen werden…