Installation et utilisation d’OpenVAS

Aujourd’hui, nous allons voir un grand utilitaire que nous pouvons utiliser pour effectuer une analyse de sécurité sur notre infrastructure, Quoi de moins que de temps en temps de savoir combien de vulnérabilités nous avons pour être un peu plus en sécurité face à une attaque de virus, Cheval de Troie ou Ramon en service. Dans ce document, nous allons installer OpenVAS 9 sur une machine Debian 9 Étirez et nous examinerons une utilisation de base pour obtenir un rapport, Dans un futur document, nous l’intégrerons avec… Nagios!

Nous commençons par installer et télécharger les prérequis en plus des sources OpenVAS 9 et quelques extras:

[Code source]apt-get install -y build-essential cmake bison flex libpcap-dev pkg-config libglib2.0-dev libgpgme11-dev uuid-dev sqlfairy xmltoman doxygen libssh-dev libksba-dev libldap2-dev libsqlite3-dev libmicrohttpd-dev libxml2-dev libxslt1-dev xsltproc clang rsync rpm nsis alien sqlite3 libhiredis-dev libgcrypt11-dev libgnutls28-dev redis-server texlive-latex-base texlive-latex-recommended linux-headers-$(uname -r) python python-pip mingw-w64 heimdal-multidev libpopt-dev libglib2.0-dev gnutls-bin certbot nmap ufw[/Code source]

[Code source]

wget http://wald.intevation.org/frs/download.php/2420/openvas-libraries-9.0.1.tar.gz

wget http://wald.intevation.org/frs/download.php/2423/openvas-scanner-5.1.1.tar.gz

wget http://wald.intevation.org/frs/download.php/2448/openvas-manager-7.0.2.tar.gz

wget http://wald.intevation.org/frs/download.php/2429/greenbone-security-assistant-7.0.2.tar.gz

wget http://wald.intevation.org/frs/download.php/2397/openvas-cli-1.4.5.tar.gz

wget http://wald.intevation.org/frs/download.php/2377/openvas-smb-1.0.2.tar.gz

wget http://wald.intevation.org/frs/download.php/2401/ospd-1.2.0.tar.gz

wget http://wald.intevation.org/frs/download.php/2405/ospd-debsecan-1.2b1.tar.gz

wget http://wald.intevation.org/frs/download.php/2218/ospd-nmap-1.0b1.tar.gz

[/Code source]

Los descomprimimos con:

[Code source]car i dans $(ls *.tar.gz); do tar zxf $i; Fait[/Code source]

Los compilamos y los instalamos:

[Code source]cd openvas-libraries-9.0.1

cmake . && faire && faire doc && make install

CD.. /openvas-manager-7.0.2

cmake . && faire && faire doc && make install

CD.. /openvas-scanner-5.1.1

cmake . && faire && faire doc && make install

CD.. /openvas-cli-1.4.5

cmake . && faire && faire doc && make install

CD.. /reenbone-security-assistant-7.0.2

cmake . && faire && faire doc && make install

CD.. /ospd-1.2.0

Compilation de setup.py Python && Installation de Python setup.py

CD.. /ospd-debsecan-1.2b1

Compilation de setup.py Python && Installation de Python setup.py

CD.. /ospd-nmap-1.0b1

Compilation de setup.py Python && Installation de Python setup.py[/Code source]

Editamos '/etc/redis/redis.conf’ para integrar Redis con OpenVAS, modificamos el puerto a 0 y descomentamos el fichero para Unix socket & sus permisos, quedando así:

[Code source]port 0

unixsocket /tmp/redis.sock

unixsocketperm 700[/Code source]

Nous redémarrons le service Redis pour recharger la configuration:

[Code source]Service Redis-Server Redémarrage[/Code source]

Nous créons un lien symbolique pour qu’OpenVAS utilise le socket Redis, nous confirmons que les bibliothèques précédemment compilées ont été chargées correctement et démarrons le démon OpenVAS:

[Code source]ln -s /tmp/systemd-private-*-redis-server.service-*/tmp/redis.sock /tmp/redis.sock

ldconfig

Openvassd[/Code source]

Il est temps de mettre à jour les bases de données et de recréer le cache:

[Code source]greenbone-nvt-sync

greenbone-scapdata-sync

greenbone-certdata-sync

Openvasmd –progrès –Rebâtir[/Code source]

Nous continuons à créer le certificat auto-signé pour l’utilisation de https:

[Code source]openvas-manage-certs -a[/Code source]

Nous démarrons le scanner, suivi de l’OpenVAS Manager et de l’assistant de sécurité Greenbone avec:

[Code source]Openvassd

Openvasmd

gsad[/Code source]

Nous créons un utilisateur admin

[Code source]Openvasmd –create-user=admin –role=Admin[/Code source]

Nous créons un fichier qui nous permettra de mettre à jour les bases de données de manière planifiée 'vim/usr/local/sbin/openvas-db-update’ et nous ajoutons:

[Code source]#!/bin/bash

echo "Updating OpenVAS Databases"

greenbone-nvt-sync

greenbone-scapdata-sync

greenbone-certdata-sync[/Code source]

Nous le rendons exécutable avec 'chmod +x /usr/local/sbin/openvas-db-update', et nous le programmons en cron pour qu’il tourne quotidiennement à 0h avec:

[Code source]

crontab -e

0 0 * * * /usr/local/sbin/openvas-db-update[/Code source]

Nous créons le service OpenVAS Manager avec 'vim /etc/systemd/system/openvas-manager.service’

[Code source]

[Unité]

Description=Ouvrir le démon System Manager d’évaluation des vulnérabilités

Documentation=homme:Openvasmd(8) HTTP://www.openvas.org/

veut=openvas-scanner.service

[Service]

Type=fourche

PIDFile=/usr/local/var/run/openvasmd.pid

ExecStart=/usr/local/sbin/openvasmd –database=/usr/local/var/lib/openvas/mgr/tasks.db

ExecReload=/bin/kill -HUP $MAINPID

# Tuer le processus principal avec SIGTERM et après TimeoutStopSec (par défaut à 1m30) tuer les processus restants avec SIGKILL

KillMode=mixte

[Installer]

WantedBy=multi-utilisateur.cible[/Code source]

Lo hacemos ejecutable: chmod +x /etc/systemd/system/openvas-manager.service Creamos el servicio OpenVAS Scanner con: 'vim /etc/systemd/system/openvas-scanner.service’

[Code source]

[Unité]

Description=Ouvrir le démon System Manager d’évaluation des vulnérabilités

Documentation=homme:Openvasmd(8) HTTP://www.openvas.org/

veut=openvas-scanner.service

[Service]

Type=fourche

PIDFile=/usr/local/var/run/openvasmd.pid

ExecStart=/usr/local/sbin/openvasmd –database=/usr/local/var/lib/openvas/mgr/tasks.db

ExecReload=/bin/kill -HUP $MAINPID

# Tuer le processus principal avec SIGTERM et après TimeoutStopSec (par défaut à 1m30) tuer les processus restants avec SIGKILL

KillMode=mixte

[Installer]

WantedBy=multi-utilisateur.cible

[/Code source]

Lo hacemos ejecutable:

[Code source]chmod +x /etc/systemd/system/openvas-scanner.service[/Code source]

Creamos el servicio Greenbone Security Assistant con: 'vim /etc/systemd/system/greenbone-security-assistant.service’

[Code source]

[Unité]

Description=Assistant de sécurité Greenbone

Documentation=homme:gsad(8) HTTP://www.openvas.org/

veut=openvas-manager.service

[Service]

Type=simple

PIDFile=/usr/local/var/run/gsad.pid

ExecStart=/usr/local/sbin/gsad –premier plan

[Installer]

WantedBy=multi-utilisateur.cible[/Code source]

Lo hacemos ejecutable:

[Code source]chmod +x /etc/systemd/system/greenbone-security-assistant.service[/Code source]

Pas mal, Ahora podemos probar la instalación si es correcta mediante un script que bajamos e ejecutamos:

[Code source]CD~

wget –Certificat sans vérification https://svn.wald.intevation.org/svn/openvas/trunk/tools/openvas-check-setup

chmod +x openvas-check-setup

./openvas-check-setup –v9[/Code source]

Si tout s’est bien passé, Maintenant, nous pouvons configurer les services pour qu’ils démarrent automatiquement avec le système:

[Code source]systemctl activer openvas-manager.service

systemctl activer openvas-scanner.service

systemctl activer greenbone-security-assistant.service[/Code source]

Nous modifions /etc/systemd/system/redis.service, nous devons modifier la valeur 'PrivateTmp=no’ et sous 'ReadWriteDirectories=-/var/run/redis’ nous ajoutons 'ReadWriteDirectories=-/tmp'.

Nous créons ce fichier: 'vim /racine/arranca_openvasmd.sh’ et rendez-le exécutable avec le contenu suivant:

[Code source]#!/bin/bash

/usr/local/sbin/openvasmd -a 127.0.0.1 -p 9391[/Code source]

Et on finit par le mettre dans le cron pour que lorsqu’il démarre, le système l’exécute, avec 'crontab -e', Ajouter:

[Code source]@reboot /racine/arranca_openvasmd.sh[/Code source]

Nous pourrons enfin ouvrir un navigateur contre l’adresse IP de la machine https://Ouvrir, Nous allons nous valider avec l’utilisateur que nous avons créé dans les étapes précédentes!

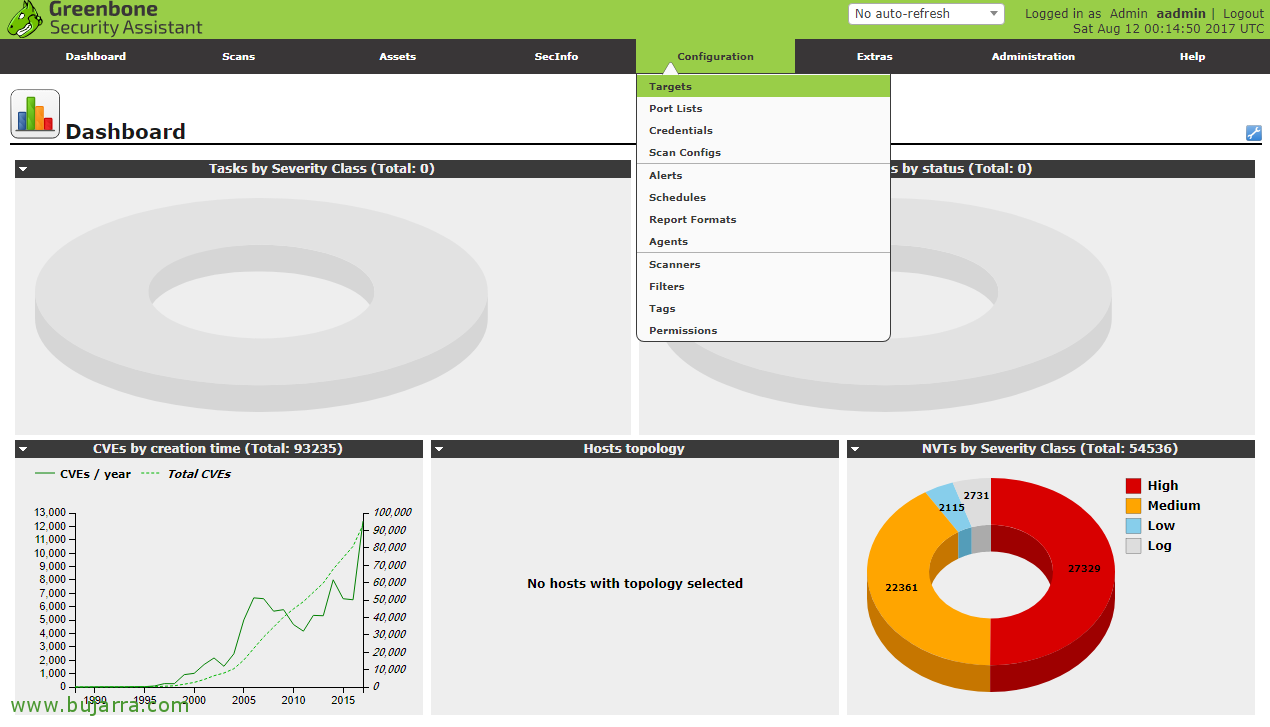

Après vous être connecté, nous verrons un panneau vide, puisque nous n’avons pas encore de tâches d’analyse, nous voyons à la place les résultats de la base de données avec les vulnérabilités que nous avons. La première chose à faire sera d’enregistrer les machines que nous allons scanner. “Configuration” > “Cibles”.

Pour créer une cible, Nous devons cliquer sur l’icône de l’étoile,

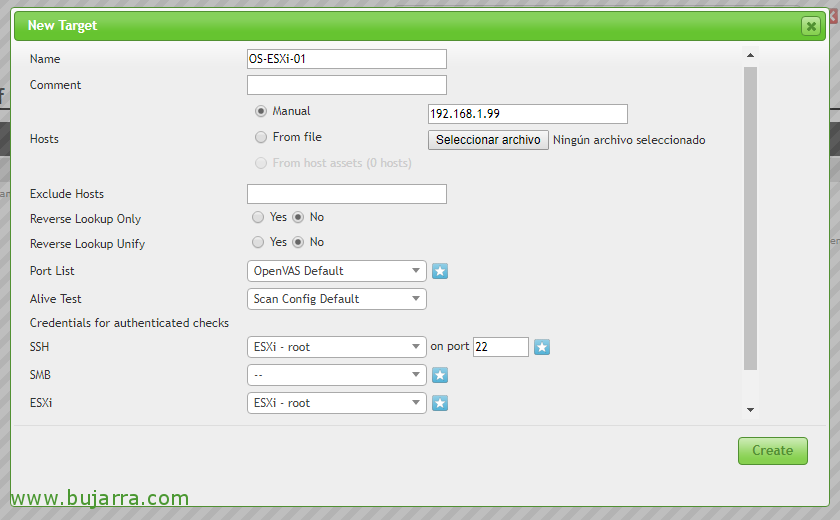

Nous pouvons ajouter différentes destinations, bien Plages IP, Équipes individuelles, Définir différentes plages de ports ou méthodes de détection, aussi si nous voulons effectuer les vérifications avec les identifiants pour l’accès par SSH, SMB, ESXi ou SNMP. Puits, Dans ce cas, je n’analyserai qu’une seule pièce d’équipement, est un hôte VMware ESXi, Version 6 Mettre à jour 3, nous indiquons l’adresse IP & Cliquez sur “Créer”,

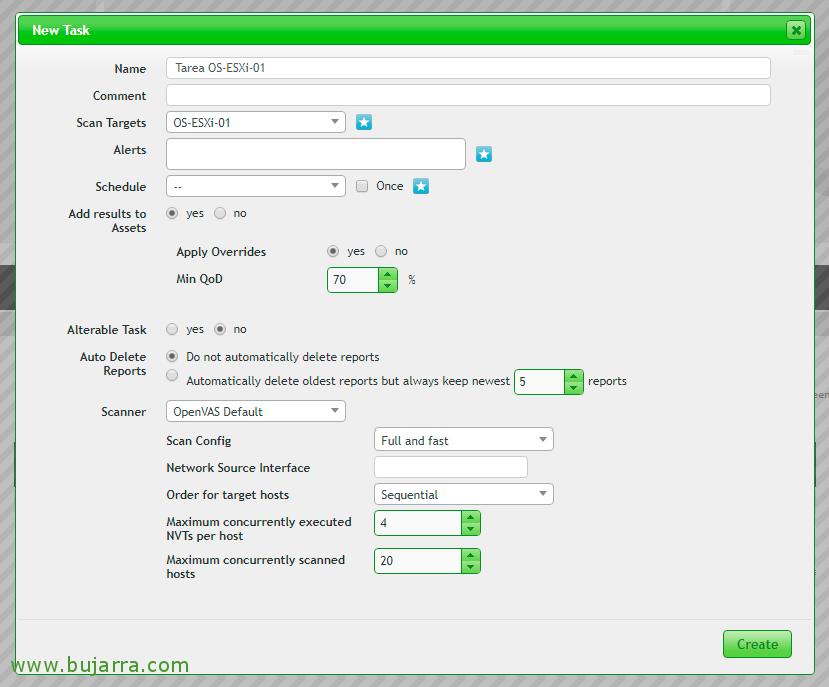

Une fois l’objectif défini, ce que nous allons faire, c’est créer la tâche pour l’exécuter, Nous allons “Scans” > “Tâches”,

Et cliquez à nouveau sur l’étoile pour créer une nouvelle tâche avec “Nouvelle tâche”,

Nous donnons un nom à la tâche, nous ajoutons la cible que nous voulons analyser et modifions les paramètres à volonté pour effectuer les tests plus ou moins approfondis, etc… “Créer” pour créer la tâche.

Nous allons voir la tâche créée, si nous voulons l’exécuter maintenant, nous cliquerons sur l’icône verte Play!

… Et rien, Nous attendons qu’il exécute tous les tests que nous avons indiqués sur cette machine…

Lorsque la tâche d’analyse est terminée, nous pouvons cliquer sur la date du rapport pour visualiser les risques possibles que la machine présente,

Et il nous montrera les vulnérabilités détectées, Nous serons en mesure d’analyser le problème et sa solution possible pour le corriger et éviter de compromettre les informations et le service de la machine.

Comme vous pouvez l’imaginer, L’outil nous donne plus de possibilités, Parcourez et essayez différents types de numérisations. Je vous recommande de créer des tâches individuelles ou génériques avec toutes vos équipes ajoutant des plages d’adresses IP, non seulement pour faire ressortir les couleurs et se concerter avec la correction des failles de sécurité, Si ce n’est pas parce que vous en aurez besoin pour un prochain article à venir…