Instalando y configurando Citrix Secure Gateway 3.0 – CSG 3.0

En este procedimiento se explica cómo asegurar un entorno Citrix a través de internet mediante CSG o Citrix Secure Gateway, esto además nos permitirá no tener que abrir los típicos puertos 1494 そして 2598 del firewall, si no que simplemente con el 443 o el que querramos pasará todo al CSG y este lo gestionará. Será una conexión segura mediante un certificado de servidor instalado en el servidor web.

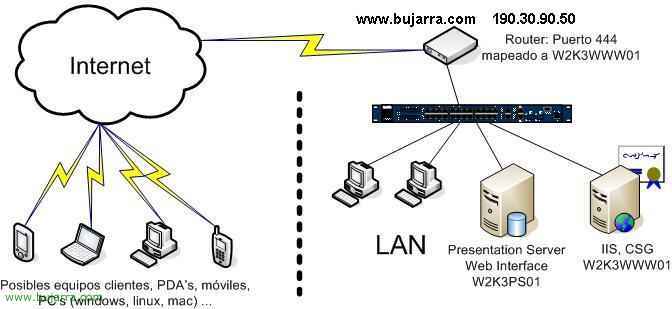

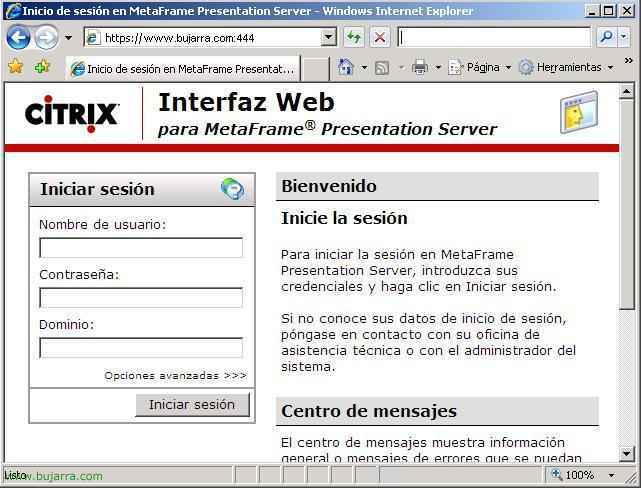

Mi caso, tengo una red simple, sin DMZ ni nada, LANの, una red normal, donde tengo un servidor (o los que querramos) con Presentation Server y en uno de ellos con el interfaz web instalado (Webインターフェース), en W2K3PS01, lo que quiero es que mis clientes de fuera de internet se conecten a él de forma segura, para ello instalo CSG en un servidor (puede ser el mismo que el Presentation Server – 追伸, pero no es mi caso), ya que tengo un servidor web publicado aprovecharé y lo instalo en él, ya que CSG requiere IIS con un certificado de servidor. Yo en mi servidor web (W2K3WWW01) tengo una página web de empresa (puerto 80) y una extranet segura (puerto 443), necesito un puerto para hacer que mis clientes se conecten desde fuera a mi CSG, utilizaré el 444 con capa segura. Más datos, yo que toco todo, he cambiado durante la instalacion del PS el puerto del XML del 80 に 82, así que mi puerto XML es el 82. Una vez finalizado todo el proceso de configuración cuando alguien se quiera conectar a mi Web Interface desde fuera deberán de poner https://www.bujarra.com:444, si no queremos que sólo se conecten con el cliente web y sí con el Program Neighborhood lo especificaremos durante la configuración del CSG. Lo normal es tener el W2K3WWW01 en una DMZ y mapear los puertos 443, XMLの (82 私の場合は), 1494 そして 2598 al W2K3PS01.

わかりました, まず最初に, para instalar CSG en W2K3WWW01 debemos meter el CD de componentes en él, seleccionaremos la segunda opción “セキュアゲートウェイ”.

Y de nuevo “セキュアゲートウェイ”.

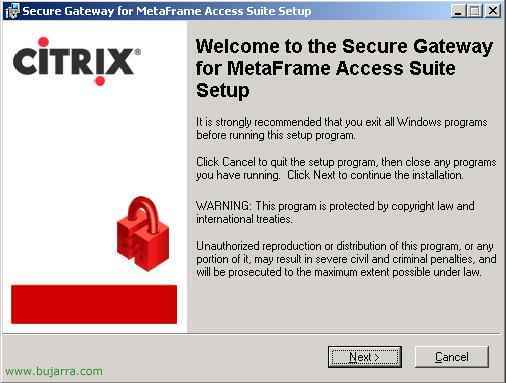

アシスタントが私たちを飛び越えてくれるでしょう, es una instalación muy rápida y apenas ocupa espacio y/o rendimiento en el servidor, クリック “次に”.

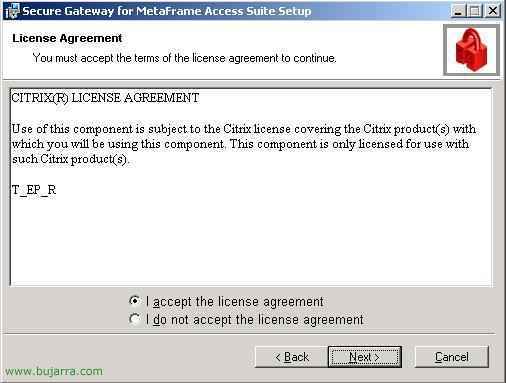

Aceptamos el acuerdo y “次に”,

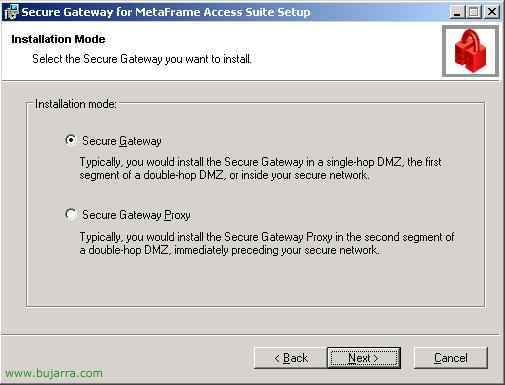

選ぶ “セキュアゲートウェイ”, la primera opción y “次に”,

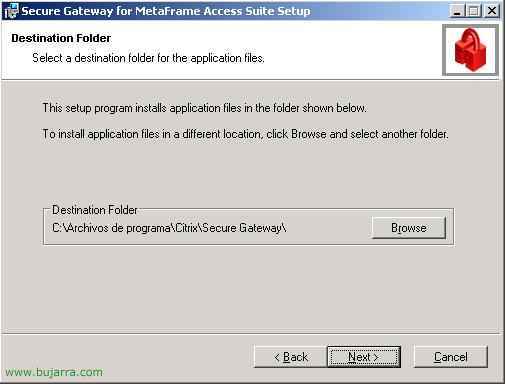

El path donde lo instalará por defecto, si estamos de acuerdo pulsamos en “次に”,

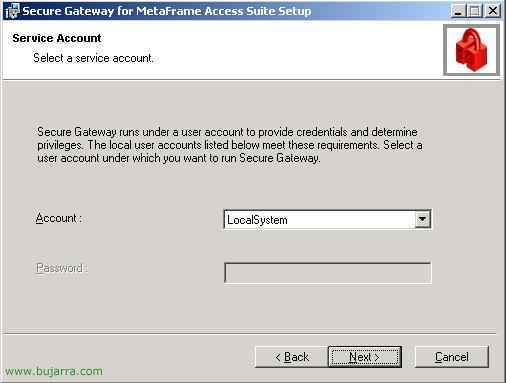

Con que usuario se arrancarán los servicios de Secure Gateway, lo normal es indicar “LocalSyatem”, 続ける.

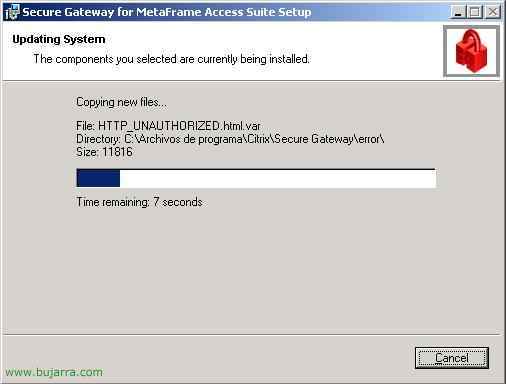

… esperamos unos segundos mientras se instala…

わかりました, もう, tan simple está instalado, “終える”,

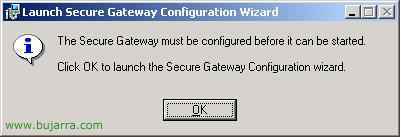

Pero ahora queda configurarlo, クリック “わかりました” para que nos salte el asistente de configuración,

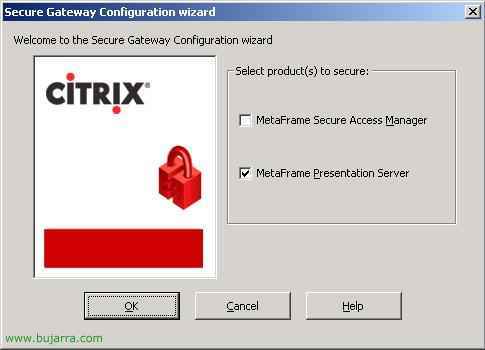

Que productos vamos a asegurar, 私の場合は, sólo “Metaframa Presentation Server”, 私たちは与えます “わかりました”,

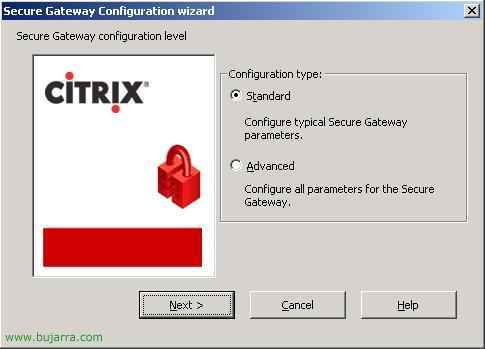

“標準” そして “次に” (si queremos personalizar un poco más podemos hacer el asistente avanzado),

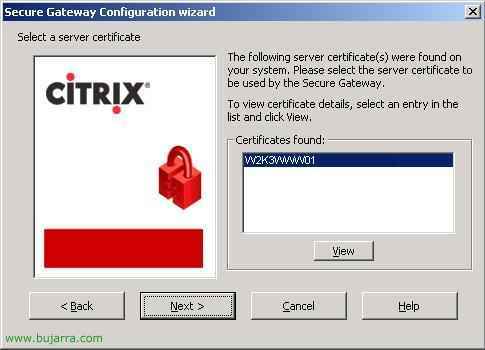

Aquí nos mostrará los certificados de servidor instalados en este IIS, si no nos sale ninguno debemos o generarlo con una CA, o comprarlos a alguna entidad emisora tipo Verisign, si un certificado válido no podemos continuar, para instalar uno o generarlo si no sabemos podemos mirar en estos procedimientos: Instalar una CA –ここは o Instalar un certificado – ここは. 私たちは与えます “次に”,

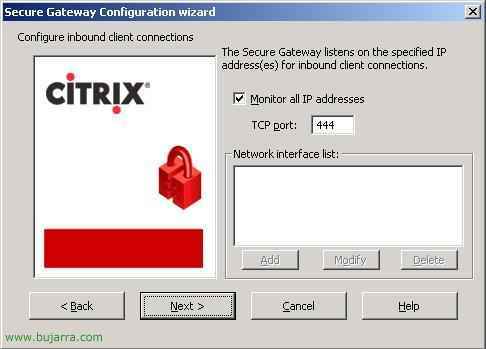

わかりました, este será el puerto al que se nos conectarán los clientes desde fuera (desde internet), en mi caso usaré el 444 (y no el 443 que es que viene por defecto, es por que lo tengo en uno con una extranet de la empresa). “次に”.

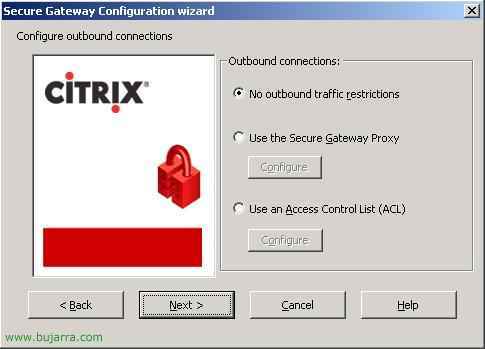

No usaré restricciones, だから “次に”,

わかりました, ahora necesito indicar quien es el servidor STA (STA es el servidor Metaframe que tiene la BD de los Presentation Server, si sólo tenemos un PS será ese, o si tenemos más será el primer PS que se instalo en la comunidad) así que para agregarlo pulsamos sobre “足す” y en FQDN debemos indicar su nombre completo, ザ “パス” lo dejamos como está y en “Protocol settings” indicamos cual es el puerto con el que se comunicará el CSG con el PS, que es el de XML, en mi caso el 82. No hace falta que el tráfico entre la STA y el CSG vaya seguro, ya que eso es nuestra LAN, 私たちは与えます “わかりました” y después a “次に”,

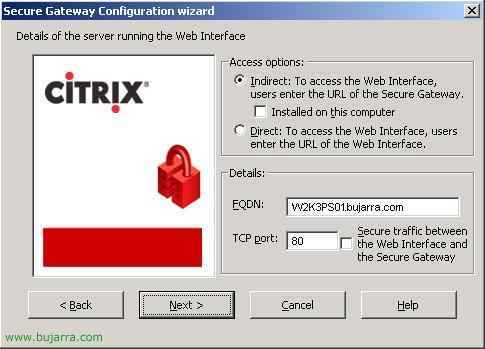

Nos pregunta por el Web Interface, donde esta y de que forma, en mi caso el Web Interface está en W2K3PS01 (tiene que ser la web predeterminada del sitio web) y en el puerto 80, así que pongo la primera opción “Indirect” y desmarco el check por que no está instalado en este servidor. Indico abajo los datos que me pide y damos a “次に”

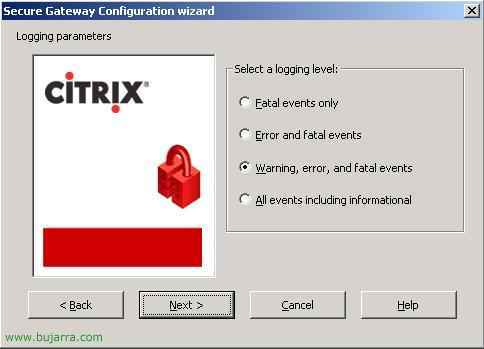

Que tipo de eventos queremos que nos ponga en el Visor de Sucesos, nos creará un apartado sólo para él de Secure Gateway, en mi caso indico errores y eventos ‘fatales’, 私たちは与えます “次に”,

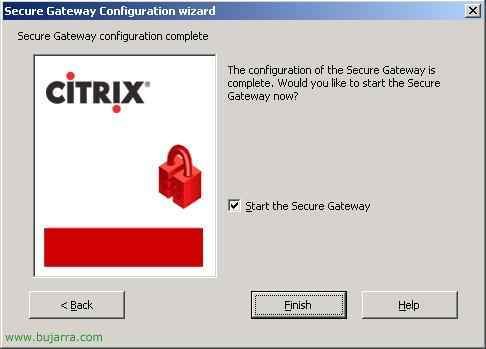

のチェックをマークします “Start the Secure Gateway” para que nos inicie el servicio de CSG. そしてクリックしてください “終える”.

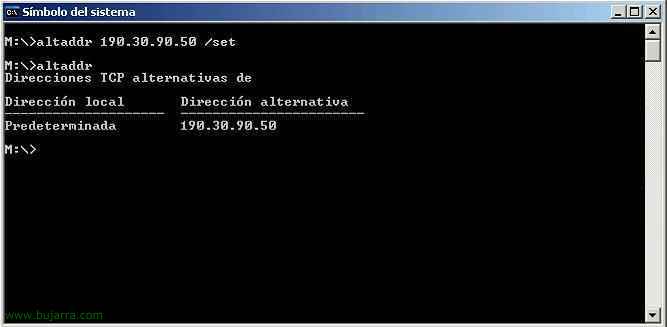

悪くありません, la parte del CSG ya está finalizada, ahora unos retoques en el PS, cuando un cliente desde internet se conecta a Citrix, se conecta a nuestra IP pública (私の場合は 190.30.90.50) y de esa IP se le reenvia al servidor PS, el PS responde a la IP de la petición que no es la del cliente, así que la conexión fallaría por que le devuelve su IP privada en vez de la públcia y desde fuera lógicamente no se puede conectar a la privada. En el PS se abre una consola de MSDOS y agregamos como dirección alternativa la dirección pública del CSG, con ALTDDR, así que desde una consola de MSDOS en los PS: “altaddr IPPUBLICA /set” y comprobamos que está bien metida con “altaddr”.

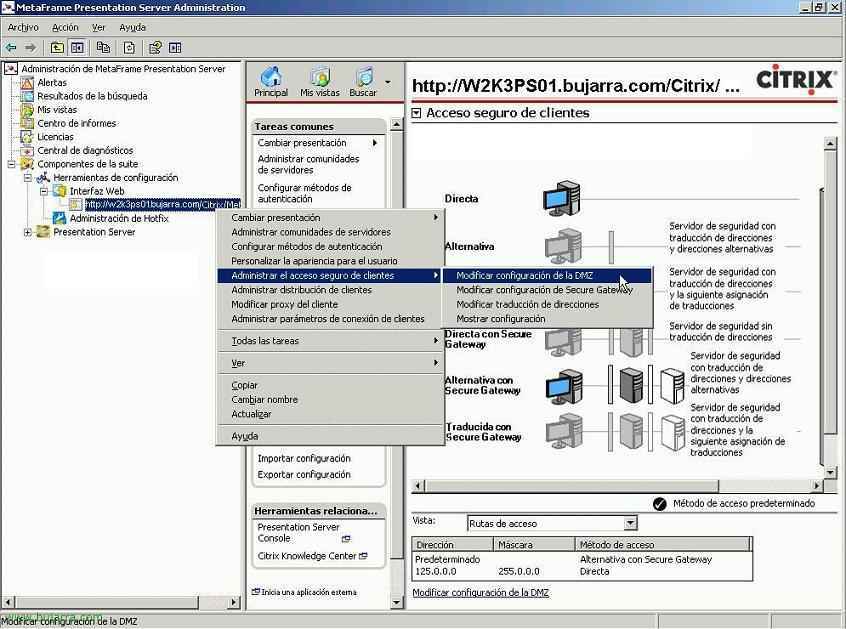

わかりました, ahora desde el servidor que tiene el Web Interface, コンソールを開きます: “家” > “プログラム” > “シトリックス” > “メタフレーム・プレゼンション・サーバー” > “Access Suite Console for Presentation Server(プレゼンテーションサーバー用アクセススイートコンソール)”. Y vamos hasta “スイートのコンポーネント” > “設定ツール” > “Webインターフェース” y sobre el nuestro, 右ボタン “セキュアなクライアントアクセスの管理” > “Modificar la configuración de la DMZ”

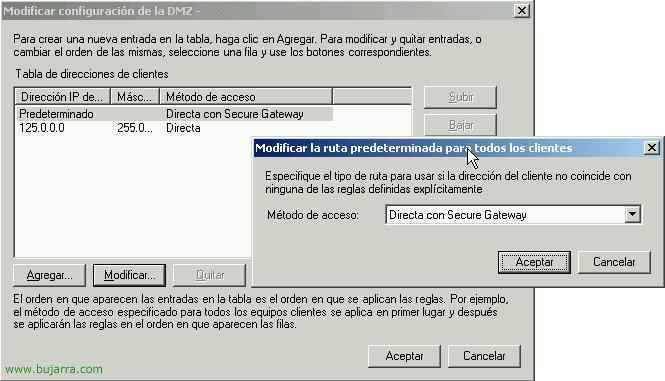

En la conexión “デフォルト” クリックします “修飾する” y en vez que sea “直接” pondremos “Directa con Segure Gateway” そして私たちは受け入れます. Si desde nuestra LAN los puestos también acceden al Web Interface y no queremos que usen CSG (ya que están en la LAN), podemos agregar un rango IP y decirle que es una conexión directa (pulsaríamos en “足す…” y metemos el rango IP de nuestra LAN con su mascara, indicamos en el método de acceso que sea “直接”. 私たちはすべてを受け入れます.

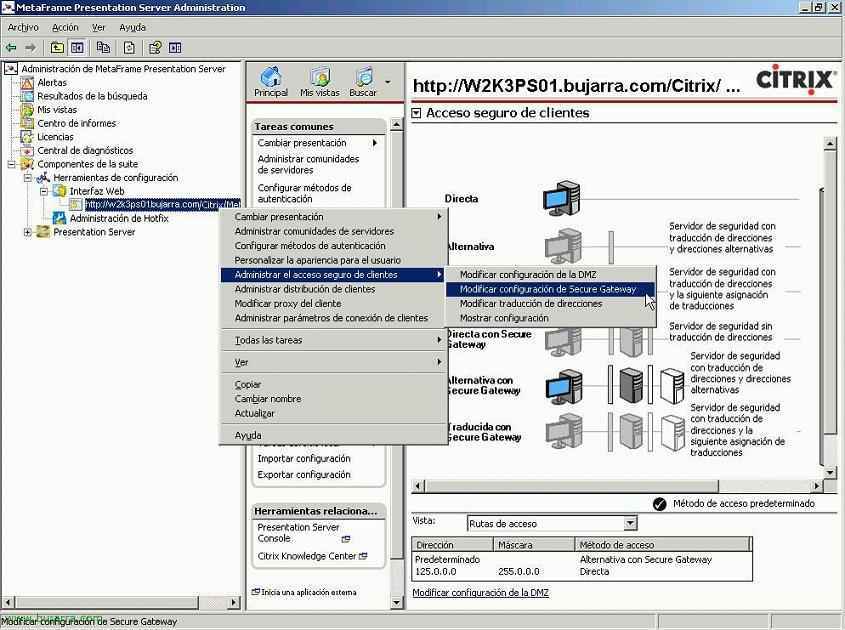

Y ahora de nuevo, から, “スイートのコンポーネント” > “設定ツール” > “Webインターフェース” y sobre el nuestro, 右ボタン “セキュアなクライアントアクセスの管理” > “Modificar configuración de Secure Gateway”.

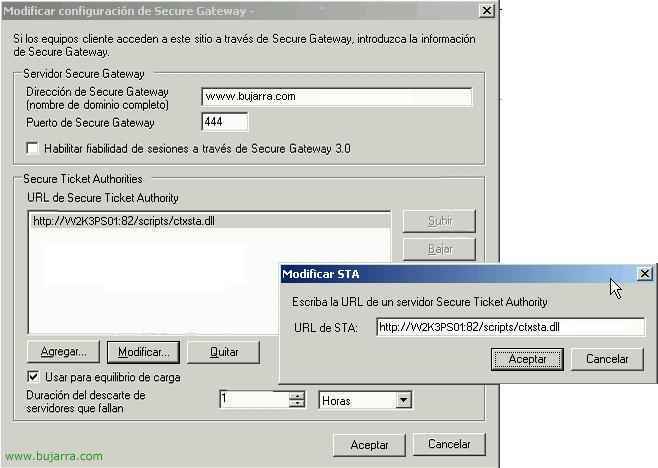

で “Servidor Secure Gateway” pondremos quien es el servidor CSG (yo pongo www.bujarra.com por que es mi nombre público y al que hace nombre mi certificado del IIS, si el certificado hace nombre al nombre del servidor pondríamos W2K3WWW01, 例えば), en el “Puerto de Secure Gateway” pondremos el que hemos establecido durante la configuración, ザ 444 私の場合は. そして “URL de Secure Ticket Authority” comprobamos que sea nuestro servidor STA (el primer PS) con el puerto del XML (en mi caso el 82), 私たちはすべてを受け入れます.

悪くありません, ahora para probarlo, necesitamos lógicamente mapear el puerto 444 del firewall al servidor CSG, una vez hecho eso, nos vamos a internet con un portátil con modem, または何でも, que no estemos en su LAN, para probarlo, abrimos una web a https://www.bujarra.com:444 y nos deberá abrir el interfaz web, nos autenticamos y abrimos alguna aplicación publicada.

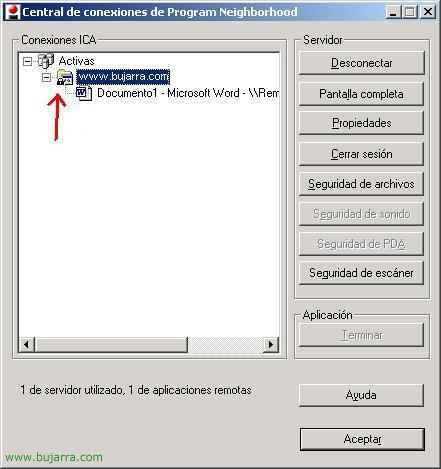

Para comprobar si realmente está funcionando el CSG, abrimos el icono de la barra en el PC cliente.

Y veremos que sale un candado, eso indica que la conexión pasa por el CSG.