Nagios – Überprüfen des Status von Benutzern in Active Directory

Wenn wir genügend Benutzer in unserer Organisation haben, oder vor allem, Wenn sie ein bisschen Maulwürfe sind, Wir können versuchen, Ihre Active Directory-Konten zu kontrollieren, um mögliche Ausfälle zu verhindern und zu überwachen, Das ist, Wir werden in der Lage sein zu kontrollieren, ob Benutzerkonten deaktiviert sind, Ihre Passwörter sind abgelaufen oder stehen kurz vor dem Ablauf, sowie wenn sie blockiert sind, unter anderem.

Danke unter anderem an Nagios oder Centreon, Wir werden in der Lage sein, dies auf relativ einfache Weise zu überwachen und Benachrichtigungen in Echtzeit zu erhalten, falls wir ein betroffenes Benutzerkonto haben. Durch NRPE werden wir in der Lage sein, ein PowerShell-Skript auf jedem Windows-Computer auszuführen, das das Active Directory auf der Suche nach Benutzern mit Problemen überprüft. Wenn Sie keine 'check_nrpe’ Oder Sie müssen wissen, wie Sie den erforderlichen Agenten installieren, Besuchen Sie dieses Dokument Nagios – Monitoring mit NRPE.

Wir verlassen uns auf das Skript 'lotp_check_ad_accounts.ps1', die wir von Exchange Nagios herunterladen können, von derselben URL: https://exchange.nagios.org/directory/Plugins/Operating-Systems/Windows-NRPE/Check-Active-Directory-Accounts/details

Wir werden in der Lage sein, dies zu überprüfen:

- Deaktivierte Konten –> KontoDeaktiviert

- Abgelaufene Benutzerkonten –> KontoAbgelaufen

- Benutzerkonten, die bald ablaufen –> KontoAblaufend

- Inaktive Konten –> KontoInaktiv

- Sperrkonten –> Ausgesperrt

- Konten mit abgelaufenen Passwörtern –> PasswortAbgelaufen

- Konten, deren Passwörter nie ablaufen –>PasswortNiemalsLäuft ab

Wenn wir es von einer PowerShell aus testen möchten, Wir müssen den Befehl im folgenden Format ausführen:

[Quellcode]lotp_check_ad_accounts.ps1 AccountDisabled 'dc=openservices,dc=lokal’ Teilbaum 2 3[/Quellcode]

Würden die oben genannten Argumente, Die erste ist die Art der Prüfung, die durchgeführt wird, gefolgt von der Suchzeichenfolge, Der Umfang der Recherche (Es kann Base/OneLevel/Subtree sein.) und in Zahlen, die maximalen Ergebniswerte für eine Warnung und Kritisch.

Wenn wir die folgende Zeile des Skripts ändern, Wir werden in der Lage sein, die betroffenen Benutzer auszugeben,:

[Quellcode]$Ausgabe=$state+&Quot;: &Quot;+$Ergebnis. Anzahl+&Quot; &Quot;+$Aktion+&Quot;|&Quot;+$Aktion+&Quot;=&Quot;+$Ergebnis. Anzahl+&Quot;;&Quot;+$maxWarn+&Quot;;&Quot;+$maxCrit[/Quellcode]

Von den folgenden:

[Quellcode]$Ausgabe=$state+&Quot;: &Quot;+$Ergebnis. Anzahl+&Quot; &Quot;+$Aktion+&Quot; &Quot;+$Ergebnis+&Quot;|&Quot;+$Aktion+&Quot;=&Quot;+$Ergebnis. Anzahl+&Quot;;&Quot;+$maxWarn+&Quot;;&Quot;+$maxCrit[/Quellcode]

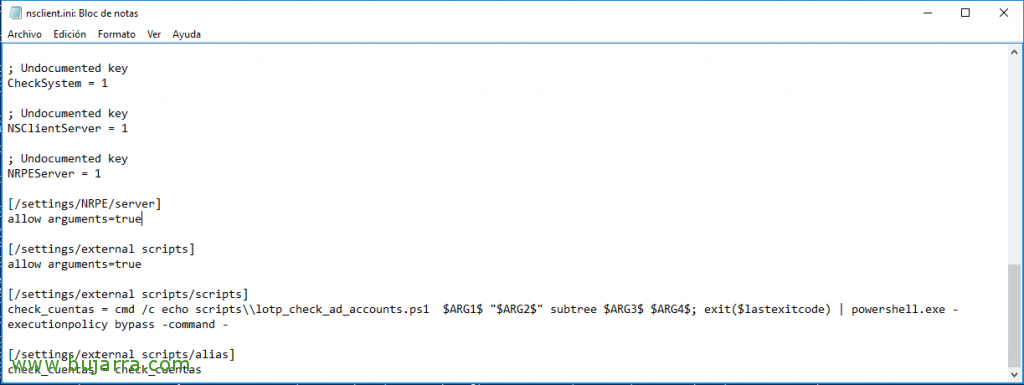

Brunnen! Gestartet! Wir bearbeiten die Datei nsclient.ini wie wir es bereits wissen! Wir müssen zuerst den Alias und dann das betreffende Skript definieren, das ausgeführt werden soll:

[Quellcode][/Einstellungen/Externe Skripte/Skripte]

check_cuentas = cmd /c Echo-Skripte\lotp_check_ad_accounts.ps1 $ARG 1$ &Quot;$ARG2&Quot; Unterbaum $ARG 3 $ $ARG 4 $; Ausgang ($Lastexticode) | powershell.exe –

[/Einstellungen/Externe Skripte/Alias]

check_cuentas = check_cuentas[/Quellcode]

Wie wir sehen können, Wir können ihn überholen 4 Argumente, auch wenn jeder machen kann, was er will! Denken Sie daran, den NSClient-Dienst neu zu starten. ++ Nach dem Ändern der Konfigurationsdatei.

Und dann reicht es aus, den Dienst zu erstellen, der jede Überprüfung der Benutzer unseres Active Directory überwacht. Wir erstellen diesen Dienst wie gewohnt und binden ihn an den Server, auf dem das PowerShell-Skript ausgeführt wird, Wir werden den Befehl chech_nrpe verwenden und in meinem Fall habe ich die Argumente nicht separat definiert, Wir können den Churro direkt mit jedem platzieren, oder legen Sie den Befehl check_nrpe fest, um Argumente zu unterstützen. Brunnen, zum Thema, In diesem Szenario, Der Dienst, der in diesem Fall die gesperrten Konten prüft, würde somit definiert, Gehen wir zu "Konfiguration" > "Dienstleistungen" > "Hinzufügen" oder klonen Sie eines und geben Sie mindestens die folgenden Daten an:

- Beschreibung: Der Name, mit dem wir Sie aus dem Monitoring sehen werden, definiert die durchgeführte Prüfung, In diesem Fall, "AD – Gesperrte Konten werden mir gut tun".

- Schablone: Normalerweise, Wählen Sie 'generic-active-service-custom' aus..

- Befehl prüfen: Wählen Sie aus der Liste der Befehle aus, »check_nrpe«.

- Argumente: Hier müssen wir den Alias eingeben, den wir in der INI-Datei definieren, In diesem Dokument werden wir durch NRPE das Häkchen "check_cuentas" setzen. Und gefolgt von einem '-a’ ihm Argumente zukommen zu lassen, Es würde wie folgt aussehen: check_cuentas -a LockedOut “dc=openservices,dc=lokal” 2 3

Und wir haben mit “Retten”! Wir werden so viele Dienstleistungen anbieten, wie wir in unserer Umgebung tun möchten!

Naja, wie gewöhnlich, wenn wir die Centreon-Daten exportieren und den Motor neu starten, Wir werden in der Lage sein, mit "Monitoring" zu beginnen > "Status-Details” Überprüfen Sie jeden überwachten Dienst, wir werden die Benutzerkonten unseres Active Directory mit Nagios oder Centreon bereits kontrolliert und überwacht haben! Wir vermeiden unnötige Schrecken, STIMMT?? Ich hoffe, Sie finden es nützlich, Vielen Dank an alle fürs Teilen!