Übergeben von Crowdsec-Blocklisten an unsere Fortigate-Firewall

Habe ich Ihnen jemals gesagt, dass Crowdsec ein Wunderwerk ist?? 😛 für jede Art von Unternehmen… die uns vor externen oder internen Angriffen schützen! Es ist kein Truthahnrotz.! Crowdsec-Teams werden eine Blacklist mit IPs teilen, Wenn also eine Mannschaft angegriffen wird, Der Rest wird geschützt. Aber es ist auch so, dass, Diese Blacklist kann an unsere Perimeter-Firewall gesendet werden, damit er uns beschütze!

Ein Riesenspaß…aber um denjenigen, die noch keinen Crowdsec-Beitrag gelesen haben, eine sehr schnelle Erinnerung zu machen… Nehmen wir an, es handelt sich um einen Agenten, der auf Windows- oder Linux-Computern installiert ist, die unter anderem Protokolle der von diesen Maschinen veröffentlichten Dienste liest und weiß, ob sie angegriffen werden, Vor diesem Hintergrund wird sie Maßnahmen ergreifen, z. B. das Hinzufügen einer Regel in der FW des Betriebssystems, die diese angreifende IP-Adresse blockiert. Die restlichen Teams mit Crowdsec, Wenn sie die Blacklist teilen, schützen sie sich auch selbst, indem sie diese IP blockieren, Antizipation eines Angriffs, Unabhängig davon, ob es sich um eine lokale oder öffentliche IP handelt.

In diesem Beitrag werden wir sehen, wie wir unsere Perimeter Firewall, in diesem Fall kann ein Fortigate diese Blacklist lesen und die gesamte Organisation von oben schützen.

Das Wichtigste, auf einem Rechner mit Crowdsec, wo wir mit der Perimeter-Firewall hinkommen können, Wir müssen den 'Blocklist Mirror' installieren., Ein Dienst, der die Sperrliste über das Web veröffentlicht.

sudo apt install golang -y git clone https://github.com/crowdsecurity/cs-blocklist-mirror.git cd cs-blocklist-mirror/ make release cd crowdsec-blocklist-mirror-v*/ sudo ./install.sh

Wenn wir das CrowdSec-Repository haben, könnten wir es mit apt oder yum installieren/aktualisieren.

Als erstes müssen Sie Blocklist Mirror konfigurieren, Wir tun dies, indem wir '/etc/crowdsec/bouncers/crowdsec-blocklist-mirror.yaml' bearbeiten.. Wir müssen die URL des Servers "Lokale API" angeben, Normalerweise befinden sich diese Rollen auf demselben Computer. Und wir geben einen Hafen an, an dem wir die Liste veröffentlichen werden, sowie die Angabe der IP-Adresse der Firewall auf vertrauenswürdigen IPs, damit Sie eine Verbindung herstellen und die Liste lesen können:

...

lapi_url: HTTP (Englisch)://127.0.0.1:8080/

...

listen_uri: 0.0.0.0:41412

...

trusted_ips: # IP-Bereiche, oder IPs, die keine Authentifizierung erfordern, um auf diese Sperrliste zuzugreifen

- 127.0.0.1

- ::1

- 192.168.2.1

...

Wir aktivieren den Dienst und starten ihn neu, um die neuen Änderungen zu laden:

sudo systemctl enable crowdsec-blocklist-mirror sudo systemctl restart crowdsec-blocklist-mirror

Und wir können versuchen, die URL zu öffnen: HTTP (Englisch)://DIRECCION_IP:41412/Sicherheit/Sperrliste, wenn wir auch in die Whitelist gekommen sind! Wir überprüfen, ob der Zugriff gut ist, dass wir eine IP-Adresse manuell sperren und die Liste aktualisiert wird, oder wenn Angriffe auf andere Crowdsec-Computer festgestellt werden.

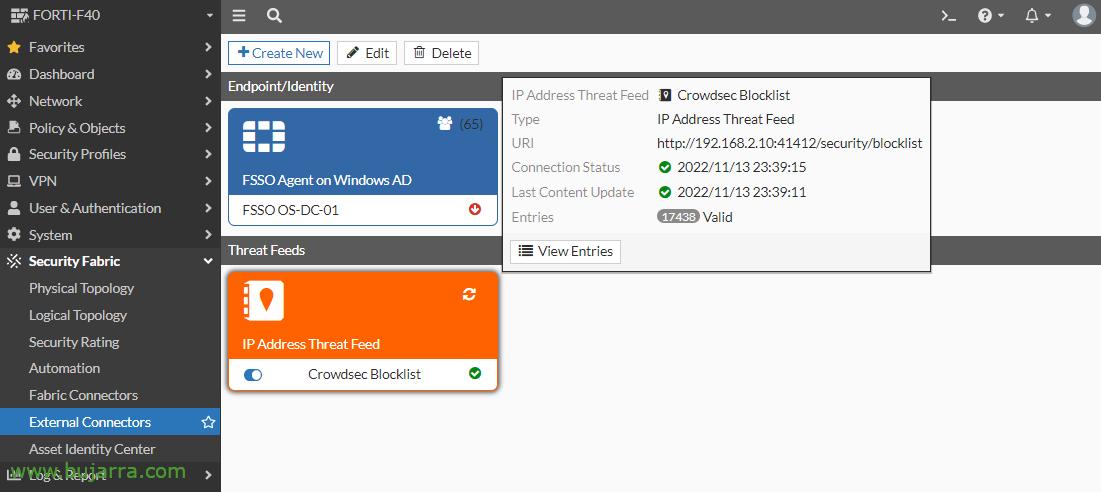

In unserer Firewall werden wir “Sicherheitsgewebe” > “Extenale Konnektoren” > “Neu erstellen”,

Wählen Sie "IP-Adresse",

Wir geben Ihnen einen Namen und geben die URL der Blockliste an, und wir geben den Zeitpunkt an, zu dem die Liste aktualisiert werden soll, “OKAY”,

Wir können bestätigen, dass es gültig ist, Datum der letzten Aktualisierung…

Oder wenn wir auf "Einträge anzeigen" klicken.’ Bestätigen Sie, dass es korrekt ist,

Und nichts, Jetzt sollten wir Regeln in unserer Firewall erstellen, wobei wir als Ursprung angeben, dass es sich um die Liste der gesperrten IPs handelt, die wir gerade erstellt haben.

Es ist ratsam, in jeder Schnittstelle Regeln für das Betreten und Verlassen der Ziele der Blocklisten festzulegen, Verweigerung des Zugriffs. So wird sie im Falle eines öffentlichen Angriffs keinen Zugang zu internen Rechtsbehelfen haben, oder ob es sich um einen internen Angriff handelt, wird isoliert.

Auge, indem Sie dies tun, Denken Sie daran, dass wir die Möglichkeit haben, aus dem Spiel ausgeschlossen zu werden, Das ist, Wenn unser Team, aus welchen Gründen auch immer, einen Angriff unternimmt, Beispielsweise wird versucht, eine fehlerhafte Validierung durch SSH oder RDP oder CIFS oder HTTP durchzuführen(s) oder was auch immer an irgendein Team auf die falsche Art und Weise, Beim 5. Versuch (Vorgabe) wird uns auf diese schwarze Liste setzen. Vielleicht ist es also interessant, einige IPs auf Crowdsec-Whitelists zu setzen, wobei die Datei '/etc/crowdsec/parsers/s02-enrich/whitelists.yaml’ Wo wir es tun werden:

Name: Crowdsecurity/Whitelists Beschreibung: "Whitelist-Ereignisse von privaten IPv4-Adressen"

Weiße Liste:

Grund: "Private IPv4/IPv6 IP/Bereiche"

IP:

- "127.0.0.1"

- "::1"

- "192.168.33.24" # Unsere Cidr-Management-Maschine:

#- "192.168.0.0/16"

#- "10.0.0.0/8"

#- "172.16.0.0/12"

# Ausdruck:

# - ""foo.com" in evt. Meta.source_ip.Rückwärts"

Ich hoffe, Sie fanden es interessant, Wir machen einen weiteren Tag mit mehr Crowdsec-Magie weiter! Sie werden sehen, was für eine elegante Art und Weise wir haben, unsere Maschinen zu schützen! Ich danke dir für die Likes, Mögen, Retweets und seltsames Zeug in den sozialen Medien,

Umarmungen!