Transmission des listes de blocage Crowdsec à notre pare-feu Fortigate

Vous ai-je déjà dit que Crowdsec est une merveille ?? 😛 pour tout type d’entreprise… qui nous protégera des attaques externes ou internes! Ce n’est pas une morve de dinde.! Les équipes de Crowdsec partageront une liste noire d’adresses IP, Ainsi, lorsqu’une équipe est attaquée, Le reste sera protégé. Mais c’est aussi cela, Cette liste noire peut être envoyée à notre pare-feu de périmètre, afin qu’il nous protège!

Une explosion…mais pour faire un rappel très rapide à ceux qui n’ont pas encore lu un article de Crowdsec… Dis-le qu’il s’agit d’un agent installé sur des ordinateurs Windows ou Linux, qui entre autres va lire les logs des services édités par ces machines et saura s’il est attaqué, Face à cela, elle prendra des mesures, par exemple, l’ajout d’une règle dans le FW du système d’exploitation bloquant l’adresse IP d’attaque. Le reste des équipes avec Crowdsec, lorsqu’ils partageront la liste noire, ils se protégeront également en bloquant cette adresse IP, Anticiper toute attaque, s’il s’agit d’une adresse IP locale ou publique.

Donc, dans cet article, nous allons voir comment nous pouvons créer notre pare-feu de périmètre, dans ce cas, un Fortigate peut lire cette liste noire et protéger l’ensemble de l’organisation d’en haut.

Premières choses, sur une machine avec Crowdsec, Où nous pouvons atteindre avec le pare-feu de périmètre, nous devons installer le 'Blocklist Mirror', Un service qui publiera la liste de blocage via le web.

sudo apt install golang -y git clone https://github.com/crowdsecurity/cs-blocklist-mirror.git cd cs-blocklist-mirror/ make release cd crowdsec-blocklist-mirror-v*/ sudo ./install.sh

Si nous avons le dépôt CrowdSec, nous pourrions l’installer/mettre à jour en utilisant apt ou yum.

La première chose à faire sera de configurer Blocklist Mirror, Pour ce faire, nous modifions '/etc/crowdsec/bouncers/crowdsec-blocklist-mirror.yaml'. Il faut indiquer l’URL du serveur 'Local API', Normalement, ces rôles se trouvent sur la même machine. Et nous indiquons un port où nous allons publier la liste, ainsi que l’indication de l’adresse IP du pare-feu sur les IP de confiance afin que vous puissiez vous connecter et lire la liste:

...

lapi_url: HTTP://127.0.0.1:8080/

...

listen_uri: 0.0.0.0:41412

...

trusted_ips: # Plages d’adresses IP, ou des adresses IP qui n’ont pas besoin d’authentification pour accéder à cette liste de blocage

- 127.0.0.1

- ::1

- 192.168.2.1

...

Nous activons et redémarrons le service pour charger les nouvelles modifications:

sudo systemctl activer crowdsec-blocklist-mirror sudo systemctl restart crowdsec-blocklist-mirror

Et nous pouvons essayer d’ouvrir l’URL: HTTP://DIRECCION_IP:41412/sécurité/liste de blocage si nous entrions également dans la liste blanche! Nous vérifions que l’accès est bon, que nous bannissons manuellement une adresse IP et que la liste est mise à jour, ou s’il détecte des attaques sur d’autres ordinateurs Crowdsec.

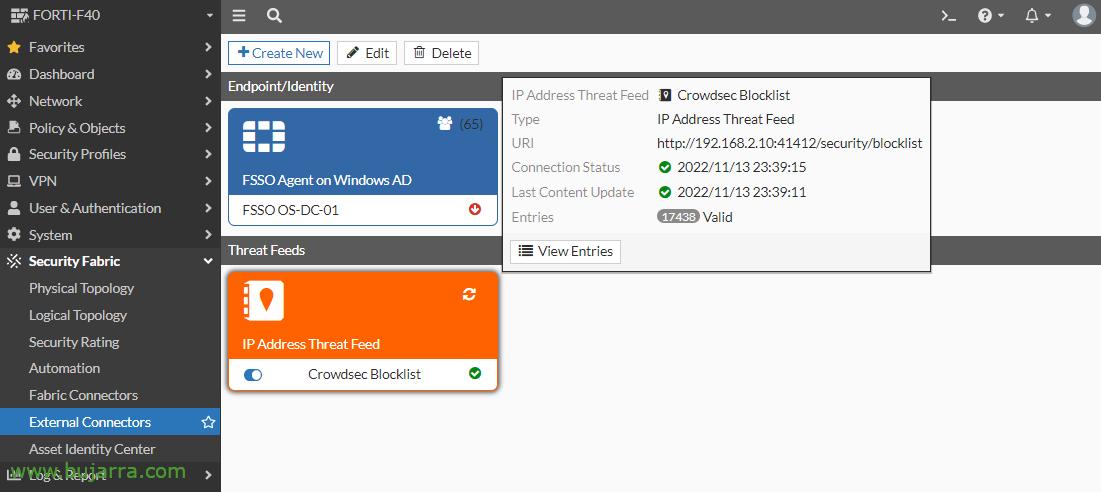

Dans notre pare-feu, nous allons “Tissu de sécurité” > “Connectos extenaux” > “Créer un nouveau”,

Sélectionnez « Adresse IP »,

Nous vous donnons un nom et indiquons l’URL de la liste de blocage, et nous spécifions l’heure de rafraîchissement de la liste, “D’ACCORD”,

Nous pouvons confirmer qu’il est valide, Date de la dernière mise à jour…

Ou si nous cliquons sur 'Voir les entrées'’ Confirmez qu’il est correct,

Et rien, Maintenant, nous devrions créer des règles dans notre pare-feu, alors qu’en tant qu’Origine, nous indiquons qu’il s’agit de la liste des IP bannies que nous venons de créer.

Il est conseillé dans chaque interface de faire des règles pour entrer et sortir des destinations des listes de blocage, Refus d’accès. Ainsi, en cas d’attaque publique, elle ne pourra pas accéder aux voies de recours internes, ou s’il s’agit d’une attaque interne, seront isolés.

Oeil, en faisant cela, N’oubliez pas que nous avons la possibilité d’être exclus du jeu, C’est, si, pour une raison quelconque, notre équipe procède à une attaque, par exemple, des tentatives de validation incorrectes sont faites par SSH ou RDP ou CIFS ou HTTP(s) ou quoi que ce soit à une équipe de la mauvaise manière, À la 5e tentative (Faire défaut) nous mettra sur cette liste noire. Alors peut-être qu’il est intéressant de mettre quelques IP sur les listes blanches de Crowdsec, où le fichier '/etc/crowdsec/parsers/s02-enrich/whitelists.yaml’ Où nous le ferons:

Nom: CrowdSecurity/Listes blanches Description: "Mettre en liste blanche les événements à partir d’adresses IPv4 privées"

Liste blanche:

raison: "IP/plages IPv4/IPv6 privées"

IP:

- "127.0.0.1"

- "::1"

- "192.168.33.24" # Notre machine de gestion cidr:

#- "192.168.0.0/16"

#- "10.0.0.0/8"

#- "172.16.0.0/12"

# expression:

# - "'foo.com' dans evt. Meta.source_ip.inverser"

J’espère que vous l’avez trouvé intéressant, nous continuons une autre journée avec plus de magie Crowdsec! Vous verrez quelle manière élégante de protéger nos machines! Je vous remercie pour les Likes, Comme, Retweets et trucs bizarres sur les réseaux sociaux,

Câlins!