Umleiten von Ereignissen in der Ereignisanzeige von Windows-Computern zu Elasticsearch mit Winlogbeat und Anzeigen mit Grafana

Nicht schlecht, sobald wir unsere Plattform bereits mit Elasticsearch eingerichtet haben, Logstash und Kibana, In diesem ersten Beitrag werden wir die Ereignisse der Ereignisanzeige unserer Windows-Computer mit Winlogbeat analysieren! Wir installieren den kleinen Agenten und senden die Ereignisse, für die wir uns entscheiden, an Logstash, um sie zu verarbeiten und in Elasticsearch zu speichern, und dann visualisieren wir sie mit Grafana!

Der Prozess wird unkompliziert sein, Zuerst laden wir Winlogbeat herunter von https://www.elastic.co/downloads/beats/winlogbeat, Wir entpacken es und , Zum Beispiel lassen wir es in ‘ C:\Programmewinlogbeat'. Wir bearbeiten die Konfigurationsdatei 'winlogbeat.yml’ basierend auf unseren Bedürfnissen, Wie auch immer, in 'winlogbeat.full.yml’ Wir haben alle Optionen und Funktionen, die wir nutzen können.

Konfigurieren von Winlogbeat,

Im ersten Abschnitt von 'winlogbeat.yml’ Wir können angeben, welche Ereignisprotokolle und welchen Typ wir umleiten möchten, Wir konfigurieren nach unseren Bedürfnissen. Die Anwendung ist standardmäßig aktiviert, Sicherheit o System, (in englischer Sprache verfasst), um zu sehen, welche unsere sind, haben wir von einer Powershell, die 'Get-EventLog *’ Wir haben ihn!

[Quellcode]winlogbeat.event_logs:

– Name: Anwendung

ignore_older: 72h

– Name: Sicherheit

Niveau: Kritisch, Fehler, Warnung

– Name: System

– Name: Veeam-Agent[/Quellcode]

Im Abschnitt Allgemein ===== können wir ===== zusätzliche Tags oder Felder hinzufügen, falls wir daran interessiert sind, diesen Winlogbeat des Computers mit verschiedenen Schlüsselwörtern zu verknüpfen, damit sie dann in verschiedenen Suchen verwendet werden können, wie man angibt, ob es sich um einen Server handelt, eine Datenbank oder ein Webserver ist, oder haben IIS, Ihr Betriebssystem…

[Quellcode]Schilder: ["Portatil", "Windows 10", "OS-PO-01"]

Felder:

globo_environment: Produktion[/Quellcode]

Im Abschnitt Ausgabe, anstatt Daten direkt an Elasticsearch zu senden, Wir werden sie zunächst durch Logstash laufen lassen, um behandelt zu werden. Im richtigen Abschnitt geben wir also den Logstash-Server und den Port an, den wir verwenden möchten (In diesem Beispiel wird die 5044), Denken Sie daran, die Elasticsearch-Ausgabe mit # Und so etwas haben wir hinterlassen:

[Quellcode]#——— Logstash-Ausgabe ———

output.logstash:

# Die Logstash-Hosts

Wirte: ["DIRECCION_IP_LOGSTASH:5044"][/Quellcode]

Wenn wir Probleme haben oder möchten, dass Winlogbeat ein Protokoll für das Debuggen von Problemen generiert, müssen wir aktivieren:

[Quellcode]logging.to_files: STIMMT

logging.files:

Pfad: C:\Programmewinlogbeatlogs

logging.level: Info[/Quellcode]

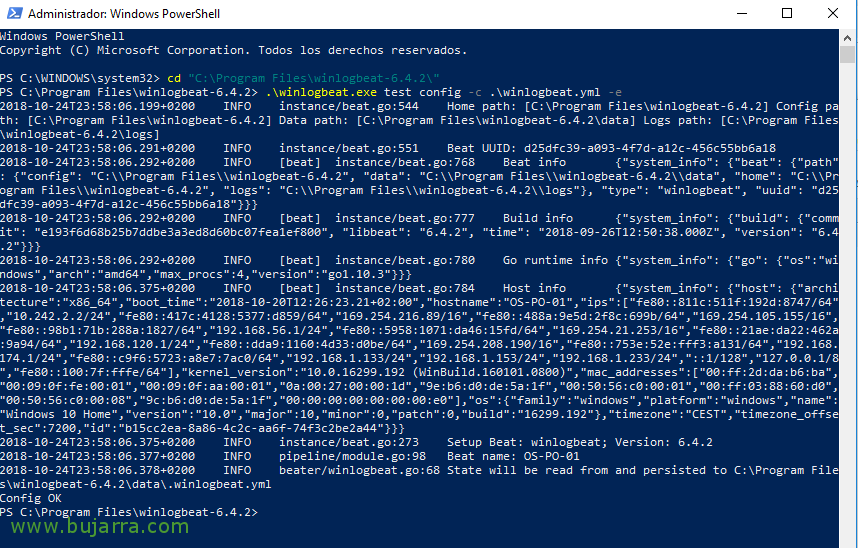

Sobald Winlogbeat konfiguriert ist, können wir testen, ob wir die Konfigurationsdatei richtig konfiguriert haben, Wir öffnen eine PowerShell mit Administratorrechten und gehen zu ihrem Pfad, Laufen:

[Quellcode].\winlogbeat.exe test config -c .winlogbeat.yml -e[/Quellcode]

Beim ersten Mal müssen wir die Vorlage mit dem Feldformat importieren, das Sie in unserer Elasticsearch generieren müssen, Laufen:

[Quellcode].\winlogbeat.exe Einrichtung –template -E output.logstash.enabled=false -E 'output.elasticsearch.hosts=["direccion_ip_elasticsearch:9200"]'[/Quellcode]

Konfigurieren von Logstash,

Bevor Sie fortfahren, Wir gehen zum Logstash-Server, und wir werden Logstash erlauben, die Winlogbeat-Protokolle zu akzeptieren und in Elasticsearch zu speichern. Wir verwenden eine einzelne Konfigurationsdatei namens '/etc/logstash/conf.d/beats.conf’ um Protokolle zu verarbeiten, die wir von anderen Beats-Produkten in der Elasticsearch-Suite erhalten, und es wird für jeden einen Index generiert, So etwas wird uns helfen:

[Quellcode]Eingabe{

Beats{

Anschluss => "5044"

}

}

Ausgabe{

ElasticSearch (Englisch) {

hosts=> ["DIRECCION_IP_ELASTICSEARCH:9200"]

Index => "%{[@metadata][Schlagen]}-%{+JJJJ-MM-TT}"

document_type => "%{[@metadata][Art]}"

}

}[/Quellcode]

Wir starten Logstash neu, damit die Änderungen wirksam werden:

[Quellcode]Neustart von Service Logstash[/Quellcode]

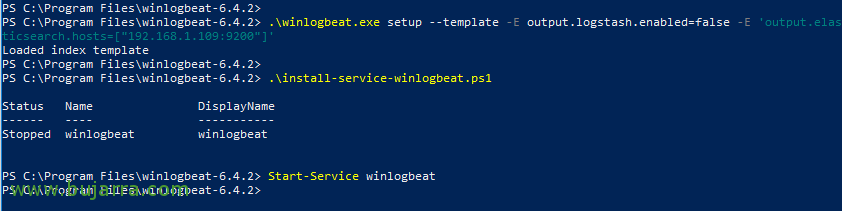

Wir kehren zu unserem Windows-Team zurück, Installieren Sie Winlogbeat als Dienst auf unserem Windows und wir können es starten:

[Quellcode].\install-service-winlogbeat.ps1 → Installation als Dienst

Start-Service winlogbeat[/Quellcode]

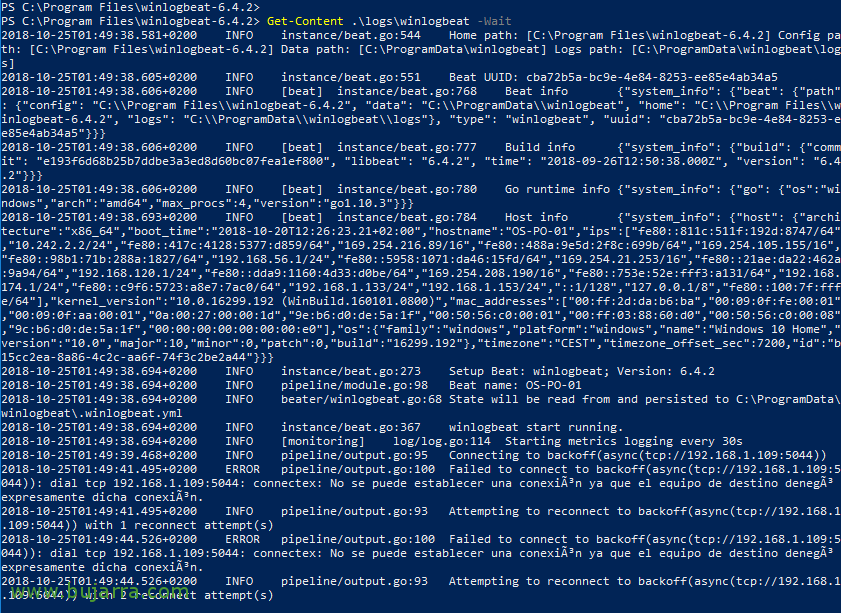

Und wenn wir den Status der Verbindung sehen möchten, können wir:

[Quellcode]Get-Content .logswinlogbeat -Wait[/Quellcode]

Von Kibana,

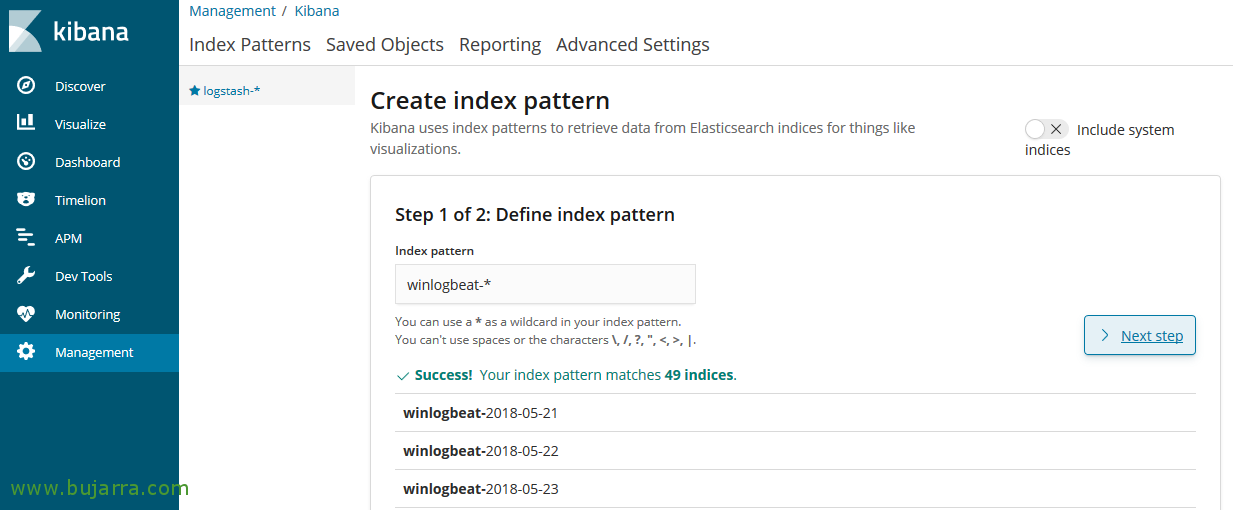

Nicht schlecht, jetzt werden wir von Kibana aus das Muster für diesen Index erstellen, Wir öffnen Kibana, “Management” >” Index-Muster” > “Erstellen eines Indexmusters”, Wir geben als Muster 'Winlogbeat-*’ und wir folgen dem Zauberer,

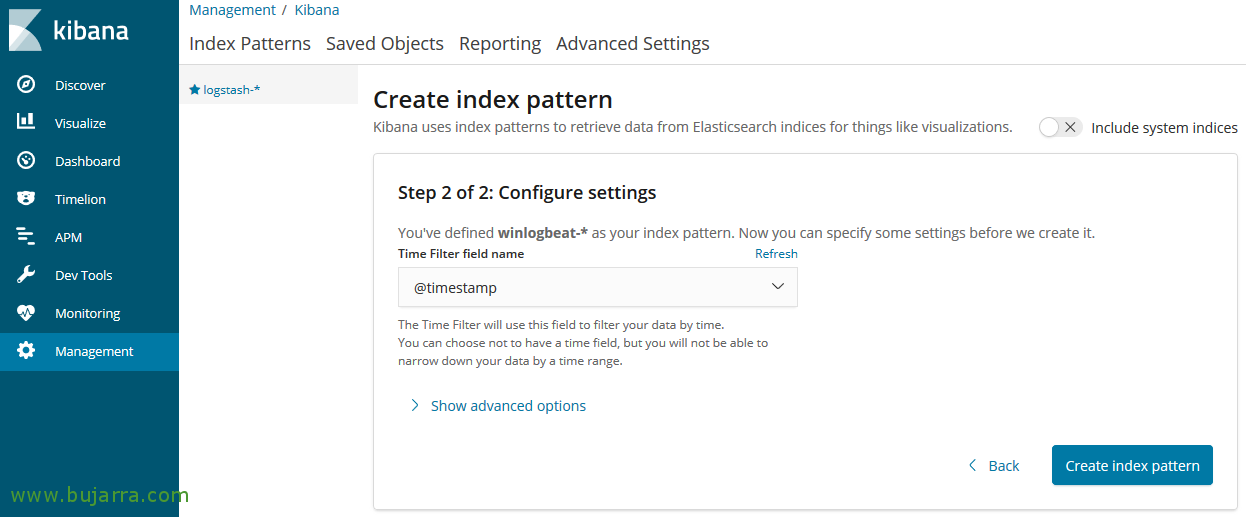

Wählen Sie das Feld aus ‘@timestamp’ Zur Verwendung als Zeitfilter, und “Erstellen eines Indexmusters”.

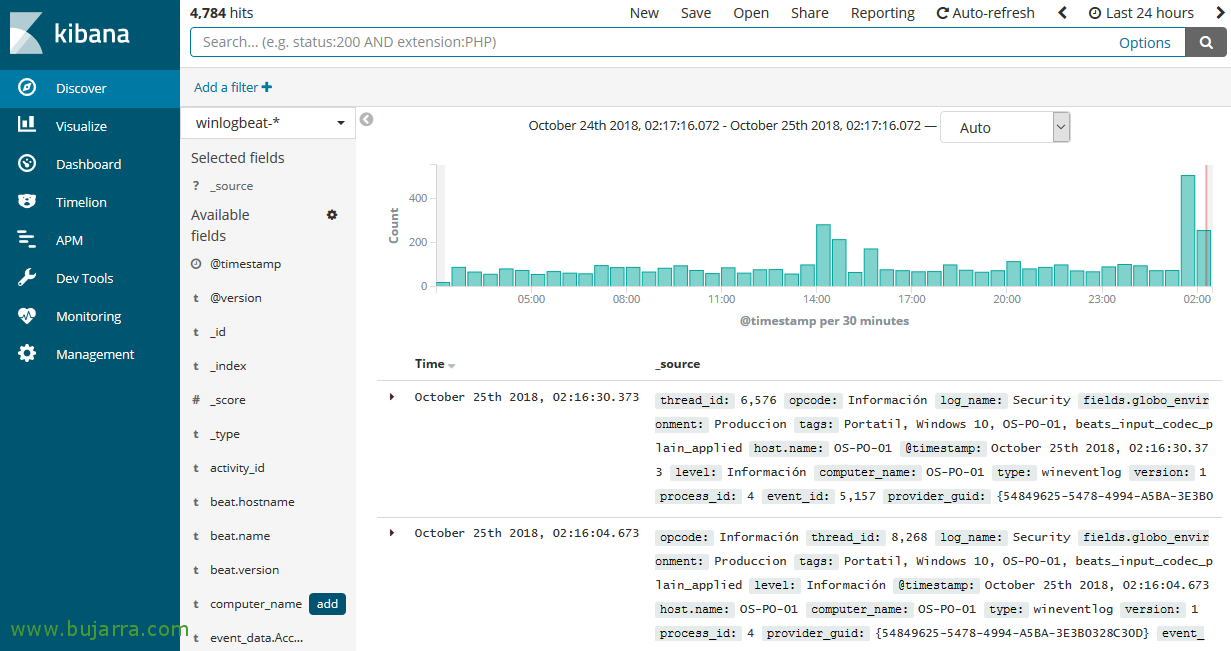

Um die Daten zu sehen, die wir erhalten haben, Wir werden “Entdecken”, Wir haben das neu erstellte Muster von Winlogbeat ausgewählt, Wenn alles so gelaufen ist, wie es soll, Unsere Windows-Computer senden die Ereignisse an Logstash und Logstash an Elasticsearch, Wir haben die Protokolle aller Ereignisse gespeichert, die wir umgeleitet haben!

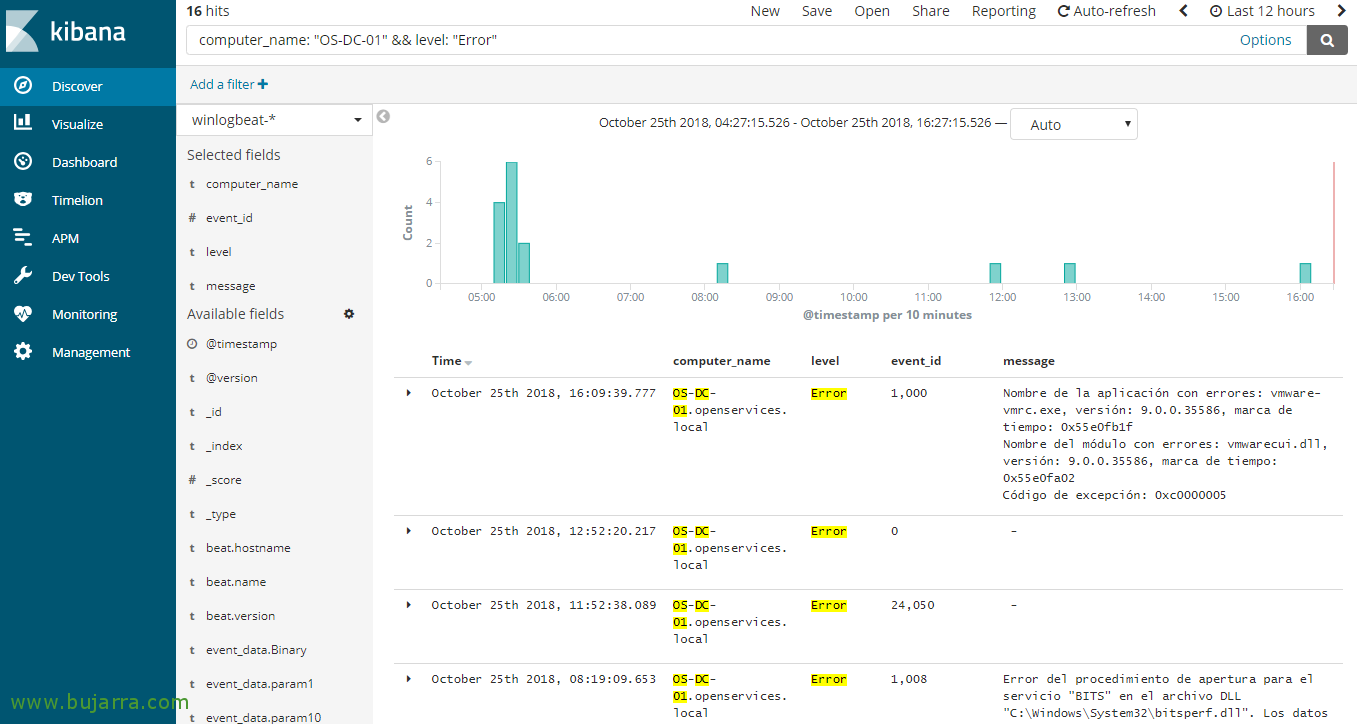

Wir können die Felder hinzufügen, die wir visualisieren möchten, oder alle… sowie das Filtern von Suchen mit der Lucene-Syntax, Um die Ereignisse eines Teams anzuzeigen, etwa "computer_name: “NOMBRE_EQUIPO_WINDOWS”‘, o 'Ebene: “Fehler”‘ Es wird uns filtern und die Ereignisse der Windows-Fehlerstufe anzeigen. Durch Tippen können Sie sehen, dass Sie einfach Abfragen durchführen können, wie Sie möchten, um die gewünschten Daten zu visualisieren…

Wenn wir wollen, Mit Kibana werden wir in der Lage sein, Visualisierungen dieser Daten zu erstellen und sie auf grafische Weise zu erfassen, etwas viel Intuitiveres als das, was wir gerade gesehen haben, seit “Visualisieren”!

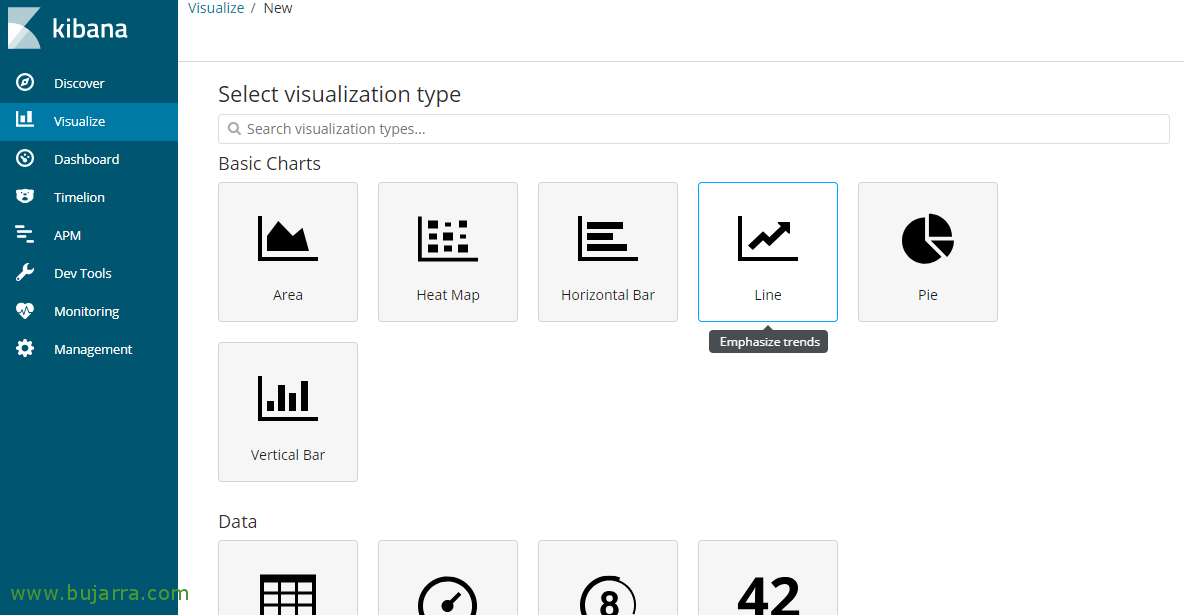

Wir werden sehen, dass wir in der Lage sein werden, tabellenartige Visualisierungen zu erstellen, Flächen, Heatmaps, Gitter, Linien, Käsesorten… Aber, Persönlich, da ich Grafana mag, werden wir als nächstes sehen. Ich meine nicht, dass ich Sie nicht ermutige, Kibana zu entdecken, was ein echter Knaller ist, Sie werden sehen, dass Sie auf sehr einfache Weise alle Daten anzeigen können, die Sie möchten.

Von Grafana,

Was wir in diesem Teil sehen werden, ist, wie Sie zunächst einen Grafana-zu-Elasticsearch-Konnektor erstellen, dann wie wir unser erstes Dashboard erstellen und die Daten, die wir in Elasticsearch speichern, auf eine andere und coole Art und Weise visualisieren.

Aus unserem Grafana, Wir können gehen zu “Konfiguration” > “Datenquellen”, Wir geben der Verbindung einen Namen, In der URL müssen wir die URL unseres Elasticsearch 'http angeben.://DIRECCION_IP_ELASTIC:9200’. Wählen Sie 'winlogbeat-*’ zur Verwendung als Name für Indizes, Wir geben das Feld @timestamp für das Zeitfeld an und wählen die Elasticsearch-Version aus, Anklicken “Retten & Test”,

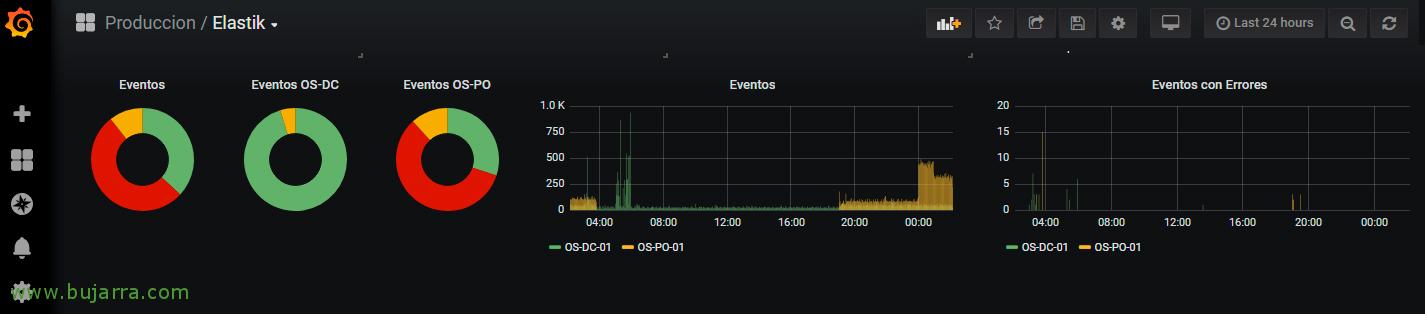

Und es ist an der Zeit, unser erstes Dashboard zu erstellen! Darin haben wir ein Panel erstellt, In diesem Fall handelt es sich um den typischen Riegel, wo wir alle Ereignisse visualisieren werden, die von einigen Maschinen generiert werden. Wir wählen unseren Konnektor gegen Winlogbeat-Indizes in Elasticsearch aus, und wir können die gleichen Lucene-Abfragen von hier aus verwenden, um zu visualisieren, was uns interessiert.

Naja, Wir erstellen die Arten von Visualisierungen, an denen wir interessiert sind, Hier sehen wir das Neueste 24 Stunden meiner Teams, Ihre Informationsveranstaltungen, diejenigen, die Warnung sind, und diejenigen, die mit Fehlern markiert sind, Käse- und Riegelauslage, Sie werden sehen, dass Sie in wenigen Sekunden Ihre!!! Ich hoffe, Sie fanden es interessant,