NetScalerでのCitrixアクセスにクライアント証明書を要求する

このドキュメントの内容, Citrix NetScalerアプライアンスから、クライアントコンピューターに証明書をローカルにインストールすることが必須であるように構成する方法を説明します (また、ペンドライブに装着することもできます) Citrix ポータルにアクセスできるようにするため, あなたのアプリケーションに; 証明書がなければ、彼らは企業ポータルを見ることさえできません.

これは、環境をさらに保護するための追加の補完です, 当社は、当社のCAから証明書を生成することにより、ユーザーに証明書を提供することができ、必要に応じて証明書を取り消すことができます, その時点では、有効な証明書がないと、ユーザーはCitrix Webポータルにアクセスできませんでした, StoreFrontまたはWeb Interfaceに反するAccess Gatewayである.

悪くありません, すでにインストール済みのACで, バックアップを作成する必要があります, こちらは “認証認証” > “すべてのタスク” > “CA のバックアップ…”

少なくとも秘密鍵をエクスポートするようにマークします “秘密鍵と CA 証明書” そして、その目的のために作成したディレクトリにそれを保存します.

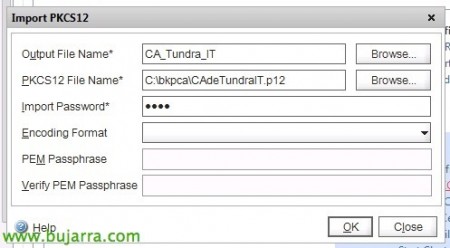

悪くありません, すでにナイトストーカーに, 私たちは、 “SSLについて” > “PKCS#12 のインポート”,

'PKCS12 ファイル名’ CAのバックアップを生成した.p12ファイルを選択する必要があります; スペースに注意してください, 言うまでもなく、ナイトストーカーでは, いいえ? 😉

「出力ファイル名」に名前を付けます’ そして、CAのバックアップ時に設定したパスワードを割り当てます & “わかりました”,

に戻りましょう “SSLについて” > “証明書/キー/CSR の管理” そして、2つの新しいファイルがあることを確認します, .p12 とインポートされた CA 証明書の両方, “閉める”.

で “SSLについて” > “SSL証明書” > “取り付ける…”

インストールする証明書に名前を付けます, 私たちをACに指し示すもの. 「証明書ファイル名」の下’ そして「秘密鍵ファイル名’ PKCS12ファイルをインポートするときに、生成されたファイルのパスを示します. “取り付ける” そして、彼がよく創造しただけでなく、.

次に、CRL を登録します (証明書失効リスト) 証明書が有効かどうかを後で強制的にチェックできるようにするため. から “SSLについて” > “CRLの” > “足す…”

「CRL名」を示します’ とファイル, DER形式を選択します, CA 証明書を選択します, 「CRL自動更新を有効にする」にチェックを入れます’ そして、認証局のCRLに対してアクセス方法を設定します, HTTPを介して、CAの管理のWeb環境内で簡単に取得できる.crlファイルのURLに対して簡単に実行できます (URLのスペースは「 」で入力できます, もし私たちが持っているなら) & 「港湾’ に 80 これは通常、最も正常です (また、必要になる可能性のあるファイアウォールルールにも注意してください, NSがDMZにあり、CAがサーバネットワーク内にある場合). 「インターバル」をマークします’ 宛先 “今” を押して、入力した内容が正しいかどうかを確認するためにチェックを強制します. “創造する”,

以上です! 「有効性ステータス」でそれを確認します’ 「有効」があります!

「有効期限までの日数」の場合’ 「1」以外のものがあります, CA内のCRL公開間隔を変更する必要があります. 認証機関に行きます, 「失効した証明書」を右クリックします。’ > プロパティ > 「失効リストの公開に関するパラメータ」タブで, 間隔を次のように変更しました。 1 曜日/時刻 & 私たちは微分をしません. 「失効した証明書」の右ボタンで更新します’ > 「すべてのタスク’ > 「公開」.

正しい場合, CRLを変更し、CRLに対するチェックをスケジュールしますが、それが毎日で、従業員のエントリー前である場合を除きます, これにより、前日に失効したすべての証明書が無効になり、アクセスが拒否されます.

わかりました, CAG で、クライアントが以前に有効なクライアント証明書を持っている必要があることを要求する, で選択します “アクセスゲートウェイ” > “仮想サーバー” > “開ける…” 私たちのAG.

CAの証明書を選択します, クリック “足す” > “CAとして” ポータルに追加するには.

チェックイン時に、 “CRL 必須” そして、私たちはセットアップします “SSLパラメット…” それが必須であること.

私たちはマークしなければなりません “クライアント認証” クライアント証明書が「必須」であるかどうかを言います’ u 'オプション', 普通のことは、それを要求することです. “わかりました”. 原則として、NetScalerではすでに完了しています. 目! 次の手順の完了時に, 証明書は適切にデプロイされており、CAG ポータルに入ることができません, ウェブサイトは空白で、URLには「agesso.jsp’ は、Web InterfaceまたはStoreFrontがCAGに対して接続できず、クライアントに認証を返すことができないことを示します, CAGが証明書を必要としており、WIまたはSFが証明書を持っていないため, NSのCAGを複製することで迅速に解決できますが、証明書を必要とせず、WIまたはSFが接続されます (hosts ファイルの変更).

CA が Windows 上にある場合 2003 Standardでは、証明書テンプレートはEnterpriseバージョン用に生成されるため、変更を使用することはできません. 証明書要求ページにアクセスして証明書を生成する必要があります (HTTPの://CA_SERVER/certsrv), 当社のCAで高度な証明書要求を生成する, テンプレートタイプのここで、「ユーザー」を選択します’ アプリケーションの形式はPKCS10形式になります, 一度生成されると, 秘密鍵を使用して証明書をエクスポートし、関心のある名前に名前を変更して、対応するユーザーにインストールします.

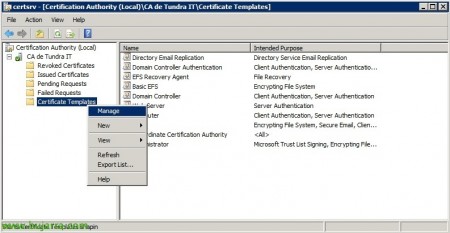

CA が Windows 上にある場合 2003 エンタープライズまたは Windows 2008 以上, これらのバージョンでは、CA はテンプレートの変更を受け入れます, だから、私たちは好みの証明書テンプレートを生成することができます. だから, 認証局コンソールを開きます > “証明書テンプレート” > “取り締まる”.

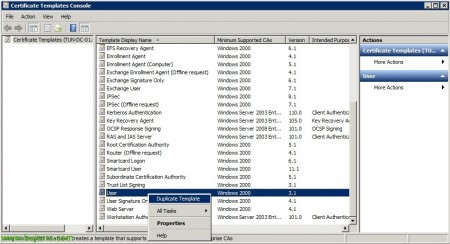

私たちは2倍にします “利用者”,

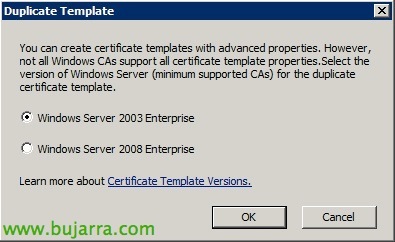

選ぶ “Windows サーバー 2003 エンタープライズ” & “わかりました”

まず、Citrix管理者がユーザーに証明書を生成するときにテンプレートに名前を付けて、テンプレートを正しく関連付けられるようにします. 有効期間に加えて.

この場合、それらは後で手動で入力するテンプレートになります, DA統合なし, だから、 “サブジェクト名” 示す “リクエストでの供給” そして、各証明書でそれを完成させます. で “発行要件” o 発行要件, チェックをマークし、要求された各証明書が管理者によって承認される必要があることをマークできます, そして、それが起こるまでそれは有効ではありません (ACのCMMから受け入れられるべきです).

テンプレートを作成したら、それをCAに組み込む必要があります, こちらは, から “証明書テンプレート” > “新機能” > “発行する証明書テンプレート”.

新しく作成したテンプレートを選択します & “わかりました”,

ユーザーの証明書のリクエスト,

これは、外部から組織にアクセスできるユーザーと同じ回数繰り返す必要があるセクションです, ユーザーごとに 1 つの証明書を生成する必要があります, 理想は何ですか, ただし、必須ではありません, パスワードを持っているため、ユーザーは証明書をエクスポートできないか、少なくともパスワードを知らなければ他のコンピューターに証明書をインポートすることはできません; また、それを取り消すと、このユーザーのみに影響が及ぶため、すべてのユーザーに影響を与えるわけではありません。.

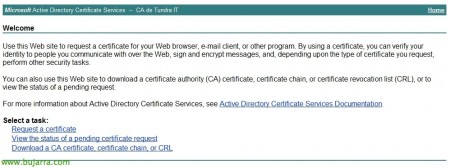

httpを開きます://CA_SERVER/certsrv, 私たちは管理者としての地位を確立します, クリック “証明書のリクエスト”,

“高度な証明書要求”

“要求を作成してこの CA に送信します”,

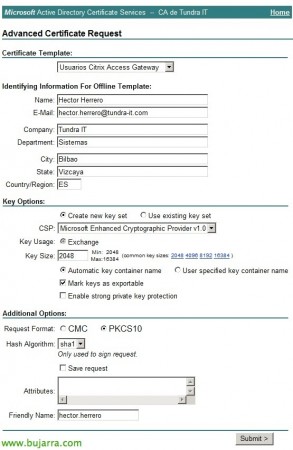

で “証明書テンプレート” 新しく生成されたテンプレートを選択します, そして、データを手動で入力することを選択しました, 今、私たちはそれらを完了する必要があります, 各ユーザーの詳細をご案内いたします; 形式としてPKCS10を選択してください。, 少なくとも2048ビットのキー & “送信”,

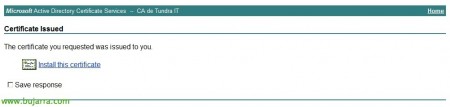

サイトを信頼する方法, ActiveXプラグインが実行され、この証明書を作成してインストールできるようになります, クリック “この証明書をインストールする”!

証明書は、生成したばかりのコンピューターにインストールされています, 正常, それをエクスポートすることになります (秘密鍵付き & パスワードで保護されています!) ユーザーのコンピューターにインストールします. これにより、CAからの有効な証明書なしですでにそれを強制しています, 当団体のCitrixポータルにアクセスできない, アプリケーションにアクセスすること (XenAppの) または机 (XenDesktopの).