Obtenir des mots de passe avec PWDUMP et L0phtcrack

Ce tutoriel explique comment deviner les mots de passe d’un utilisateur sur un ordinateur distant, dans ce cas, je vais récupérer les mots de passe utilisateur d’un contrôleur de domaine Windows 2003, ce serait la même chose pour un Windows 2000, Et il n’est pas nécessaire qu’il s’agisse d’un contrôleur de domaine, il peut s’agir d’un Windows XP et il n’est pas nécessaire qu’il s’agisse d’un PC ou d’un serveur distant, Si ce n’est pas local.

La première chose à faire est de se valider vis-à-vis du serveur distant en tant qu’administrateur, Oui, Nous avons besoin de connaître le mot de passe d’un utilisateur disposant de privilèges d’administrateur sur l’hôte distant, C’est pourquoi ce document explique comment obtenir les autres mots de passe des utilisateurs connaissant celui d’un administrateur. De MSDOS, Nous nous authentifions avec des privilèges d’administrateur sur l’hôte distant, Dans mon cas, il s’agit d’un contrôleur de domaine:

“Utilisation nette SERVIDOR_DESTINIOadmin$ /u:DOMAINEMOT DE PASSE DE L’UTILISATEUR”

Maintenant, nous avons téléchargé le PWDUMP sur notre PC, N’importe quelle version fonctionnerait à partir de PWBoOn3, Jusqu’au pwdump6 (ICI PWBoS6-1.5.0); on le décompresse par exemple en C:pwdump, nous entrons via MSDOS dans ce répertoire, Nous exécutons le programme pour exporter les utilisateurs et les hachages de leurs mots de passe dans un fichier, Courir:

“pwdump SERVIDOR_DESTINO > FICHERO_DE_CLAVES”

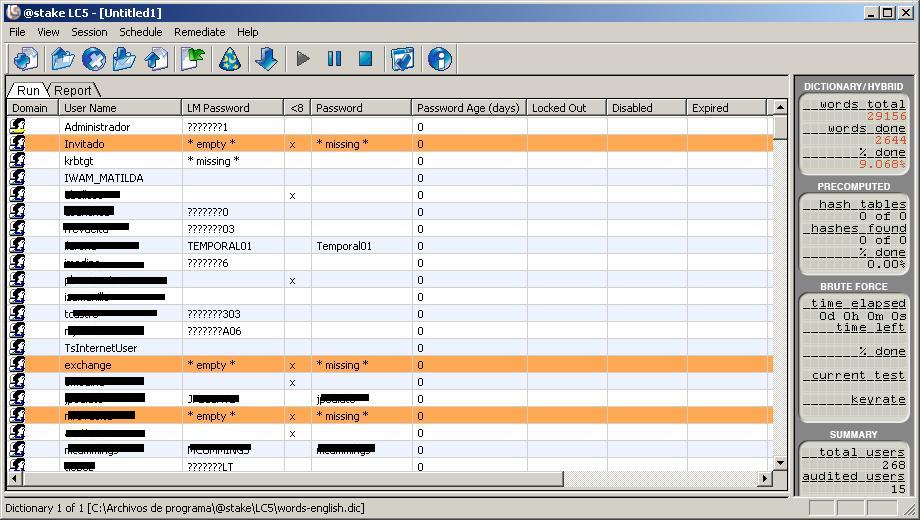

Maintenant, nous ouvrons le L0phcrack ou LC, Dans mon cas, J’utiliserai la version LC5 ou L0phtcrack 5. La première chose à faire est de créer une nouvelle session afin que nous puissions ensuite importer le fichier clé et le rafale.

Une fois que nous avons une séance, Nous devons importer le fichier que nous avons généré avec le PWDUMP, Pour ce faire, cliquez sur “Importation”

Et dans “Importer à partir d’un fichier” Indiquer “À partir du fichier PWDUMP” et dans “Fichier” Nous recherchons le fichier précédemment généré, Cliquez sur “D’ACCORD”

Nous verrons la liste des utilisateurs, Maintenant, nous devons personnaliser un peu cette session avec les options qui nous intéressent. Nous allons voir quels utilisateurs ont un mot de passe inférieur à 8 caractères et que vous voulez n’avez pas de mot de passe. Eh bien, nous personnalisons la session à partir de “Session” > “Session Options…”

Nous avons plusieurs options pour personnaliser la façon dont nous essaierons de casser ces mots de passe. Nous pouvons permettre “Fissure du dictionnaire” pour craquer des mots de passe avec des dictionnaires dans les langues, ou faire des attaques hybrides pour mélanger les mots X caractères; et le type de personnages que vous utiliserez en force brute… Nous configurons comme nous le souhaitons et “D’ACCORD”.

Et maintenant, tout simplement, Nous cliquons pour commencer avec le bouton de lecture “Commencer l’audit” et commencez à extraire les mots de passe.

Cela prendra beaucoup de temps, en fonction du processeur que nous avons, si possible, nous le faisons à partir d’un PC puissant, Idéalement, un serveur avec quelques bons processeurs, Et il nous montrera les mots de passe des utilisateurs au fur et à mesure qu’ils les obtiennent. Le processus peut prendre quelques minutes, jusqu’à plus de deux jours, Tout dépendra de la complexité des mots de passe, les fonctionnalités à partir desquelles nous exécutons le LC, et les options de session que nous avons configurées.