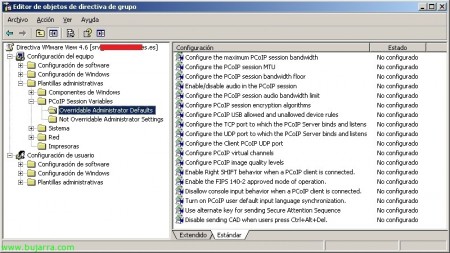

VMware View GPO の使用 4.6

このドキュメントでは、Active Directory レベルで VMware View 環境に適用できるポリシーについて説明します, エージェントを管理できるように、さまざまな管理テンプレートがあります, クライアント, サーバー, 一般的な構成、特にPCoIPプロトコルを最適化する必要がある場合. このドキュメントには、VMware Viewを一元的に管理できるように、既存のすべてのGPOが示されています 4.6, もちろん、英語😉で

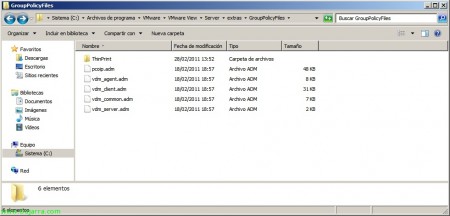

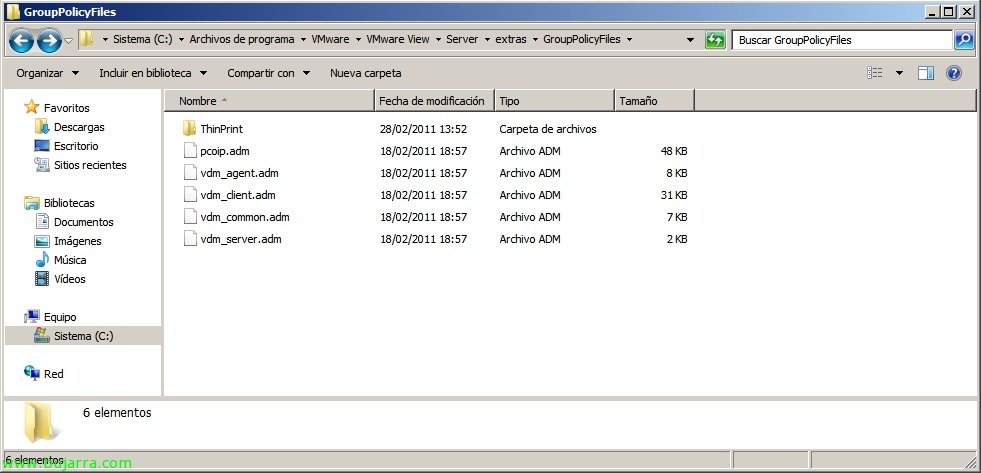

ポリシー テンプレートは、任意の Connection Server の %ProgramFiles%VMwareVMware ViewServerextrasGroupPolicyFiles にあります, これらを、ドメイン コントローラーから生成する新しい GPO にインポートします.

GPO de VMware View Client,

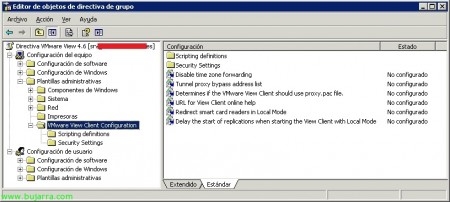

で “チームのセットアップ” > “管理用テンプレート” > “VMware View クライアントの構成”:

タイム ゾーン転送を無効にする

View デスクトップのタイム ゾーンが、接続されているクライアントのタイム ゾーンと同期しているかどうかを判断します. 有効にすると, このプロパティは、View Agent Configuration ポリシーの [Disable Time Zone Synchronization] プロパティが [disabled] に設定されていない場合にのみ適用されます.

このプロパティは、デフォルトでは無効になっています.

トンネル プロキシ バイパス アドレス リスト

指定した文字列で始まるトンネルアドレスにプロキシサーバーを使用しないでください, セミコロンを使用する (;) エントリを区切るには.

VMware View Client で proxy.pac ファイルを使用するかどうかを決定します.

VMware View Client で proxy.pac ファイルを使用するかどうかを決定します.

View Client オンライン ヘルプの URL

View Client がヘルプ ページを取得するための代替 URL を指定します. このプロパティは、インターネットにアクセスできないため、リモートでホストされているヘルプシステムを取得できない環境での使用を目的としています.

スマートカードリーダーをローカルモードでリダイレクトします

スマート カード リーダーをローカル モード デスクトップに自動的にリダイレクトするかどうかを決定します. リーダーはクライアントマシンと共有されます. この設定はデフォルトで有効になっています.

View Client をローカル モードで開始するときにレプリケーションの開始を遅らせる

View Client with Local Mode が開始されてから、すべてのレプリケーションをこの秒数だけ遅延させます. レプリケーションは、この遅延後も通常のスケジュールで続行されます. デフォルトの遅延は 900 お代わり (15 議事録).

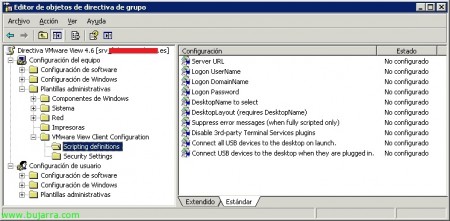

で “チームのセットアップ” > “管理用テンプレート” > “VMware View クライアントの構成” > “スクリプト定義”:

サーバーURL

ログイン時に View Client が使用する URL を決定します. 例えば: HTTPの://view1.example.com

ログオン ユーザー名

ログイン時に View Client が使用するユーザー名を決定します.

ログオン ドメイン名

ログイン時に View Client が使用する NETBIOS ドメインを決定します. 例えば: 例

ログオンパスワード

View Client がログイン時に使用するパスワードを決定します.

警告: このパスワードは、Active Directory によってプレーン テキストで保存されます

選択する DesktopName

ログイン時に View Client が使用するデフォルトのデスクトップを決定します.

デスクトップレイアウト (DesktopNameが必要)

デスクトップを起動したときの View Client ウィンドウの表示状態を決定します.

手記: このプロパティは、 'DesktopName を選択する場合にのみ使用できます’ プロパティが設定されました.

サードパーティのターミナルサービスプラグインを無効にする

ログイン中にエラーメッセージが表示されるかどうかを決定します.

手記: このプロパティは、ログインプロセスが完全にスクリプト化されている場合にのみ適用されます, それです, 必要なすべてのログイン情報がポリシーを通じて事前に入力されている場合.

手記: ログイン情報が正しく入力されていないためにログインに失敗した場合, ユーザーには通知されず、View Client wswc.exe プロセスは引き続きバックグラウンドで実行されます.

起動時にすべてのUSBデバイスをデスクトップに接続します

ホスト上の使用可能なすべてのUSBデバイスを、そのデスクトップの起動時に自動的に接続します.

USBデバイスを接続したときにデスクトップに接続します

USBデバイスをホストに接続すると、ユーザーが現在作業しているデスクトップに自動的に接続します.

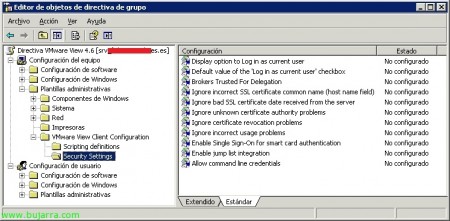

で “チームのセットアップ” > “管理用テンプレート” > “VMware View クライアントの構成” > “セキュリティ設定”:

現在のユーザーとしてログインするオプションを表示する

[現在のユーザーとしてログイン] チェック ボックスが Windows View クライアントに表示されるかどうかを決定します.

この設定はデフォルトで有効になっています.

このオプションが 'off' に設定されている場合, ユーザーは、「現在のユーザーとしてログインする」チェックボックスのデフォルト値を上書きすることはできません’ オプション。

「現在のユーザーとしてログイン」のデフォルト値’ チェックボックス

「現在のユーザーとしてログイン’ チェックボックスはデフォルトでチェックされています.

この設定は、デフォルトでは無効になっています.

委任のために信頼できるブローカー

資格情報を委任できるブローカーのリストを設定します. これは、「現在のユーザーとしてログイン」で使用されます.

デフォルトでは、すべてのブローカーが信頼されています

ブローカーは、次のいずれかを使用して追加できます 3 さまざまな形式:

ドメインシステム$

system$@domain.dom

SPNの (サービス プリンシパル名)

正しくない SSL 証明書の共通名を無視する (ホスト名フィールド)

不正なサーバ証明書の共通名に関連するエラーが無効になっているかどうかを判別します.

このエラーは、証明書の共通名が、証明書を送信するサーバーのホスト名と相関しない場合に発生します.

サーバーから受信した不正なSSL証明書の日付を無視する

無効なサーバ証明書の日付に関連付けられたエラーを無効にするかどうかを判別します.

このエラーは、サーバーから送信された証明書の日付が過ぎた場合に発生します.

不明な認証局の問題を無視する

サーバー証明書の不明な証明機関に関連付けられたエラーを無視するかどうかを決定します.

このエラーは、サーバーによって送信された証明書が信頼できないサードパーティの機関によって署名されている場合に発生します.

証明書の失効の問題を無視する

失効したサーバ証明書に関連付けられたエラーを無視するかどうかを決定します.

これらのエラーは、サーバーから送信された証明書が失効している場合、またはクライアントが証明書の失効ステータスを確認できない場合に発生します.

この設定は、デフォルトでは無効になっています.

誤った使用の問題を無視する

サーバー証明書の誤った使用に関連するエラーを無視するかどうかを決定します.

このエラーは、サーバーから送信された証明書が、送信者の身元確認とサーバー通信の暗号化以外の目的で行われた場合に発生します.

スマートカード認証のシングルサインオンを有効にする

スマートカード認証のシングルサインオンを有効にします. これには、View Client は、暗号化されたスマート カード PIN を View Connection Server に送信する前に、一時的にメモリに格納する必要があります.

ジャンプ リストの統合を有効にする

Windows のタスク バーの [クライアントの表示] アイコンにジャンプ リストを追加できるようにします 7 その後、ユーザーが最新の View 接続サーバーとリモート デスクトップに簡単に接続できるようにする. この機能はデフォルトで有効になっています.

コマンドラインの資格情報を許可する

パスワードやPINなどの資格情報をコマンドラインパラメータで提供できるようにする.

この設定はデフォルトで有効になっています.

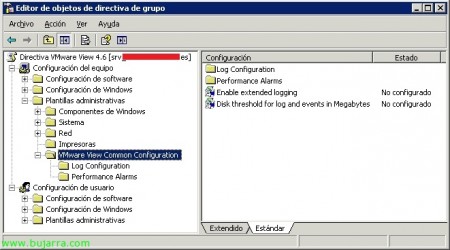

GPO de configuración común de VMware View,

で “チームのセットアップ” > “管理用テンプレート” > “VMware View の共通構成”:

拡張ログを有効にする

トレース・イベントとデバッグ・イベントがログ・ファイルに含まれるかどうかを決定します

ログとイベントのディスクしきい値 (メガバイト単位)

ログとイベントの最小残りディスク・スペースしきい値を指定します. 値が指定されていない場合, デフォルトは 200 適用. この値に達したとき, イベント ログは停止します.

で “チームのセットアップ” > “管理用テンプレート” > “VMware View の共通構成” > “ログ設定”:

運用ログを保持する日数

ログ・ファイルをシステムに保存する日数を指定します. 値が設定されていない場合, デフォルトが適用され、ログファイルは次の期間のみ保持されます 7 日.

デバッグログの最大数

システム上に保持するデバッグ・ログ・ファイルの最大数を指定します. ログ・ファイルが最大サイズに達したとき, これ以上のエントリーは追加されず、新しいログ・ファイルが作成されます. 以前のログ・ファイルの数がこの値に達したとき, 最も古いログファイルが削除されます.

最大デブド・ログ・サイズ (メガバイト)

デバッグ・ログが閉じられて新しいログ・ファイルが作成される前に到達できる最大サイズをメガバイト単位で指定します.

ログディレクトリ

ログファイルのディレクトリへのフルパス. この場所が書き込み可能でない場合, デフォルトの場所が使用されます. クライアントログファイルの場合, クライアント名を持つ追加のディレクトリがログ用に作成されます.

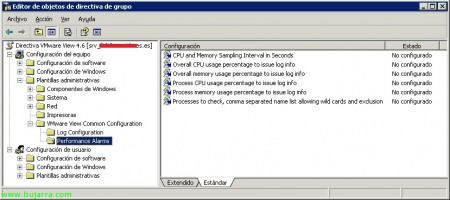

で “チームのセットアップ” > “管理用テンプレート” > “VMware View の共通構成” > “パフォーマンスアラーム”:

CPU とメモリのサンプリング間隔 (秒)

CPU とメモリがポーリングされる間隔を指定します. サンプリング間隔が短いと、ログに書き込まれる出力のレベルが極端に高くなる可能性があることに注意してください.

ログ情報を発行するための全体的な CPU 使用率

システムの全体的な CPU 使用率がログに記録されるしきい値. 複数のプロセッサが使用可能な場合, この割合は、合計使用量を表します.

ログ情報を発行するための全体的なメモリ使用率

コミットされたシステム・メモリ全体が使用するしきい値 (プロセスによって割り当てられ、オペレーティング システムが物理メモリやページファイル内のページ スロットをコミットしたメモリ) ログに記録されます.

ログ情報を発行するための CPU 使用率の割合

個々のプロセスの CPU 使用率がログに記録されるしきい値.

ログ情報を発行するためのプロセスメモリ使用量の割合

個々のプロセスのメモリ使用量がログに記録されるしきい値.

確認するプロセス, ワイルドカードと除外を許可するコンマ区切りの名前リスト

調査対象の 1 つ以上のプロセスの名前に対応するクエリのコンマ区切りのリスト. リストをフィルタリングするには, 各クエリ内では、次のワイルドカードを使用できます: アスタリスク (*) 0 個以上の文字に一致するもの, 疑問符 (?) 1 文字に正確に一致する, と感嘆符 (!) これは、そのクエリによって生成された結果を除外するために、クエリのプレフィックスとして使用できます. 例えば: ‘!*SYSの,WS*’ – 'wsで始まるすべてのプロセスを選択します’ ただし、'sys' で終わるすべてのプロセスは除外されます.

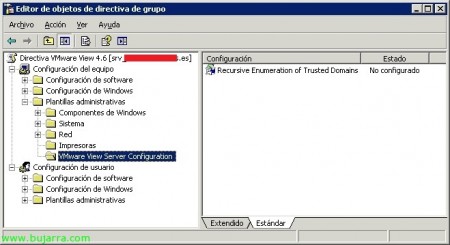

GPO de servidores VMware View,

で “チームのセットアップ” > “管理用テンプレート” > “VMware View サーバの構成”:

信頼されたドメインの再帰的な列挙

サーバーが存在するドメインによって信頼されているすべてのドメインが列挙されるかどうかを決定します. 完全な信頼の連鎖を確立するために, 各信頼されたドメインによって信頼されているドメインも列挙され、すべての信頼されたドメインが検出されるまでプロセスが再帰的に続行されます. この情報は、ログイン時にすべての信頼できるドメインがクライアントから利用可能であることを確認するために、View Connection Server に渡されます.

このプロパティはデフォルトで有効になっています. 無効にした場合, 直接信頼されたドメインのみが列挙され、リモート ドメイン コントローラーへの接続は行われません.

手記: 複雑なドメイン関係を持つ環境 (フォレスト内のドメイン間で信頼を持つ複数のフォレスト構造を使用する環境など) では、このプロセスが完了するまでに数分かかることがあります.

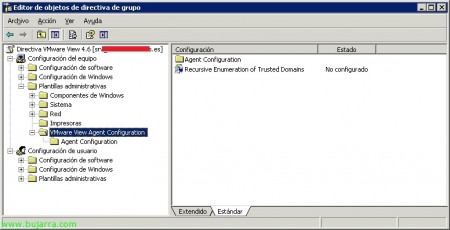

GPO del agente de VMware View,

で “チームのセットアップ” > “管理用テンプレート” > “VMware View Agent の構成”:

信頼されたドメインの再帰的な列挙

サーバーが存在するドメインによって信頼されているすべてのドメインが列挙されるかどうかを決定します. 完全な信頼の連鎖を確立するために, 各信頼されたドメインによって信頼されているドメインも列挙され、すべての信頼されたドメインが検出されるまでプロセスが再帰的に続行されます. この情報は、ログイン時にすべての信頼できるドメインがクライアントから利用可能であることを確認するために、View Connection Server に渡されます.

このプロパティはデフォルトで有効になっています. 無効にした場合, 直接信頼されたドメインのみが列挙され、リモート ドメイン コントローラーへの接続は行われません.

手記: 複雑なドメイン関係を持つ環境 (フォレスト内のドメイン間で信頼を持つ複数のフォレスト構造を使用する環境など) では、このプロセスが完了するまでに数分かかることがあります.

で “チームのセットアップ” > “管理用テンプレート” > “VMware View Agent の構成” > “エージェントの設定”:

MMR にソフトウェア オーバーレイの使用を強制する

MMR は、パフォーマンスを向上させるために、ハードウェア オーバーレイを使用してビデオを再生しようとします. しかし, 複数のディスプレイを操作する場合、ハードウェア オーバーレイはディスプレイの 1 つにのみ存在します: 1 次ディスプレイまたは WMP が開始されたディスプレイ. WMP を別のディスプレイにドラッグすると、ビデオは黒い四角形で表示されます. このオプションを使用して、MMR がすべてのディスプレイで動作するソフトウェア オーバーレイを使用するように強制します.

DirectRDP の許可

View 以外のクライアントが RDP を使用して View デスクトップに直接接続できるかどうかを決定します. 無効にした場合, エージェントは、View Client または View Portal を介した View 管理接続のみを許可します.

このプロパティはデフォルトで有効になっています.

AllowSingleSignOn (シングルサインオンの許可)

シングル・サインオンかどうかを判別します。 (SSOの) は、ユーザーを View デスクトップに接続するために使用されます. 有効にすると, ユーザーは、View Client または View Portal に接続するときにのみ資格情報を入力する必要があります. 無効にした場合, ユーザーは、リモート接続が確立されたときに再認証する必要があります.

このプロパティを使用するには、View Agent のセキュア認証コンポーネントがデスクトップにインストールされている必要があります, また、デフォルトで有効になっています.

コネクションチケットタイムアウト

View 接続チケットが有効になる時間を秒単位で指定します. 接続チケットは、View クライアントが View Agent に接続するときに使用され、検証とシングル サインオンの目的で使用されます.

セキュリティ上の理由から, これらのチケットは、指定された期間内にのみ有効です. このプロパティが明示的に設定されていない場合, デフォルトは 900 秒数が適用されます.

CredentialFilterの例外

エージェントの CredentialFilter をロードできない実行可能ファイルの名前のセミコロン区切りのリスト. ファイル名は、パスとサフィックスなしで指定する必要があります.

DNS名を使用して接続する

View Connection Server が接続先のマシンの DNS 名を使用するかどうかを決定します, IPアドレスではなく. これは、View Client または View Connection Server がデスクトップの IP アドレスを直接使用できない NAT/ファイアウォールの状況でよく使用されます.

このプロパティは、デフォルトでは無効になっています.

タイムゾーン同期の無効化

View デスクトップのタイム ゾーンが、接続されているクライアントのタイム ゾーンと同期しているかどうかを判断します. 有効にすると, このプロパティは、「タイムゾーン転送を無効にする」場合にのみ適用されます’ プロパティが無効に設定されていない.

このプロパティは、デフォルトでは無効になっています.

ディスプレイ設定コントロールの切り替え

View Client の接続中に、Display Control Panel アプレットの [Settings] ページを無効にするかどうかを決定します.

このプロパティは、PCoIP プロトコルを使用するセッションにのみ適用されます. このプロパティはデフォルトで有効になっています.

コマンドToRunOnConnect

セッションが初めて接続されるときに実行されるコマンドのリスト.

コマンドToRunOnReconnect

切断後にセッションが再接続されたときに実行するコマンドのリスト.

ShowDiskActivityアイコン

システムトレイにディスクアクティビティアイコンを表示します. 「System Trace NT Kernel Logger」を使用’ これは 1 つのプロセスでのみ使用できます, 他の目的で必要な場合は無効にする. デフォルトは [有効] です.

GPO de PCoIP,

で “チームのセットアップ” > “管理用テンプレート” > “PCoIP セッション変数”:

PCoIP セッションの最大帯域幅の構成

このポリシーは、最大リンクレートを制限します (すなわち. ワイヤのピーク帯域幅) PCoIP セッション. これには、すべてのイメージングが含まれます, オーディオ, 仮想チャネル, USBおよびPCoIPトラフィックの制御.

この値は、エンドポイントが接続されているリンクの全体的な容量に設定します. 例えば. 4 Mbit/s のインターネット接続で接続しているクライアントは、この値を 4 Mbit に設定する必要があります (あるいは、 10% レス) サーバーがより高いレートで送信を試みるのを防ぐため、過剰なパケット損失とユーザーエクスペリエンスの低下が発生します. この値は対称です, すなわち. これにより、クライアントとサーバーは、クライアント側またはサーバー側で設定されているものの中で最も低い値に強制的に下げられます. したがって、上記の 4Mbit/s の例では、パラメータがクライアントで設定されていても、この設定により、サーバはより低いレートで送信するように強制されます.

このポリシーは、サーバーとクライアントの両方に適用されます; 帯域幅は、サーバーとクライアントの設定の最小値に制限されています.

エンドポイントでこのポリシーを [無効] または [未設定] のままにすると、エンドポイントは帯域幅の制約を課しません, それ以外の場合、[構成済み] の場合、設定はエンドポイントの最大帯域幅制約 (キロビット/秒単位) として使用されます. [構成済み] の既定値は 1000000 キロビット/秒 (1 ギガビット).

PCoIP セッション MTU の構成

このポリシーを使用して、最大伝送単位を設定できます (MTUの) PCoIP セッションの UDP パケットのサイズ.

この MTU サイズには、IP パケット ヘッダーと UDP パケット ヘッダーが含まれます. (TCP は標準の MTU 検出メカニズムを使用して MTU を設定し、この設定の影響を受けません。) 通常、MTU サイズをデフォルトから変更する必要はありません。ただし、PCoIP パケットのフラグメンテーションを引き起こすような異常なネットワーク設定はありません.

このポリシーは、サーバーとクライアントの両方に適用されます; MTU は、サーバーとクライアントの設定の最小値になるようにネゴシエートされます.

このポリシーを [無効] または [未構成] のままにすると、ネゴシエーションでこのエンドポイントによって既定値が使用され、それ以外の場合は、ネゴシエーションでこのエンドポイントによって [構成済み] の値が使用されます. MTU 設定の最大値は 1500 最小値の 500. デフォルトの MTU 設定は 1300 バイト.

PCoIP セッションの帯域幅の下限を構成する

このポリシーは、PCoIP セッションによって予約される帯域幅の下限を設定します.

このパラメータは、エンドポイントの予想される帯域幅送信レートの下限を設定します. このパラメータを使用すると、エンドポイントの帯域幅を効果的に予約できます. これにより、ユーザーは帯域幅が利用可能になるのを待つ必要がないため、応答性が向上します. 特定の構成では、次のことを確認することが重要です, すべての接続のすべてのフロアの合計がネットワーク機能を超えない (オーバーサブスクライブ).

このポリシーはサーバーとクライアントの両方に適用されますが、設定は設定されているエンドポイントにのみ影響します.

このポリシーを無効のままにする, 未構成または値が 0 いいえを意味します (引っ込み思案) 帯域幅の制約, それ以外の場合、値は予約帯域幅の下限 (キロビット/秒) として使用されます. [構成済み] の既定値は 0, すなわち. 帯域幅が予約されていません.

PCoIP セッションでのオーディオの有効化/無効化

このポリシーは、PCoIP セッションでオーディオを有効にするかどうかを制御します.

このポリシーは、サーバーとクライアントの両方に適用されます – オーディオの使用は、サーバーエンドポイントとクライアントエンドポイント間でネゴシエートされます. オーディオを使用する前に、両方のエンドポイントでオーディオが有効になっている必要があります.

設定が「無効」または「未構成」の場合, デフォルトの (オーディオ対応) ネゴシエーションのエンドポイントに使用されます. 設定が [構成済み] で、 “PCoIP セッションでのオーディオの無効化” チェックボックスがチェックされている場合、他のエンドポイントの設定に関係なく、オーディオは無効になります.

PCoIP セッションのオーディオ帯域幅制限の構成

このポリシーは、オーディオに使用できる最大帯域幅を制限します (サウンド再生) PCoIP セッション.

オーディオ処理は、任意の時点でオーディオに使用される帯域幅を監視します. この処理では、現在の帯域幅使用率を考慮して可能な限り最適なオーディオを提供することに基づいて、使用されるオーディオ圧縮アルゴリズムが選択されます. 帯域幅の制限が設定されている場合、品質は低下します (圧縮アルゴリズムの選択を変更する) 帯域幅の制限が尊重されるまで. 指定された帯域幅制限内で最低品質のオーディオを提供できない場合、オーディオは無効になります.

非圧縮の高品質ステレオオーディオを可能にするには、この設定の値を上回っている必要があります 1600 キロビット/秒. 値の設定 450 Kbit/s以上では、ステレオの高品質な圧縮オーディオが可能です. 値の設定 50 kbit/s と 450 kbit/s は、FM ラジオと通話品質の間のオーディオ範囲になります. 以下の値設定 50 kbit/s では、オーディオが再生されない場合があります.

このポリシーは、サーバーにのみ適用されます. この設定が有効になる前に、両方のエンドポイントでオーディオを有効にする必要があります.

このポリシーを [無効] または [未構成] のままにすると、デフォルトのオーディオ帯域幅制限 500 キロビット/秒 (選択したオーディオ圧縮アルゴリズムを制約します). [Configured] の場合、設定値はキロビット/秒単位のオーディオ帯域幅制限として使用され、デフォルトのオーディオ帯域幅制限は 500 キロビット/秒.

この設定は View に適用されることに注意してください 4.5.1 以降のバージョン; この設定は、以前のバージョンには影響しません.

PCoIP セッション暗号化アルゴリズムの構成

このポリシーは、セッション ネゴシエーション中に PCoIP エンドポイントによってアドバタイズされる暗号化アルゴリズムを制御します. 少なくとも 1 つのアルゴリズムを有効にする必要があります.

この設定は、サーバーとクライアントの両方に適用されます. エンドポイントは、使用される実際のセッション暗号化アルゴリズムをネゴシエートします. AES-2 承認済みモードが有効になっている場合、AES-128-GCM 暗号化は常に無効になることに注意してください FIPS140.

このポリシーを [無効] または [未構成] のままにすると、Salsa20-256round12 アルゴリズムと AES-128-GCM アルゴリズムの両方がこのエンドポイントによるネゴシエーションに使用できるままになります. 設定時, チェックボックスのいずれかをオンにすると、関連する暗号化アルゴリズムが無効になります – 少なくとも 1 つの暗号化アルゴリズムを有効にする必要があります. [Configured] のデフォルトでは、両方のアルゴリズムがこのエンドポイントによるネゴシエーションに使用できるままになります.

PCoIP USB の許可および許可されていないデバイスのルールを構成する

このポリシーは、Teradici Zero Client を使用する PCoIP セッションの USB デバイスの承認と承認解除を設定します.

ポリシーが有効な場合, PCoIP セッションで使用する USB デバイスの場合、USB 認証リストに含まれており、USB 認証解除リストには含まれていない必要があります.

USB 認証:

空の USB 認証文字列は、USB デバイスが認証されていないことを意味します. 最大 10 個の USB 認証ルールを定義でき、各ルールは特定のベンダー ID のいずれかにすることができます (ビッド) および製品 ID (PIDの) またはUSBデバイスのクラスを説明する. ルールは「|’ 文字.

VID/PID ルールは 1xxxxyyyy という形式になります。ここで、xxxx は 16 進形式のデバイスの VID、yyyy は 16 進形式の PID です. VID=0x1a2b および PID=0x3c4d のデバイスを認証するルールは '11a2b3c4d' です.

クラスルールでは、デバイスクラス全体を許可できます, 単一のサブクラスまたはサブクラス内のプロトコル. クラスルールは、次のいずれかの形式を使用します:

1. すべてのUSBデバイスを許可する: '23XXXXXX’

2. USB デバイス クラス ID の0xaaを許可する: '22AAxxxx’

3. デバイスクラス0xaaでのUSBデバイスのサブクラス0xbbを許可する: '21aabbXX’

4. クラス 0xaa のサブクラス 0xbb での USB プロトコル0xccの許可: '20AABBCC(英語)’

例えば, USB HID を許可するための USB 認証文字列 (マウスとキーボード) デバイス (クラス ID の0x03) とウェブカメラ (クラス ID の0x0e) は '2203XXXX です。|220eXXXXの’

USB の認証解除:

空の USB 認証解除文字列は、USB デバイスが禁止されていないことを意味します. 最大 10 個の USB 認証解除ルールを定義でき、各ルールは特定のベンダー ID のいずれかにすることができます (ビッド) および製品 ID (PIDの) またはUSBデバイスのクラスを説明する. ルールは「|’ 文字.

VID/PID ルールは 1xxxxyyyy という形式になります。ここで、xxxx は 16 進形式のデバイスの VID、yyyy は 16 進形式の PID です. VID=0x1a2b と PID=0x3c4d のデバイスをブロックするルールは '11a2b3c4d' です.

クラスルールでは、デバイスクラス全体を禁止できます, 単一のサブクラスまたはサブクラス内のプロトコル. クラスルールは、次のいずれかの形式を使用します:

1. USB デバイス クラス ID 0xaa を許可しない: '22AAxxxx’

2. デバイスクラス 0xaa の USB デバイスのサブクラス 0xbb を許可しない: '21aabbXX’

3. クラス 0xaa のサブクラス 0xbb での USB プロトコル 0xccを許可しない: '20AABBCC(英語)’

例えば, USB 大容量記憶装置デバイスを許可しない USB 認証文字列 (クラス ID の0x08) '2208XXXX’

この設定は、サーバーにのみ適用され、サーバーが Teradici Zero クライアントとのセッション内にある場合にのみ適用されます. デバイスの使用はエンドポイント間でネゴシエートされます – PCoIP セッションで使用する USB デバイスの場合、USB 認証リストに含まれており、USB 認証解除リストには含まれていない必要があります.

無効または未設定の場合, すべてのデバイスが許可され、許可されていないデバイスはありません. [Configured] の場合、デフォルトではすべてのデバイスが許可され、禁止されるデバイスはなく、それ以外の場合は、認証と認証解除の文字列が上記のように解釈されます.

PCoIP サーバがバインドしてリッスンする TCP ポートを設定します

このポリシーは、ソフトウェア PCoIP ホストによってバインドされる TCP サーバ ポートを設定します.

TCP ポートの値は、サーバーがバインドを試みるベース TCP ポートを設定します. TCP ポート範囲の値は、ベース ポートが使用できない場合に追加で試行するポートの数を決定します. 範囲は (ベースポート) 宛先 (ベースポート + ポート範囲). ポート範囲は 0 そして 10.

この設定は、サーバーにのみ適用されます.

無効または未設定の場合, ベース TCP ポートは 50002 View より前のバージョンの View の場合 4.5 (すなわち. 眺める 4.0, 4.0.1 そして 4.0.2) そして 4172 for ビュー 4.5 および後続のバージョン. 無効または未設定の場合, ポート範囲は 1. 設定時, ベース ポートとポート範囲の値は、上記のように適用され、デフォルトのベース ポートは 4172 デフォルトのポート範囲は 1.

PCoIP サーバがバインドしてリッスンする UDP ポートを設定します

このポリシーは、ソフトウェア PCoIP ホストによってバインドされる UDP サーバ ポートを設定します.

UDP ポートの値は、サーバーがバインドを試みる基本 UDP ポートを設定します. UDP ポート範囲の値は、ベース ポートが使用できない場合に追加で試行するポートの数を決定します. 範囲は (ベースポート) 宛先 (ベースポート + ポート範囲). ポート範囲は 0 そして 10.

この設定は、サーバーにのみ適用されます.

無効または未設定の場合, ベース UDP ポートは 50002 View より前のバージョンの View の場合 4.5 (すなわち. 眺める 4.0, 4.0.1 そして 4.0.2) そして 4172 for ビュー 4.5 および後続のバージョン. 無効または未設定の場合, ポート範囲は 10. 設定時, ベース ポートとポート範囲の値は、上記のように適用され、デフォルトのベース ポートは 4172 デフォルトのポート範囲は 10.

クライアント PCoIP UDP ポートの構成

このポリシーは、ソフトウェア PCoIP クライアントが PCoIP サーバへの接続を確立する際に使用する UDP クライアント ポートを設定します. UDP ポートの値は、試行する基本 UDP ポートを設定します. UDP ポート範囲の値は、ベース ポートの試行が成功しなかった場合に追加で試行するポートの数を決定します. 範囲は (ベースポート) 宛先 (ベースポート + ポート範囲).

この設定は、クライアントにのみ適用されます.

無効または未設定の場合, ベースポートは 50002 ポート範囲は 64. 設定時, ベース ポートとポート範囲の値は、上記のように適用され、デフォルトのベース ポートは 50002 デフォルトのポート範囲は 64.

PCoIP 仮想チャネルの構成

このポリシーは、仮想チャネルを有効にし、PCoIP セッション上で動作する仮想チャネルを制御します.

ポリシーが有効な場合, PCoIP セッションで仮想チャネルを使用するには、仮想チャネルの権限リストに含まれている必要があり、仮想チャネルの権限解除リストには含まれていない必要があります. 最大 16 仮想チャネルを使用できます.

仮想チャネルの承認:

仮想チャネルが有効になっている場合, この値は、許可される仮想チャネルを制御するために使用できます. この値が空の場合, すべての仮想チャネルが許可されます. 値が空でない場合、仮想チャネルを許可するには、仮想チャネルを権限リストに明示的に含める必要があります. 特定の仮想チャネルを許可するには, 名前を「|’ 文字. チャネル名に「|’ 又は ” 文字, を挿入します ” それ以前に. 例えば, 「awk」という名前の仮想チャネルを入力します|ワードチャンネル’ 'awkとして|ワードチャンネル'.

例えば, mksvchan と vdp_rdpvcbridge 仮想チャネルを許可する仮想チャネル認証文字列は 'mksvchan です。|vdp_rdpvcbridge'.

仮想チャネルの許可解除:

仮想チャネルが有効になっている場合, この値は、許可しない仮想チャネルを制御するために使用できます. この変数が空の場合, 仮想チャネルは許可されていません. 特定の仮想チャネルを禁止するには, 名前を「|’ 文字. チャネル名に「|’ 又は ” 文字, を挿入します ” それ以前に. 例として, 「awk」という名前の仮想チャネルに入るには|ワードチャンネル’ 文字列 'awk|ワードチャンネル'.

使用例として, mksvchan と vdp_rdpvcbridge 仮想チャネルを禁止する仮想チャネルの認証解除文字列は 'mksvchan です。|vdp_rdpvcbridge'.

仮想チャネルの設定は、サーバーとクライアントの両方に適用されます. 仮想チャネルを使用するには、サーバーとクライアントの両方で仮想チャネルを有効にする必要があります. 特定の仮想チャネルを使用する場合, 仮想チャネルは、権限リストに含める必要があり、非認証リストには含めないでください.

仮想チャネルの最も一般的な用途はクリップボード処理を実装することです, クリップボード処理には、サーバーのみに適用される別のチェックボックスがあります – このチェックボックスは、クライアントには影響しません. リモート クリップボード処理を無効にするには, を確認してください “PCoIP ホストでのクリップボード処理の無効化” チェックボックス.

仮想チャネル構成設定が [無効] または [未構成] の場合, 仮想チャネルが有効になり、すべての仮想チャネルが許可されます (クリップボード処理を含む). この設定が有効になっている場合, 個々の設定は、上記のように適用され、デフォルトの仮想チャネルが有効になります, クリップボード処理を含むすべての仮想チャネルが許可されます.

PCoIPの画像品質レベルを構成する

このポリシーにより、ネットワークの輻輳時に PCoIP がイメージをレンダリングする方法を制御できます.

ネットワーク帯域幅に制約のある環境での微調整を可能にするために相互運用可能な3つの設定があります: 最小画質, 最大初期画質と最大フレームレート.

[最小画質] 設定では、帯域幅が限られているシナリオで画質とフレーム レートのバランスを取ることができます. 帯域幅が限られている場合, 画質とフレームレートの間にはトレードオフが必要です - この設定により、どちらが優先されるかを構成できます.

[最小イメージ品質] の値の範囲は 30 そして 100 デフォルト値は 50. 値を小さくすると、表示品質が低下します (フレームレートが高くなる可能性があります) また、値が大きいほど画質が高くなります (フレームレートが低下する可能性があります) ネットワーク帯域幅に制約がある場合. ネットワーク帯域幅が制約されていない場合, PCoIPプロトコルは、設定に関係なく最高の品質を維持します. 設定の値は、最大初期画像品質設定以下の値に設定する必要があります.

[最大初期イメージ品質] 設定では、ディスプレイ イメージの変更された領域の初期品質を制限することで、PCoIP プロトコルに必要なネットワーク帯域幅のピークを減らすことができます. 帯域幅が制限されたシナリオで, これにより、どちらが優先される構成が可能になりますか: 更新の頻度が高いと初期品質が低くなり、更新の頻度が低いと画像品質が高くなります。[最大初期画像品質] の値の範囲は次のとおりです。 30 そして 100 デフォルト値は 90. 値を小さくすると、コンテンツの変更の画質が低下し、ピーク帯域幅の要件が減少します. 設定を高くすると、コンテンツ変更の画質が向上し、ピーク帯域幅の要件が増加します. イメージの変更されていない領域は、徐々にロスレスに構築されることに注意してください (完ぺきですね) 設定にとらわれない品質. 「最大初期画像品質」の値は、「最小画像品質」以上の値に設定する必要があります. 推奨される最大初期画像品質設定値は次のとおりです 90 またはそれ以下で、利用可能なネットワーク帯域幅を最大限に活用します.

[最大フレーム レート] 設定は、1 秒あたりの画面更新回数を制限することで、ユーザーごとに消費される平均帯域幅を管理するメカニズムです. 最大フレームレートの設定を高くすると、より多くの帯域幅が使用される可能性がありますが、ジッターは少なくなります (ビデオなどの画像の変更におけるスムーズな移行); 設定を低くすると、帯域幅の使用量は少なくなりますが、ジッターは大きくなります.

最大フレームレートの値の範囲は次のとおりです。 1 そして 120 フレーム/秒で、デフォルト値は 30 フレーム/秒.

これら 3 つの [Image Quality] 設定はソフト ホストにのみ適用され、ソフト クライアントには影響しません.

このポリシーが [無効] または [未構成] の場合, 設定は上記のデフォルトを使用します. このポリシーが構成されている場合, 設定値は、上記のようにデフォルト値を使用して上記のように適用されます.

PCoIP クライアントが接続されている場合の Right SHIFT 動作を有効にする

このポリシーを使用すると、右 Shift キーを左 Shift キーに置き換えることができます, これにより、PCoIPを介してRDPを使用するときに右Shiftキーが正しく機能します. これは、PCoIP セッション内で RDP を使用する場合に便利です.

このポリシーはサーバーにのみ適用され、クライアントで設定しても効果はありません.

このポリシーが [無効] または [未構成] に設定されている場合, 交代は行われません. このポリシーが構成済み/有効になっている場合, 交代が行われます.

FIPS の有効化 140-2 承認された操作モード

このポリシーが [有効] として構成されている場合, FIPSのみ 140-2 承認された暗号化アルゴリズムとプロトコルを使用して、リモート PCoIP 接続を確立します. このポリシーを [有効] に設定すると、AES128-GCM 暗号化の無効化が上書きされます.

このポリシーは、サーバーとクライアントの両方に適用されます. エンドポイントのいずれかまたは両方を FIPS モードで動作するように設定できます. 1 つのエンドポイントが FIPS モードで動作するように設定されている場合, これにより、セッションネゴシエーションに使用できる暗号化アルゴリズムが制限されます.

FIPS モードは View で使用できます 4.5 および後続のバージョン; View より前のバージョンの View の場合 4.5 (すなわち. 眺める 4.0, 4.0.1 そして 4.0.2) FIPS モードは使用できず、このポリシーを設定しても効果はありません.

このポリシーが [無効] または [未構成] に設定されている場合, FIPS モードは使用されません. このポリシーが構成済み/有効になっている場合, FIPS モードが使用されます.

PCoIP クライアントが接続されている場合のコンソール入力動作の禁止

この設定を使用すると、PCoIP を介して接続されているクライアントがある場合に、ホストからのコンソール入力を禁止できます. これにより、アクティブなPCoIPリモートセッションがある場合、悪意のあるユーザーはホストにローカルで入力を提供できなくなります.

このポリシーはサーバーにのみ適用され、クライアントには影響しません.

このポリシーが [無効] または [未構成] に設定されている場合, コンソール入力が許可されます. このポリシーが構成済み/有効になっている場合, コンソール入力は許可されません.

PCoIP ユーザーのデフォルトの入力言語の同期をオンにする

このポリシーは、PCoIP セッションのユーザーのデフォルトの入力言語を PCoIP クライアント エンドポイントのデフォルトの入力言語と同期するかどうかを制御します.

このポリシーはサーバーにのみ適用され、クライアントには影響しません.

このポリシーが [無効] または [未構成] の場合, 同期は許可されていません. このポリシーが [構成済み/有効] の場合、同期は許可されます.

セキュア・アテンション・シーケンスの送信に代替キーを使用

この設定は、Secure Attention Sequence を送信するための Insert キーの代わりに代替キーを指定するために使用できます (SASの). この設定は、PCoIP デスクトップ内から起動されるゲスト オペレーティング システムで Ctrl-Alt-Insert キー シーケンスを保持するために使用できます. 例えば, ユーザーは、PCoIP デスクトップ内から vSphere クライアントを起動し、vCenter Server の仮想マシンでコンソールを開くことができます. Ctrl-Alt-Insert シーケンスが vCenter Server 仮想マシンのゲスト OS 内で使用されている場合, Ctrl-Alt-Del SAS が仮想マシンに送信されます. この設定により、Ctrl-Alt- が有効になります。<代替キー> Ctrl-Alt-Del SAS を PCoIP デスクトップに送信するには.

この設定はサーバーにのみ適用され、クライアントには影響しません.

このポリシーが [無効] または [未構成] に設定されている場合, Ctrl-Alt-Ins が SAS として使用されます. このポリシーが [構成済み/有効] に設定されている場合, ドロップダウンメニューを使用して、必要な代替キーを指定する必要があります – 設定値を指定しないままにすることはできません.

ユーザーがCtrl+Alt+Delを押したときにCADの送信を無効にする

このポリシーが有効になっている場合, ユーザーは、Ctrl+Alt+Del の代わりに Ctrl+Alt+Insert を押して、セキュア アテンション シーケンスを送信する必要があります (SASの) PCoIP セッション中にデスクトップに. この設定は、ユーザーが Ctrl+Alt+Del を押してクライアント エンドポイントをロックし、SAS がホストとゲストの両方に送信されるときに混乱した場合に有効になることがあります.

この設定はサーバーにのみ適用され、クライアントには影響しません.

このポリシーが設定されていないか、無効になっている場合, ユーザーは、Ctrl + Alt + DelまたはCtrl + Alt + Insertを押して、SASをデスクトップに送信できます.