vShield Endpoint と Trend Micro Deep Security

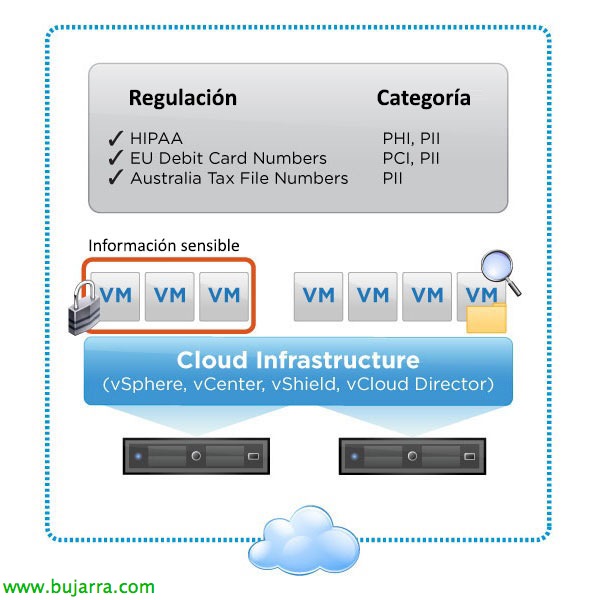

このドキュメントでは、vShield EndpointとTrend MicroのDeep Securityアンチウイルスのデプロイメントについて説明します, すでにご存知のように, vShield Endpointを使用すると、各仮想マシンでの発生を回避できます (vSphereインフラストラクチャでホスト) ウイルス対策/マルウェア対策ソフトの, これにより、MVほど多くのAVを持たないことで、VDI環境をさらに最適化できるようになります, このペイロードの処理は、ハイパーバイザーによって一度だけ実行されます.

各エージェントのvShieldエンドポイントオフロード処理 (ウイルス対策またはマルウェア対策) 各VMから各ESXiホスト上の専用セキュリティアプライアンスへ (VMware パートナーによって提供), ハイパーバイザーレベルでそのセキュリティを提供し、各MVとホストからの負荷を大幅に軽減します. モジュールとしてインストールされ、サードパーティアプライアンスとして配布されます, 各ESXiホストで.

これが組み立てられる最終的なスキームになります, このドキュメントでは、バージョン 8.0 ESXiと互換性のあるDeep Security 5.0 更新 1, 私たちが持っている必要があるソフトウェア:

Deep Security Managerの: Manager-Windows-8.0.1448.x64.exeまたはManager-Windows-8.0.1448.i386.exe

Deep Security Agent: Agent-Windows-8.0.0-1201.i386.msiまたはAgent-Windows-8.0.0-1201.x86_64.msi

Deep Security Notifier [随意]: Notifier-Windows-8.0.0-1201.i386.msi

Deep Security Relay [随意]: Relay-Windows-8.0.0-1201.i386.msiまたはRelay-Windows-8.0.0-1201.x86_64.msi

Deep Security Virtual Appliance: Appliance-ESX-8.0.0-1199.x86_64.zip

Deep Securityフィルタドライバ: FilterDriver-ESX_5.0-8.0.0-1189.x86_64.zip

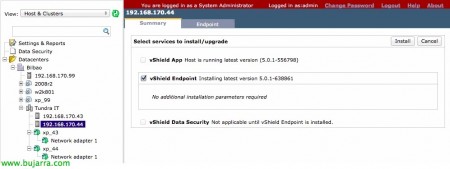

開始, vShield Manager 管理コンソールから、「ホスト」ビューからモジュールを各ホストにデプロイします。 & クラスタ > データセンター > クラスター > ホスト, vShield EndPointの「Summary」タブから「Install」,

「vShield エンドポイント」を選択します’ & “取り付ける”,

… インストールをお待ちしています & モジュールをロードします…

わかりました.

新しいマシンに、Trend Micro Deep Security Managerをインストールします, Deep Securityインフラストラクチャの管理は誰が担当しますか, さらに、最新の定義をダウンロードして各ホストに表示することもできます. 私たちはあなたのインストールから始めます,

ライセンス契約に同意します & “次に”,

インストールパスを選択します, デフォルトは '%ProgramFiles%Trend MicroDeep Security Manager', “次に”,

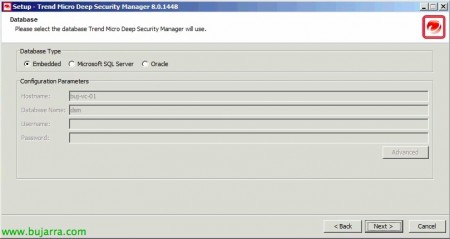

生成するDB形式を選択します, 埋め込むことができます (アパッチダービー), Microsoft SQL ServerまたはOracle, “次に”,

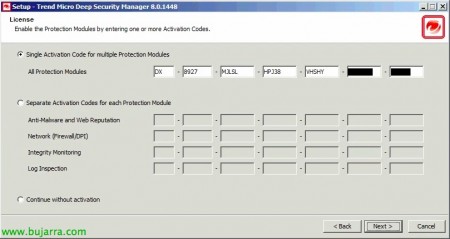

トレンドマイクロのアクティベーションコードを入力して、さまざまなモジュールを実行できるようにします, “次に”,

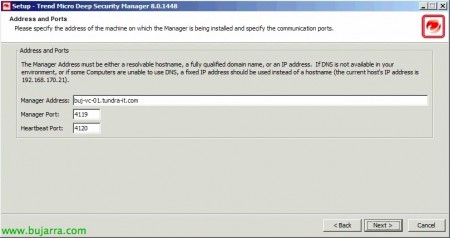

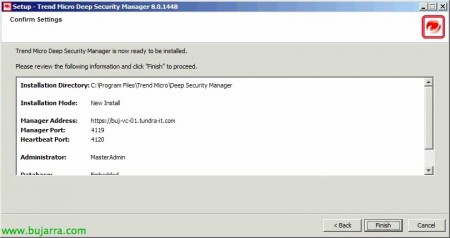

ManagerをインストールするホストFQDN名を入力します, また、デフォルトの管理ポート (4119TCPの) またはハートビート (4120TCPの), “次に”,

「MasterAdmin」のパスワードを指定します,

印 “コンポーネントの自動更新” & “新しいソフトウェアを自動的に確認する” をクリックして、トレンドマイクロのすべてのコンポーネントを常にアップデートするスケジュールタスクを作成します, 定義エンジンと同様に, 等…

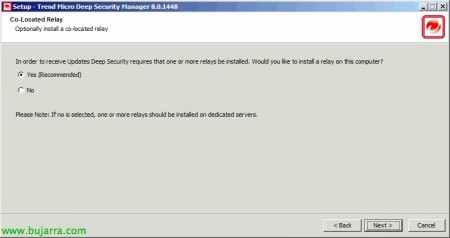

Trend Microに直接接続するのと同じコンピューターにリレーサービスをインストールすることができます

アップデートをダウンロードするためのアクティブアップデート, それ以外の場合は、別のコンピューターにインストールできます, “次に”,

トレンドマイクロのSmart Feedbackを有効にすると、マルウェアのレポートが分析/ログ記録のためにSmart Protection Networkに送信されます, “次に”,

データを確認します & 押した “終える” インストールを開始するには,

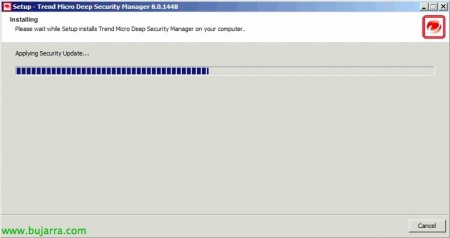

…

Deep Securityをすぐに管理できるように、チェックマークを付けたままにします, “終える”,

ブラウザが開くか、ブラウザが開きます: httpsの://DEEP_SECURITY_MANAGER:4119, 「MasterAdmin」として認証します’ そして、以前に設定したパスワード,

最初に、「ダッシュボード」からvCenterサーバーに追加します’ > 「コンピューター’ > 「新しい」’ > 「VMware vCenterを追加…’

Webウィザードで、vCenterのIPアドレス/ホスト名を入力します, あなたの港, 名前を示します & 説明, 管理者ユーザーとそのパスワード, “次に”,

また、vShield Managerからのデータも提供します, お客様のIPアドレス/ホスト名と資格情報を提供します, “次に”,

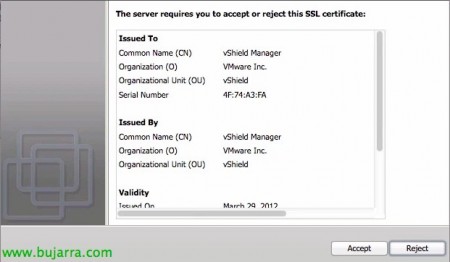

vShield Managerの証明書をご紹介, クリックします “受け入れる” 彼を信頼すること.

VMware vCenter 証明書の紹介, クリックします “受け入れる” 彼を信頼すること.

vCenterのデータが正しいことを確認します & “終える”,

… ホストとVMがビューに追加されるまで待ちます…

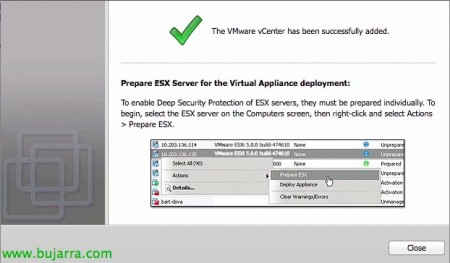

用意, vCenter が追加されました, “閉める”.

次に、MVのすべてのI / Oトラフィックをインターセプトして分析できるように、フィルタードライバーを使用して組織のESXiホストを準備します, メインビューから, 「コンピューター’ > 「vCenter の’ > 'ホストとクラスタ’ > 'データセンター’ > 「クラスター」, 各ホストとその内容を選択します: 'アクション’ > “ESX の準備…”,

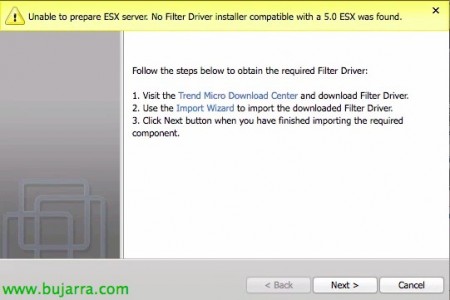

初めて実行した場合, フィルタードライバーがなく、インポートする必要があることが通知されます, クリック “インポートウィザード”,

この新しいウィザードを使用すると、ソフトウェアをインポートできます, それ以来、私たちはそれを探していました “尋問する” & “次に”,

適切なコンポーネントであることを確認します & “終える”,

悪くありません, 前のウィザードに戻る, これで、ESXiホストの準備を続行できます, これにより、必要なコンポーネントをデプロイします, “次に”,

まぁ, 始める前に, ホストがメンテナンスモードになることを考慮に入れる必要があります, フィルター ドライバーがインストールされ、再起動されます, だからプロダクションMVに注目してください. “終える”,

私が言ったこと, 最初に、VMの電源がオフになるか、メンテナンスモードになるために移動します,

… 取り付ける…

… そしてそれは再起動します.

用意, 正しいサーバー! 現在は、Deep Securityアプライアンスの配信が残っています, そこで、最初のオプションを確認しました “Deep Security Virtual Applianceを今すぐ配信する” & “次に”,

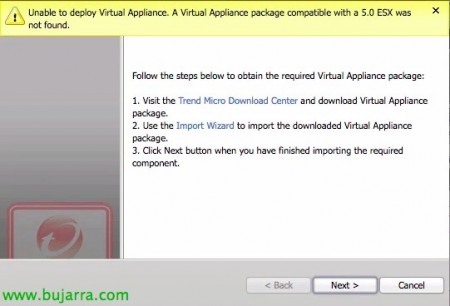

フィルタードライバーが見つからなかったのと同じように, 今回は、仮想アプライアンスをインポートする必要があります, だから私たちはクリックします “インポートウィザード”,

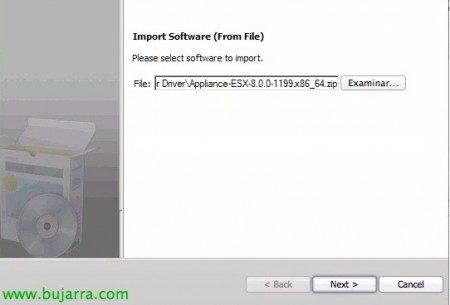

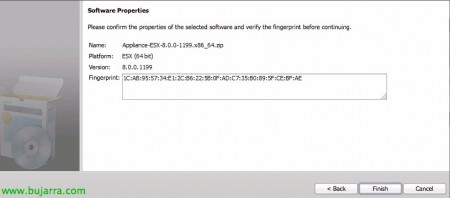

以下から選択します “尋問する” アプライアンス & “次に”,

私たちは、それが正しいソフトウェアであることを確認します & “終える” インポート ウィザードを閉じるには,

わかりました, ついにトレンドマイクロのvappの展開から始めることができます, “次に”

VMwareの仮想アプライアンスの命名, それを保存するデータストア, フォルダと管理ネットワーク, “次に”,

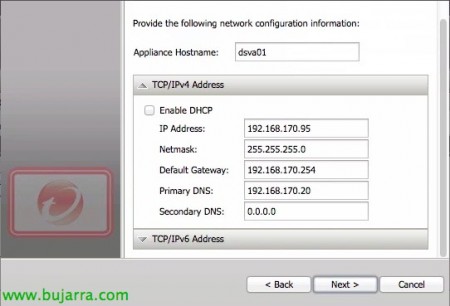

vapp のホスト名を入力します, DHCPでネットワークを割り当てるか、手動構成を指定する場合があります, “次に”,

シンディスクとシックディスクのどちらが必要かを選択します & “終える” デプロイする場合に開始するには,

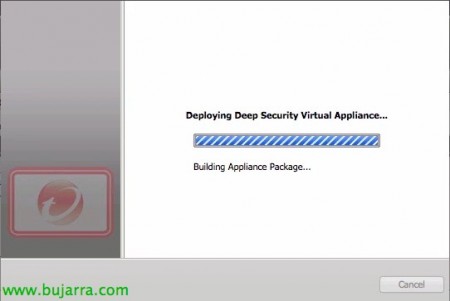

… VMが作成されるまで待ちます & 構成…

わかりました, ホストの証明書を受け入れます,

… 仮想アプライアンスがデプロイされるまで待ちます…

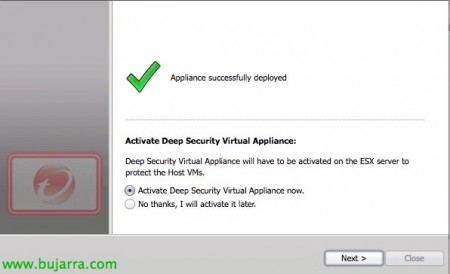

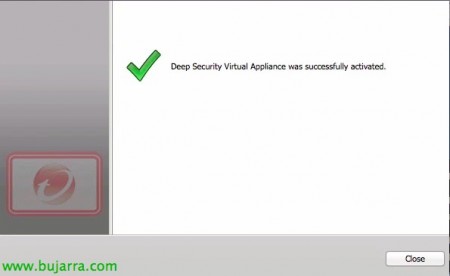

クリック “Deep Security Virtual Applianceを今すぐアクティベートする” & “次に”,

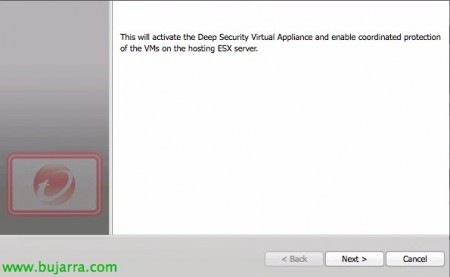

“次に”,

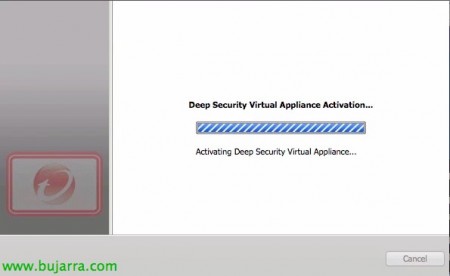

さて、セキュリティプロファイルを割り当てる必要がある仮想アプライアンスをアクティブにします, この場合、「Deep Security Virtual Appliance」である必要があります’ & “次に”,

…

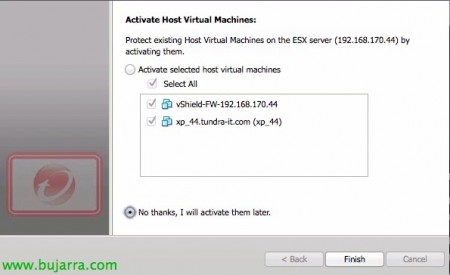

また、ホストが実行するVMをすぐにアクティブ化するかどうかを確認します, マークを付けます “遠慮します, 後でアクティブにします”, 急いでいないので.

用意, クリック “閉める”.

悪くありません, 次に、このアプライアンスで保護するマシンについて説明します, 「Virtual Machines」の視点から > 「データセンター」, 興味のあるVMを探します, を右クリックします > 'アクション’ > 「アクティブ化/再アクティブ化」, これにより、そのVMがアクティブになり、トレンドマイクロアプライアンスによって分析されます.

私たちはそれを安全性プロファイルと関連付けなければなりません, だから右クリック > 'アクション’ > 'セキュリティプロファイルの割り当て…’

オペレーティングシステムの既存のセキュリティプロファイルを選択します & “わかりました”,

すでにマシンがどのように保護されているかを確認します, 変更が反映されていない場合, 再度有効にします.

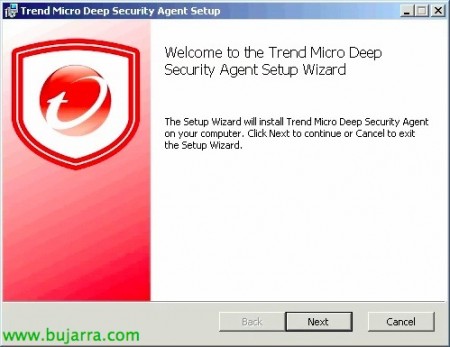

各仮想マシンにTrend Microエージェントを追加でインストールします, または、このケースのように手動の方法で, または、Active Directoryポリシーによるソフトウェアのデプロイによる自動化された方法. そこで、Trend Micro Deep Security Agentのインストーラを実行します & “次に”,

“ライセンス契約の条項に同意します” & “次に”,

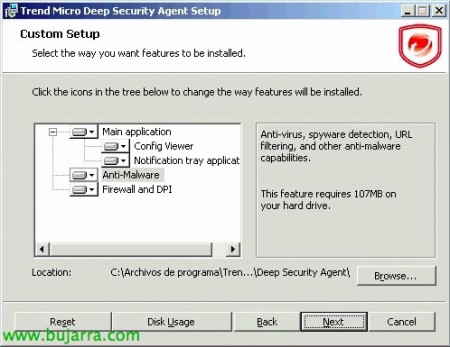

必要なすべてのコンポーネントを選択します, 私の場合、ウイルスを検出するために完全なインストールを行います, スパイウェア, URLフィルタリング, マルウェア対策…

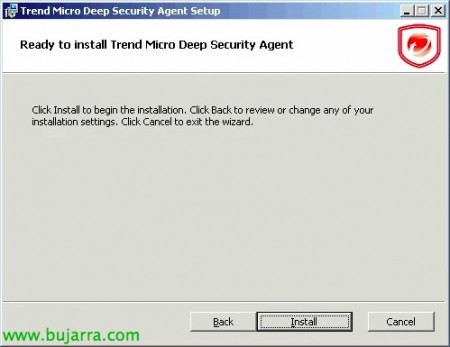

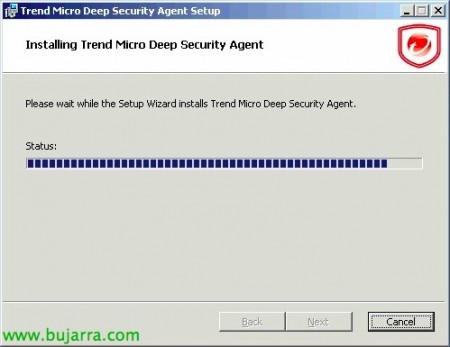

以上です, クリック “取り付ける” 保護する各 VM でエージェントのインストールを開始するには,

… 数秒待ちます…

& 用意.

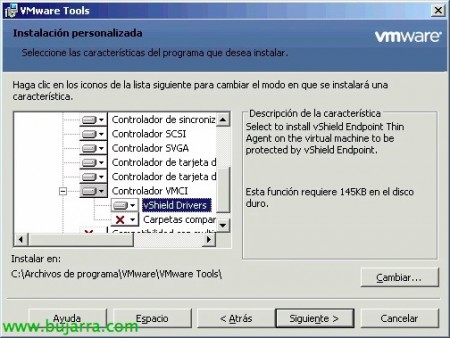

悪くありません, 次の手順では、vShield Endpoint によって保護される仮想マシンに vShield Endpoint Thin Agent をインストールします, 今では、VMware Toolsに完全に統合されています, そのため、インストールをカスタマイズして「vShieldドライバー」を確認できます’ インストールされる. 後でVMを再起動する必要があります.

パッチが必要です ESXi500-201109401-BG ESXi ホスト上 5 又は ESX410-201107001 ESXの場合 4.1, これにより、VMware Toolsを更新できるようになります, 彼のツールに加えて、ツールをダウンロードすることができました リポジトリ.

VMのツールをさまざまな方法で更新できます, 手動 (インタラクティブツールのアップグレード), 半自動 (自動ツールアップグレード) または、コマンドラインまたは GPO を介して完全に自動化された方法で実行することもできます: PATH_TOOLSsetup.exe /S /V “/qn REBOOT=R ADDLOCAL=VMCI, 削除=HGFS”

たとえば、パッチがダウンロードされているとしますESXi500-201109001.zip, 解凍します, ツールのバイナリは、: ESXi500-201109001vib20tools-lightVMware_locker_tools-light_5.0.0-0.3.XXXXX.Xtoolstools-light.tgz*.iso

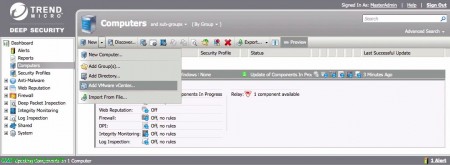

私たちは、アプライアンスの保護を持っていることとは別に、今どのように確認することができます’ 「エージェント」のそれもあります, 有効にした機能を確認します (これは、適用されるテンプレートによって異なります: マルウェア対策, Webレピュテーション, ファイアウォール, DPIの, 変更監視またはログ検査).

Eicar Webサイトに移動して、マシンでテストを実行して動作を確認することができ、「テスト」ファイルをダウンロードできない方法を確認できます.

同様に、コンソール自体が検出したすべてのことを警告します!