ピンセーフ – アプライアンスのデプロイと基本構成

Uno de los productos que más utilizamos en Tundra para proporcionar una autenticación más robusta en los entornos de nuestros clientes es el uso de PINsafe, de la compañia Swivel Secure. En este documento veremos el despliegue del appliance virtual donde viene PINsafe ya instalado, 私たちが望むなら, podremos bajarnos los binarios de Java y montarlos sobre un Windows o un Linux, siempre que tenga Tomcat.

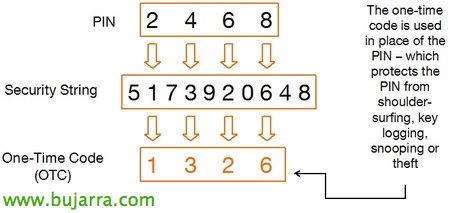

Para el que no conozca esta herramienta, PINsafe obligará a una doble autenticación a nuestros usuarios a la hora de conectarse a nuestra organización. Se puede implementar en cualquier aplicativo que utilicemos basado en web, además de que existen infinidad de integraciones posibles (ver su wiki – con todas ellas documentadas). Basicamente consiste en que los usuarios tienen su contraseña del Directorio Activo más el PIN que ellos quieran, a la hora de loguearse en nuestra organización tendrán que meter su usuario, su contraseña y el OTC (que será el código generado aleatoriamente dependiendo de su PIN y de la cadena de seguridad que se genere).

まぁ, lo primero es tener el appliance y descargarlo, lo importamos en nuestra infraestructura virtual, este virtual appliance podrá tener el disco duro en modo Thin.

Nos logueamos en consola como ‘admin’ con la contraseña predeterminada ‘lockbox’,

Nada más entrar estaremos en el menú principal, lo primer será configurarle el nombre al appliance, nos vamos al menú 6 ‘Advanced Menu’ > 3 ‘Networking’ > 1 ‘Hostnames’ > 1 ‘Change Single Hostnames’.

次の, será configurar el direccionamiento IP del appliance, メニューから 6 ‘Advanced Menu’ > 3 ‘Networking’ > 2 ‘IPs & ルーティング’ > 2 ‘Change Appliance IPs’, IPアドレスを示します, ネットマスク, ゲートウェイ & reiniciamos la red.

Cambiamos los DNS’s desde el menú: 6 ‘Advanced Menu’ > 3 ‘Networking’ > 4 ‘DNS Servers’ > 1 ‘Change Primary DNS Servers’.

Cambiamos el nombre del dominio local para las búsquedas desde 6 ‘Advanced Menu’ > 3 ‘Networking’ > 4 ‘DNS Servers’ > 3 ‘Change Search Domain’.

Cambiamos el servidor de hora, el NTP desde 6 ‘Advanced Menu’ > 3 ‘Networking’ > 6 ‘NTP Server’ > 1 ‘Change NTP Time Server’ y lo especificamos.

Y por último cambiamos la contraseña al usuario ‘admin’, これを行うには、次のことを行います: 6 ‘Advanced Menu’ > 5 ‘Admin menu’ > 4 ‘Change admin password’.

あ、まあ, una cosa fundamental, será ponerle el certificado que vaya a tener nuestro sitio público. これを行うには、, lo más normal es que generemos desde el appliance el CSR, lo enviemos a la CA y lo importemos posteriormente. En el caso de tener ya el certificado (con la clave privada) instalado en alguno de nuestros servidores y querramos traspasarlo a este appliance, haremos los siguientes pasos!!!

Primero lo exportaremos en el servidor d0nde lo tengamos CON la clave privada (con contraseña ‘lockbox’), luego instalaremos KeyStore Explorer en algún equipo. そして、クリックします “Open an existing KeyStore”, abrimos nuestro .pfx.

Seleccionamos el certificado y vamos a “ツール” > “変更タイプ” > “JKS”,

Botón derecho en el certificado y cambiamos el par de claves desde “Set Password”,

Indicamos la clave ‘lockbox’.

あとで, から “ツール” > “Set Password” cambiaremos la del almacén de claves,

Establecemos de nuevo la clave a ‘lockbox’.

悪くありません, guardamos el KeyStore con el nombre ‘.keystore’ どこでも.

Y lo copiamos con cualquier aplicación (por ejemplo WinSCP) al appliance, al directorio ‘/root/swivel/’

Y bastará con reiniciar Tomcat para que coja el nuevo certificado!! A partir de aquí ya podremos comenzar a configurar en base a nuestras necesidades!