Dateizugriffsprüfung mit Elasticsearch und Grafana

Dieser Beitrag ist ziemlich merkwürdig, da wir die Zugriffe auf die Dateien der Organisation kostenlos prüfen können, Sammeln Sie diese Ereignisse und speichern Sie sie in Elasticsearch, Wozu, dann ermöglicht uns unser Grafana auf meisterhafte Weise, die Zugänge einfach zu visualisieren. Und sehen Sie, wer ein Dokument geöffnet hat, geändert oder gelöscht.

Wenn Sie Ihre Dateien derzeit über Windows-Server für Ihre Benutzer bereitstellen und wissen möchten, was dort passiert, Sie wissen wahrscheinlich, dass es die Möglichkeit gibt, Dateizugriffe über eine Richtlinie oder ein Gruppenrichtlinienobjekt zu überwachen, Um zu sehen, wer was tut. Das Problem besteht darin, zu verstehen, dass Daten, da wir in Windows die Ereignisanzeige verwenden sollten und dafür schießen wir uns selbst, Wahrheit? Also, Nehmen wir diese Daten heraus. Wir wissen, dass wir mit dem Winlogbeat-Agenten Ereignisse von einem Windows-Rechner sammeln und in Elasticsearch speichern können, und natürlich ist Grafana immer da, um uns zu helfen und diese Daten umfassender zu visualisieren.

Nun, fangen wir damit an, auf den Punkt zu kommen, da wir einen sehr ähnlichen Beitrag haben, die von Anmeldeüberwachung von Active Directory-Benutzern mit Elasticsearch und Grafana, wo wir bereits gesehen haben, wie man die Basis bereitstellt oder Winlogbeat konfiguriert. Das Einzige, was wir heute anders machen müssen, besteht darin, unseren Dateiserver anzuweisen, die Zugriffe auf die Dateien zu prüfen.

So aktivieren Sie die Überwachung von Dateien, Das ist, sodass Sie beim Öffnen einer Datei, modifizieren, oder wenn das Löschen in der Ereignisanzeige überwacht wird, Am bequemsten ist es, ein Gruppenrichtlinienobjekt zu erstellen, das wir auf den Dateiserver anwenden. Und aktivieren Sie die Option "Objektzugriff prüfen".’ (Erfolge und Fehler) seit “Politik” > “Windows-Einstellungen” > “Sicherheitseinstellungen” > “Lokale Richtlinien/Überwachungsrichtlinien”.

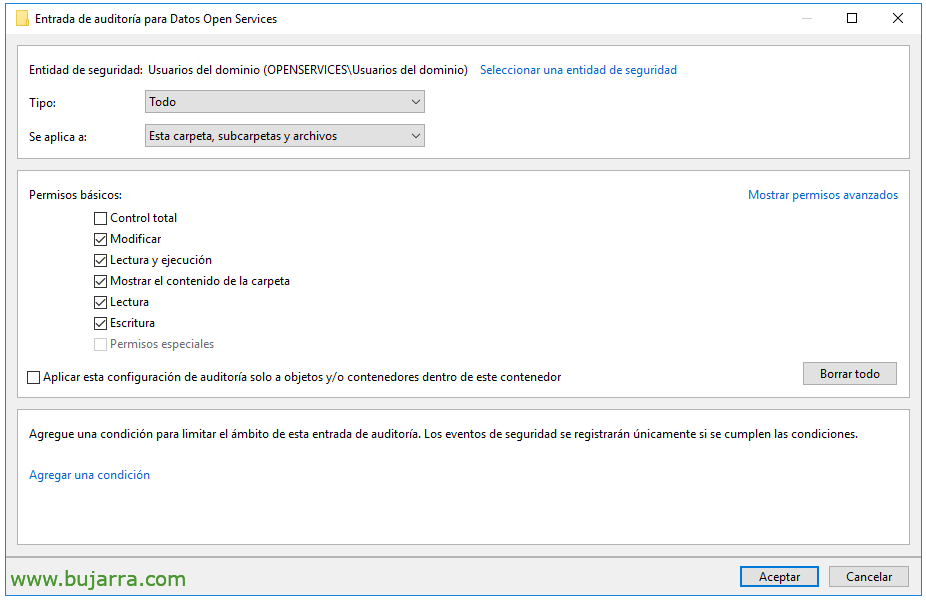

Jetzt müssen wir nur noch das Auditing in dem Ordner aktivieren, der uns interessiert und die Daten enthält, die wir überwachen möchten. Wir tun dies über die Ordnereigenschaften > Wimper “Sicherheit” > “Erweiterte Optionen” > Wimper “Rechnungsprüfung” > “Hinzufügen”.

Und hier wählen wir aus, um es auf diesen Ordner und seinen Inhalt anzuwenden, und die Art der Berechtigungen, die wir prüfen möchten. Wir nehmen an und sind bereit.

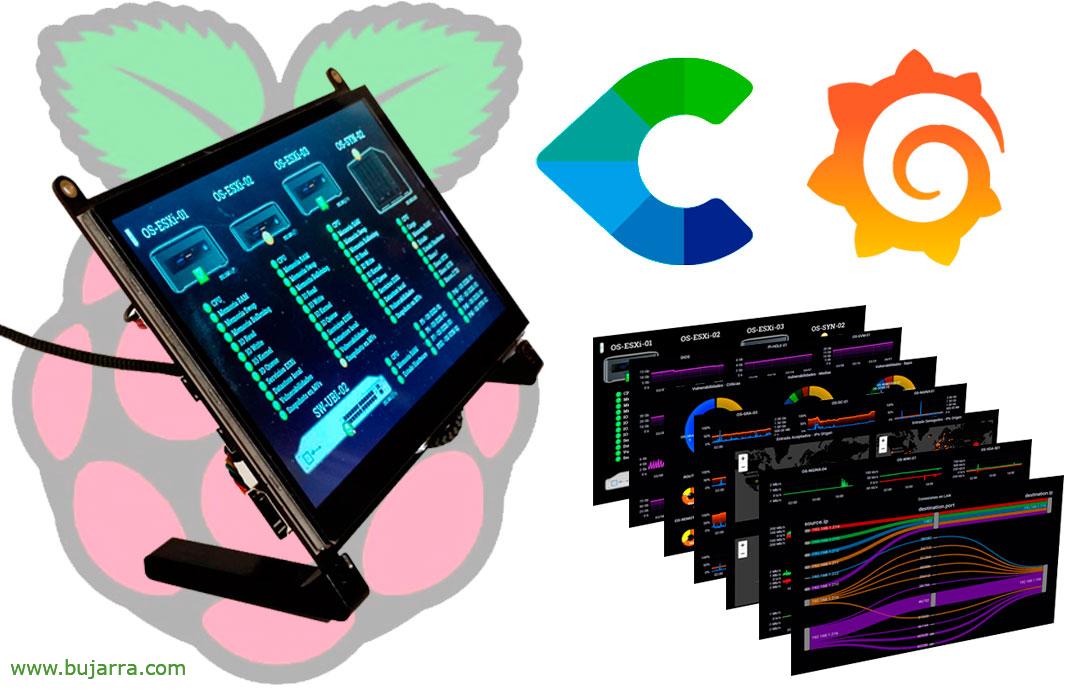

Was ich gesagt habe, Wenn wir nun bereits Winlogbeat auf diesem Rechner haben, der die Ereignisse der Ereignisanzeige sammelt, können wir sehen, wie die Dateizugriffsereignisse im Elasticsearch-Index angezeigt werden. Kaum mehr als der Einstieg in Grafana! Und denken Sie in Grafana auch daran, dass wir vor der Erstellung des Dashboards die Datenquelle für Elasticsearch konfigurieren müssen, die wir in früheren Beiträgen gesehen haben. 🙂

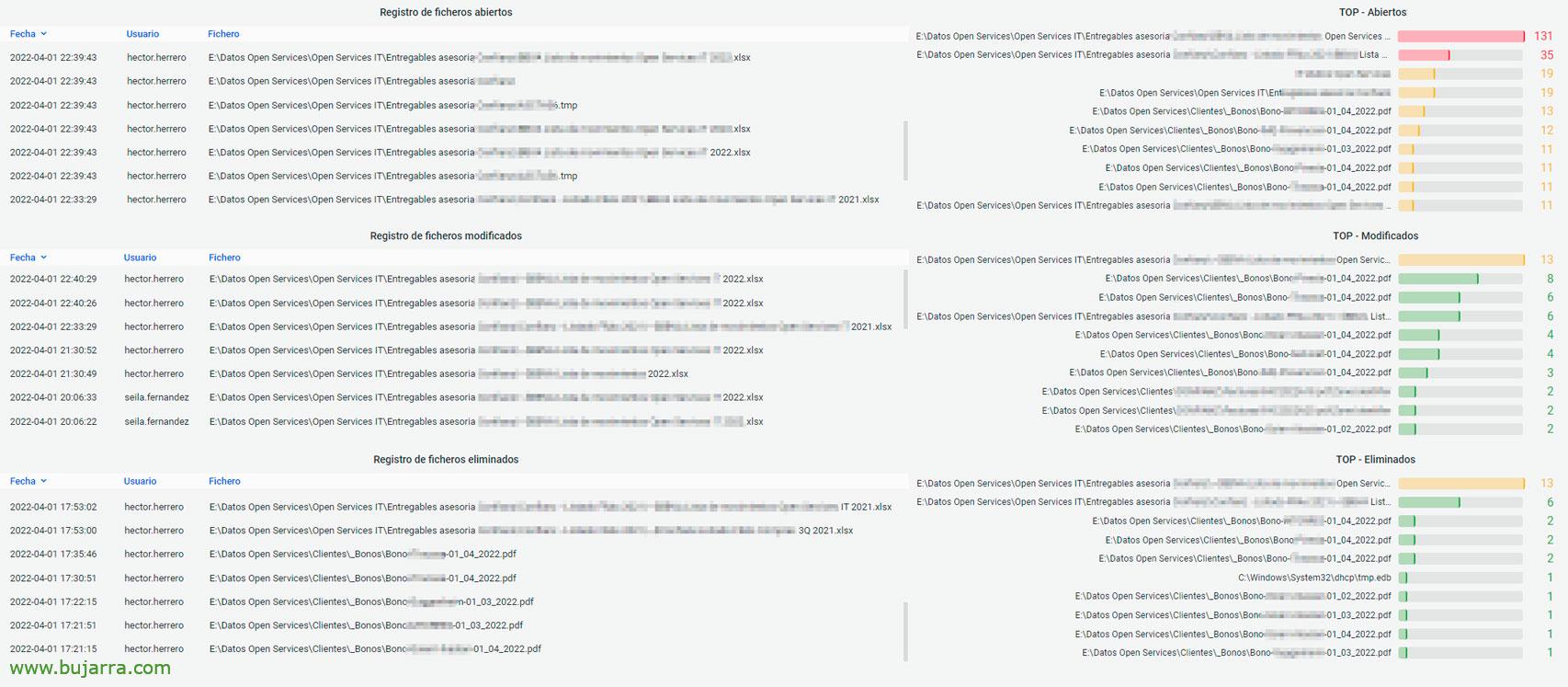

Und nichts, Im Handumdrehen können Sie ein Dashboard erstellen, z. B. mit Panels vom Typ Tabelle, die die Dateien konsultieren, die von Benutzern berührt werden, Ich überlasse Ihnen die Abfragen, die ich verwende, damit Sie nicht eine Minute brauchen, um dieses Bild zu haben, das ich Ihnen als Beispiel überlasse.

Und nichts, Im Handumdrehen können Sie ein Dashboard erstellen, z. B. mit Panels vom Typ Tabelle, die die Dateien konsultieren, die von Benutzern berührt werden, Ich überlasse Ihnen die Abfragen, die ich verwende, damit Sie nicht eine Minute brauchen, um dieses Bild zu haben, das ich Ihnen als Beispiel überlasse.

- Dateien öffnen:

winlog.event_data. AccessMask (Zugriffsmaske): 0x20000

- Geänderte Dateien:

winlog.event_id: 4663 UND-Nachricht: *WriteAttributes* UND NICHT winlog.event_data. Objektname:*.Tmp*

- Gelöschte Dateien:

event.code: "4659"

Auf diese Weise können Sie in Echtzeit die Zugriffe auf Dateien in Ihrem Unternehmen einsehen, wie Sie nach Benutzern filtern können und wissen, mit welchen Dateien Sie arbeiten… Oder filtern Sie nach Dateien und sehen Sie, wer darauf zugreift… Natürlich können wir den Zeitraum so erweitern, dass wir uns dafür interessieren, Erstellen von Berichten, Oder suchen Sie im Grunde nach dem Schuldigen, wenn jemand eine Datei löscht und am Ende niemand.

Brunnen, Denken Sie daran, dass ich am Anfang einen Beitrag empfohlen habe, Frischen Sie es auf, dass wir viele Ereignisse haben, denen wir nachjagen können, um zu wissen, wann etwas passiert. Eine riesige Umarmung, Das Leben genießen!!!