Anmeldeüberwachung von Active Directory-Benutzern mit Elasticsearch und Grafana

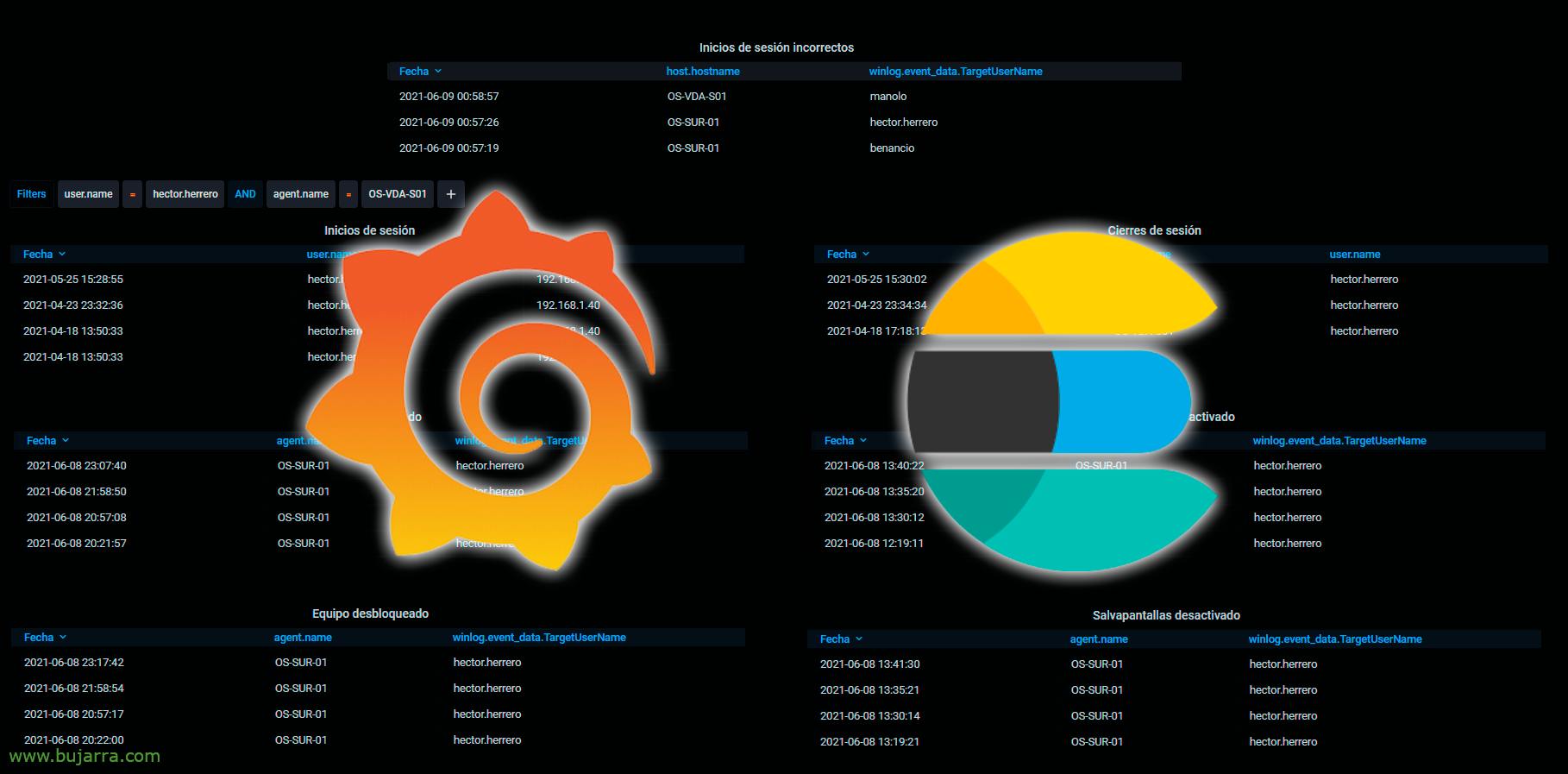

Etwas, das wir in der Regel sehr häufig gefragt werden, ist die Möglichkeit, die Anmeldungen und andere interessante Informationen zu kennen, die ein Benutzer generieren kann. In diesem Beitrag werden wir sehen, wie man Daten visualisiert, die so interessant sind wie: Wann haben sie sich eingeloggt?, Wenn sie die Sitzung geschlossen haben, Falsche Anmeldeversuche, Wenn ein Computer gesperrt wurde, oder entsperrt, oder wenn der Bildschirmschoner ausgelöst hat oder deaktiviert wurde…

Tatsächlich wird diese Art von Informationen, wie wir wissen, in der Ereignisanzeige der Computer aufgezeichnet, Einige Datensätze können uns von Domänencontrollern zur Verfügung gestellt werden, und zeichnet die Computer auf, auf denen Benutzer arbeiten.

Das Beispiel, das wir in diesem Beitrag geben werden, wird so sein, wie ich schon sagte, Sammeln von Teamereignissen, Wir werden sie zentral in Elasticsearch speichern und dann mit Grafana die Abfragen durchführen, die uns am meisten interessieren, basierend auf einer Ereignis-ID. Wir werden in der Lage sein, die Daten in Echtzeit zu sehen, oder suchen Sie direkt über einen bestimmten Zeitraum, oder fragen Sie direkt nach einem bestimmten Benutzer. Dann visualisieren wir sie in Grafiken, Brett, Oder wie wir wollen, Und wenn wir wollen, generieren wir PDF-Berichte und wir senden sie per E-Mail an alle, die interessiert sind.

Es ist also klar, dass wir zuerst eine Maschine brauchen mit Elasticsearch funktioniert, Und dann Wir installieren Winlogbeat auf Domänencontrollern. Die Ereignisanzeige der DCs zeichnete auf, wenn sich ein Benutzer anmeldet und sich falsch anmeldet. Und ob wir Daten darüber haben wollen, wann sie sich abgemeldet haben, Oder worüber wir am Anfang gesprochen haben, wenn ein Team für eine Auszeit abstürzt, oder wenn es entsperrt ist, Das Gleiche gilt für den Bildschirmschoner, Was ist, wenn der Bildschirmschoner springt oder wenn er deaktiviert wird?. Dort müssten wir Winlogbeat auf dem Client-Computer installieren.

Letzten Endes, so verstehen wir, Ereignisse in der Ereignisanzeige werden in Elasticsearch erfasst und dann nach Bezeichnern abgefragt, In diesem Beitrag werden wir uns nur diese Beispiele ansehen, Aber es gibt noch viele andere Möglichkeiten!

Zusammenfassend, den Konfigurationsteil jedes Winlogbeats, Denken Sie daran, dass wir von dort aus direkt filtern können, um alle Arten von Datensätzen zu erhalten oder nur diejenigen, die uns interessieren, In diesem Fall, das, worüber wir sprechen, würde in den "Sicherheits"-Ereignissen aufgezeichnet werden, Wir würden also mit unserer winlogbeat.yaml mehr oder weniger so übrig bleiben:

winlogbeat.event_logs: - Name: Sicherheit ignore_older: 72h setup.kibana: Gastgeber: "https://DIRECCION_IP_KIBANA:5601" Ausgabe.elasticsearch: # Array von Hosts, mit denen eine Verbindung hergestellt werden soll. Wirte: ["https://DIRECCION_IP_ELASTICSEARCH:9200"] Nutzername: "BENUTZER" Passwort: "PASSWORT"

Sobald wir Elasticsearch unterstützt haben und die DataSource aus Grafana für diesen Index erstellt haben, können wir damit beginnen, die Visualisierungen zu erstellen, die uns interessieren. Ich werde das Grundlegendste von allen tun, eine Tabelle, eine Tabelle, in der wir die Felder, die uns interessieren, in einem aufgelisteten Format sehen und nach der ID einer Ereignis-ID oder Ereignis-ID filtern.

Zum Beispiel, So zeigen Sie Abmeldungen an (Wenn sich jemand von seinem Benutzer abmeldet), Wir werden eine sehr einfache Lucene-Abfrage durchführen, Indem Sie “event.code: 4647” Es reicht uns. So finden Sie heraus, welche ID was tut, Ich werde unter dem Beitrag eine Liste der interessantesten IDs zu diesem Thema hinterlassen. Und wie immer das Beste, wird von Kibana aus abgespielt, um andere Arten von Abfragen zu entdecken.

Gesamt, dass mit einem Bedienfeld vom Typ Tabelle, Mit der Abfrage, gibt an, dass wir das Ergebnis im Rohformat haben möchten, Wir wandeln es in das JSON-Format um und wählen die Felder aus, die wir anzeigen möchten, Wir können sie auch umbenennen oder ihr Format ändern. Schauen Sie sich das Bild an, um Fragen zu beantworten.

Dann können wir so viele Panels erstellen, wie wir verschiedene Informationen visualisieren möchten, So zeigen Sie Anmeldungen mit der ID an 4624 Wir werden es haben oder vielleicht mit ihm 4768, Das hängt davon ab, für welche Art von Anmeldung wir uns interessieren. Bei Logouts können wir nach der ID suchen 4647.

Wenn wir die falschen Logins sehen möchten, müssen wir nur nach der ID suchen 4625.

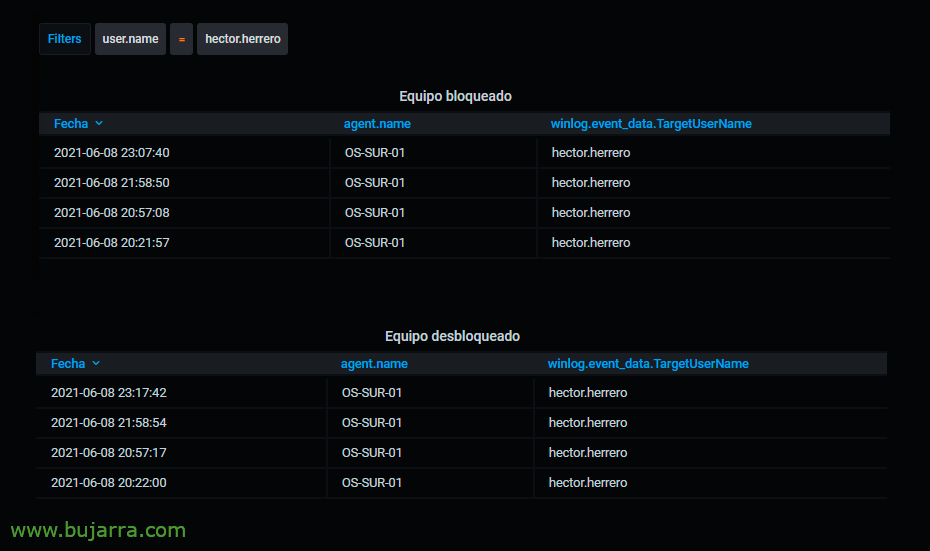

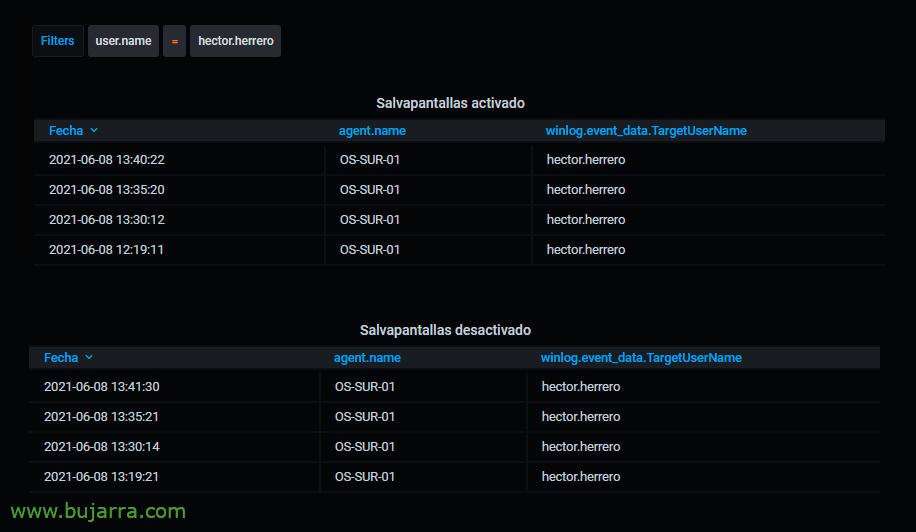

Wenn wir nach Computern suchen möchten, wenn sie abstürzen, Wenn eine Benutzersitzung gesperrt ist, haben wir die Ereignis-ID 4800 und bei Freischaltungen filtern wir nach der ID 4801.

Und das Gleiche gilt für den Bildschirmschoner, Wenn wir wissen wollen, wann es auf einen Computer gesprungen ist, wir werden nach dem Ausweis suchen 4802 und falls wir wissen, wann sie den Bildschirmschoner deaktiviert haben, haben wir die ID 4803.

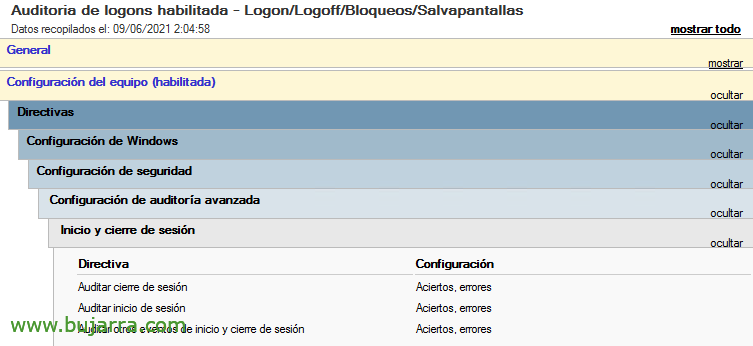

Zu guter Letzt, Wir müssen ein GPO erstellen, um es aktivieren zu können 3 Politik, , die es ermöglichen, diese Art von Informationen in den Ereignisanzeigern der Teams zu sammeln, aus den Computereinstellungen > Politik > Windows-Einstellungen > Sicherheitseinstellungen > Erweiterte Überwachungseinstellungen > An- und Abmeldung:

- Audit-Abmeldung: Erfolge und Fehler

- Audit-Anmeldung: Erfolge und Fehler

- Überwachen anderer Anmelde- und Abmeldeereignisse: Erfolge und Fehler

Ich hinterlasse Ihnen eine Liste von Veranstaltungen, die für Sie nützlich sein könnten:

Änderung der Überwachungsrichtlinien:

4719: Richtlinie für die Systemüberwachung geändert.

4908: Die Login-Tabelle für spezielle Gruppen wurde geändert.

Änderungen an den Richtlinien für die Überwachung der Authentifizierung

4706: In einer Domäne wurde eine neue Vertrauensstellung erstellt..

4707: Eine Vertrauensstellung für eine Domäne wurde entfernt.

4713: Kerberos-Richtlinie wurde geändert.

4716: Die Informationen zu vertrauenswürdigen Domänen wurden geändert.

4717: Einem Konto wurde der Zugriff auf die Systemsicherheit gewährt..

4718: Der Systemsicherheitszugriff auf ein Konto wurde entfernt.

4739: Eine Domain-Richtlinie wurde geändert.

4865: Es wurde ein Eintrag für Informationen zur vertrauenswürdigen Gesamtstruktur hinzugefügt..

4866: Ein Informationseintrag für eine vertrauenswürdige Gesamtstruktur wurde gelöscht.

4867: Ein Informationseintrag für eine vertrauenswürdige Gesamtstruktur wurde geändert.

4706: Für eine Domäne wurde eine neue Vertrauensstellung erstellt..

4707: Eine Vertrauensstellung für eine Domäne wurde entfernt.

Prüfung der Verwaltung von Computerkonten

4741: Es wurde ein Computerkonto erstellt.

4742: Ein Computerkonto wurde geändert.

4743: Ein Computerkonto wurde gelöscht.

Prüfung der DPAPI-Aktivität

4692: Es wurde versucht, den Datenschutz-Masterschlüssel zu sichern.

4693: Es wurde versucht, den Datenschutz-Masterschlüssel wiederherzustellen.

4695: Es wurde versucht, den Schutz überprüfbarer geschützter Daten aufzuheben.

Überwachung des Kerberos-Authentifizierungsdiensts

4768: Es wurde ein Kerberos-Authentifizierungsticket angefordert (TGT)

4771: Fehler bei der Kerberos-Vorauthentifizierung

4772: Fehler bei der Anforderung eines Kerberos-Authentifizierungstickets

Überwachen des Betriebs des Kerberos-Diensttickets

4769: Es wurde ein Ticket für den Kerberos-Dienst angefordert (TGS)

4770: Ein Ticket für den Kerberos-Dienst wurde erneuert

Überwachung der Abmeldung

4634: Es wurde ein Benutzerkonto abgemeldet.

Login-Auditing

4624: Ein Benutzerkonto wurde erfolgreich angemeldet.

4625: Ein Benutzerkonto konnte sich nicht anmelden, Ungültige Anmeldeinformationen.

4648: Es wurde versucht, sich mit expliziten Anmeldeinformationen anzumelden.

Überwachen anderer Kontoanmeldeereignisse

4648: Es wurde versucht, sich mit expliziten Anmeldeinformationen anzumelden.

4649: Ein Wiederholungsangriff erkannt.

4800: Arbeitsplatz ist gesperrt.

4801: Workstation wurde freigeschaltet.

5378: Die angeforderte Delegierung von Anmeldeinformationen war von der Richtlinie nicht zugelassen

Überwachen anderer Objektzugriffsereignisse

4698: Eine geplante Aufgabe wurde erstellt.

4699: Eine geplante Aufgabe wurde gelöscht.

4702: Eine geplante Aufgabe wurde aktualisiert.

Erstellung von Audit-Prozessen

4688: Es wurde ein neuer Prozess erstellt.

Verwaltung von Sicherheitsgruppen überwachen

4728: Hinzufügen eines Mitglieds zu einer globalen Sicherheitsgruppe.

4729: Ein Mitglied einer globalen Sicherheitsgruppe wurde entfernt.

4732: Hinzufügen eines Mitglieds zu einer lokalen Gruppe mit aktivierter Sicherheit.

4733: Ein Mitglied einer lokalen Gruppe mit aktivierter Sicherheit wurde entfernt.

4735: Eine lokale Gruppe mit aktivierter Sicherheit wurde geändert.

4737: Eine globale Gruppe mit aktivierter Sicherheit wurde geändert.

4755: Eine sicherheitsaktivierte universelle Gruppe wurde geändert.

4756: Hinzufügen eines Mitglieds zu einer universellen Gruppe mit aktivierter Sicherheit.

4757: Ein Mitglied einer universellen Gruppe mit aktivierter Sicherheit wurde entfernt..

4764: Den Typ einer Gruppe geändert.

Erweiterung des Audit-Sicherheitssystems

4610: Die lokale Sicherheitsstelle hat ein Authentifizierungspaket hochgeladen.

4611: Ein vertrauenswürdiger Anmeldevorgang wurde bei der lokalen Sicherheitsautorität registriert.

4697: Auf dem System wurde ein Dienst installiert

Überwachung der Verwendung vertraulicher Berechtigungen

4672: Spezielle Berechtigungen, die einem neuen Login zugewiesen werden.

4673: Es wurde ein privilegierter Dienst aufgerufen..

4674: Es wurde versucht, einen Vorgang für ein privilegiertes Objekt auszuführen.

Spezielles Login-Audit

4964: Einem neuen Login wurden spezielle Gruppen zugewiesen.

Prüfung der Benutzerkontenverwaltung

4720: Es wurde ein Benutzerkonto erstellt.

4722: Ein Benutzerkonto wurde aktiviert.

4723: Es wurde versucht, das Passwort für ein Konto zu ändern.

4724: Es wurde versucht, ein Kontokennwort zurückzusetzen.

4725: Ein Benutzerkonto wurde deaktiviert.

4726: Ein Benutzerkonto wurde gelöscht.

4738: Ein Benutzerkonto wurde geändert.

4740: Ein Benutzerkonto wurde gesperrt.

4765: Einem Konto wurde eine SID-Historie hinzugefügt.

4766: Der Versuch, einem Konto einen SID-Verlauf hinzuzufügen, ist fehlgeschlagen.

4767: Ein Benutzerkonto wurde freigeschaltet.

4780: Die ACL wurde für Konten konfiguriert, die Mitglieder von Admin-Gruppen sind..

4794: Es wurde versucht, den Wiederherstellungsmodus von Verzeichnisdiensten festzulegen.