Microsoft Forefront Protection のインストールと構成 2010 Exchange Server の場合

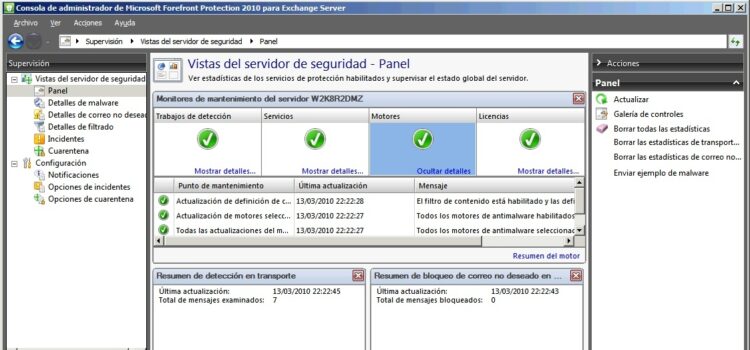

Microsoft Forefront Protection 2010 Exchange Server の場合 (FPE) es el servidor de protección perimetral para una organización Microsoft Exchange 2010, donde podremos gestionar todo el bloqueo de correo entrante con el fin de rechazar los correos no deseados sea por la condición que configuremos (Anti SPAM), ya que nos proporciona 5 motores de definición anti antivirus de diferentes fabricantes! evitaremos también antimalware, tenemos la posibilidad de una amplia configuración desde una consola que es sencilla de gestionar, además tenemos una zona de informes que también está bastante chula. Y posibilidad de administración con PowerShell, もちろんです! Este servidor debe ser el que recoge el correo externo y lo envía a nuestra organización, lo ideal es montarlo en el servidor que está en la DMZ totalmente aislado de nuestra organización y en el servidor con la función de transporte perimetral o Edge Transport.