Passerelle Citrix NetScaler avec OTP (Mot de passe à usage unique)

Puits, Cela faisait longtemps que je voulais vous laisser ce post, où nous allons voir comment activer l’une des grandes nouvelles fonctionnalités de Citrix NetScaler 12, c’est-à-dire la possibilité d’utiliser des authentifications OTP (Mot de passe à usage unique) ou un mot de passe à usage unique nativement et sans avoir à faire appel à des fabricants tiers!

De NetScaler 12.0 FR1 et si nous avons la version Entreprise ou Platine, Nous aurons entièrement intégré la possibilité d’activer et de configurer le Require d’un Authentification OTP à deux facteurs. Nous serons en mesure de faire des utilisateurs avec votre appareil mobile et via l’application Google Authenticator, ils doivent fournir une clé OTP aléatoire en plus de leur mot de passe pour accéder à notre portail d’entreprise, Et ainsi, nous veillerons à ce que la personne que nous voulons entre dans notre entreprise et qu’aucun utilisateur n’y ait été volé Votre mot de passe.

Dans ce document, nous verrons toutes les étapes nécessaires, Nous allons également créer un vServer afin que les utilisateurs premier Registre Votre appareil (utiliseront ce portail chaque fois qu’ils voudront enregistrer un nouvel appareil). Nous examinerons également les paramètres nécessaires pour activer dans notre Passerelle une authentification OTP telle.

Nous tiendrons compte du fait qu’à l’heure actuelle, Citrix Receiver ne le prend pas en charge, mais ce sera à usage exclusif (Pour l’instant) avec navigateur Web, l’utilisateur devra donc télécharger le Authentificateur Google (Par exemple) et vous inscrire afin de pouvoir accéder régulièrement à votre application ou à votre portail de bureau, en validant avec votre mot de passe habituel et le Code aléatoire généré que vous obtenez de l’application.

Important, Avant de commencer, Assurez-vous d’avoir le service de temps NTP configuré. Cela suppose que vous disposez déjà d’une passerelle NetScaler correctement configurée qui valide votre domaine à l’aide d’un serveur LDAP et d’une stratégie, Nous l’utiliserons pour que les utilisateurs puissent accéder au portail ‘ManageOTP‘ et gérer leur appareil.

Authentification LDAP

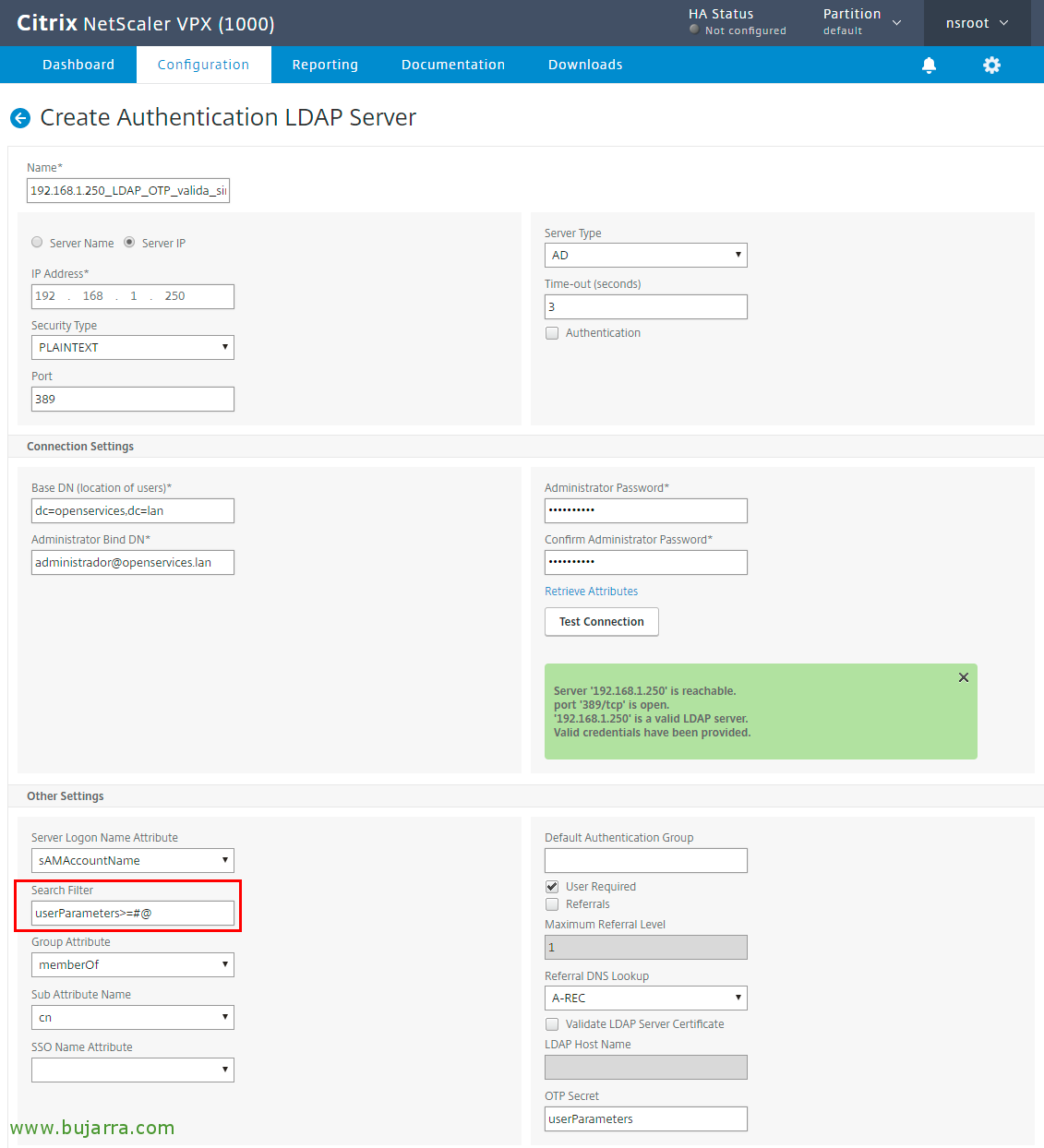

Depuis “Sécurité” > “AAA – Trafic applicatif” > “Politiques” > “Authentification” > “Politiques avancées” > “Actions” > “LDAP” > “Ajouter…”, nous créons un nouveau serveur LDAP. Dans mon cas, je vais l’appeler “192.168.1.250_LDAP_OTP_sin_auth”, nous remplissons les données IP et de port comme d’habitude, Nous dévérifions “Authentification”, dans “DN de liaison de l’administrateur” nous devons inclure un compte qui a des privilèges pour modifier l’attribut OTP dans les comptes de notre Active Directory. Ajouter, (De la droite) Le terrain “OTP Secret” nous allons établir quel sera l’attribut qui sera utilisé dans les comptes utilisateurs pour stocker le secret OTP (nous pouvons utiliser par exemple userParameters ou celui que nous aimons le plus). Cliquez sur “Créer” pour le créer.

Pas mal, nous créons un autre serveur LDAP, Dans ce cas, je vais l’appeler “192.168.1.250_LDAP_OTP_valida_sin”, Il sera le même que le précédent mais avec un changement dans le filtre de recherche, Nous ajoutons Filtre de recherche La valeur userParameters>=#@ et cliquez sur Créer.

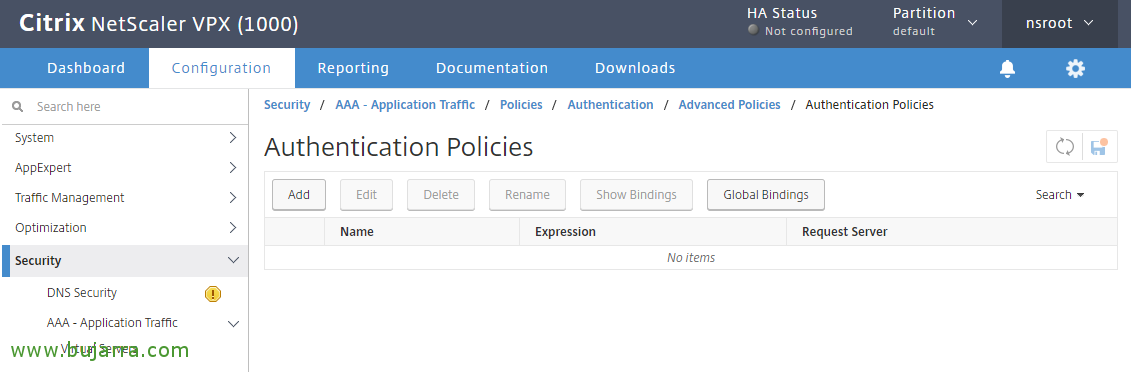

Nous allons “Sécurité” > “AAA – Trafic applicatif” > “Manifeste” > “Authentification” > “Politiques avancées” > “Politique” et cliquez sur “Ajouter” pour Créer des stratégies d’authentification.

Nous indiquons un nombre, Dans mon cas “192.168.1.250_LDAP_adv”, dans Type d’action Indiquer “LDAP”, Nous sélectionnons en Action notre serveur LDAP habituel, celui que nous avions déjà au départ dans notre environnement. Dans Expression Indiquer Vrai & cliquez sur Créer!

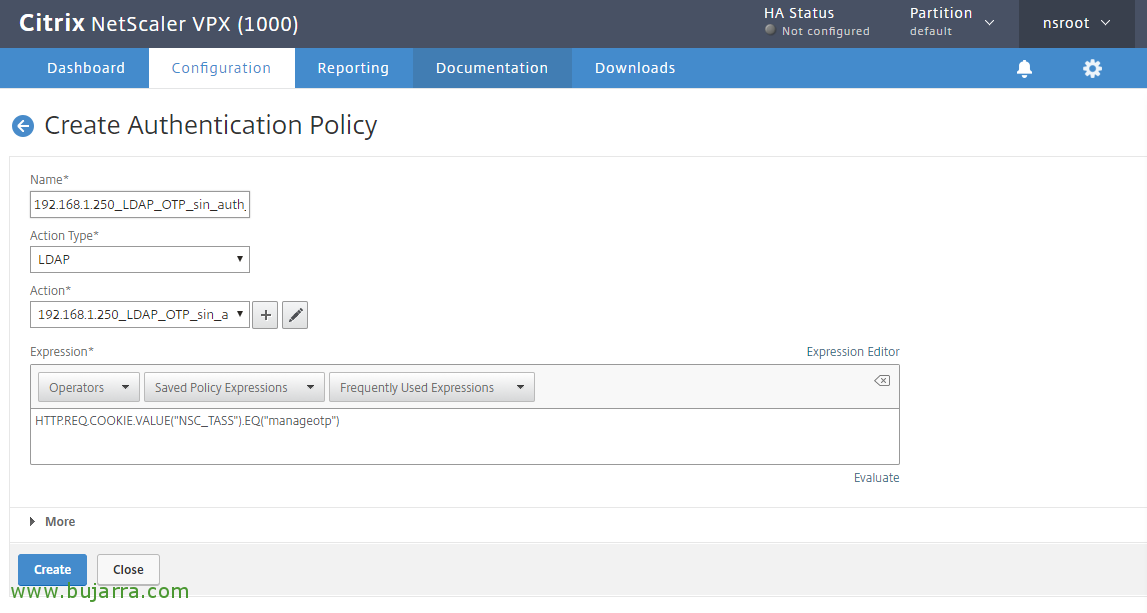

Nous créons une autre nouvelle politique, cela sera utilisé pour la gestion du OTP, Je l’appelle “192.168.1.250_LDAP_OTP_sin_auth_adv”, dans Type d’action Choisir “LDAP”, dans Action nous l’associons au serveur LDAP qui n’a pas d’authentification et qui n’a pas non plus le filtre configuré, qui est le premier que nous avons créé, Dans mon cas, c’est “192.168.1.250_LDAP_OTP_sin_auth”. Et dans Expression Indiquer: HTTP. REQ. BISCUIT. VALEUR(« NSC_TASS »).EQ(« ManageOTP ») et cliquez sur Créer.

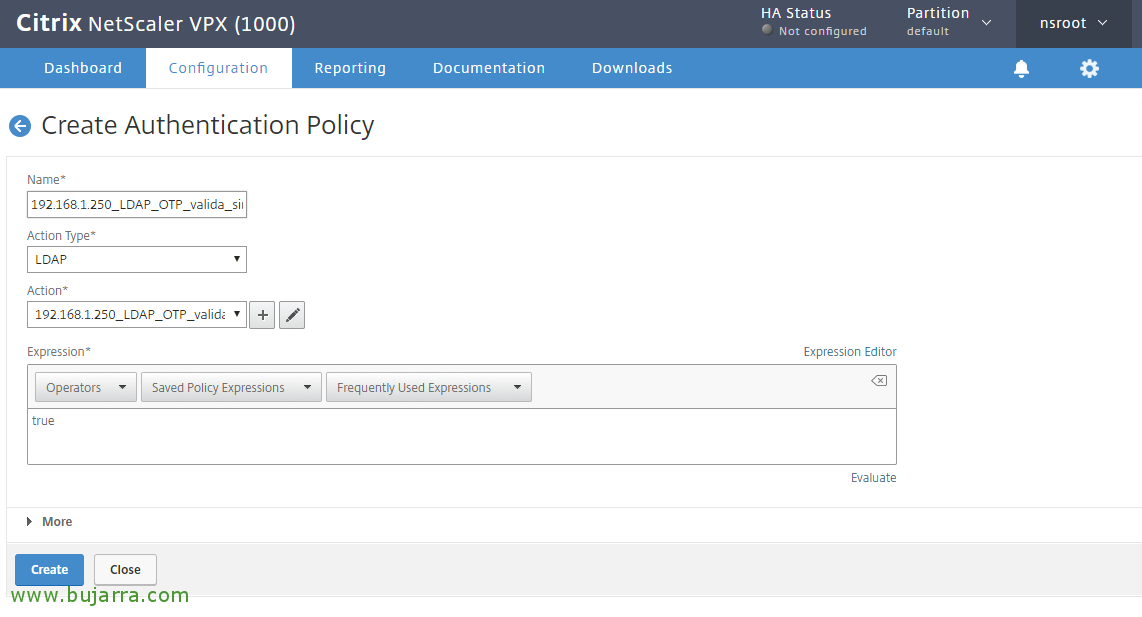

Et Nous créons une dernière nouvelle politique, sera utilisé pour la vérification, Je l’appelle “192.168.1.250_LDAP_OTP_valida_sin_auth_adv”, dans Type d’action Choisir “LDAP”, dans Action nous allons associer le serveur LDAP qui n’a pas l’authentification activée, qui a un secret OTP et un filtre de recherche configurés, Dans ce cas, c’était “192.168.1.250_LDAP_OTP_valida_sin”. Dans Expression Indiquer Vrai et cliquez sur Créer.

Schéma de connexion,

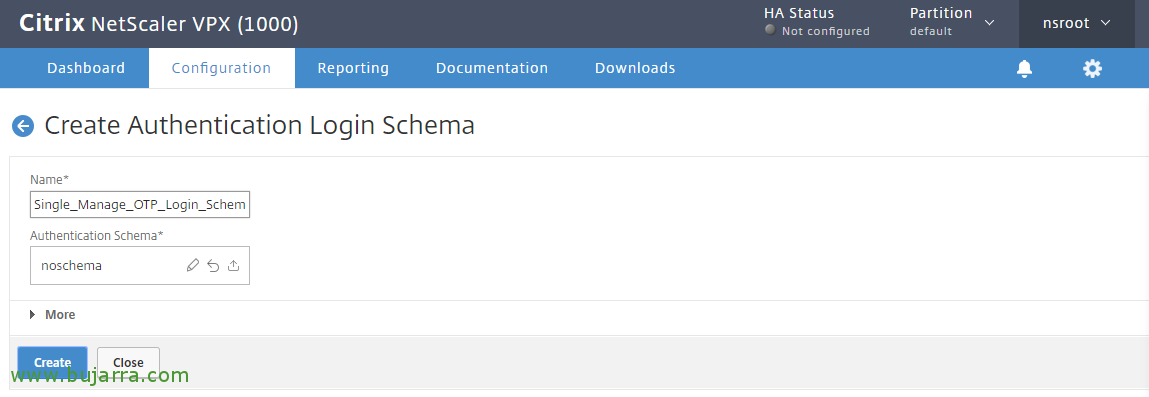

Nous allons “Sécurité” > “AAA – Trafic applicatif” > “Schéma de connexion” > “Profils” > “Ajouter”,

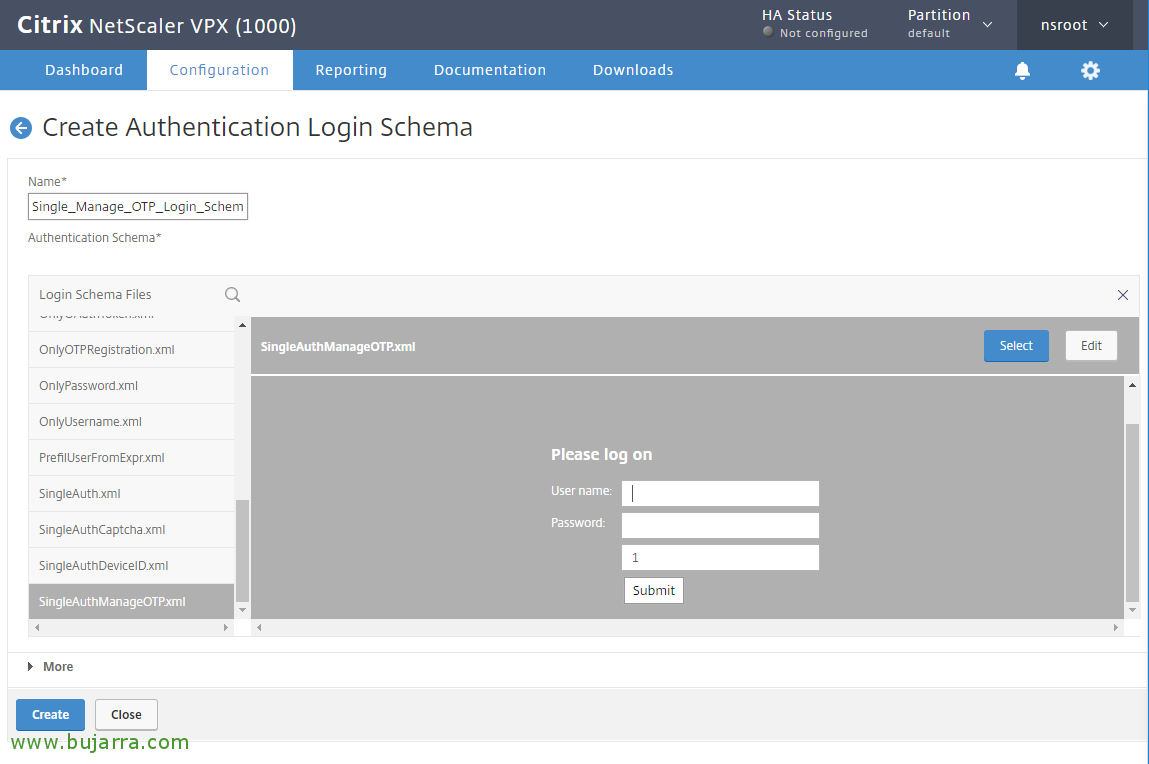

Nous allons créer ici le Schéma de connexion à facteur simple pour ManageOTP, Nous vous donnons un nom par exemple “Single_Manage_OTP_Login_Schema” et dans Schéma d’authentification Nous appuyons sur le crayon pour modifier,

Nous filtrons et recherchons le fichier SingleAuthManageOTP.xml, et cliquez sur “Choisir” Pour sélectionner ce schéma, Nous cliquons sur “Créer”.

Cliquez sur Créer,

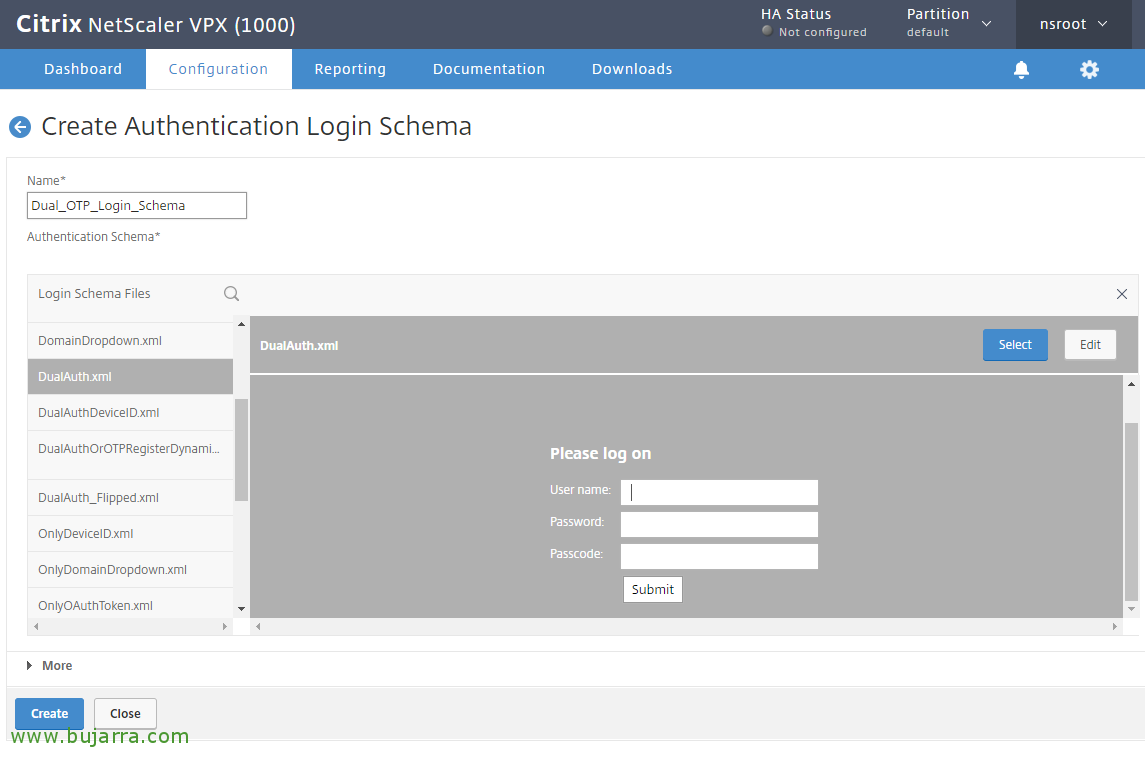

Nous créons un autre profil de schéma de connexion, Cette fois-ci pour l’authentification à deux facteurs, Nous l’appelons comme bon nous semble, Dans ce cas “Single_Manage_OTP_Login_Schema” et dans Schéma d’authentification Réédition,

Et nous procédons de la même manière, Nous filtrons ce temps et recherchons DualAuth.xml, Cliquez sur “Choisir” et dans “Créer”,

Cliquez sur Plus… Nous ajoutons Index des informations d’identification du mot de passe Un 1 pour indiquer le champ qui stocke le mot de passe de l’utilisateur, Cliquez sur “Activer les informations d’identification d’authentification unique” et dans “Créer”,

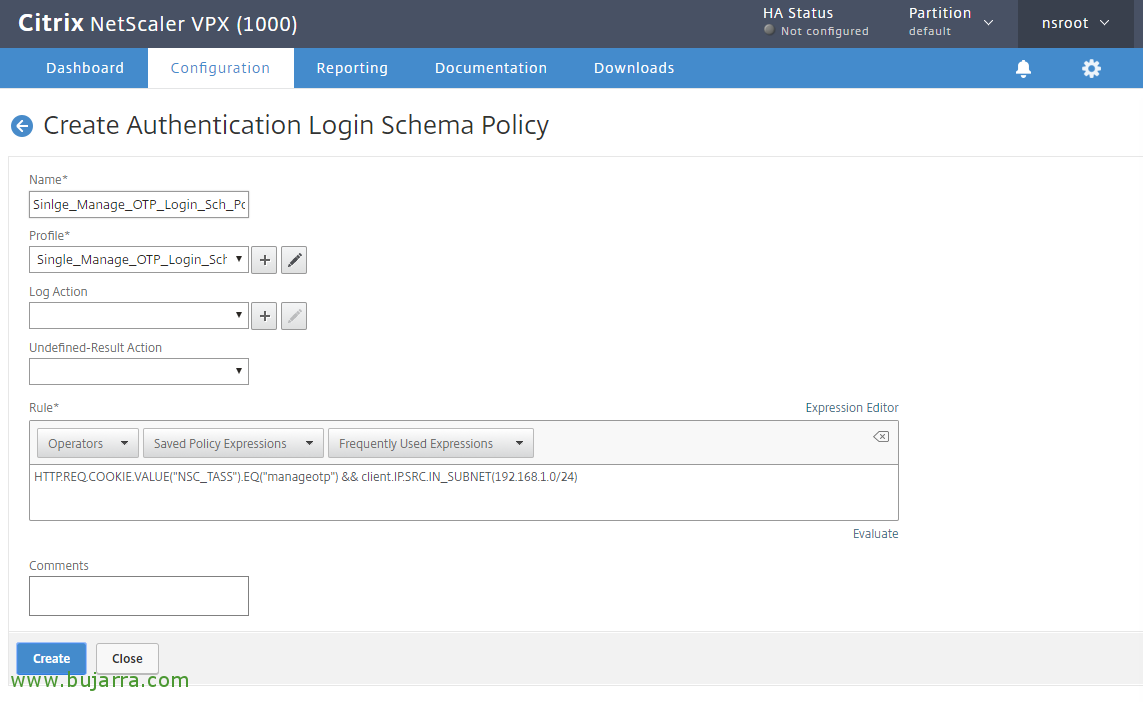

Pas mal, maintenant dans le onglet “Manifeste” Créons vos politiques, Cliquez sur “Ajouter“,

Nous donnons un nom à la politique (Pej:”Single_Manage_OTP_Login_Sch_Pol”) qui sera associé au profil que nous avons créé avec le Schéma de connexion à facteur simple, Qu’est-ce que c’était “Single_Manage_OTP_Login_Schema” et créez une règle pour qu’elle n’affiche ce portail que si l’utilisateur a accédé à /manageotp. Et si nous voulons, nous pouvons également ajouter la plage d’adresses IP locales de notre réseau afin qu’elles ne puissent être enregistrées qu’à partir de notre réseau (pour les mêmes raisons de sécurité), Nous ajoutons la règle:

http.req.cookie.value (en anglais)(“NSC_TASS”).Eq(“ManageOTP”) && client. IP. SRC. IN_SUBNET(192.168.1.0/24)

Cliquez sur “Créer”,

Nous créons une autre politique, cette fois-ci pour le profil d’authentification à deux facteurs, Nous lui donnons un nom, Par exemple “Dual_OTP_Login_Sch_Pol” et sélectionnez notre profil précédemment créé, Dans cet exemple, il s’agit de “Dual_OTP_Login_Schema”. Dans Règle Indiquer Vrai et cliquez sur Créer!

Étiquettes de politique d’authentification,

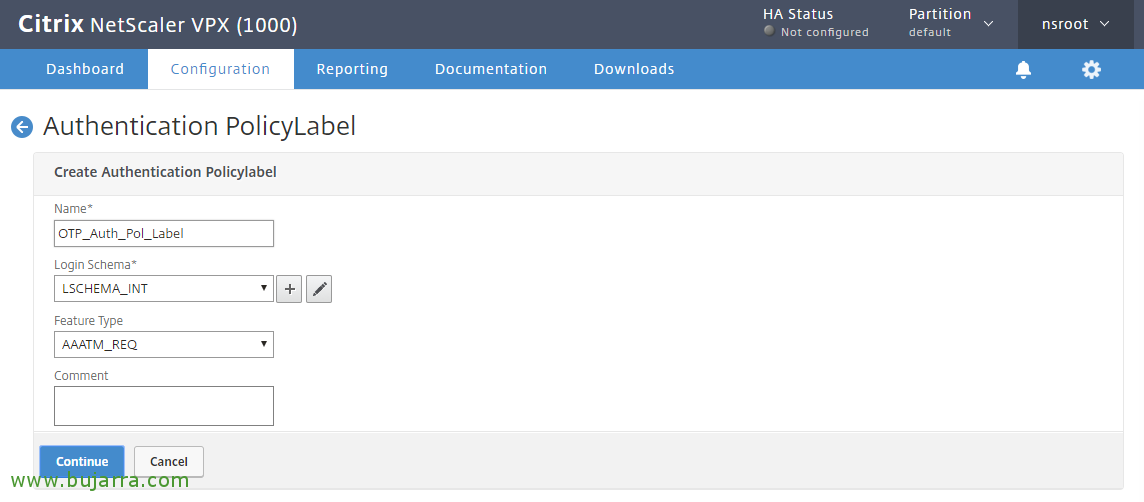

Nous, Passons maintenant à “Sécurité” > “AAA – Trafic applicatif” > “Manifeste” > “Authentification” > “Politiques avancées” > “Étiquettes de politique” > Ajouter”

À utiliser pour la gestion et la vérification de l’OTP, Nous vous donnons un nom “OTP_Auth_Pol_Label” et nous l’associons à Schéma de connexion Le LSCHEMA_INT, cliquez sur Continuer,

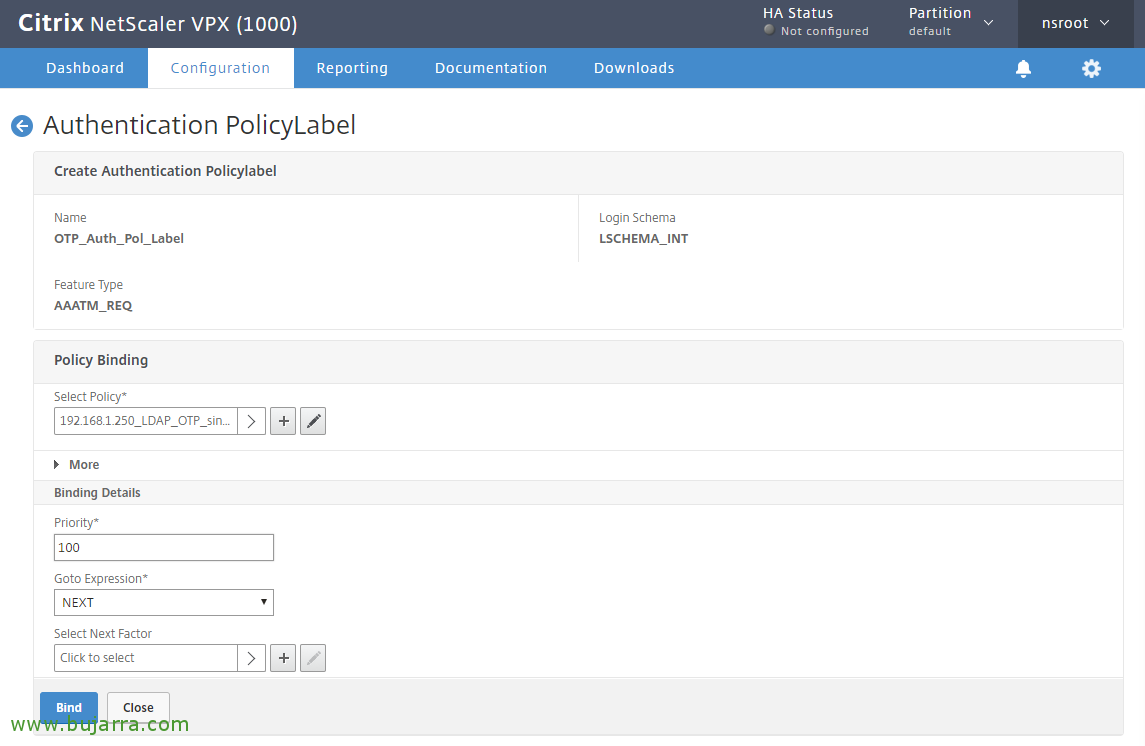

Cliquez sur Liaison de politique,

Et Nous sélectionnons la politique que je n’avais pas activé l’authentification et que je n’avais que le secret OTP dans mon cas, c’était “192.168.1.250_LDAP_OTP_sin_auth_adv” et nous donnons “Choisir”,

Cliquez sur “LIER”,

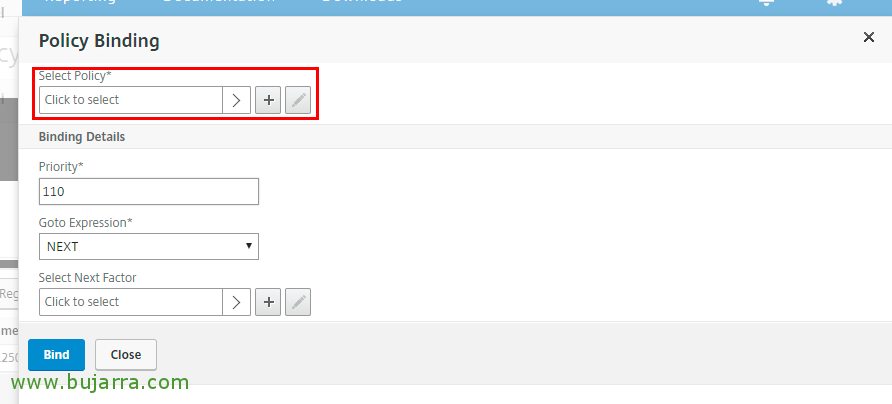

Cliquez sur “Ajouter une reliure” pour Ajouter une autre politique,

Cliquez sur Sélectionnez Stratégie,

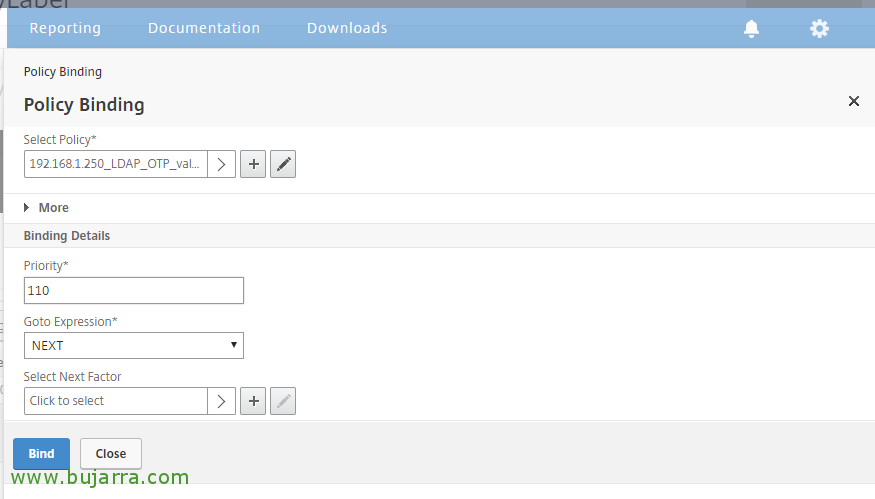

Et nous avons choisi la politique qui vérifie que l’OTP dans mon cas était “192.168.1.250_LDAP_OTP_valida_sin_auth_adv”, Nous donnons “Choisir”,

Et nous vous donnons Moins prioritaire qu’à la politique de Mageotp, et nous donnons “LIER”,

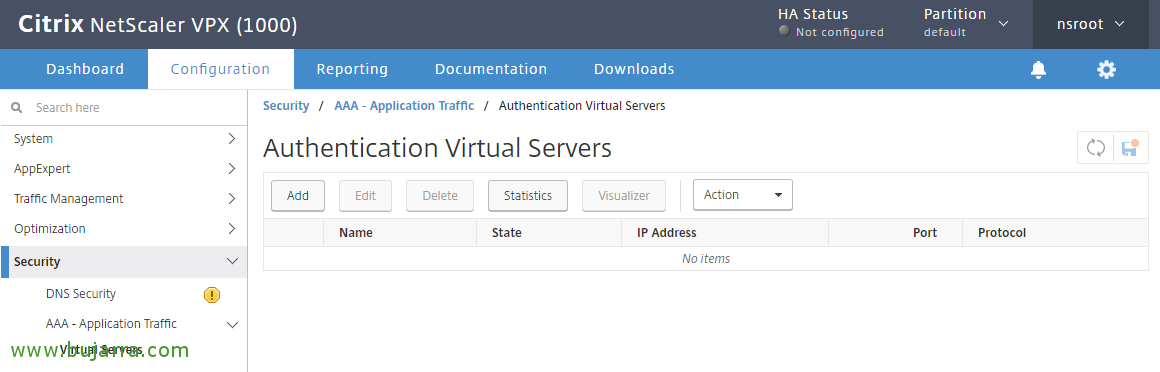

Nous allons “Sécurité” > “AAA – Trafic applicatif”, Nous le permettons > “Serveurs virtuels” > “Ajouter”,

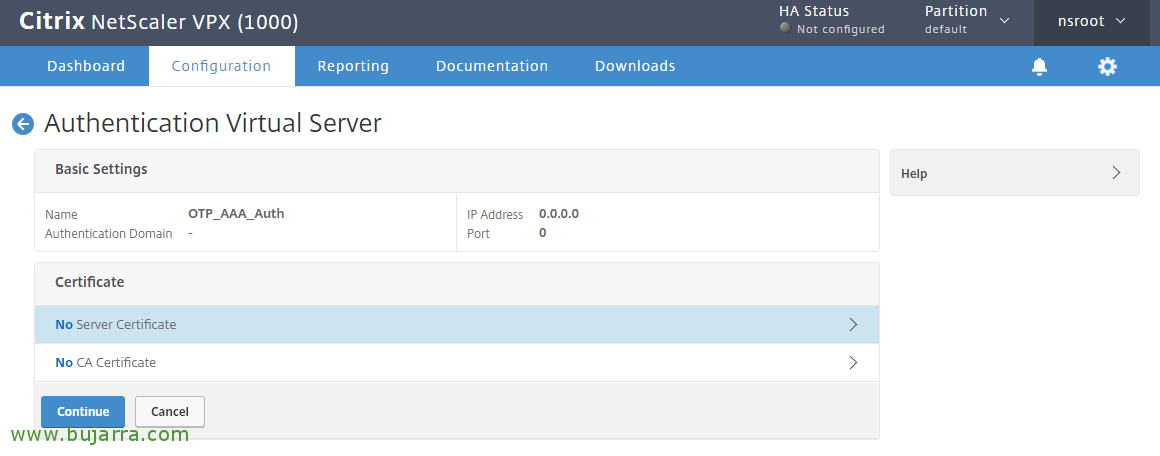

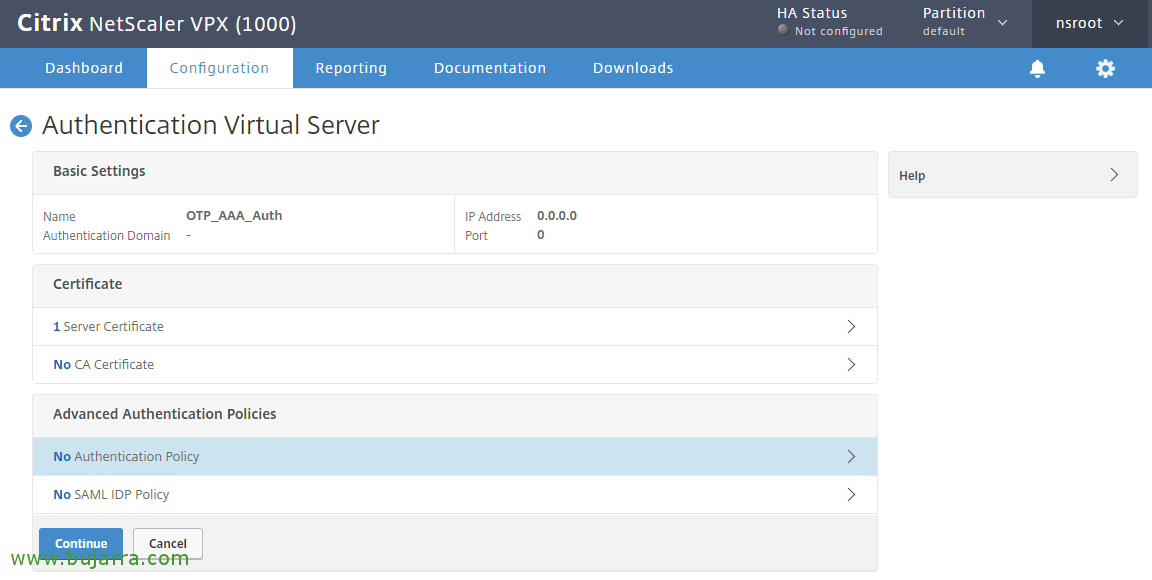

Nous créons un serveur d’authentification pour OTP, Il n’a pas besoin d’être abordé, Nous indiquons un nom dans ce cas “OTP_AAA_Auth”, dans Type d’adresse IP Indiquer “Non adressable” et cliquez sur “D’ACCORD”.

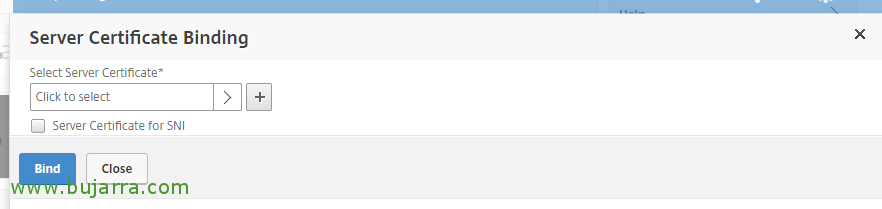

Cliquez sur “Aucun certificat de serveur”,

Cliquez sur “Sélectionnez Certificat de serveur”,

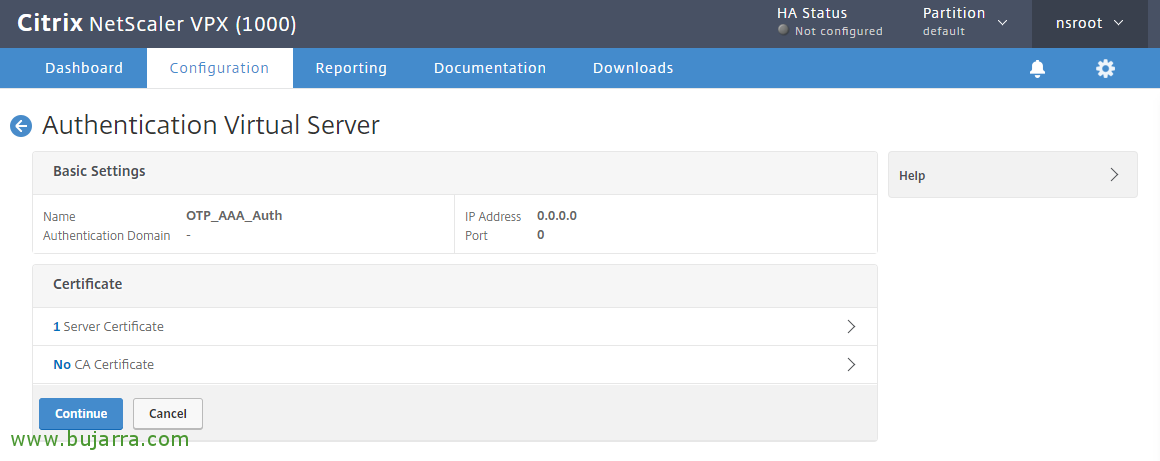

Et nous choisissons le certificat que nous avons déjà installé et valide, dans mon cas, un Wildcard, “Choisir”,

“LIER”,

“Continuer”,

Cliquez à l’endroit indiqué “Aucune politique d’authentification“,

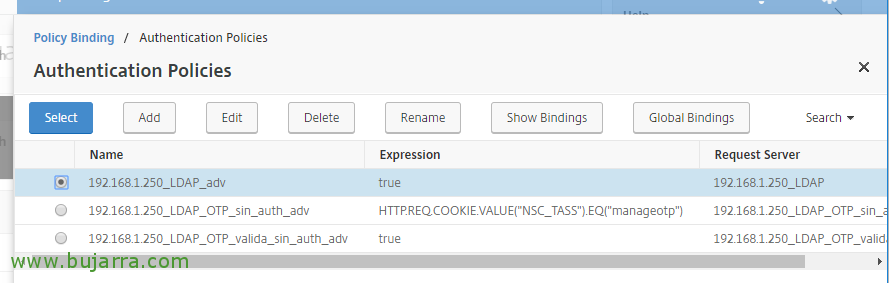

Cliquez sur “Sélectionnez Stratégie”,

Et nous sélectionnons notre politique d’authentification LDAP habituelle, celui pour lequel l’authentification est activée,

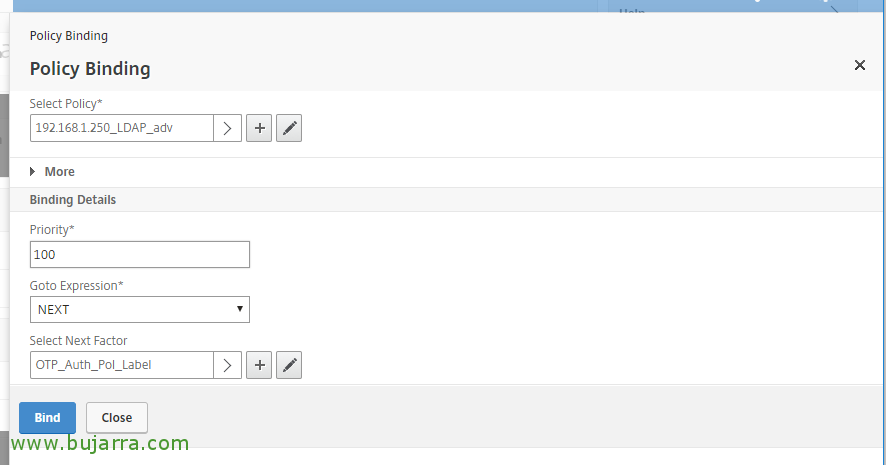

Cliquez sur “Sélectionnez le facteur suivant”,

Et nous sélectionnons l’étiquette de politique que nous avons créée pour OTP.

Cliquez sur “LIER”,

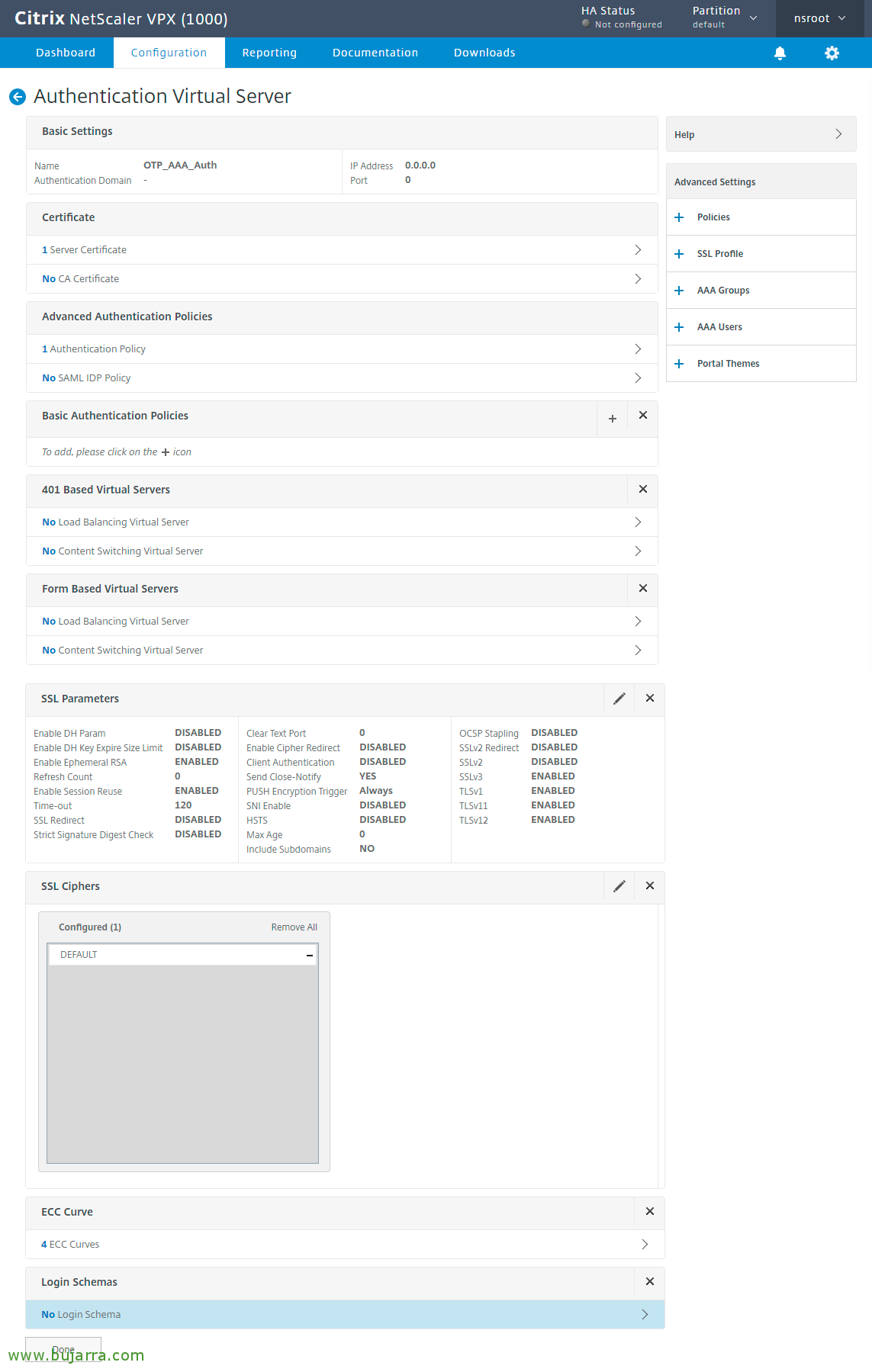

Cliquez sur “Continuer”,

Nous cliquons sur le bouton Menu à droite dans “Schémas de connexion” et nous ajoutons un de “Pas de schéma de connexion”,

Cliquez sur “Sélectionnez Stratégie”,

Et nous sélectionnons notre politique de connexion “Single_Manage_OTP_Login_Sch_Pol” Facteur unique, “Choisir”,

“LIER”

Maintenant, Cliquez sur “Schéma de connexion” et “Ajouter une reliure”,

Cliquez sur “Sélectionnez Stratégie”,

Et nous sélectionnons celui à deux facteurs qui, dans cet exemple, est “Dual_OTP_Login_Sch_Pol”, & “Choisir”,

“LIER”,

Dans le menu de droite, nous recherchons et ajoutons un Thème du portail depuis “Thèmes du portail”, Choisir RfWebUI.

Cliquez sur “D’ACCORD”.

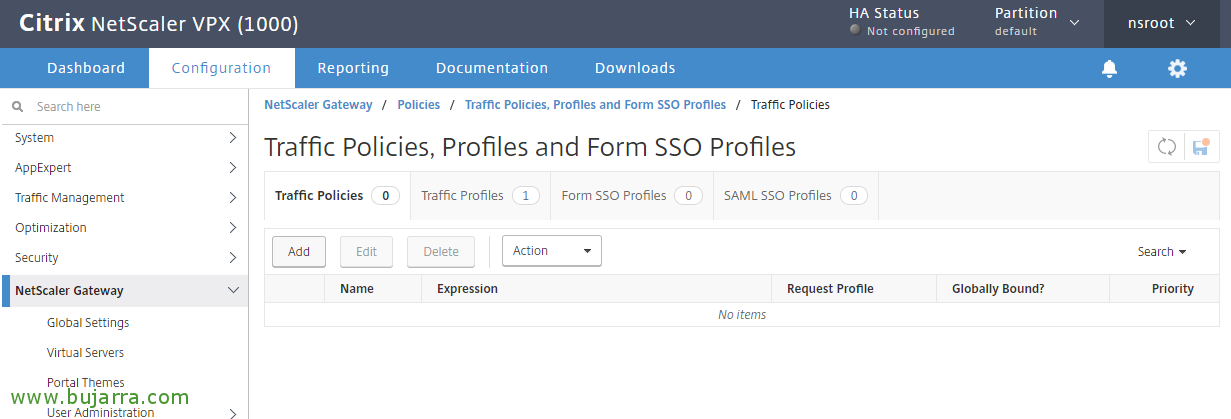

Politiques de circulation,

Nous allons “Passerelle NetScaler” > “Manifeste” > “Trafic” > “Profils de trafic” > “Ajouter”,

Nous créons un profil de trafic pour OTP, Nous lui donnons un nom, Dans mon cas “OTP_NS_Traffic_Profile”, dans Expression du mot de passe SSO Indiquer HTTP. REQ. UTILISATEUR. ATTRIBUT(1) et cliquez sur “Créer”.

Nous créons une politique à partir de “Politiques de circulation” > “Ajouter”,

Nous vous donnons un nom “OTP_NS_Traffic_Pol”, Sélectionnez le profil que nous venons de créer”OTP_NS_Traffic_Profile”, Cliquez sur “Passer à la syntaxe par défaut”, nous laissons en tant qu’expression Vrai et cliquez sur “Créer”,

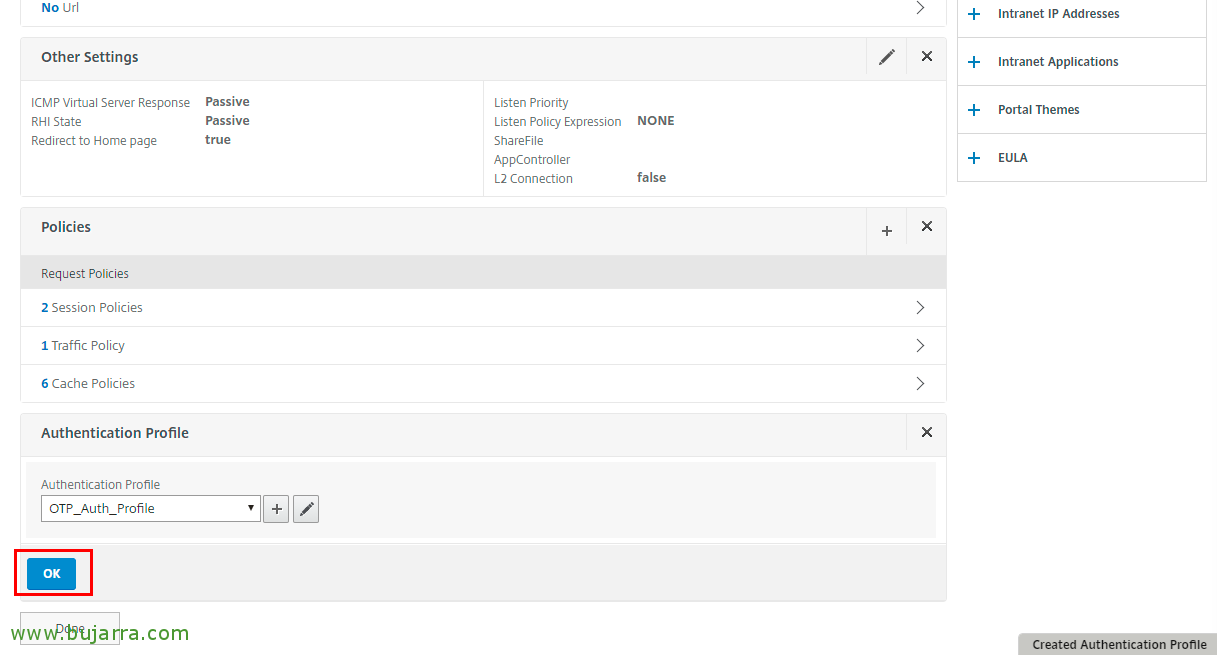

Nous allons modifier notre serveur virtuel NetScaler Gateway, Nous allons “Passerelle NetScaler” > “Serveurs virtuels” > Nous sélectionnons les nôtres > “Éditer”. Et nous ajoutons des politiques!

Dans “Choisissez une politique” Nous choisissons par type Trafic, “Continuer”,

Cliquez sur “Sélectionnez Stratégie”,

Nous sélectionnons la politique de trafic nouvellement créée, Qu’est-ce que c’était “OTP_NS_Traffic_Pol” & “Choisir”,

“LIER”,

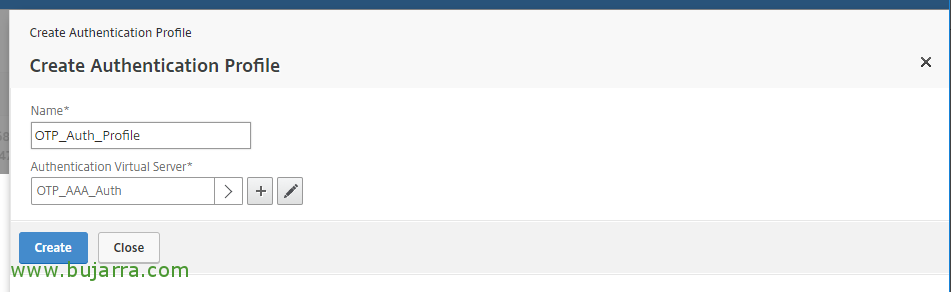

Dans le menu à droite on ajoute le “Profil d’authentification”,

Cliquez sur le bouton plus de “Profil d’authentification”,

Nous créons un profil que nous lions au serveur d’authentification que nous avons créé, Nous lui donnons un nom et cliquons sur “Serveur virtuel d’authentification”,

Nous sélectionnons le serveur, Qu’est-ce que c’était “OTP_AAA_Auth” & “Choisir”,

Cliquez sur “Créer”,

Cliquez sur “D’ACCORD”,

Nous ajoutons également le thème du portail au serveur virtuel à partir de “Thèmes du portail” à droite,

Nous sélectionnons le portail RfWebUI,

“D’ACCORD” et enregistrez les paramètres, Même si vous n’y croyez pas… Voilà!!!! Presque rien…

Portail de gestion OTP,

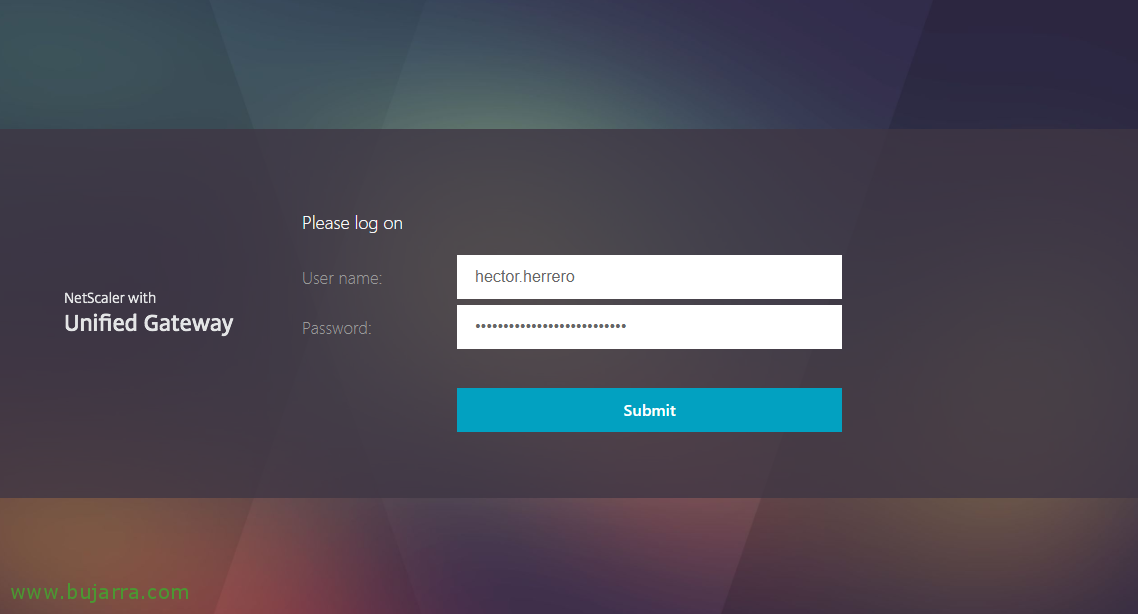

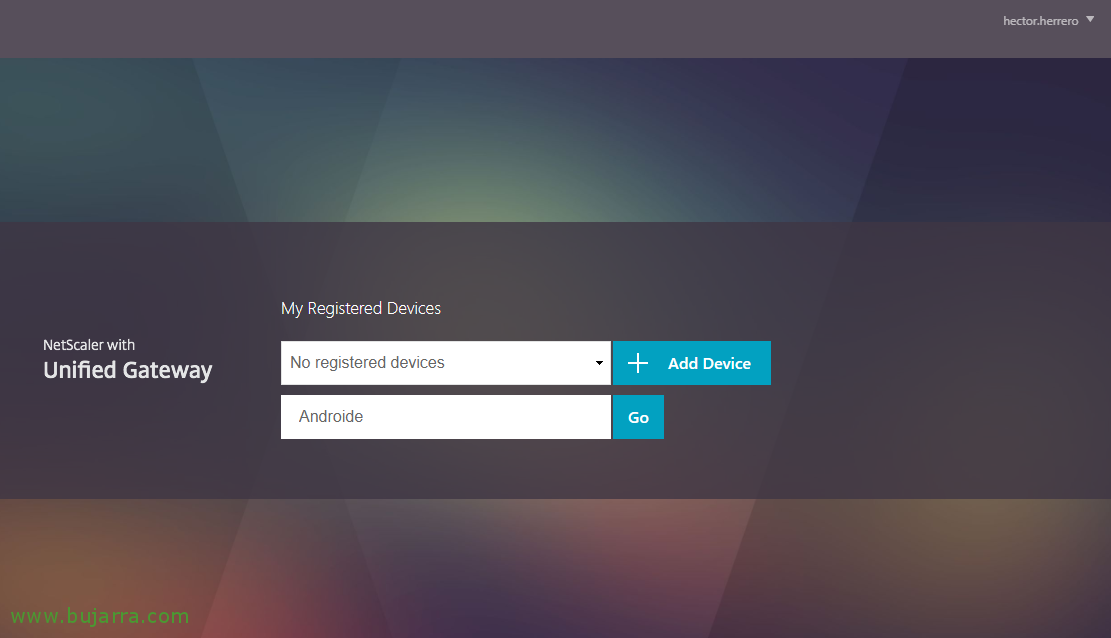

En tant qu’utilisateur, premier, Nous devons accéder à notre portail d’entreprise pour enregistrer notre appareil mobile, mais en ajoutant /manageotp à la fin de l’URL, Par exemple: https://citrix.openservices.eus/manageotp, l’utilisateur devra être validé avec ses informations d’identification AD.

Et à partir de là, vous pouvez ajouter un nouvel appareil à utiliser comme jeton, Je lui donnerais un nom et “Ajouter un appareil”,

Vous recevrez un code QR que vous devrez scanner pour le lier à votre application Google Authenticator qui est disponible à la fois sur Android pour les appareils génériques et sur iOS pour iPhone ou iPad.

Et il nous dira qu’il a été enregistré avec succès!

L’utilisateur peut désormais accéder à son portail d’entreprise habituel et continuer à travailler normalement, lorsque vous accédez à comme nous le voyons, vous devrez entrer vos identifiants comme d’habitude, puis l’OTP ou le mot de passe à usage unique que vous obtiendrez depuis le mobile.

Et c’est tout! Il s’agirait d’une capture d’écran de ce que l’utilisateur verrait, Il s’agit du code qui est généré aléatoirement pour vous et que vous devez entrer lorsque vous en avez besoin. Quelque chose de long à mettre en place mais avec d’excellents résultats en termes d’obtention de beaucoup plus de sécurité dans notre environnement. Ils ne pourront plus jamais voler les informations d’identification de nos utilisateurs!