Citrix NetScaler GatewayとOTP (ワンタイムパスワード)

まぁ, 私は長い間あなたにこの投稿を残したかったのです, ここでは、Citrix NetScalerの優れた新機能の1つを有効にする方法を見ていきます 12, これは、OTP認証を使用する可能性です (ワンタイムパスワード) または、ネイティブにワンタイムパスワードを使用し、サードパーティメーカーに頼る必要はありません!

NetScalerから 12.0 FR1とバージョンがある場合 エンタープライズまたはプラチナ, 私たちは、Requireを有効にし、構成する可能性を完全に統合しました。 2要素OTP認証. 私たちは、ユーザーを作ることができます モバイルデバイス また、Google Authenticatorアプリを通じて、企業ポータルに入るには、パスワードに加えてランダムなOTPキーを提供する必要があります, したがって、私たちは、私たちが望む人が誰でも私たちの会社に入社し、ユーザーがいないことを確認します 盗まれた パスワード.

このドキュメントでは、必要なすべての手順について説明します, また、 vServer ユーザーが まずは 登録する お使いのデバイス (新しいデバイスを登録するたびにこのポータルを使用します). また、 ゲートウェイ このようなOTP認証.

現在、 Citrix Receiverはサポートしていません, ただし、専用使用となります (今のところ) で ブラウザ, したがって、ユーザーはダウンロードする必要があります Google認証システム (例えば) そして、アプリケーションまたはデスクトップポータルに定期的にアクセスできるように登録します, 通常のパスワードで検証し、 ランダムコードの生成 アプリから取得する.

大事な, 始める前に, タイムサービスがあることを確認してください NTP設定済み. これは、LDAPサーバーとポリシーを使用してドメインに対して検証する適切に構成されたNetScaler Gatewayがすでにあることを前提としています, これは、ユーザーがポータルにアクセスするために使用されます ‘manageotpの‘ デバイスを管理します.

LDAP 認証

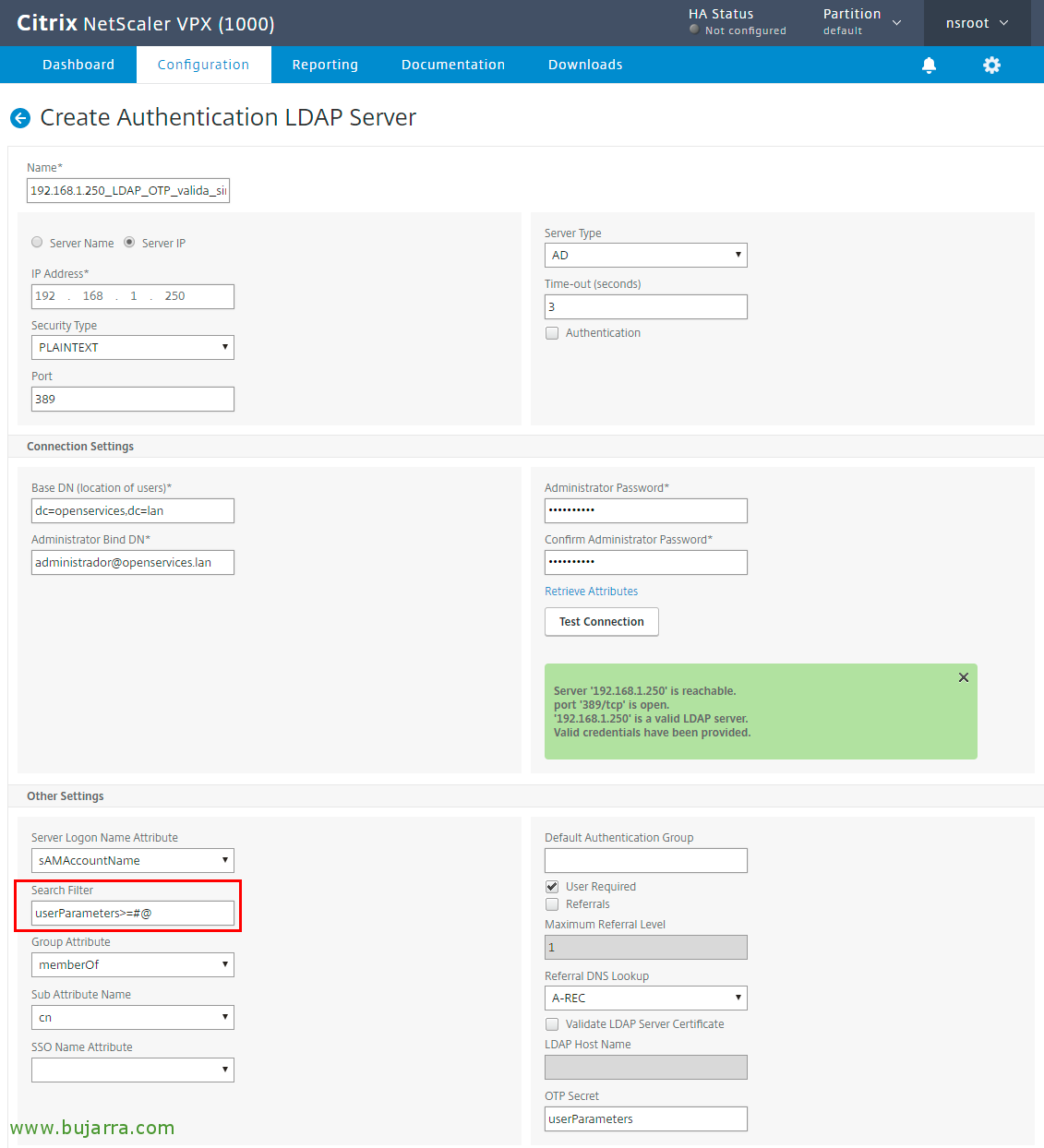

から “安全” > “AAA – アプリケーショントラフィック” > “ポリシー” > “認証” > “詳細ポリシー” > “アクション” > “LDAP (英語)” > “足す…”, 新しいLDAPサーバーを作成します. 私の場合、彼に電話します “192.168.1.250_LDAP_OTP_sin_auth”, 通常どおり、IPとポートのデータを入力します, チェックを外します “認証”, で “管理者バインド DN” Active DirectoryのアカウントにOTP属性を変更する権限を持つアカウントを含める必要があります. 足す, (右から) フィールド “OTPシークレット” OTPシークレットを保存するためにユーザーアカウントで使用される属性を確立します (例えば、 ユーザーパラメータ または私たちが最も好きなもの). クリック “創造する” それを作成するには.

悪くありません, 別のLDAPサーバーを作成します, この場合、私は彼に電話します “192.168.1.250_LDAP_OTP_valida_sin”, 前のものと同じになりますが、検索フィルターが変更されています, 追加します 検索フィルター 値 ユーザーパラメータ>=#@ をクリックし、をクリックします 創造する.

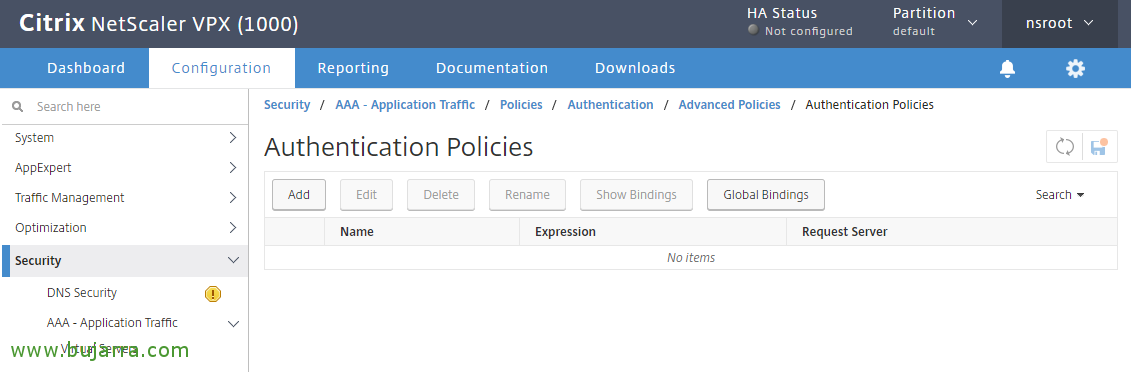

私たちは、 “安全” > “AAA – アプリケーショントラフィック” > “檄” > “認証” > “詳細ポリシー” > “政策” をクリックし、をクリックします “足す” 対して 認証ポリシーの作成.

を示します。 名前, 私の場合は “192.168.1.250_LDAP_adv”, で アクションの種類 示す “LDAP (英語)”, 私たちはで選択します アクション 通常のLDAPサーバー, 私たちが最初に環境に持っていたもの. で 表現 示す 真 & 「作成」をクリックします。!

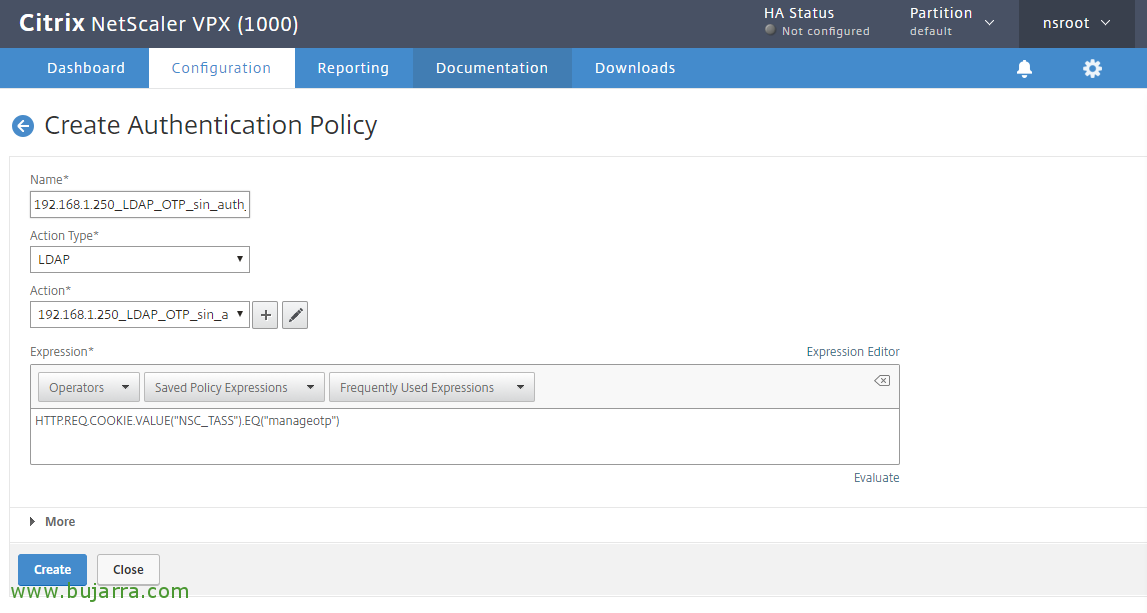

別の新しいポリシーを作成します, これはOTP管理に使用されます, 私は彼女を呼ぶ “192.168.1.250_LDAP_OTP_sin_auth_adv”, で アクションの種類 選ぶ “LDAP (英語)”, で アクション 認証がなく、フィルターも構成されていないLDAPサーバーに関連付けます, これは私たちが作成した最初のものです, 私の場合、それは “192.168.1.250_LDAP_OTP_sin_auth”. そして 表現 示す: HTTP です。必要条件クッキー。価値(「NSC_TASS」).イクイック(「manageotp」) をクリックし、[作成]をクリックします.

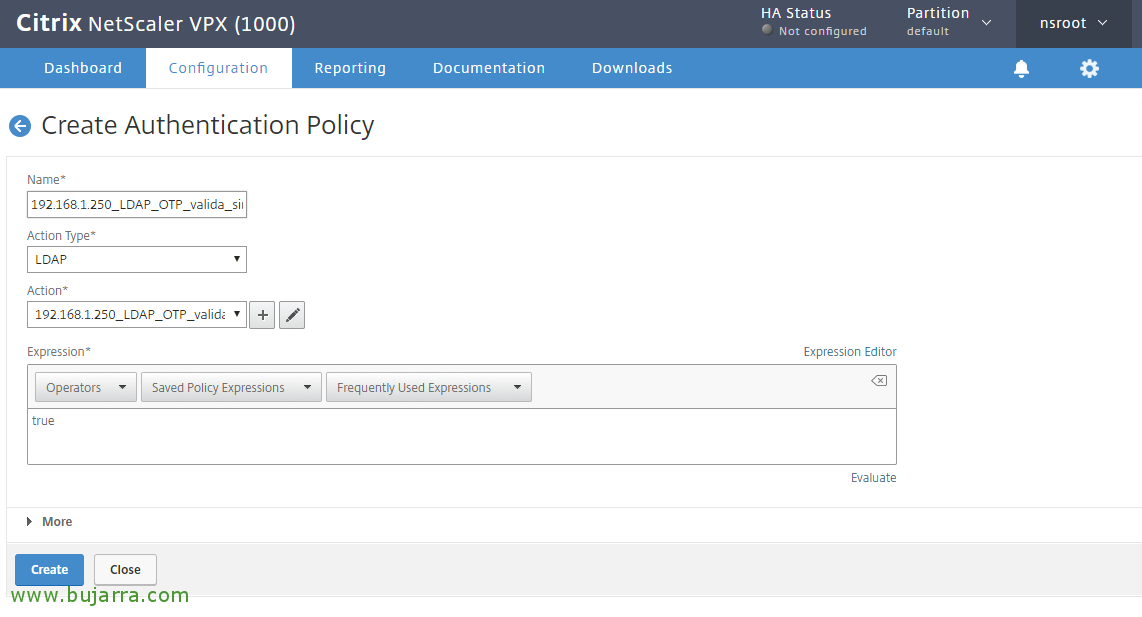

そして 最後の新しいポリシーを作成します, 検証に使用されます, 私は彼女を呼ぶ “192.168.1.250_LDAP_OTP_valida_sin_auth_adv”, で アクションの種類 選ぶ “LDAP (英語)”, で アクション 認証が有効になっていないLDAPサーバーを関連付けます, OTP シークレットと検索フィルターが構成されている, この場合は、 “192.168.1.250_LDAP_OTP_valida_sin”. で 表現 示す 真 をクリックし、[作成]をクリックします.

ログインスキーマ,

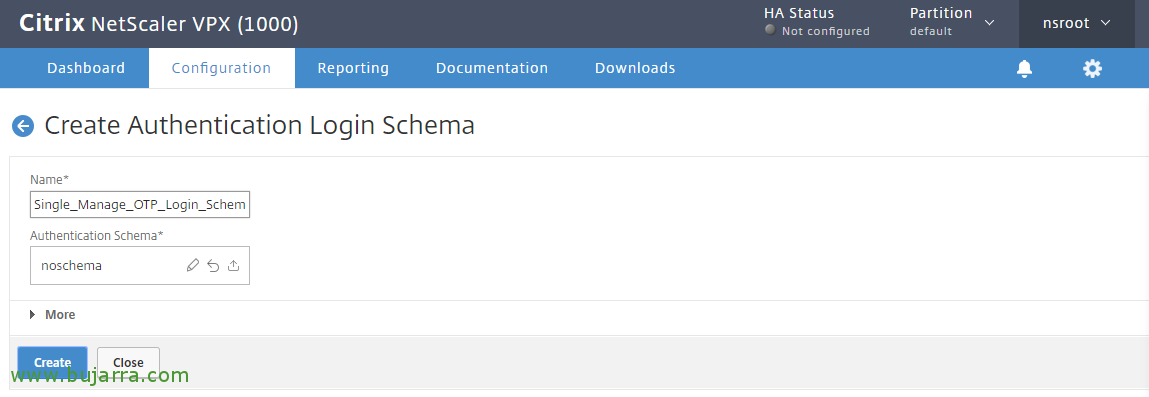

私たちは、 “安全” > “AAA – アプリケーショントラフィック” > “ログインスキーマ” > “プロファイル” > “足す”,

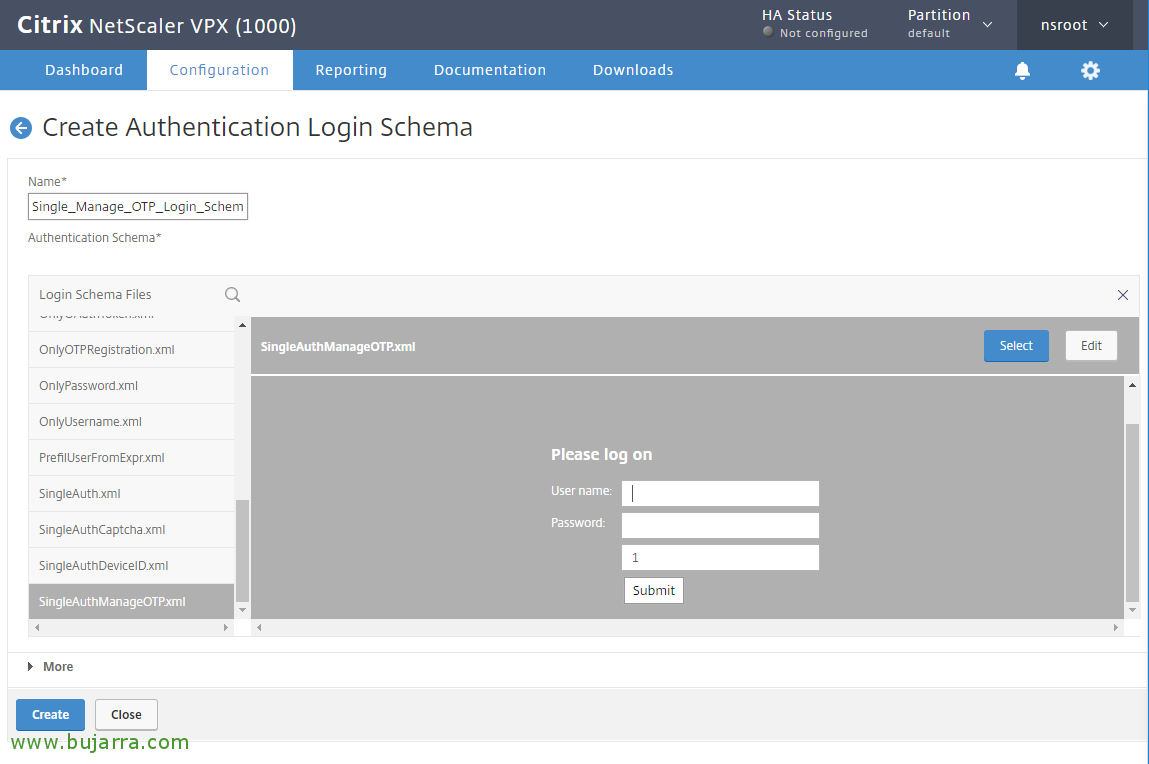

ここで作成します ManageOTPのSimple Factor Login Scheme(ManageOTPのシンプルファクターログインスキーム), たとえば、名前を付けます “Single_Manage_OTP_Login_Schema” そして 認証スキーマ 鉛筆を押して編集します,

ファイルをフィルタリングして検索します SingleAuthManageOTP.xml, をクリックし、をクリックします “選ぶ” このスキームを選択するには, クリックします “創造する”.

「作成」をクリックします。,

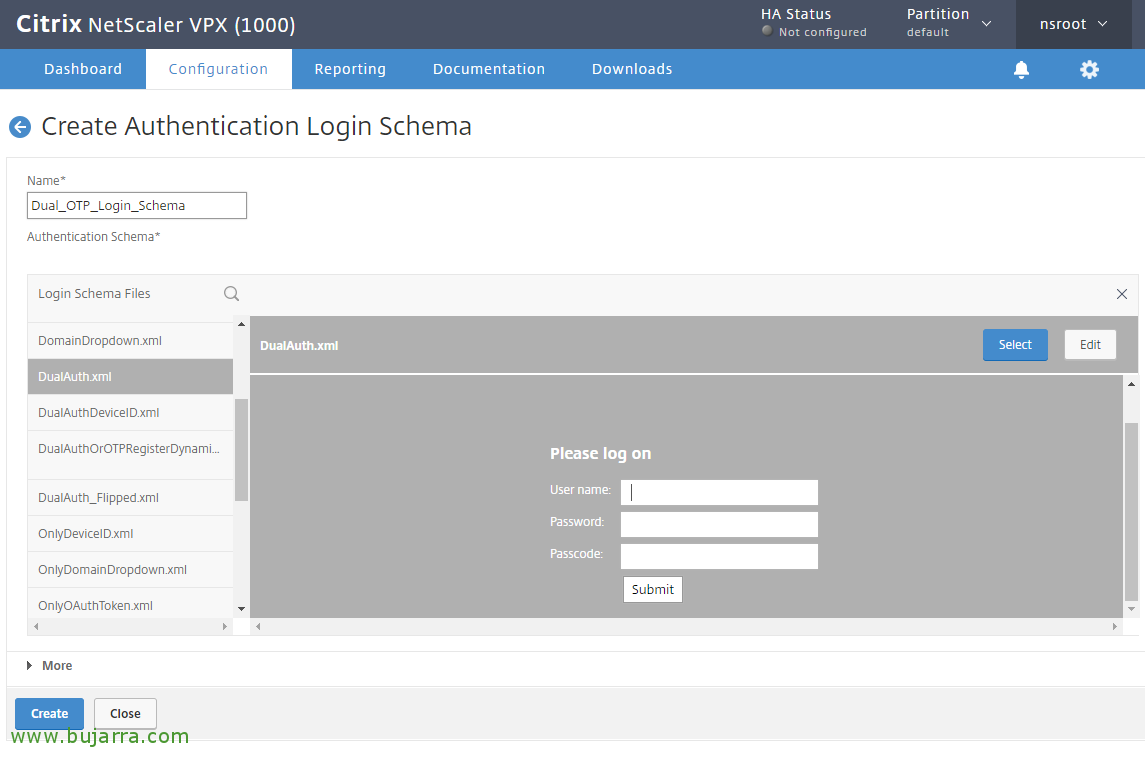

別のログインスキーマプロファイルを作成します, 今回は二要素認証のために, 私たちはそれを私たちが適切だと思うものなら何でも呼びます, この場合 “Single_Manage_OTP_Login_Schema” そして 認証スキーマ 再編集,

そして、私たちは同じように進めます, 今回はフィルタリングして検索します DualAuth.xml, クリック “選ぶ” そして “創造する”,

その他をクリック… 追加します パスワード資格情報インデックス 1 1 を使用して、ユーザーのパスワードを格納するフィールドを示します, クリック “シングルサインオン資格情報の有効化” そして “創造する”,

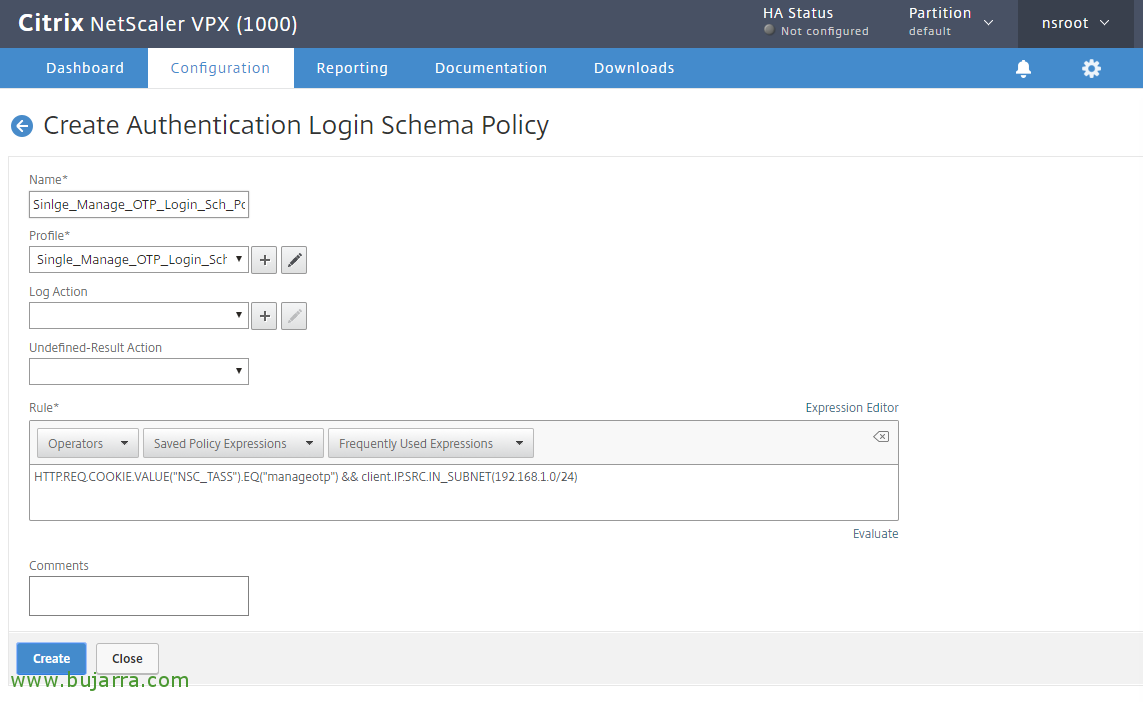

悪くありません, 今では タブ “檄” ポリシーを作成しましょう, クリック “足す“,

私たちは政治に名前を付けます (ペジ:”Single_Manage_OTP_Login_Sch_Pol”) これは、作成したプロファイルに関連付けられます。 シンプルな要素ログインスキーム, それは何でしたか “Single_Manage_OTP_Login_Schema” また、ユーザーが /manageotp にアクセスした場合にのみこのポータルが表示されるようにルールを作成します. そして、私たちが望むなら, また、ネットワークのローカルIP範囲を追加して、ネットワーク内からのみ登録できるようにすることもできます (同じセキュリティ上の理由から), ルールを追加します:

http.req.cookie.value (英語)(“NSC_TASS”).イク(“manageotpの”) && クライアント。IPです。SRCです。IN_SUBNET(192.168.1.0/24)

クリック “創造する”,

別のポリシーを作成します, 今回は二要素認証プロファイルについて, 名前をつけます, 例えば “Dual_OTP_Login_Sch_Pol” をクリックし、以前に作成したプロファイルを選択します, この例では、 “Dual_OTP_Login_Schema”. で 支配 示す 真 をクリックし、[作成] をクリックします!

認証ポリシーラベル,

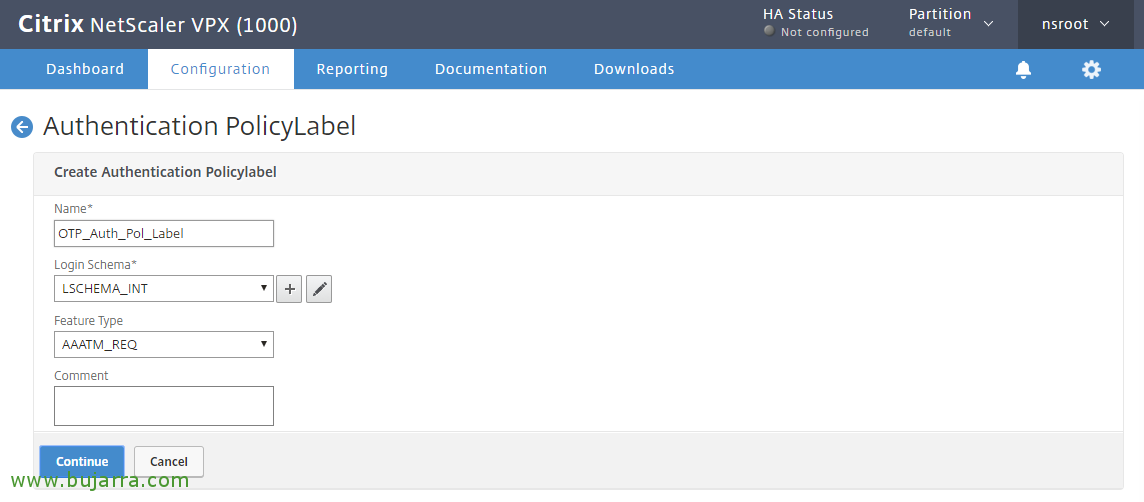

私たち, それでは、に行きましょう “安全” > “AAA – アプリケーショントラフィック” > “檄” > “認証” > “詳細ポリシー” > “ポリシーラベル” > 足す”

OTPの管理と検証に使用, 私たちはあなたに名前を付けます “OTP_Auth_Pol_Label” そして、私たちは彼を次のように関連付けます。 ログインスキーマ The LSCHEMA_INT, 「続行」をクリックします。,

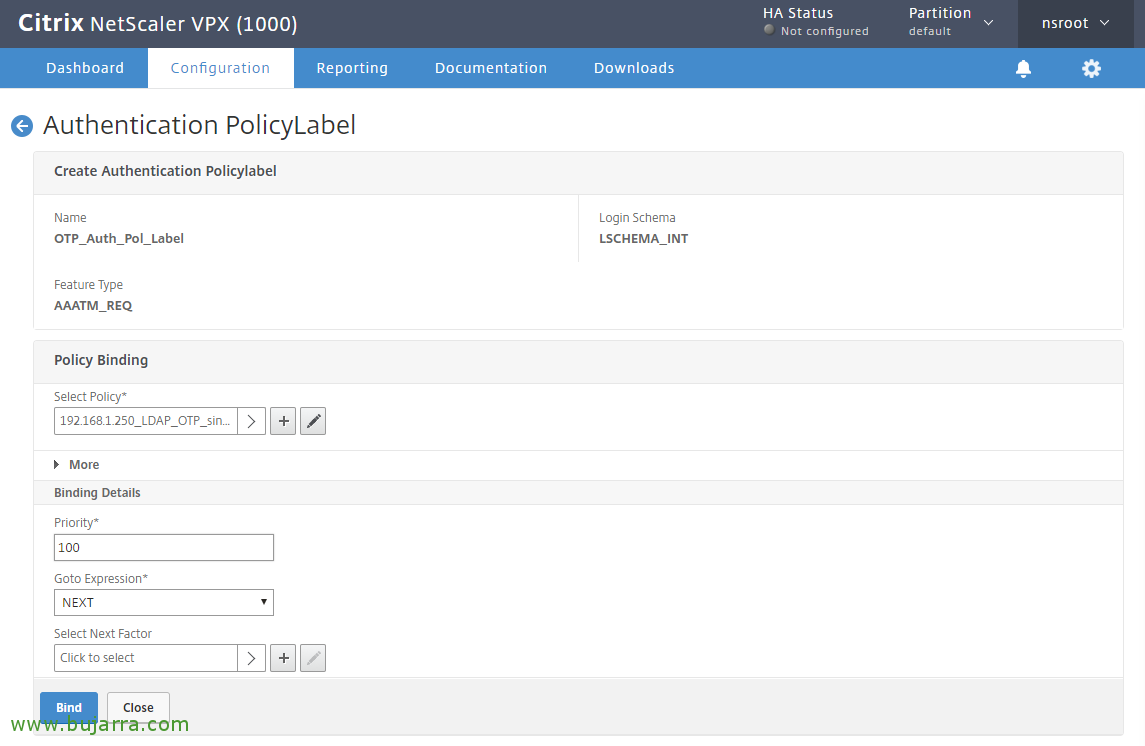

クリック ポリシーのバインド,

そして ポリシーを選択します 認証が有効になっておらず、私の場合はOTPシークレットしか持っていなかったこと “192.168.1.250_LDAP_OTP_sin_auth_adv” そして、私たちは与えます “選ぶ”,

クリック “縛る”,

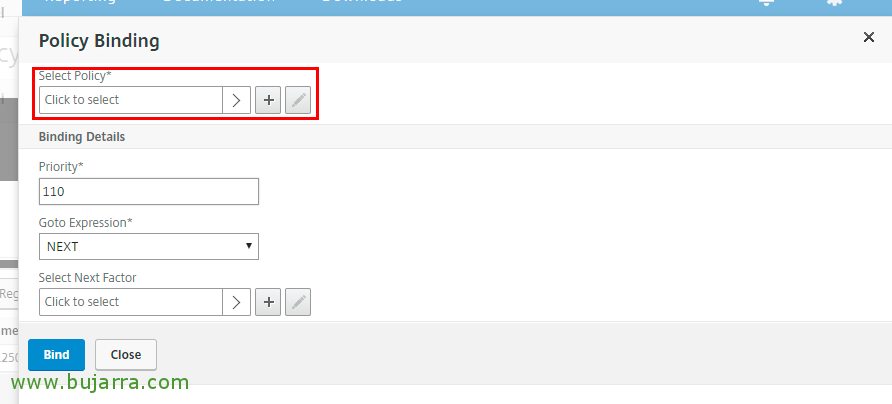

クリック “バインドを追加” 対して 別のポリシーを追加する,

クリック ポリシーの選択,

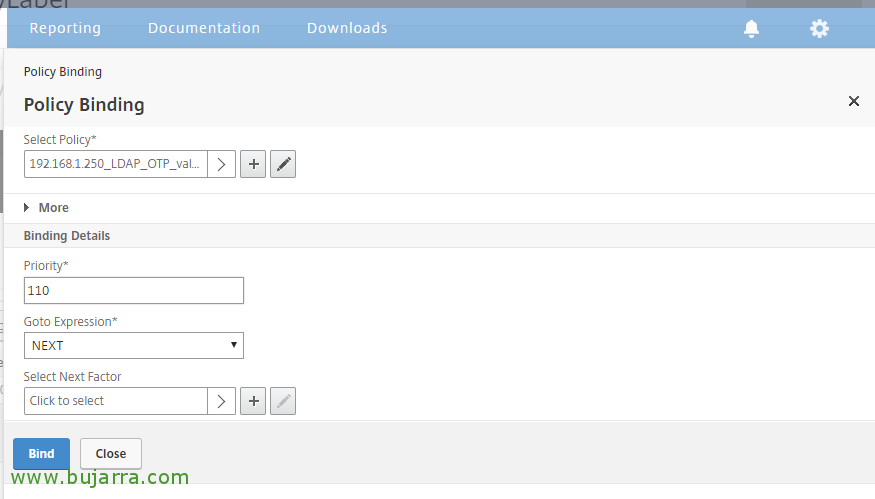

そして、私の場合、OTPをチェックするポリシーを選択しました。 “192.168.1.250_LDAP_OTP_valida_sin_auth_adv”, 私たちは与えます “選ぶ”,

そして、私たちはあなたに与えます 優先度が低い MAGEOTPの方針よりも, そして、私たちは与えます “縛る”,

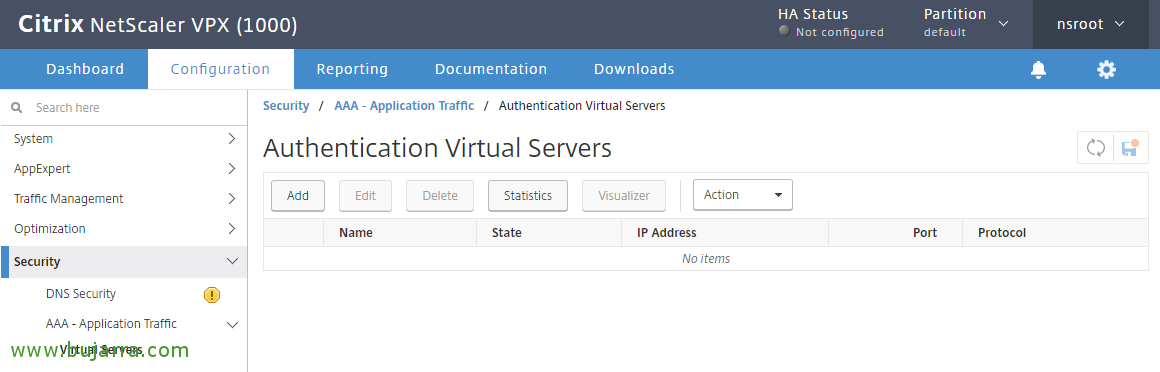

私たちは、 “安全” > “AAA – アプリケーショントラフィック”, 私たちはそれを可能にします > “仮想サーバー” > “足す”,

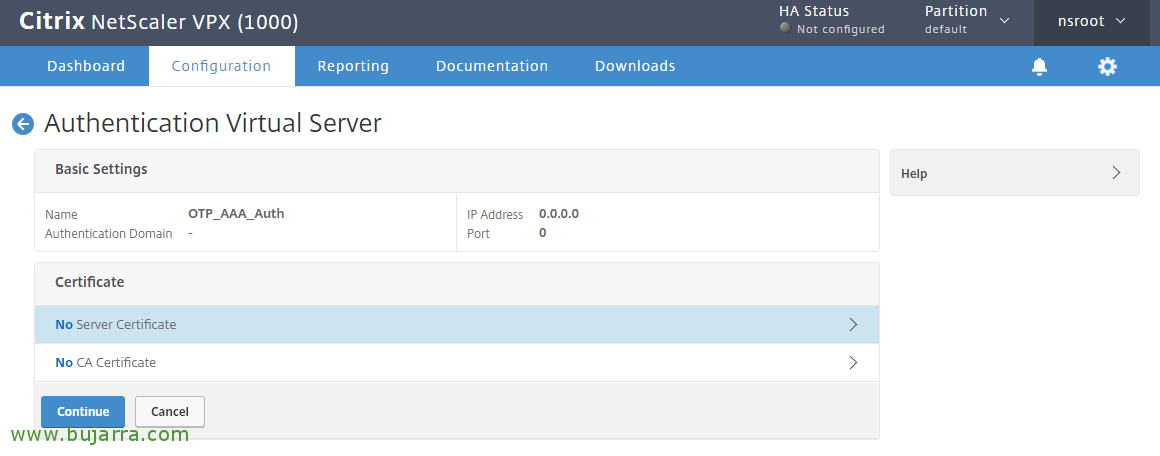

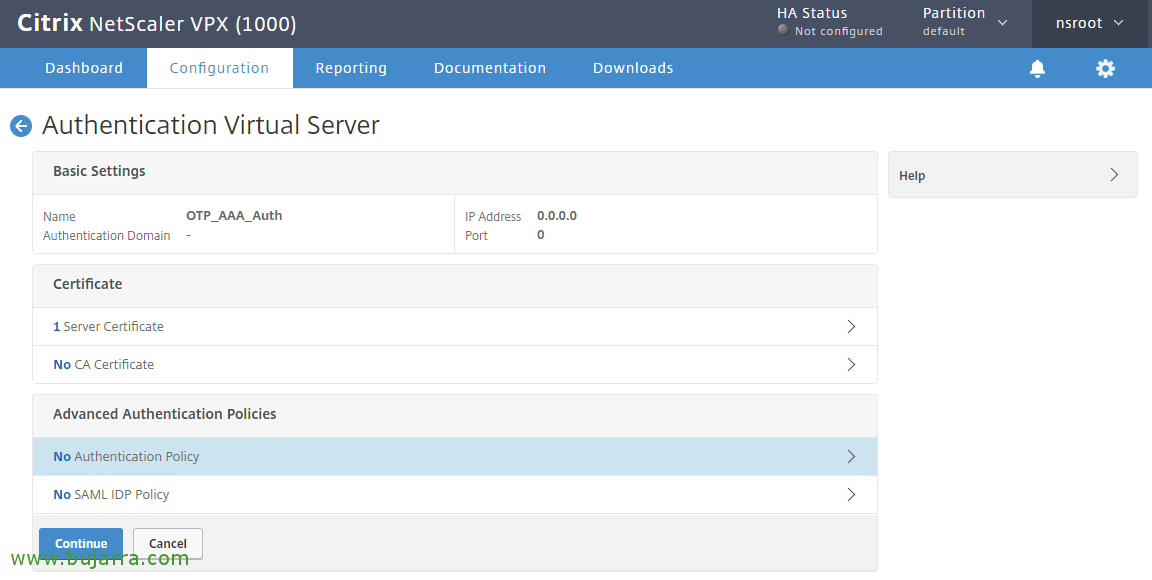

認証サーバーを作成します OTPの場合, 対処する必要はありません, この場合、名前を示します “OTP_AAA_Auth”, で IPアドレスの種類 示す “アドレス指定不可” をクリックし、をクリックします “わかりました”.

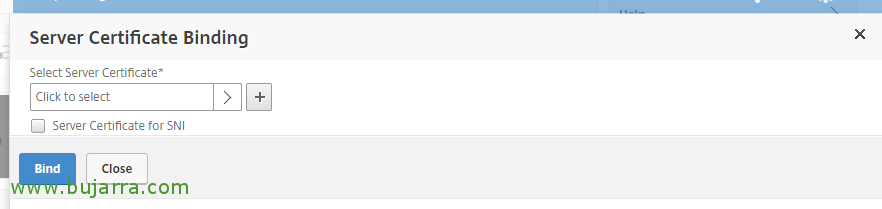

クリック “サーバー証明書がありません”,

クリック “サーバー証明書の選択”,

そして、すでにインストール済みで有効な証明書を選択します, 私の場合はワイルドカード, “選ぶ”,

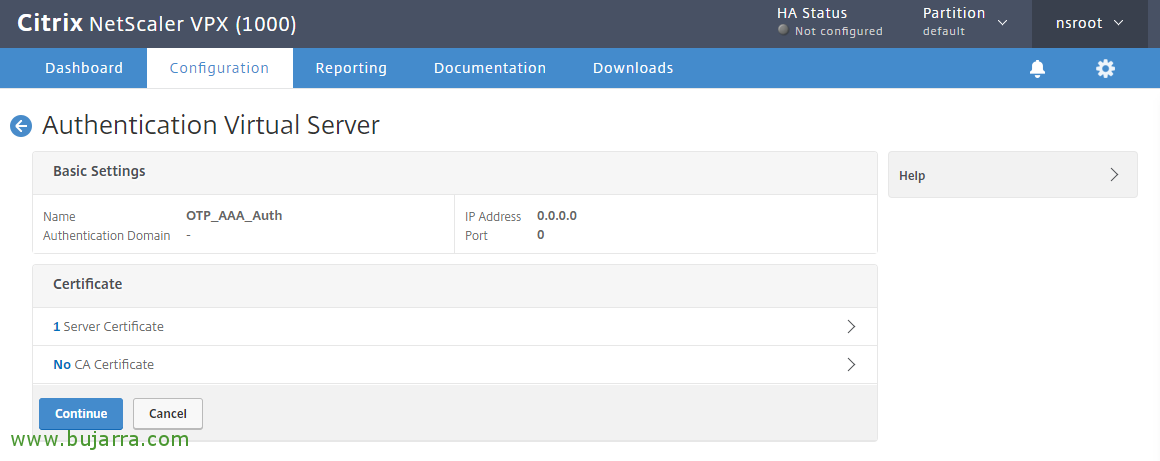

“縛る”,

“続ける”,

それが示す場所をクリックしてください “認証ポリシーなし“,

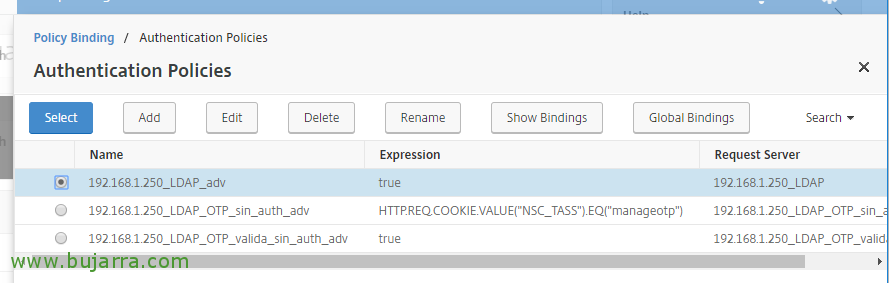

クリック “ポリシーの選択”,

そして、通常のLDAP認証ポリシーを選択します, 認証が有効になっているもの,

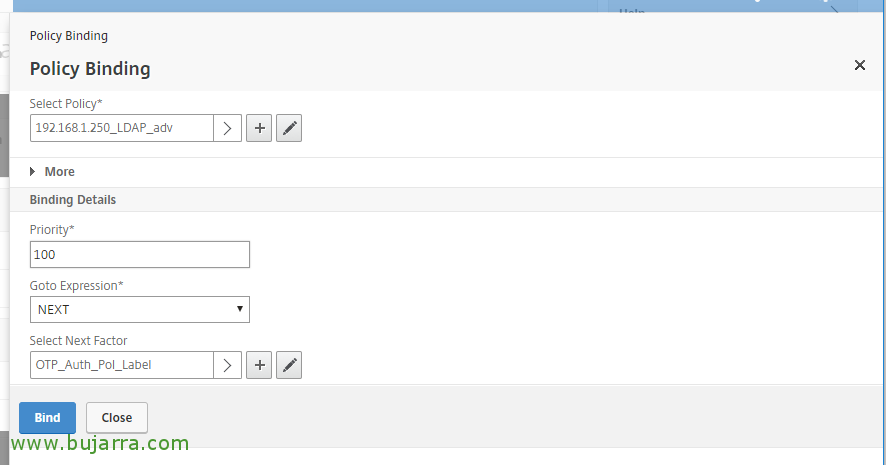

クリック “次の要素を選択”,

そして、OTP用に作成したポリシーラベルを選択します.

クリック “縛る”,

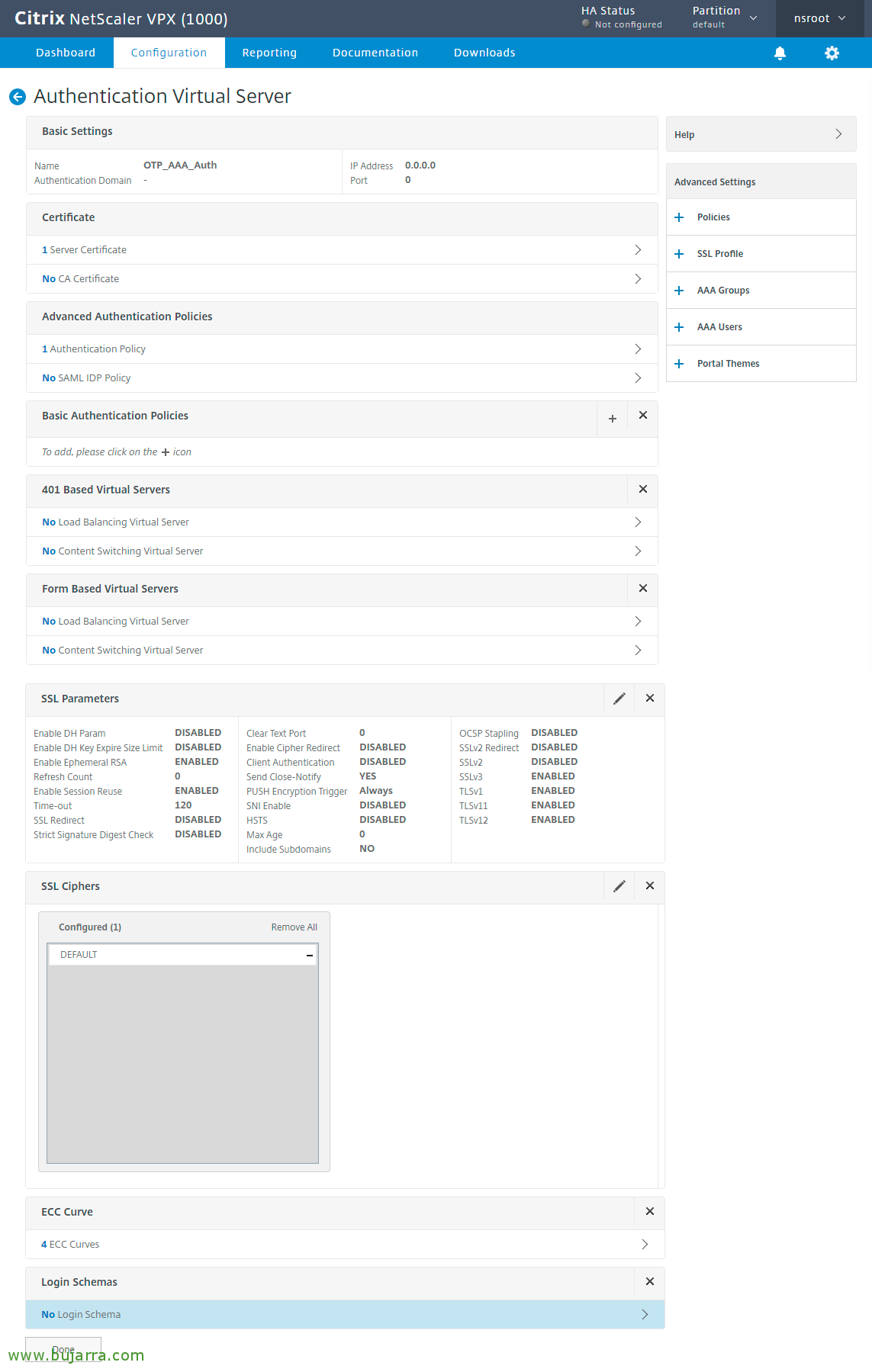

クリック “続ける”,

クリックします 右側のメニュー で “ログインスキーマ” そして、私たちは追加します 1つから “ログインスキーマなし”,

クリック “ポリシーの選択”,

そして、ログインポリシーを選択します “Single_Manage_OTP_Login_Sch_Pol” シングルファクター, “選ぶ”,

“縛る”

今, クリック “ログインスキーマ” そして “バインドを追加”,

クリック “ポリシーの選択”,

そして、この例では 2 要素 “Dual_OTP_Login_Sch_Pol”, & “選ぶ”,

“縛る”,

右側のメニューで、を探して追加します ポータルのテーマ から “ポータルのテーマ”, 選ぶ RfWebUIの.

クリック “わかりました”.

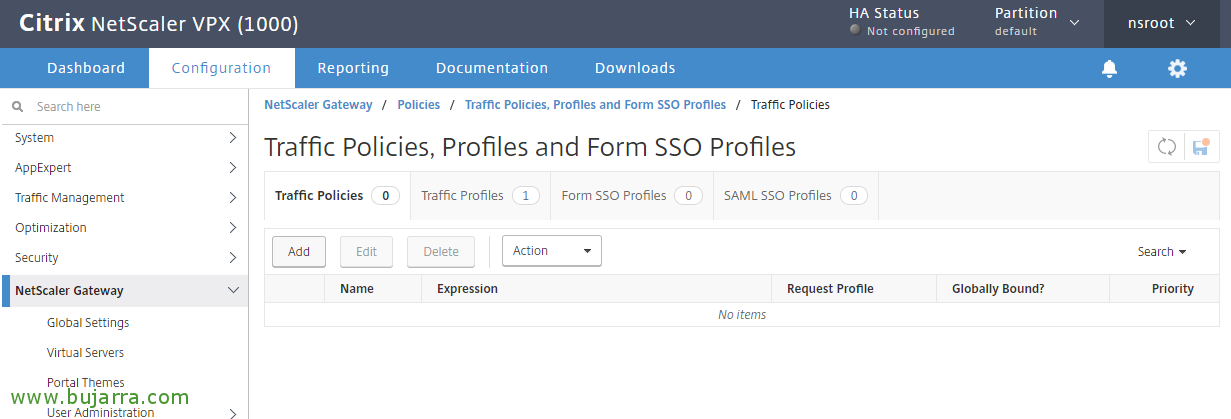

トラフィック ポリシー,

私たちは、 “NetScalerゲートウェイ” > “檄” > “交通” > “トラフィック プロファイル” > “足す”,

トラフィックプロファイルを作成します OTPの場合, 名前をつけます, 私の場合は “OTP_NS_Traffic_Profile”, で SSOパスワード式 示す HTTP です。必要条件利用者。属性(1) をクリックし、をクリックします “創造する”.

ポリシーを “トラフィック ポリシー” > “足す”,

私たちはあなたに名前を付けます “OTP_NS_Traffic_Pol”, 作成したばかりのプロファイルを選択します”OTP_NS_Traffic_Profile”, クリック “デフォルト構文への切り替え”, 表現として残します 真 をクリックし、をクリックします “創造する”,

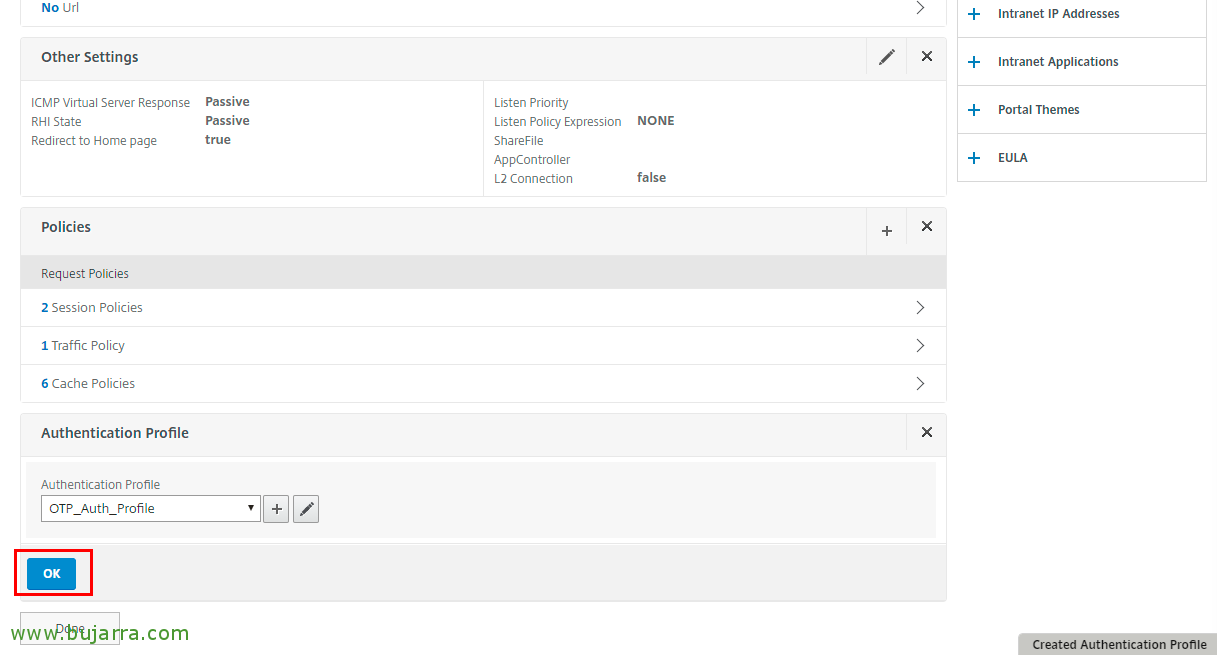

私たちは、 NetScaler Gateway仮想サーバーの編集, 私たちは、 “NetScalerゲートウェイ” > “仮想サーバー” > 私たちは私たちを選びます > “編集”. そして、ポリシーを追加します!

で “ポリシーの選択” タイプからお選びいただけます 交通, “続ける”,

クリック “ポリシーの選択”,

新しく作成したトラフィックポリシーを選択します, それは何でしたか “OTP_NS_Traffic_Pol” & “選ぶ”,

“縛る”,

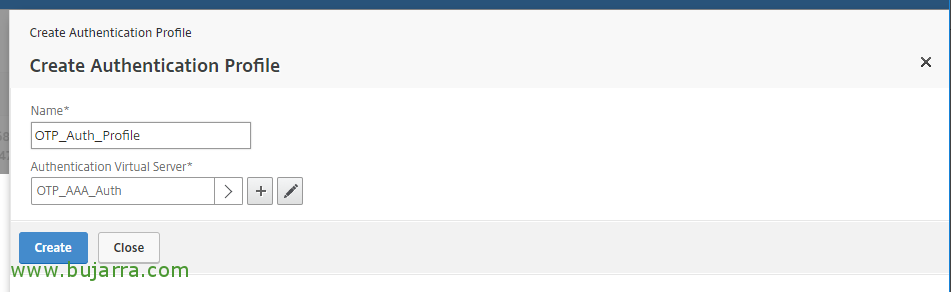

の 右側のメニューを追加します ザ “認証プロファイル”,

以上をクリックします “認証プロファイル”,

作成した認証サーバーにリンクするプロファイルを作成します, 名前を付けてクリックします “認証仮想サーバ”,

サーバーを選択します, それは何でしたか “OTP_AAA_Auth” & “選ぶ”,

クリック “創造する”,

クリック “わかりました”,

また、ポータルテーマを仮想サーバーに追加します。 “ポータルのテーマ” 右側,

ポータルを選択します RfWebUIの,

“わかりました” 設定を保存します, 信じられなくても… それです!!!! ほとんど何もない…

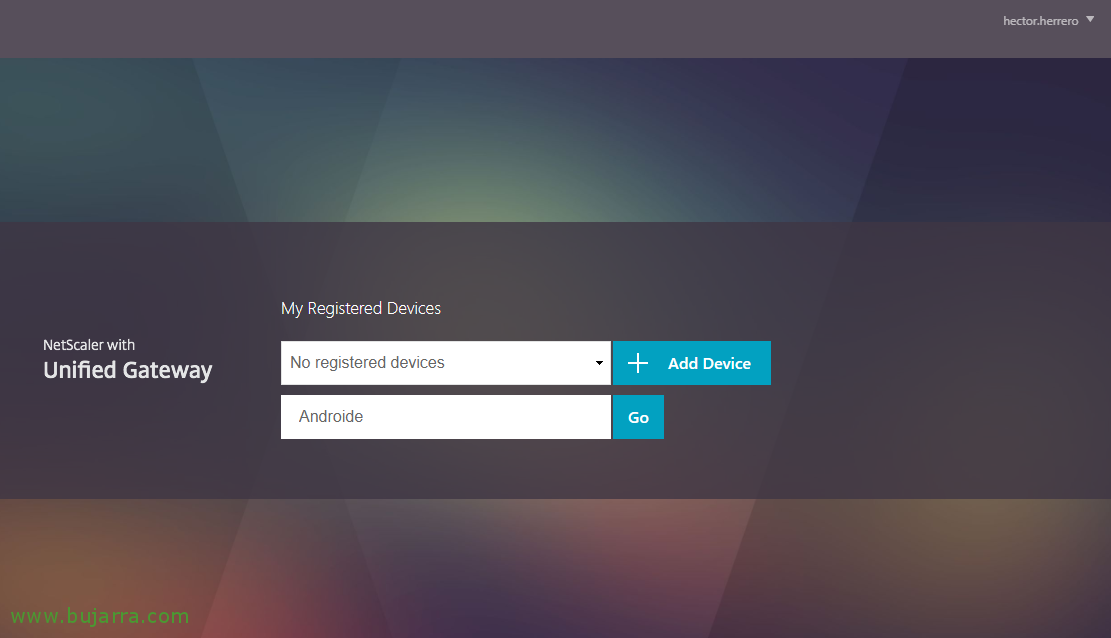

OTP管理ポータル,

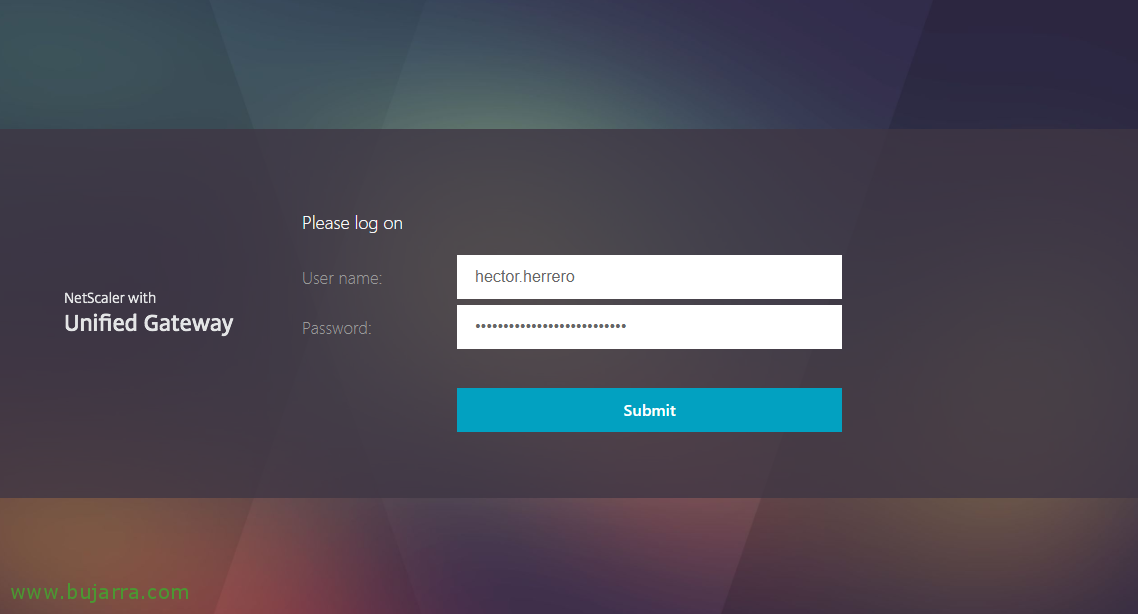

ユーザーとして, まずは, モバイルデバイスを登録するには、企業ポータルにアクセスする必要があります, ただし、URL の末尾に /manageotp を追加します, 例えば: httpsの://citrix.openservices.eus/manageotp, ユーザーは、AD資格情報で検証する必要があります.

そして、ここから、トークンとして使用する新しいデバイスを追加できます, 私はそれに名前を付けます、そして “デバイスを追加”,

一般的なデバイスのAndroidとiPhoneまたはiPadのiOSの両方で利用できるGoogle認証システムアプリにリンクするためにスキャンする必要があるQRコードを取得します.

そして、正常に登録されたことが通知されます!

これで、ユーザーは通常の企業ポータルにアクセスして、通常どおりに作業を続けることができます, 私たちが見ているようにアクセスしたとき, 通常どおり資格情報を入力してから、モバイルから取得するOTPまたはワンタイムパスワードを入力する必要があります.

以上です! これは、ユーザーに表示される内容のスクリーンショットになります, これはランダムに生成されるコードであり、必要なときに入力する必要があります. セットアップに時間がかかるものですが、私たちの環境ではるかに多くのセキュリティを得るという点で大きな結果をもたらします. 彼らは二度とユーザーの資格情報を盗むことはできません!