Configuration de la passerelle d’accès dans NetScaler

Puits, une fois que nous avons essentiellement configuré notre NetScaler, nous allons mettre en œuvre la fonctionnalité Access Gateway qui nous donnera un accès sécurisé à nos applications Citrix XenApp ou au bureau XenDesktop de l’extérieur à nos utilisateurs via n’importe quel appareil. Dans ce document, nous verrons comment publier une interface Web de notre réseau interne via le NetScaler CAG et nous y accéderons via le Web et via Citrix Receiver!

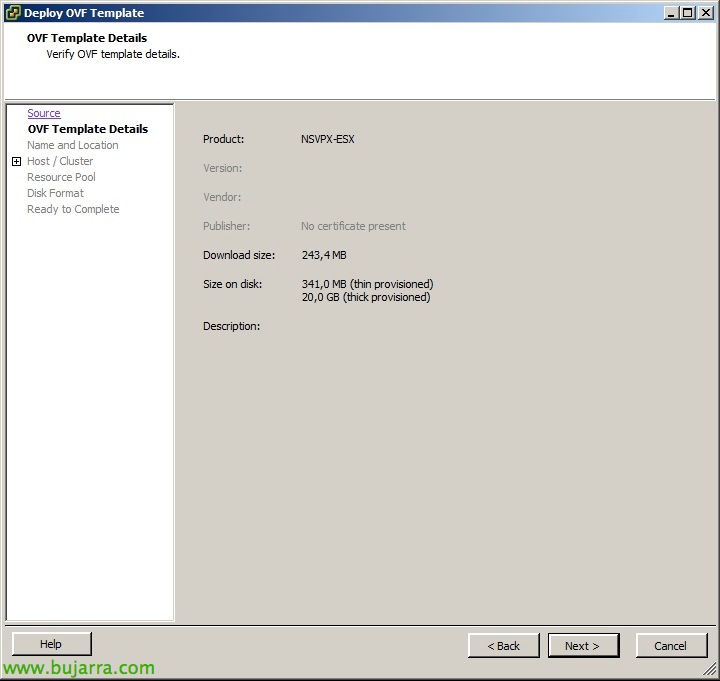

Dans le Document précédent nous avons déjà vu comment configurer notre NetScaler, Continuer sur les mêmes pas…

Tout d’abord, nous devrons enregistrer un serveur LDAP qui sera validé par le CAG par rapport auquel les utilisateurs de notre Active Directory valideront le CAG, pour cela: “Passerelle d’accès” > “Manifeste” > Authentification” > “LDAP” > Cil “Serveurs” > “Ajouter…”

Nous ajoutons le nom du serveur, nous fournissons votre adresse IP, mec “ANNONCE”, dans “Base DN (Localisation des utilisateurs)” nous mettrons la route DN de l’endroit où nous avons nos utilisateurs, sera la base de nos utilisateurs, Dans mon cas j’ai mis tout l’arbre du domaine ('dc=domaine, dc=c’est') Et je filtrerai plus tard. Dans “DN de liaison de l’administrateur” Nous indiquons le chemin de notre utilisateur avec lequel nous allons valider les comptes, Dans mon cas, ce sera le cas: 'cn=Utilisateur LDAP, cn=Utilisateurs, dc=domaine, dc=c’est') en plus de votre mot de passe à l’adresse “Mot de passe administrateur” et nous le confirmons. Dans “Attribut Nom d’ouverture de session du serveur”: 'samAccountName'. Dans “Filtre de recherche” Nous ne pourrons filtrer et valider que les membres d’un groupe, S’ils n’en font pas partie, nous ne les validerons pas, Dans mon cas: 'memberOf=cn=Utilisateurs du portail, ou=Groupes, ou=Tundra IT, dc=domaine, dc=c’est'. Dans “Attribut de groupe” Indiquer: 'membre de'. Dans “Nom du sous-attribut”: « CN ». Si nous voulons que les utilisateurs puissent changer leurs mots de passe, au lieu de LDAP, nous utiliserons LDAPS en changeant le port '389’ par '636', et dans 'Type de sécurité’ au lieu de 'PLAINTEXT’ Allez 'SSL’ et cochez « Autoriser l’utilisateur à changer de mot de passe ». Prêt! “Créer”!

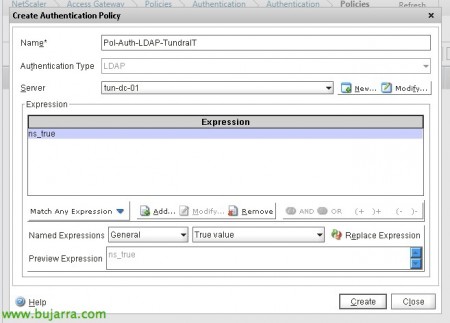

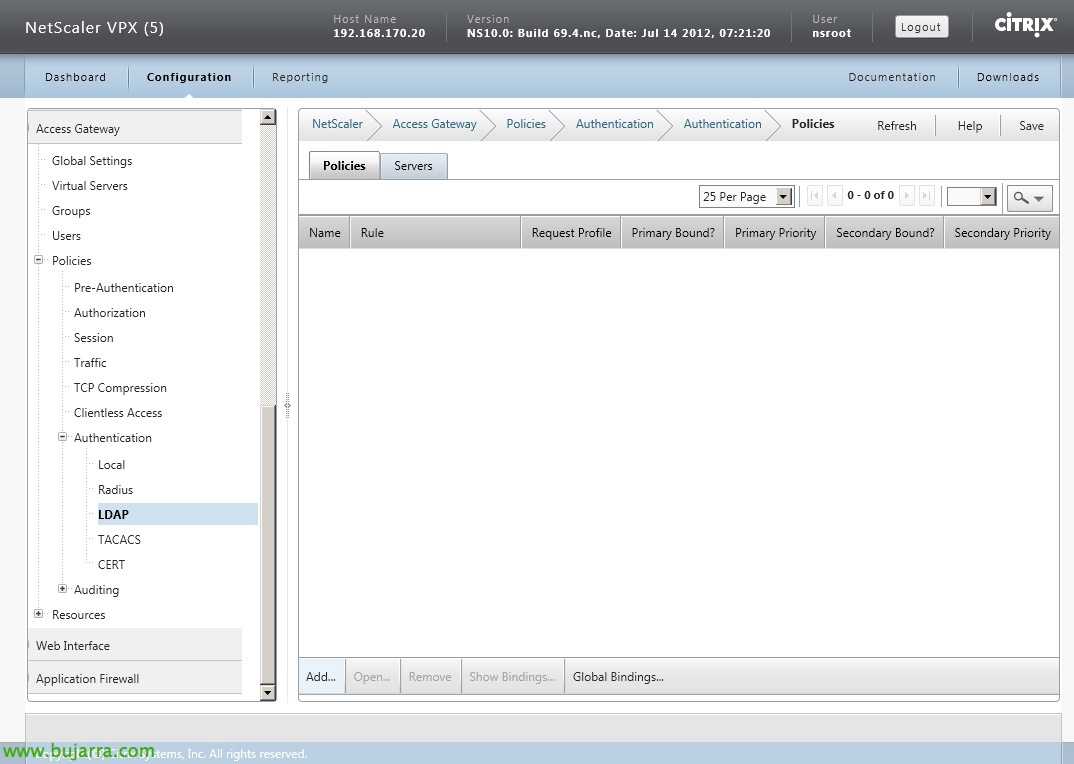

Pas mal, Nous allons maintenant créer une politique d’authentification pour ce serveur: “Passerelle d’accès” > “Manifeste” > Authentification” > “LDAP” > Cil “Manifeste” > “Ajouter…”. Nous lui donnons un nom, nous sélectionnons le serveur que nous venons de définir et lui attribuons une expression 'True value'. “Créer” Et c’est tout!

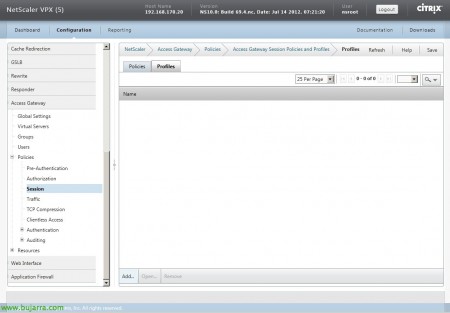

L’étape suivante consistera à configurer un profil de session à partir de “Passerelle d’accès” > “Manifeste” > “Session” > Cil “Profils” > “Ajouter...”

Nous lui donnons un nom, sur le “Sécurité” Nous confirmons que “Action d’autorité par défaut” se trouve dans 'ALLOW',

Sur le “Applications publiées” Nous permettons “Proxy de l’ICA” pour qu’il se comporte comme un CSG, nous indiquons l’URL du “Adresse de l’interface Web” que dans ce cas j’ai dans une machine virtuelle sur le réseau (dans les documents futurs, nous verrons comment il est très facile de déployer un WI dans NetScaler lui-même). Nous indiquons en outre que “Mode portail de l’interface Web” dans 'NORMAL’ et dans “Domaine d’authentification unique” Nous indiquerons le domaine de notre réseau pour éviter aux utilisateurs d’avoir à y entrer.

Dernier, sur le “Expérience client” Nous confirmerons que “Accès sans client” se trouve dans 'ALLOW'’ pour éviter d’avoir à utiliser le client ou le plug-in Access Gateway, Et c’est tout! “Créer”.

Pas mal, Maintenant, nous configurons un profil de session à partir de “Passerelle d’accès” > “Manifeste” > “Session’ > Onglet 'Politiques'’ & "Ajouter...’

Nous donnons un nom à la politique, nous y associons le profil que nous venons de créer et ajoutons une expression 'True value'’ & “Créer”.

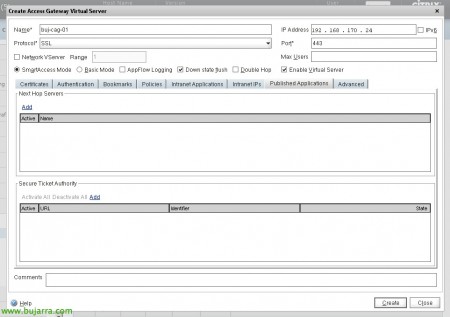

Pas mal, créons maintenant notre serveur Access Gateway, depuis “Passerelle d’accès” > “Serveurs virtuels” > “Ajouter…”

Nous vous donnons un nom, Nous vous définissons une adresse IP, Nous devons ajouter le certificat que nous voulons qu’il présente, Nous l’aurons installé au préalable, Ainsi “Ajouter >”.

Sur le “Authentification” Nous allons ajouter la stratégie que nous avons créée précédemment en tant qu’authentification principale.

Sur le “Applications publiées”, nous devrons ajouter les STA de notre réseau, dans 'Secure Ticket Authority'’ Pressé “Ajouter…”

Et nous introduisons les STA, ce qui, dans mon cas, étant un environnement XA, sera les serveurs eux-mêmes, si nous avons XD, ce seront les manettes elles-mêmes, Nous les saisissons dans le format: 'http://DIRECCIÓN_IP:PUERTO_XML/scripts/ctxsta.dll’ & “Créer”.

Nous devons confirmer qu’ils sortent avec un statut « UP ». Si nous n’y arrivons pas, il serait nécessaire de confirmer que nous sommes en mesure d’atteindre les adresses IP XenApp avec le PIN/MIP du NetScaler via PING + Fichier XML. À l’exception de NS 1494tcp ou 2598tcp aux XA eux-mêmes, si nous avons ICA ou HDX en mode normal ou si nous aurons activé la fiabilité de session. “D’ACCORD”.

Nous serons en mesure d’attribuer la politique de session que nous avons précédemment créée au serveur virtuel CAG (depuis votre onglet “Manifeste” > “Session”) ou créer un groupe (depuis “Groupes d’accès” > “Groupe” > “Ajouter…”) et lui attribuer cette politique de session, Ce sera idéal si nous voulons appliquer des profils à différents types d’utilisateurs, en fonction des groupes auxquels ils appartiennent.

Ensuite, nous confirmons que le serveur virtuel Access Gateway a été levé,

Et nous enregistrons les paramètres!

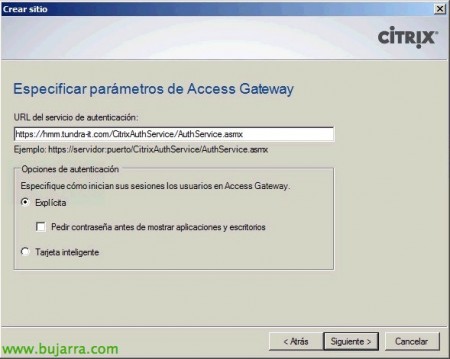

Nous aurons besoin d’une interface Web installée, où nous allons créer un site web, Nous indiquerons que l’authentification est effectuée “Sur la passerelle d’accès”,

L’URL du service d’authentification sera l’URL d’accès public de nos clients: 'https://FQDN_PUBLICO/CitrixAuthService/AuthService.asmx’ (nous allons modifier l’hôte pour attaquer le CAG, Eh bien, c’est comme ça que je le fais habituellement).

De plus,, Une fois le site créé, Nous allons configurer l’icône “Accès sécurisé”,

Indication « Direct avec passerelle »’ soit pour tous les réseaux, soit à l’exclusion de la plage d’IP LAN,

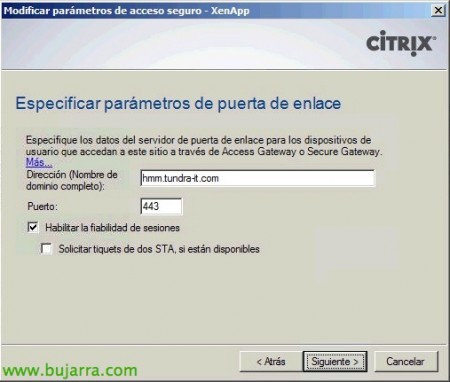

Et enfin, nous indiquerons le nom de la connexion externe, Nous activerons la fiabilité de la session si nécessaire.

Activation des connexions d’appareils mobiles de type iPad, iPhone…

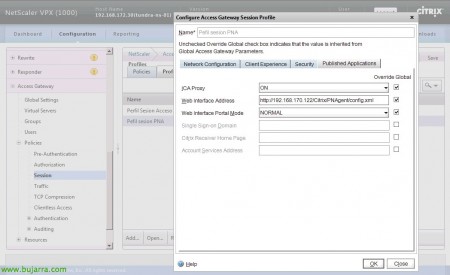

Nous devrons créer un profil de session identique à celui que nous avons fait avec le composant WebPart, Mais maintenant, nous allons changer le “Adresse de l’interface Web” au chemin d’accès au fichier XML de notre site de service: “HTTP://DIRECCIÓN_IP_WI/Citrix/PNAgent/config.xml”

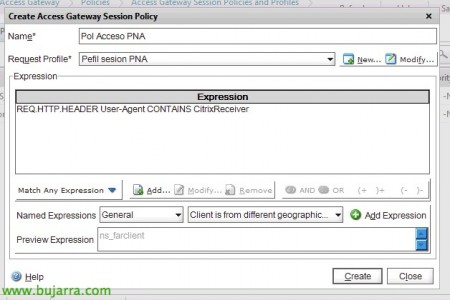

Nous allons également créer la politique et associer son profil, Nous ajouterons l’expression suivante: « REQ. HTTP. HEADER USER-AGENT CONTIENT CitrixReceiver’ Pour lire l’en-tête de connexion, et si vous venez d’un récepteur Citrix, nous vous enverrons sur ce site!

Et enfin, nous ajoutons cette politique sur le serveur virtuel CAG, sur le “Manifeste” > “Session”, Nous l’ajoutons avec moins de priorité que l’accès normal au portail web.