Konfigurieren des Terminalserver-Gateways unter Windows 2008

Terminaldienste unter Windows 2008 Bringen Sie eine neue Funktion namens “TS-Gateway” die wir verwenden, um von außerhalb der Organisation eine Verbindung zu Computern herzustellen, die Terminal Server im lokalen Netzwerk verwenden. Um diese Funktion verwenden zu können, Wir müssen es auf einem Server im Netzwerk installieren, Es ist uns egal, ob Sie Terminalserver-Dienste installiert haben oder nicht. Im Router/Firewall leiten wir Port 443tcp auf diesen Server um und dieser wiederum leitet uns sicher über 3389tcp zu den Terminalservern um, Wir können auch bestimmte Direktiven anwenden, um die Verbindung etwas mehr zu sichern.

Dies wäre ein Schema eines Netzwerks von Terminalservern, so dass sie von außen angeschlossen werden können (Internet) zu den Terminaldiensteservern, Wir müssen TS Gateway oder Gateway in einem von ihnen installieren, und leiten Sie HTTPS-Datenverkehr dorthin um, und wir gelangen zu dem Server, den wir bei der Verbindung angefordert haben, da der Gateway-Server RDP über HTTPS verwendet. In diesem Dokument ist der Gatewayserver w2k803 und der Terminaldiensteserver w2k802.

So fügen Sie diese Funktion hinzu, Wir müssen zur Serververwaltungskonsole gehen und die folgende Funktion hinzufügen: “TS-Gateway”,

Indem Sie diese Komponente aktivieren, Die Anforderungen, die Sie haben, werden installiert, Natürlich müssen sie eingebaut werden, Anklicken “Hinzufügen erforderlicher Funktionen”,

Wir können jetzt ein Zertifikat installieren, damit die RDP-Verbindung mit der SSL-Schicht verschlüsselt und sicherer ist, Wenn wir bereits ein Zertifikat haben, können wir es jetzt nutzen und installieren, sonst, nach, Aktivieren der dritten Option. “Folgende”, Die Installation eines Zertifikats wird zu einem späteren Zeitpunkt obligatorisch sein.

Wir können jetzt Autorisierungsrichtlinien für die Verbindung mit TS Gateway/TS Gateway erstellen, Aber wir werden es später von der Konsole aus tun. “Folgende”,

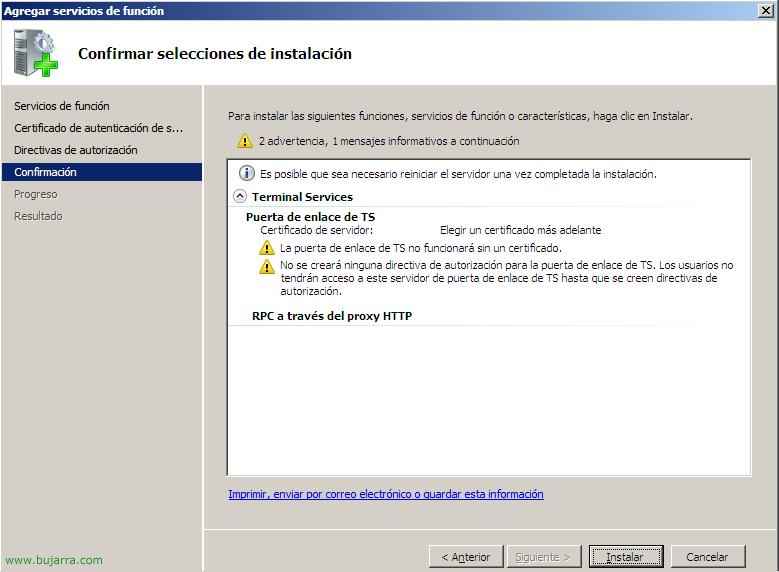

Wir bestätigen, was wir installieren werden und klicken auf “Installieren”,

… Wir warten, während es installiert ist…

OKAY, Installation erfolgreich abgeschlossen, Anklicken “Schließen”,

So öffnen Sie die Admin-Konsole, Wir werden “Anfang” > “Programme” > “Administrative Werkzeuge” > “Terminaldienste” > “TS-Gateway-Manager”.

Wenn wir es zum ersten Mal öffnen, werden wir feststellen, dass es völlig unkonfiguriert ist, Es werden uns verschiedene Warnungen angezeigt. Beginnen wir nun mit dem Konfigurieren der Gatewayservereigenschaften, Um dies auf dem Rechtsklick-Server zu tun, gehen wir wie folgt vor: “Eigenschaften”. Und wir gehen über die Registerkarten, um es nach Belieben zu konfigurieren.

Am “Allgemein” Wir können eine maximale Anzahl gleichzeitiger Verbindungen aktivieren oder Verbindungen über diesen Server direkt deaktivieren.

Am “SSL-Zertifikat” Hier installieren wir ein SSL-Zertifikat, Wir können eines von hier aus erstellen oder wenn wir es über die Systemsteuerung installieren, können wir es hier auswählen. In diesem Fall müssen wir nur ein Zertifikat erstellen, um die Verbindung zu sichern, Klicken Sie dazu auf “Zertifikat erstellen…”,

Oben, Wir müssen den vollständigen Namen dieses Servers angeben, unten, wo wir eine Kopie des Zertifikats speichern, das Benutzer später installieren werden. “Annehmen”,

Okay, “Annehmen”,

Jetzt sehen wir, dass sich der Bildschirm geändert hat, was darauf hinweist, dass wir ein Zertifikat korrekt installiert haben, Dieses Zertifikat stammt jedoch von einer nicht vertrauenswürdigen Zertifizierungsstelle (weil wir es generiert haben, keine Zertifizierungsstelle, eine Zertifizierungsstelle – Zertifizierungsstelle). Anklicken “Untersuchen” , um eine Kopie des Zertifikats in einem Verzeichnis zu speichern, in dem Benutzer es später installieren können.

Wählen Sie das Zertifikat aus und klicken Sie auf “Zertifikat anzeigen…”,

Am “Details” Klicken Sie auf die Schaltfläche Nach unten “In Datei kopieren…”,

Wir bekommen den Assistenten für den Export von Zertifikaten, Okay, Wir führen es fort, “Folgende”,

Markieren “Exportieren Sie den privaten Schlüssel nicht” und “Folgende”,

“X.509-kodiertes binäres DER (.CER) & “Folgende”,

Wählen Sie den Pfad aus, in dem wir es speichern möchten, und den Namen. “Folgende”,

“Ende” So kopieren Sie das Zertifikat in diesen Ordner.

Okay, “Annehmen”, Wir werden dies dann befolgen, wenn wir sehen möchten, wie ein Benutzer eine Verbindung herstellt.

Gibt an, wo Verbindungsautorisierungsrichtlinien für Terminaldienste verwendet werden sollen (Die CAP_TS) wenn von einem NPS-Server ( Server für Netzwerkrichtlinien) lokal oder ein zentraler, der der Server dieser Richtlinien ist. NPS ist die Komponente, die Microsoft Windows IAS ersetzt 2003. Wenn wir nur einen Terminal Services Gateway-Server haben, ist es normal, lokal zu wählen, aber eine zentrale, um nicht auf beiden Servern Richtlinien duplizieren zu müssen.

Am “Serverfarm” Wir finden die Server, die ausbalanciert werden, um den Zugriff auf die Verbindungen von außen zu ermöglichen, Wenn wir mehr als einen PE-Server haben, müssen wir sie hinzufügen, damit die Verbindungen ausgeglichen sind, Geben Sie den Namen des Servers ein und klicken Sie auf “Hinzufügen”, Unten sehen Sie die Liste der Server, die zu dieser Farm gehören, und deren Status.

Am “Rechnungsprüfung” Wir werden in der Lage sein, alle Ereignisse, die uns interessieren, zu überprüfen, um die Sicherheit unserer Systeme zu überprüfen, Von der Suche, wer sich verbindet, Wer versucht, eine Verbindung herzustellen?, Fehler bei der Autorisierung, Zugang zu Ressourcen…

Am “SSL-Bridging-Protokoll” besteht darin, die Verbindung zu sichern, wenn wir einen ISA-Server im Netzwerk oder ein Gerät haben, um eine sichere SSL-Verbindung zwischen ihm und dem Gateway-Server herzustellen. Wir haben mehr Infos zu ISA HIER (Am Ende des Dokuments).

Jetzt müssen wir zwei Direktiven erstellen, eine erste Aufforderung zur Einreichung von Vorschlägen für die GAP (Richtlinien für die Verbindungsautorisierung), Ermöglicht das Festlegen von Benutzer- und/oder Computergruppen, Wer kann auf ein TS-Server-Gateway zugreifen?. Um eine solche Richtlinie in der Datei “Gateway-Administrator” Briefumschlag “Politik” Klicken Sie mit der rechten Maustaste auf “Richtlinien für die Verbindungsautorisierung” > “Erstellen einer neuen Richtlinie” > “Gewohnheit”.

Am “Allgemein” Wir stellen Ihnen einen Namen für die Police zur Verfügung, Zum Beispiel TS_CAP und wir ermöglichen es.

Am “Anforderungen” Hier wird gesagt, welche Authentifizierungsmethode für die Verbindung verwendet wird, Ja mit “Passwort” oder “Chipkarte”. Und dann müssen wir eine Gruppe von Benutzern auswählen, um anzugeben, wer Zugriff auf die Verbindung hat, Ich habe eine Gruppe im Active Directory mit dem Namen “TS-Benutzer” wo ich die Benutzer ablege, die ich verbinden möchte, Hier füge ich es hinzu, um dies anzuzeigen. Außerdem, wenn wir mehr Sicherheit wünschen, Wir können eine Gruppe im Active Directory erstellen und Computer darin ablegen, um nur diese Verbindungen von bestimmten Computern aus zuzulassen.

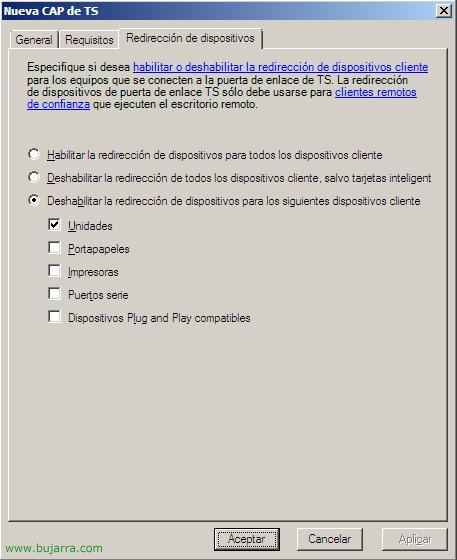

Und auf der “Geräteumleitung” Wir benötigen die Geräte, die über die RDP-Verbindung des Terminals umgeleitet werden sollen, Wir können alle Geräte aktivieren, Deaktivieren oder Anpassen.

Jetzt müssen wir eine weitere Direktive erstellen, dieser zweite namens RAP (Richtlinien für die Ressourcenautorisierung), Ermöglicht das Angeben der internen Netzwerkressourcen, auf die Remotebenutzer über einen TS-Gatewayserver zugreifen können.. Wenn Sie eine RAP-Richtlinie erstellen, Darüber hinaus können Computergruppen erstellt und der RAP-Richtlinie zugeordnet werden. Remotebenutzer haben nur dann Zugriff, wenn sie mindestens eine der Bedingungen erfüllen, die in der TS-GAP und einer der TS-RAP angegeben sind. Um eine solche Richtlinie in der Datei “Gateway-Administrator” Briefumschlag “Politik” Klicken Sie mit der rechten Maustaste auf “Richtlinien für die Ressourcenautorisierung” > “Erstellen einer neuen Richtlinie” > “Gewohnheit”.

Am “Allgemein” Wir stellen Ihnen einen Namen für die Police zur Verfügung, TS_RAP und aktivieren Sie es z. B..

Die Registerkarte “Benutzergruppen”, sie ist die gleiche wie in der GAP-Richtlinie, Hier geben wir Benutzergruppen an, um ihnen Konnektivität über das TS-Gateway zu ermöglichen. Wer hat Zugriff auf die Verbindung?, Ich habe eine Gruppe im Active Directory mit dem Namen “TS-Benutzer” wo ich die Benutzer ablege, die ich verbinden möchte.

Am “Gerätegruppe” Wir fügen hinzu, wenn wir an einer Gruppe im Active Directory interessiert sind, um Zugriff auf bestimmte Computer über das TS-Gateway zu gewähren.

Und in der “Zulässige Ports” Wir werden sehen, welcher Port die Remotedesktop-Clients mit den Terminalservern verbinden, Wir können nur Verbindungen zum 3389, an einen beliebigen Port oder passen Sie ihn an.

Die Konfiguration eines Terminaldienste-Gateway-Servers würde hier abgeschlossen sein, Was wir nun sehen werden, ist, wie ein Benutzer, der sich im Internet befindet, über den PE-Server eine Verbindung zu einem Terminalserver herstellen sollte, der sich innerhalb des Netzwerks befindet.

Zunächst einmal, wie wir auf dem Gateway-Server ein ungültiges Zertifikat generiert haben, nicht bei einer gültigen Zertifizierungsstelle, wie z. B.: VeriSign, RapidSSL (Englisch),CAcert, Bequem, Tauen… Nun, auf dem Client-PC müssen Sie das obige Zertifikat installieren, um anzugeben, dass Sie der ausstellenden Entität dieses Zertifikats vertrauen. Um dies zu tun,, bevor wir das Zertifikat in einem Verzeichnis namens SHARED auf dem Gateway-Server gespeichert haben, Unter der Annahme, dass es freigegeben ist und Benutzer darauf zugreifen können, Informationen zum zuvor generierten Zertifikat, Klicken Sie mit der rechten Maustaste auf das Zertifikat “Zertifikat installieren”,

Wir erhalten einen Assistenten zum Importieren von Zertifikaten “Folgende”,

Wir müssen die überprüfen “Platzieren Sie alle Zertifikate im folgenden Speicher:” und auf der “Untersuchen” Auswählen “Vertrauenswürdige Root-Aussteller”, “Folgende”,

“Ende” So importieren Sie das Zertifikat ordnungsgemäß,

Bestätigen, “Ja”,

Annehmen,

Wieder, auf dem Client-PC, auf dem das Zertifikat bereits installiert ist, Wir öffnen den Client von “Remotedesktop-Verbindung” (“Anfang” > “Ausführen” > MSTsc). Natürlich muss es die Version sein 6 des Kunden, sonst, wir müssen es von der Microsoft-Website herunterladen (http://support.microsoft.com/default.aspx/kb/925876). Wir gehen zum “Erweiterte Optionen” und klicken Sie auf das Symbol “Konfiguration”. In dem neuen Fenster, das sich öffnet, müssen wir “Verwenden dieser TS-Gatewayserverkonfiguration” und in “Name des Servers” Wir geben an, welcher der Gateway-Server der Organisation ist”.

Wir akzeptieren die Konfigurationen und geben an, mit welchem Server wir uns verbinden werden, Aus Sicherheitsgründen werden wir um Authentifizierung gebeten, bevor wir das Fenster "Terminaldienste" erreichen, da ich NLA aktiviert habe (Authentifizierung auf Netzwerkebene), Eine neue Art der Authentifizierung, die den Benutzer authentifiziert, mit dem Clientcomputer und die Anmeldeinformationen des Servers untereinander. Dies bedeutet, dass die Authentifizierung jetzt durchgeführt wird, bevor die Terminaldienstesitzung aufgehoben wird und dem Benutzer der Anmeldebildschirm angezeigt wird. Mit früheren Remotedesktopverbindungsclients 6.0, TS-Sitzungen wurden gestartet, sobald der Benutzer auf “Verbinden”, Dies schafft ein Zeitfenster für böswillige Benutzer, um Denial-of-Service-Angriffe durchzuführen (Zwei) und stehlen Sie Anmeldeinformationen über einen Man-in-the-Middle-Angriff (Das MITM).

Nun, wir sehen, dass es bereits mit den Terminaldiensten verbunden wäre, Um jetzt zu überprüfen, ob ich es über das Gateway mache, gehen wir zur Konsole.

Wir öffnen die “TS-Gateway-Manager” und in “Aufsicht” Wir sehen, wer verbunden ist, und sehen, dass sie über den Gatewayserver namens w2k803.bujarra.com mit dem Server mit dem Namen w2k802.bujarra.com verbunden sind. Von hier aus können wir den Benutzer auch abmelden “Diese Verbindung unterbrechen” oder trennen Sie es “Diesen Benutzer trennen”.

www.bujarra.com – Héctor Herrero – Nh*****@*****ra.com – v 1.0