Déploiement de Crowdsec sur une machine Windows

Puits, Nous avons déjà vu dans Le document ci-dessus un peu des concepts et des idées sur la façon de déployer Crowdsec dans notre organisation, aujourd’hui, ce que nous avons dans le menu, c’est comment installer Crowdsec sur une machine Windows et la protéger. Protégez-le des botnets, Attaques, Curieux, Ennuyeux…

Alors, allons-y, nous commençons avec un Windows! Habituellement, il est entendu que nous le ferons sur un Windows Server, un serveur qui dispose d’un service publié et que nous voulons protéger; ne doit pas nécessairement être sur Internet. Nous commencerons par installer le moteur de sécurité Crowdsec pour vous, qui est l’agent qui s’occupera de tout, Traitez vos journaux, Prenez vos décisions… Ensuite, nous installerons le videur (o Volet remédiation) pour votre pare-feu Windows, de votre système d’exploitation, au cas où nous serions intéressés à agir et que nous pourrions y enregistrer des règles, bloquer l’accès temporaire aux adresses IP malveillantes. Et nous finirons par l’enregistrer dans la console Crowdsec.

Avec ça, nous l’aurons presque, puisque le document continuera, sera facultatif, Mais si vous voulez une gestion centralisée, Vous devrez faire quelques pas de plus; Et c’est tout, Un de vos choix. Si vous êtes intéressé, Vous devez vous lire vous-même avant Le post précédent.

Cet article a la structure suivante:

- Installation de l’agent Crowdsec

- Installation du videur Crowdsec Windows Firewall

- Enregistrement de Crowdsec ou de la console Crowdsec

- Collections

- Liste blanche

- Notifications

- Le tester

- Enregistrement de Crowdsec sur notre serveur LAPI

- Enregistrement du bouncer Crowdsec sur notre serveur LAPI

Installation de l’agent Crowdsec

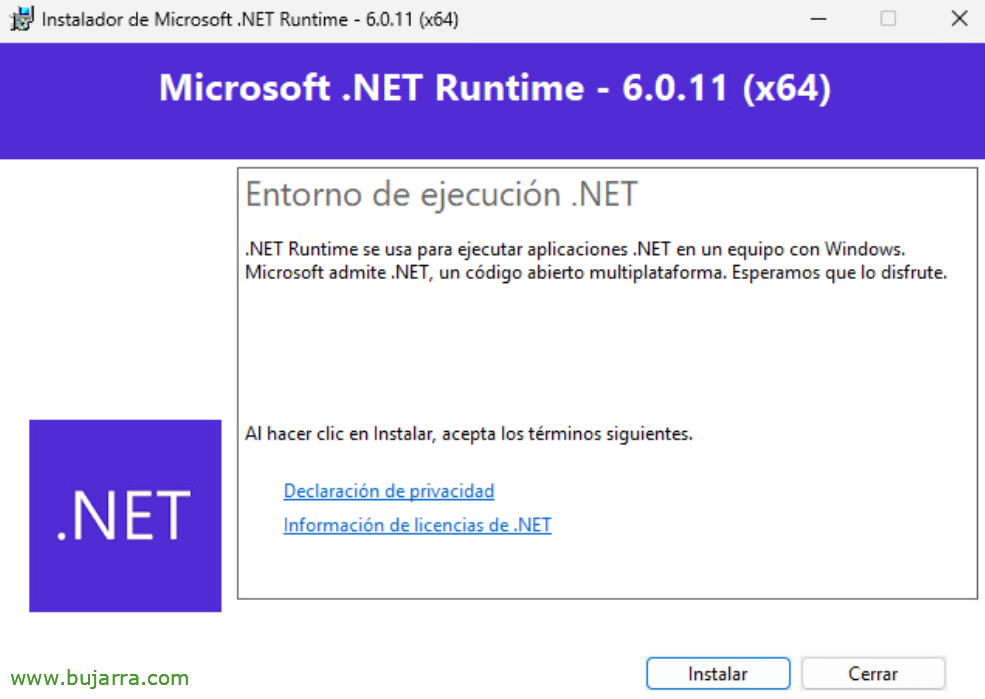

Avant d’aller plus loin, la configuration requise pour le runtime .NET doit être installée au préalable: https://dotnet.microsoft.com/en-us/download/dotnet/thank-you/runtime-6.0.11-windows-x64-installer

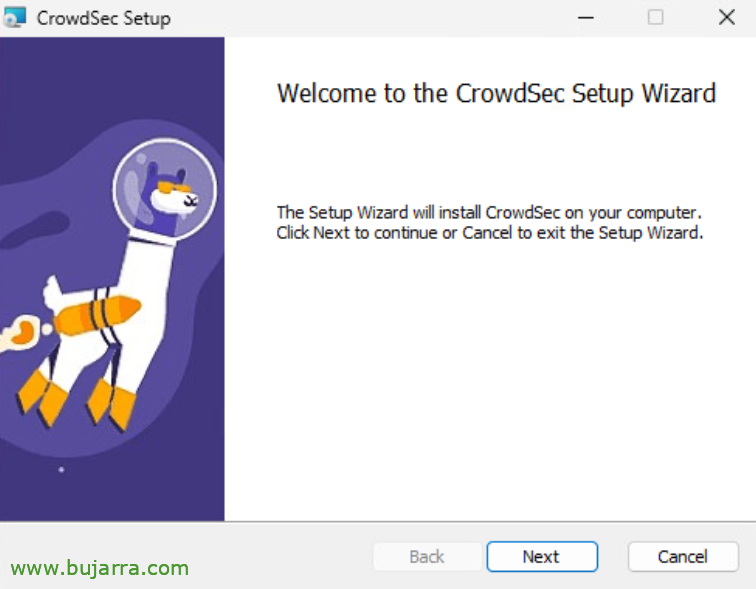

Nous pouvons procéder, télécharger le programme d’installation MSI et démarrer l’installation de Crowdsec Engine, de https://github.com/crowdsecurity/crowdsec/releases/. Crowdsec pendant l’installation, vous aurez besoin d’un accès à Internet, pour télécharger certains éléments tels que des collections… ainsi qu’en fonctionnement normal, l’agent a besoin d’accéder à quelques sites Crowdsec, Je vous recommande Lire les sites/ports Vous pourriez avoir besoin de.

« Suivant »,

“Installer”,

Nous attendons quelques secondes lors de l’installation...

Et finir! Nous avons déjà installé Crowdsec!

Installation du videur Crowdsec Windows Firewall

Crowdsec détectera mais ne pourra pas agir, pour cela, nous aurons besoin du videur pour le pare-feu Windows. Ainsi, Nous le téléchargeons: https://github.com/crowdsecurity/cs-windows-firewall-bouncer/releases et nous commençons son installation,

“Installer”,

…

Et maintenant, nous avons le videur, Il nous protégera au niveau du pare-feu, “Finir”,

Enregistrement de Crowdsec ou de la console Crowdsec

Si nous n’avons pas de compte dans https://app.crowdsec.net Nous pouvons le créer, pour gérer de manière centralisée tous nos Crowdsec à partir d’une console GUI, Non requis, et nous avons une version communautaire avec laquelle vous pouvez également faire beaucoup de choses, Y compris, Eh bien, ce dont nous avons parlé, Afficher les alertes machine, Votre statut, Nous pouvons les abonner à différentes listes de blocage…. Nous continuons à ajouter notre Crowdsec, sur ce Windows. Nous copions la commande que nous devons exécuter.

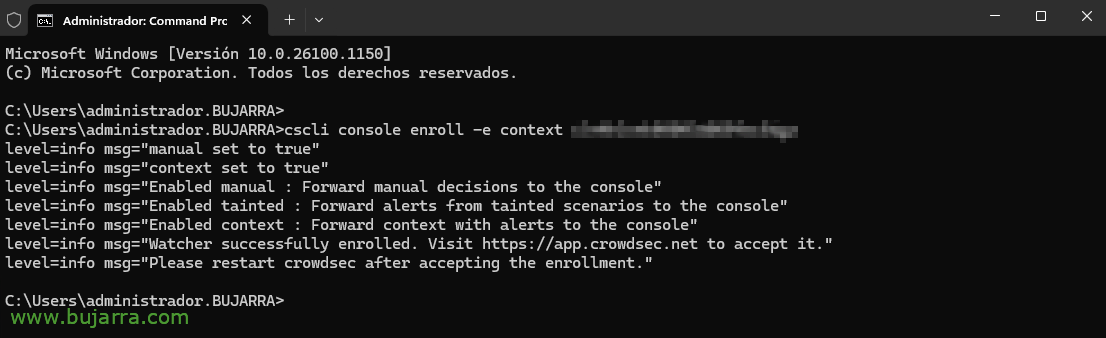

Et nous l’avons collé sur une console système, Courir:

Inscription à la console CSCLI xxxxxxxxxxxxxxxxxxxxx

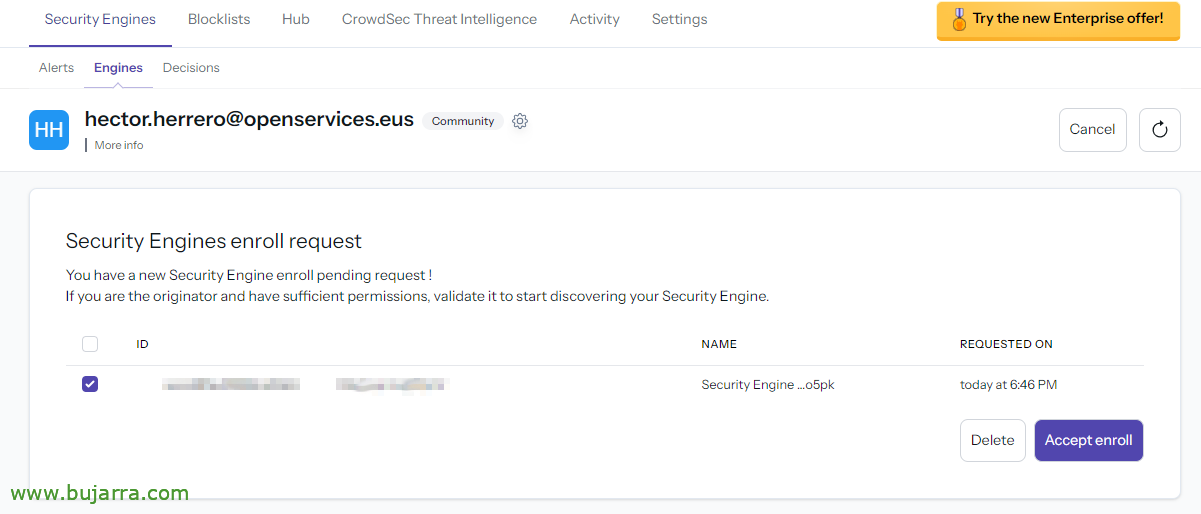

Nous retournons à la console Crowdsec et acceptons le jet, Si cela ne fonctionne pas pour nous, un F5 est bon,

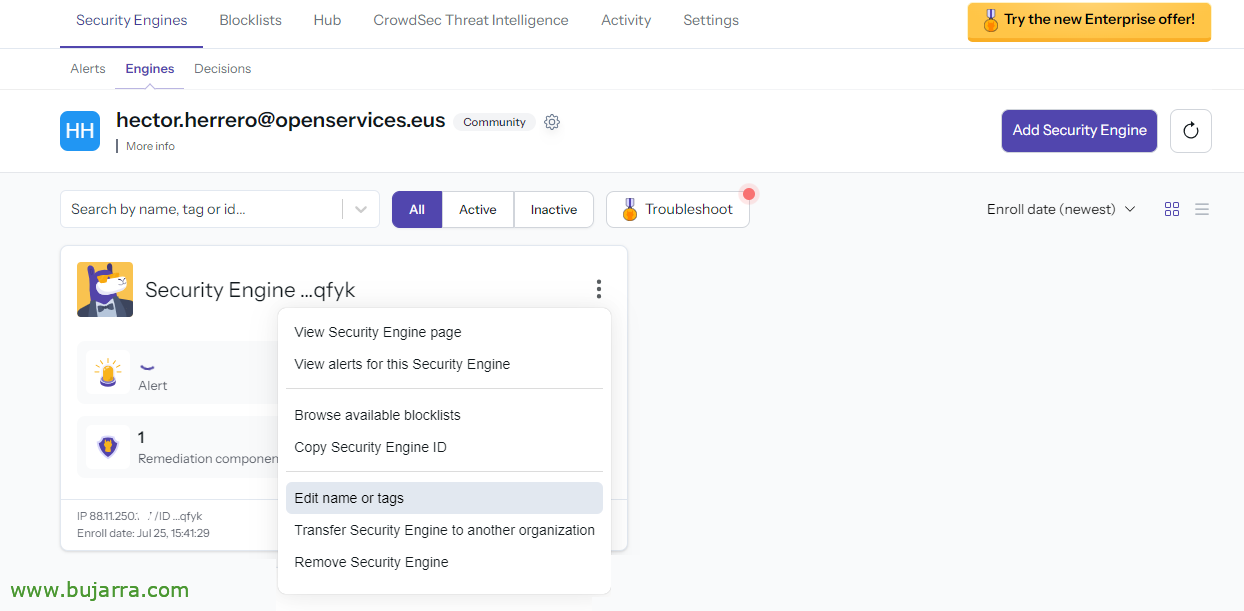

À propos du moteur nouvellement ajouté, Nous modifions le nom et nous en mettrons un qui fait référence à qui il s’agit,

Habituellement, Nous indiquons le nom de la machine, Mettre à jour,

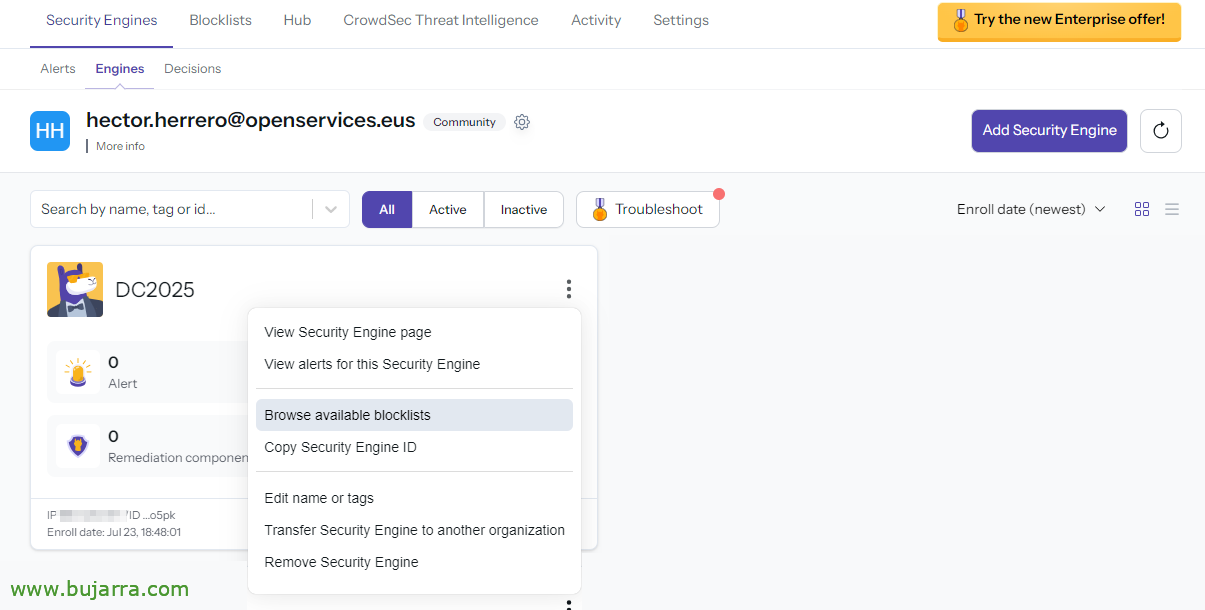

Et si nous voulons, La prochaine chose à faire peut être d’ajouter des listes de blocage, pour cela, Nous pouvons cliquer sur “Parcourir les listes de blocage disponibles”,

Si nous sommes déjà inscrits à une liste de blocage, Nous pouvons le sélectionner parmi “Gérer”

Et cliquez sur “Ajouter un moteur de sécurité” Pour ajouter cette machine à cette liste de blocage,

Nous choisissons un type d’action et confirmons. Machine abonnée!

N’oubliez pas qu’après avoir enregistré Crowdsec sur la console, vous devez redémarrer le service Windows que vous avez.

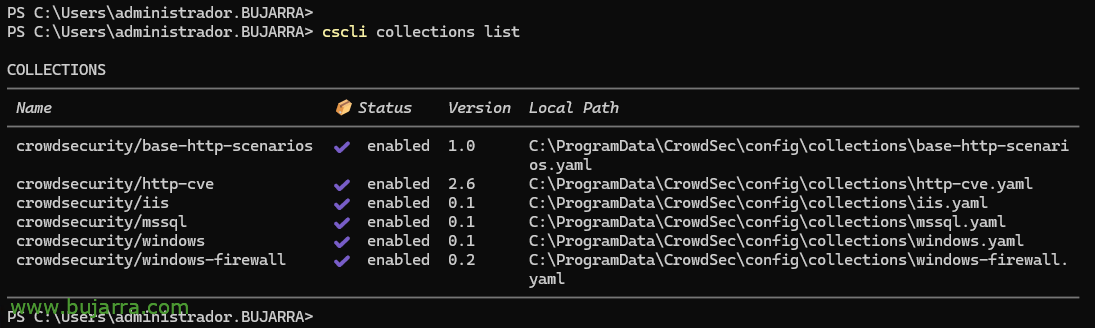

Collections

Par défaut, lorsque Crowdsec est installé sur une machine, il recherche les services que nous avons installés et tente de les protéger, Dans ce cas, sur mon Windows, il a détecté que j’ai IIS installé, ainsi que SQL Server, en plus de ces collections, Il a dû nous en mettre d’autres, ainsi que ceux de Windows. Nous pouvons voir les collections que nous avons installées avec:

Liste des collections CSCLI

Nous pourrons rechercher d’autres collections dans votre Hub, les collectes faites par eux ou par la communauté, qui peuvent protéger d’autres services que nous avons, comme si, par exemple, dans ce Windows nous avions Exchange Server… Eh bien, ce serait aussi simple que d’exécuter:

Collections CSCLI Installer CrowdSecurity/Exchange

Et nous devrions ajouter dans votre dossier d’approvisionnement 'C:\ProgramDataCrowdSecconfigacquis.yaml’ El contenido de abajo, no os preocupéis que en el Hub viene detallado en cada caso qué hay que hacer, corregimos los paths de los logs de Exchange y tras reiniciar el servicio de Crowdsec tendríamos la máquina lista, protegiendo ataques también de OWA, autenticaciones SMTP…

##Échange SMTP use_time_machine: true #Process journaux comme si nous les rejouions pour obtenir l’horodatage des noms de fichiers: - C:\Program FilesMicrosoftExchange ServerV15TransportRolesLogsFrontEndProtocolLogSmtpReceive*. Étiquettes LOG: type: échange-smtp --- ##Échanger use_time_machine IMAP: true #Process journaux comme si nous les rejouions pour obtenir l’horodatage des noms de fichiers: - C:\Program FilesMicrosoftExchange ServerV15LoggingImap4*. Étiquettes LOG: type: exchange-imap --- ##Échanger des use_time_machine POP: true #Process journaux comme si nous les rejouions pour obtenir l’horodatage des noms de fichiers: - C:\Program FilesMicrosoftExchange ServerV15LoggingPop3*. Étiquettes LOG: type: échange-pop --- ##Les tentatives infructueuses de #OWA Exchange OWA sont consignées de la même manière que la source d’authentification ayant échoué RDP: WinEventLog event_channel: Sécurité event_ids: - 4625 event_level: Étiquettes d’information: type: journal des événements ...

Liste blanche

La liste blanche, telle que nous pouvons l’interpréter, nous aidera à exclure, par exemple, une adresse IP d’être bannie ou bloquée par Crowdsec, il peut s’agir des adresses IP d’un point de contrôle, Équipement de saut, etc… Ainsi que parmi d’autres, nous pouvons également exclure des pays, Par exemple.

Nom: CrowdSecurity/Listes blanches Description: "Mettre en liste blanche les événements à partir d’adresses IPv4 privées"

Liste blanche:

raison: "IP/plages IPv4/IPv6 privées"

IP:

- "127.0.0.1"

- "::1"

- "192.168.1.33"

Cidr:

#- "192.168.0.0/16"

#- "10.0.0.0/8"

- "172.16.0.0/12"

# expression:

# - "'foo.com' dans evt. Meta.source_ip.inverser"

Le fichier se trouve dans 'C:\ProgramDataCrowdSecconfigparserss02-enrichwhitelists.yaml', et nous verrons que nous pouvons simplement ajouter n’importe quelle IP ou plage d’IP à la liste blanche d’exclusion..

Si l’on veut exclure des pays, Il faut d’abord installer l’analyseur GeoIP-Enrich qui va alimenter les logs avec des données de géolocalisation, tels que les pays, villes ou coordonnées GPS:

Les analyseurs CSCLI installent CrowdSecurity/GeoIP-Enrich

Et il suffira d’ajouter l’expression suivante dans le fichier de la liste blanche:

expression: - evt. Enriched.IsoCode == 'ES'

N’oubliez pas de redémarrer le service Crowdsec pour recharger ces modifications.

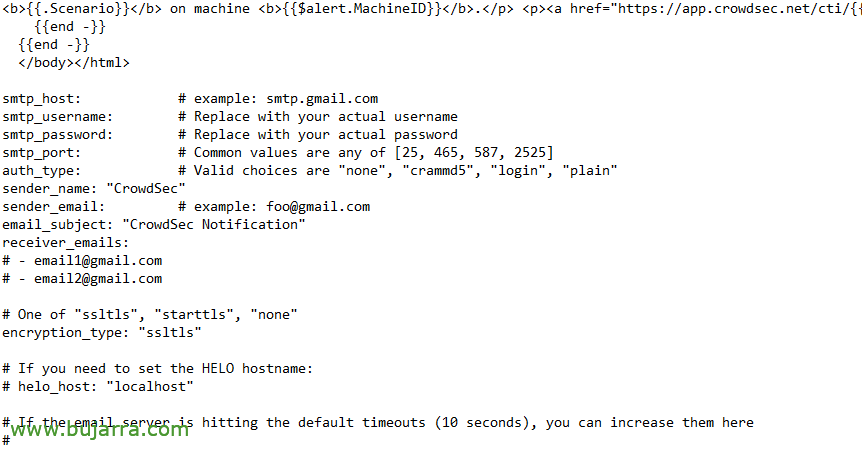

Notifications

Notifications: - slack_default - splunk_default - http_default - email_default

Nous pouvons activer les notifications en modifiant le fichier C:\ProgramDataCrowdSecconfigprofiles.yaml', où nous pouvons annuler les commentaires et sélectionner le type de notification qui nous intéresse, Qu’est-ce qu’ils peuvent être pour Splunk, vers Slack, par email, ou avec HTTP (par exemple Telegram).

Si nous voulons, par exemple, des notifications par e-mail, dans le répertoire 'C:\ProgramDataCrowdSecconfignotifications’ nous modifierions le fichier YAML email.yaml (o slack.yaml ou splunk.yaml ou http.yaml), où nous allons configurer les paramètres de notre serveur de messagerie. Ceux d’entre nous de Telegram l’ont vu dans un post Vieillard.

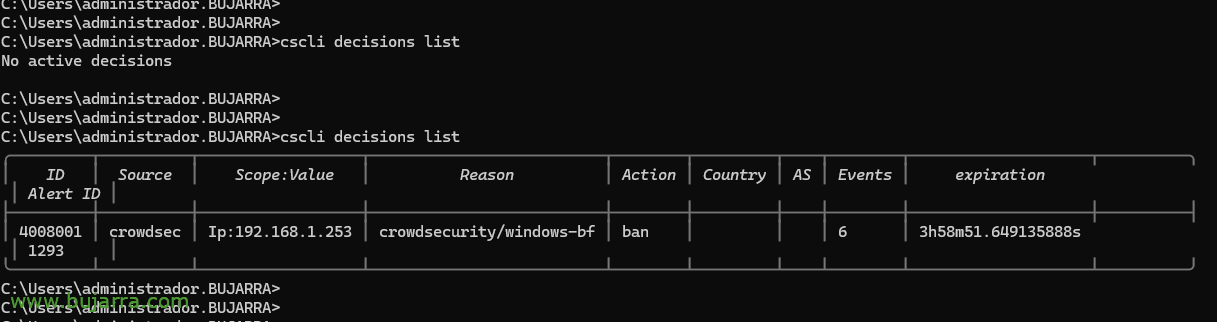

Le tester

Nous finirons par l’essayer, n’est-ce pas ?? Si ce n’est pas le cas, comment pouvons-nous faire confiance à cela pour fonctionner? 🙂 Vous pouvez faire les mauvais examens d’entrée que vous voulez, ou validez-le avec un scanner de vulnérabilité, ou sur des sites web… Dans ce vieux document, vous avez un exemple avec Nikto.

Vous pouvez voir les décisions que votre machine a prises avec:

Liste des décisions du CSCLI

Dans ce cas, vous avez banni l’adresse IP 192.168.1.253 pour faire un Windows Brute Force, il se peut que j’aie mal saisi l’utilisateur plusieurs fois lors de l’accès au serveur par RDP, ou PME…

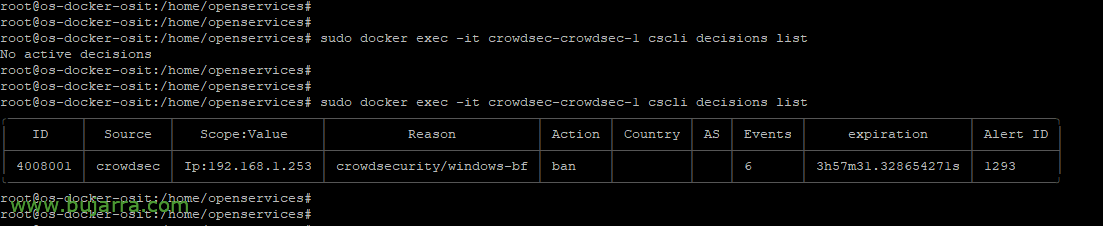

Ou depuis le serveur LAPI si nous l’avons enregistré (Et ensuite)

Docker Exec -it crowdsec-crowdsec-1 Liste des décisions CSCLI

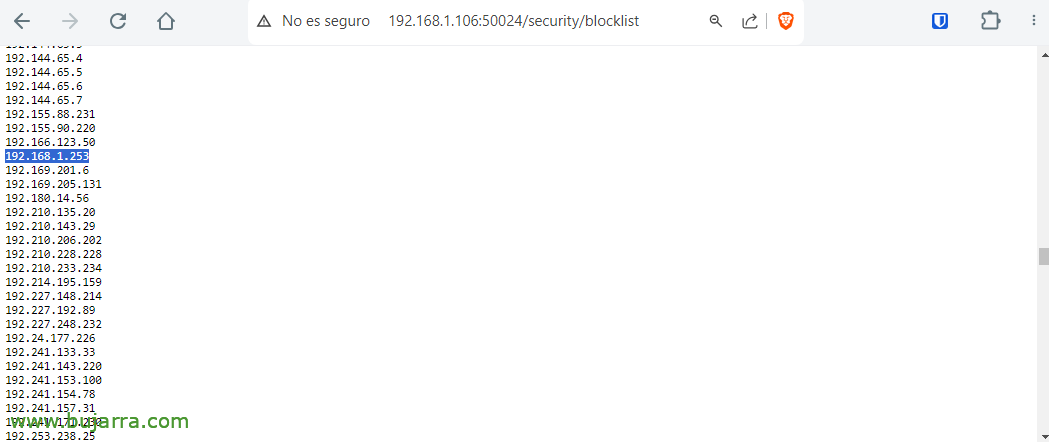

Si nous avons déjà déployé le Crowdsec Mirror, nous pourrons vérifier que l’adresse IP bannie apparaît dans l’URL où nous publions notre liste de blocage HTTP://DIRECCION_IP_CROWDSEC_MIRROR:41412/Sécurité/Liste de blocage

Si nous voulons bannir une adresse IP, Nous le ferons avec:

décisions CSCLI ajouter --ip DIRECCIÓN_IP --reason "Description"

Si nous voulons annuler le bannissement d’une adresse IP, Nous le ferons avec:

Décisions CSCLI Supprimer --IP DIRECCIÓN_IP

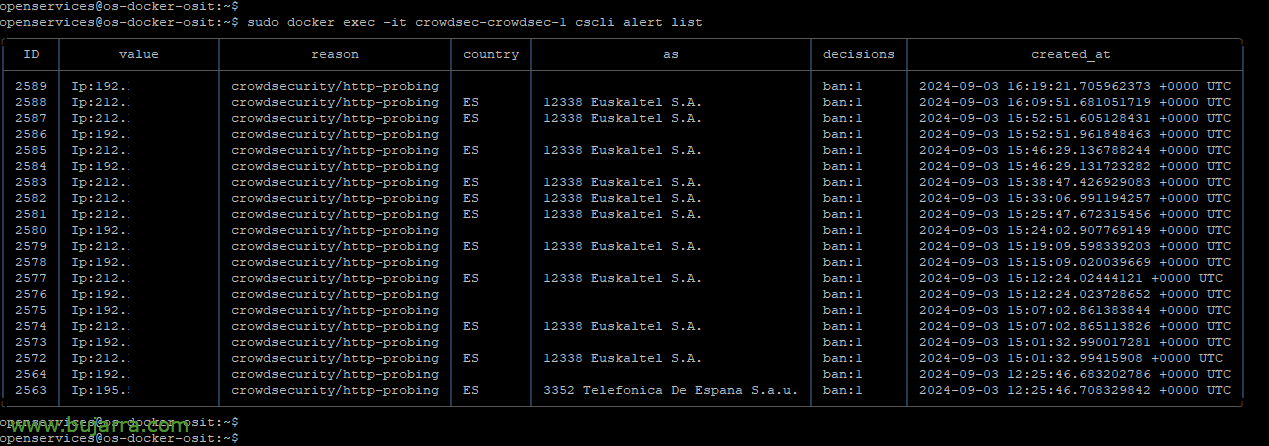

Nous serons en mesure d’enquêter sur les alertes que nous avons reçues avec:

Liste d’alertes CSCLI

Avec la commande précédente, nous les listons, et maintenant en sélectionnant l’ID d’une alerte particulière et nous pourrons savoir quel fichier journal l’a générée, Ce que je faisais, Le chemin, Statut HTTP… Dans ce cas de l’image, il y a beaucoup 404 al path /apps/files_sharing/publicpreview/

CSCLI Alert Inspect ID_ALERTA [-d]

Et, si nous en avons besoin, créer notre propre fichier de liste blanche pour faire des exclusions en cas de faux positifs, Pej en 'C:\ProgramDataCrowdSecconfigparserss02-enrichwhitelist-allow-pdfs.yaml, Vous pouvez utiliser ces exemples d’expressions pour créer des filtres d’exclusion:

Nom: crowdsecurity/mylistablancapdfs description: "Ignorer les PDF"

Liste blanche:

raison: "ignorer les PDF"

expression:

#- evt. Meta.http_path commencePar '/apps/files_sharing/publicpreview/'

#- evt. Meta.http_status == '404' && evt. Meta.http_path commencePar '/apps/files_sharing/publicpreview/'

- evt. Parsed.request contient '/apps/files_sharing/publicpreview/'

Comme d'habitude, sans oublier de redémarrer le service Crowdsec à chaque changement de configuration.

Enregistrement de Crowdsec sur notre serveur LAPI

API:

...

Serveur:

Activer: Faux

...

Nous devons désactiver le LAPI local, nous éditons le fichier 'C:\ProgramDataCrowdSecconfigconfig.yaml'.

Maintenant, nous nous enregistrons sur le serveur LAPI que nous avons déployé sur le réseau:

cscli lapi register -u http://DIRECCION_IP_CROWDSEC_LAPI:8080 --Machine NOMBRE_MAQUINA

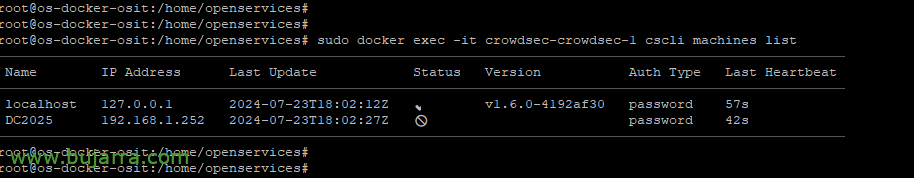

Sur le serveur LAPI, nous pourrons voir la demande d’enregistrement de la machine Windows, Nous listons avec:

Sudo Docker Exec -it CrowdSEC-CrowdSEC-1 Liste des machines CSCLI

Nous acceptons la demande d’inscription et la réinscrivons pour confirmer le statut:

Sudo Docker exec -it CrowdSEC-CrowdSEC-1 Les machines CSCLI valident NOMBRE_MAQUINA

Désormais, notre Crowdsec sur Windows communiquera et lira à partir du serveur LAPI toute décision, par conséquent, l’utilisation du serveur central. Si le reste des agents de Crowdsec faisaient de même, Tous auraient les mêmes informations en commun, et donc, lorsqu’une machine soupçonne une IP d’être malveillante, le reste des agents de Crowdsec le saura instantanément.

Enregistrement du bouncer Crowdsec sur notre serveur LAPI

Et pour conclure, Nous devons également enregistrer les videurs que nous avons, dans ce cas, le videur du pare-feu Windows, si nous voulons que ce videur lise à partir du LAPI central, Nous devons suivre ces étapes, Voici ce qui a été dit, lorsque quelqu’un ou quelque chose ajoute une adresse IP au LAPI central, ce pare-feu du système d’exploitation établira une règle refusant l’accès à ladite IP malveillante.

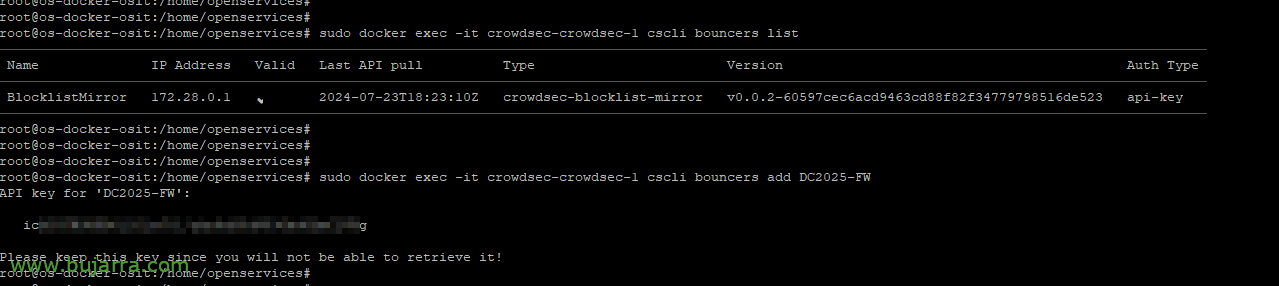

À partir du serveur LAPI, Nous pouvons d’abord si nous voulons lister les videurs avec lesquels nous nous sommes inscrits:

Sudo Docker exec -it crowdsec-crowdsec-1 cscli liste des videurs

Et pour enregistrer le videur du pare-feu de ce Windows, nous allons exécuter:

sudo docker exec -it crowdsec-crowdsec-1 cscli bouncers ajouter NOMBRE_MAQUINA-FW

Nous notons la clé API qui nous a donné,

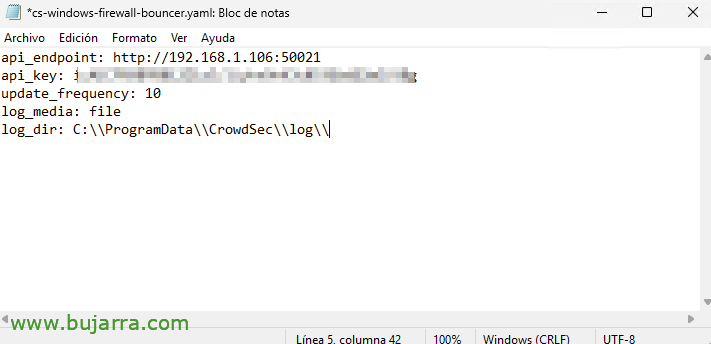

Sous Windows, nous éditons le fichier C:\ProgramDataCrowdSecconfigbouncerscs-windows-firewall-bouncer.yaml et entrez l’adresse IP du LAPI, son port et la clé API qui nous a donné la commande précédente. Enregistrez le fichier et redémarrez le service “Videur de pare-feu Windows Crowdsec”.

Et le micrologiciel de l’ordinateur Windows enregistré sortira, Nous le vérifions

Sudo Docker exec -it crowdsec-crowdsec-1 cscli liste des videurs

Et c’est tout! Final! Pour l’instant, je pense que c’est suffisant, Non? 🙂 Nous avons déjà vu comment déployer Crowdsec pour protéger un serveur Windows, avec leurs services, ainsi que quelques configurations de base, et la partie de la centralisation, J’espère qu’il vous a été utile, Donnez un peu d’amour à votre infrastructure avec ce type de solution, Je vous adresse mes salutations, En espérant que vous vous en sortez très bien, Un câlin,