Chiffrement du disque dur avec Bitlocker sous Windows 2008 o Windows Vista

C’est l’une des nouvelles fonctionnalités que Windows Server nous présente 2008 également disponible sur Windows Vista, la possibilité de crypter notre disque dur de sorte qu’il est impossible de supprimer tout type de données, Tout est crypté. Nous pouvons stocker cette clé sur un périphérique USB tel qu’une clé USB ou directement sur une disquette, sans cela, L’ordinateur ne pourra pas redémarrer ou déchiffrer le disque. La chose typique quand ils démarrent notre ordinateur à partir d’un LiveCD d’un outil pour extraire des données ou casser le mot de passe Windows. C’est idéal lorsque vous allez aux États-Unis et que votre ordinateur portable est emporté à la douane, il, Même s’ils vous demandent certainement le mot de passe ou… Ils sortent le gant en caoutchouc ;), Mais en principe, il s’agit d’informations qui ne sont pas accessibles car elles sont cryptées.

Optionnellement, utilisez un module de plateforme de confiance (TPM) pour une protection améliorée des données. Bien qu'il soit également possible de l'utiliser sur des équipements sans module TPM compatible, Avec ce, le chiffrement de volume est offert mais pas la sécurité supplémentaire de la validation de l'intégrité des fichiers de pré-démarrage. Arrête ça, nous utiliserons une clé USB ou une disquette en validant l'identité de l'utilisateur au démarrage. En résumé:

Avec le TPM, nous avons deux options: Une, seulement TPM: ce serait transparent pour l'utilisateur et ne changerait pas le mode de connexion. Toutefois, si le TPM est manquant ou modifié, BitLocker activera le mode de récupération et disposera d'un mot de passe ou d'une clé de récupération pour accéder à nouveau aux données. Et deux, avec clé de démarrage: L'utilisateur aura besoin d'une clé de démarrage pour se connecter à l'ordinateur. Cette clé peut être physique (sur une clé USB avec une clé lisible sur l'ordinateur) ou personnelle (une clé établie par l'utilisateur).

Et sans TPM: (qui sera l'exemple de ce document) ce sera via clé de lecteur flash USB. L'utilisateur insérera une clé USB dans l'ordinateur avant de l'activer, la clé de la clé USB, déverrouillera l'ordinateur.

Puits, Commencé, pour chiffrer un disque avec BitLocker ou le chiffrement de lecteur BitLocker, Tout d’abord, il faut que nous partitions le disque AVANT d'installer le système d'exploitation, car deux partitions sur le disque sont nécessaires. La première partition (volume système), contient les informations de démarrage dans un espace non chiffré. La deuxième partition (volume du système d'exploitation) It encrypts and contains user data and the operating system to be encrypted. So we must create these partitions before installing Windows Server 2008 o Windows Vista.

We turn on the computer and insert the Windows CD, we start the installation wizard on it, “Suivant”,

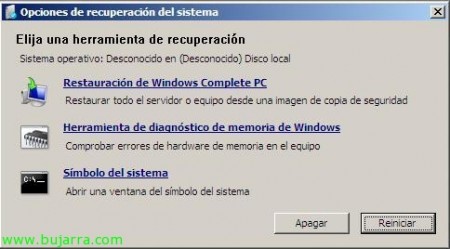

Cliquez sur “Repair the computer”,

“Suivant”,

Pressé “Invite de commande” since from the command line we will create both partitions.

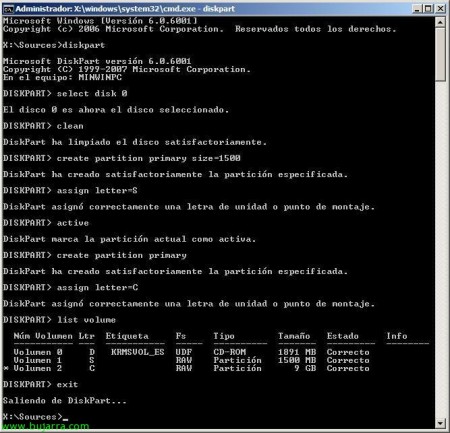

Pas mal, we must create the two partitions, the first with a minimum of 1.5GB and the second with the rest of our disk space, since that will be where Windows is installed and where we have our encrypted data. From the DOS console, Courir “diskpart” to enter Microsoft's partitioning utility. We select our hard drive to partition, if we only have one, nous écrivons “sélectionner le disque 0” > “Propre” > “créer une partition principale taille=1500” > “attribuer la lettre S” > “actif” > “Créer une partition primaire” > “attribuer la lettre C” > “lister les volumes”. Avec ce, nous créons une partition de 1,5 Go nécessaire pour BitLocker et créons une partition C: où nous installerons Windows, nous vérifions et quittons avec “sortie” de DiskPart,

Ce que nous devons faire maintenant est de formater les deux partitions au format NTFS, pour cela:

“formater c: /et /q /fs:NTFS” et “formater s: /et /q /fs:NTFS”

Nous quittons DOS avec “sortie”,

Oeil, maintenant nous devons quitter les options de récupération du système en cliquant sur la “X” de la petite fenêtre 😉 pour pouvoir continuer l'installation du S.O.

Nous continuons avec l'assistant normal pour installer notre ordinateur, Nous cliquons donc sur “Installer maintenant”,

Saldrán las particiones que hemos creado desde Diskpart y seleccionamos la partición grande que será donde instalemos Windows 2008 o Windows Vista, “Suivant” y continuamos con todo el asistente de instalación de Windows, una vez finalicemos con la instalación continuaremos con el documento.

D’accord, una vez instalado Windows, vamos a activar BitLocker, pero antes, deberemos instalarlo, ya que es una característica nueva de Windows, Nous ouvrons le “Administrateur de serveur” et nous allons “Características” > “Ajouter des fonctionnalités”,

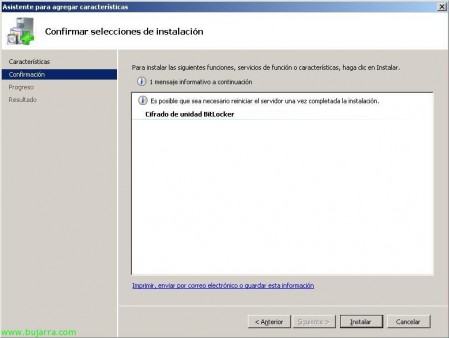

Marque “Cifrado de unidad BitLocker” & “Suivant”,

D’ACCORD, Cliquez sur “Installer” pour l’installer…

…

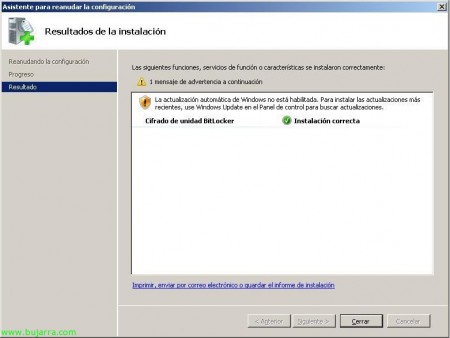

Pas mal, debemos reiniciar el equipo para que surja efecto lo que acabamos de instalar, Nous cliquons donc sur “Fermer”,

Y reiniciamos ahora o cuando podamos,

Une fois redémarré, saldrá el asistente de instalación de BitLocker y nos confirmará que la instalación fué satisfactoria. “Fermer”,

Puits, maintenant il reste à l'activer, pour cela, Nous allons à la “Panel de Contrôle” et là nous l'aurons dans “Sécurité”, Cliquez sur “Cifrado de unidad BitLocker”,

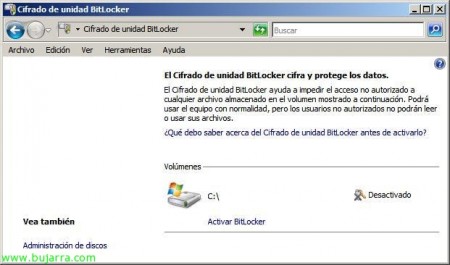

Il nous indique que notre ordinateur n'a pas de puce compatible TPM, donc nous n'avons d'autre choix que d'utiliser le chiffrement avec une clé sur un périphérique USB ou une disquette. Ummm.

Puits, nous allons permettre d'utiliser BitLocker sans la puce compatible TPM, nous pouvons le faire par exemple en modifiant la stratégie locale de l'ordinateur, pour cela: “Commencement” > “Exécuter” > “gpedit.msc” & “Accepter”.

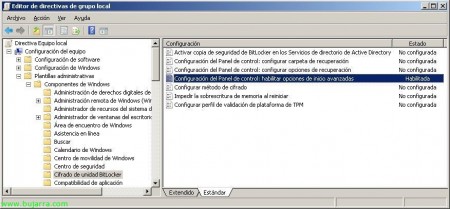

Nous allons “Configuration de l’équipement” > “Modèles administratifs” > “Composants Windows” > “Cifrado de unidad BitLocker”. Et nous modifions la stratégie “Configuration du Panneau de configuration: Activer les options de démarrage avancées”.

Nous l'activons et cochant “Permettre BitLocker sans un TPM compatible”, ainsi qu’en “Configurer l'option de clé de démarrage du TPM” et “Configurer l'option du code PIN de démarrage du TPM” À “Permettre à l'utilisateur de créer ou d'ignorer” que nous soyons intéressés ou non. Bien sûr, cette GPO que nous sommes en train de modifier, on pourrait également modifier au niveau de l'Active Directory pour tous les ordinateurs de notre réseau.

Une fois modifié, nous fermons les MMC et mettons à jour les stratégies avec “gpupdate /force”,

Une fois prêt, si nous revenons à “Panel de Contrôle” > “Cifrado de unidad BitLocker” nous pourrons désormais disposer de BitLocker si nous l'activons depuis “Activer BitLocker”,

Nous cliquerions sur “Continuer avec le chiffrement du lecteur BitLocker”,

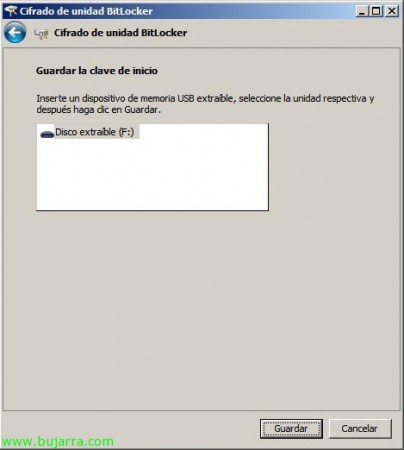

Nous stockerons la clé de démarrage sur un périphérique USB en cochant “Exiger une clé de démarrage USB à chaque démarrage”,

Nous insérons un périphérique USB amovible dans l'ordinateur et cliquons sur “Sauvegarder”,

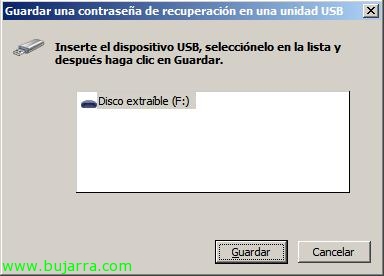

En dehors de cela, Nous pourrons sauvegarder le mot de passe de récupération sur le même périphérique USB, dans un dossier réseau ou l'imprimer directement, c'est au cas où nous bloquons le démarrage de l'ordinateur. Dans mon cas, je vais marquer “Enregistrer le mot de passe sur une clé USB”,

IDEM que précédemment, nous insérons la clé USB & “Sauvegarder”,

Une fois enregistré, cliquez sur “Suivant”,

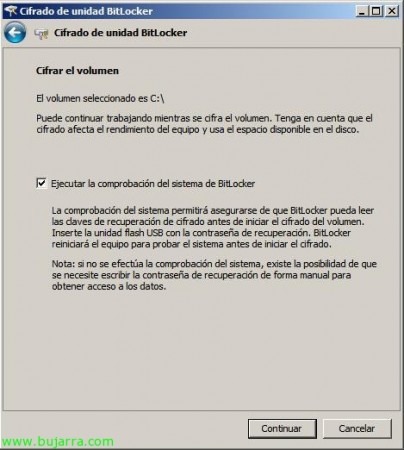

Et nous pourrions maintenant chiffrer le volume ou la partition de notre disque, Marquage “Exécuter la vérification du système de BitLocker” & “Continuer”. Dans mon cas, je ne le ferai pas via l'interface graphique car nous verrons également les commandes disponibles via DOS.

Dans ce cas, pour enregistrer le mot de passe au lieu d'un périphérique USB, nous l'enregistrerons sur une disquette, donc avec ce script nous activerons et débuterons le chiffrement de notre disque en sauvegardant la clé sur une disquette. “cscript C:WindowsSystem32/manage-bde.wsf -on C: -rp -sk A:” (-on indique le lecteur à chiffrer; -rp indique qu'il faut utiliser une clé numérique et -sk pour indiquer la destination de la clé),

Una vez ejecutado el comando ya tendremos la clave en el disquete, ahora deberíamos apuntarnos la contraseña de recuperación (esa que nos muestra) por ahí por si fuera necesario en caso de pérdida de la clave de inicio. Deberemos reiniciar el equipo para ejecutar la prueba de hardware,

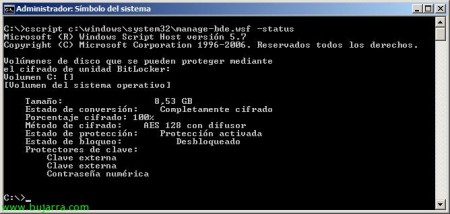

Una vez reiniciado el equipo, si ejecutamos el script: “cscript C:WindowsSystem32manage-bde.wsf -status” podremos comprobar el estado del cifrado de BitLocker, en este caso vemos que todavía el disco no está cifrado, que va por el 47%, le damos tiempo a que acabe…

D’accord, prêt, cifrado con AES 128bit mi disco!

Podemos comprobarlo también desde el administrador de discos, indicará que está “Cifrado con BitLocker”,

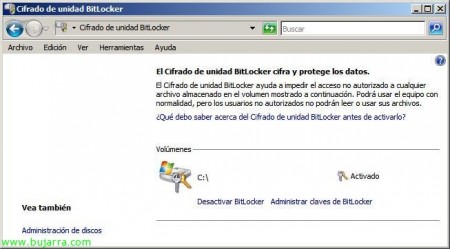

Et nous pourrons également désactiver BitLocker si nous le souhaitons à tout moment, de la “Panel de Contrôle” ou via la ligne de commande: “cscript C:WindowsSystem32manage-bde.wsf -protectors -disable C:”

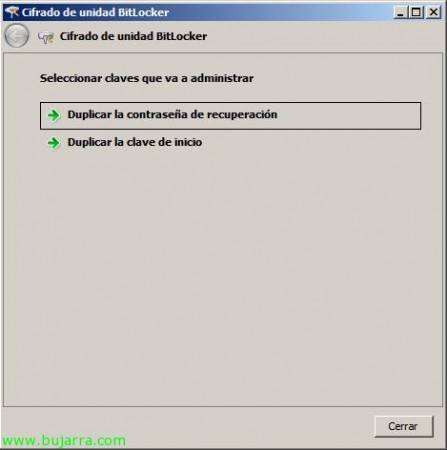

Ou nous pourrons dupliquer les deux clés, le mot de passe de récupération ou la clé de démarrage.

Puits, une fois le disque chiffré, au démarrage, nous pourrons vérifier qu'il nous demande la clé de démarrage que nous aurons soit sur un dispositif USB, soit sur une disquette, nous la saisissons et c'est prêt, nous pourrons démarrer.

D’accord,

Si nous regardons avec n'importe quelle distribution Linux, il ne montera plus automatiquement les partitions NTFS car elles sont illisibles pour lui,

Ou si nous essayons de les monter manuellement, nous verrons comment cela échoue (dans l'exemple, on voit comment, si on monte le disque D: correctement, mais le C: Non, puisqu'il est chiffré).

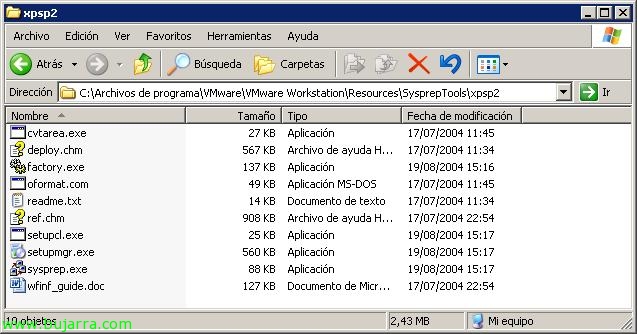

Cette procédure est totalement compatible avec un environnement de machines virtuelles, si nous voulons chiffrer le disque dur virtuel d'une machine virtuelle, que ce soit dans des environnements VMware, XenServer ou Hyper-V.

Articles recommandés

L’article n’a pas d’image en vedette

L’article n’a pas d’image en vedette