Gophish – Le phishing éthique dans notre entreprise

Aujourd’hui, nous allons voir un outil très complet et simple à la fois, Un outil open source qui nous aidera à réaliser des exercices de sensibilisation à la sécurité dans notre organisation. Nous ferons du phishing interne, Une simulation qui nous aidera à connaître le niveau de nos utilisateurs bien-aimés.

Nous pouvons mener un exercice de sensibilisation à la sécurité au sein de notre entreprise en menant des exercices de phishing éthiques, afin d’évaluer l’état de préparation de nos utilisateurs et d’améliorer les faiblesses. Bien sûr, toujours avec l’autorisation et légalement.

Vous verrez comment en moins de 15 minutes, nous pouvons tout avoir prêt, nous utiliserons Gophish qui nous donnera tout pour effectuer le test. Pas seulement à partir de l’envoi des emails, Mais nous aurons une console très complète: Nous verrons des statistiques, Qui a reçu l’e-mail, Qui l’a ouvert, qui a cliqué sur le lien frauduleux et même s’ils ont saisi les identifiants (si nous voulons), Nous pouvions les voir.

Donc, avant d’aller plus loin, Si vous êtes une personne qui va utiliser cela pour faire le mal, S’il vous plaît, Fais pas ça, Nous n’avons pas besoin de gens comme vous sur cette planète. Vraiment, Faites-le vous regarder, Vous avez peut-être un problème psychologique et il est préférable de contacter un professionnel.

Ce guide nous est destiné uniquement et exclusivement pour réaliser en interne les tests qui nous aident à améliorer la sécurité de nos entreprises. La fin.

Il existe plusieurs façons de déployer Gophish, dans cet article nous allons voir comment le déployer avec Docker, donc en 2 minutes seront prêtes. Nous téléchargeons l’image du conteneur avec:

Sudo Docker Pull Gophish/Gophish

Et nous avons directement démarré le conteneur Gophish:

sudo docker run --name gophish -p 3333:3333 -p 82:80 -d gophish/gophish

Dans la commande précédente, nous voyons 2 Ports, le 3333 sera utilisé par Gophish comme console d’administration, À partir de là, nous, les administrateurs, pouvons définir les campagnes de phishing. Et en plus, Dans le portefeuille de 80 tcp (que je le mappe à moi-même dans le 82tcp) Gophish servira les sites Web frauduleux que nous voulons simuler via ce portage, aller, où l’utilisateur arrivera en cliquant sur le lien.

Important, Dans les journaux du conteneur, nous verrons le mot de passe de l’utilisateur 'admin’ quel sera celui avec lequel nous entrerons pour gérer Gophish, Nous l’avons donc consultée:

sudo docker logs gophish -f ... temps="2023-09-28S20:53:10Z" niveau=info msg="Veuillez vous connecter avec le nom d’utilisateur admin et le mot de passe af5cj3ccd1e705e8" temps="2023-09-28S20:53:10Z" niveau=info msg="Création de nouveaux certificats auto-signés pour l’interface d’administration" temps="2023-09-28S20:53:10Z" niveau=info msg="Démarrage réussi du programme de travail en arrière-plan - En attente des campagnes" temps="2023-09-28S20:53:10Z" niveau=info msg="Démarrage du gestionnaire de moniteurs IMAP" temps="2023-09-28S20:53:10Z" niveau=info msg="Démarrage du serveur de phishing à l’adresse http://0.0.0.0:80" temps="2023-09-28S20:53:10Z" niveau=info msg="Démarrage d’un nouveau moniteur IMAP pour l’administrateur de l’utilisateur" temps="2023-09-28S20:53:10Z" niveau=info msg="Génération de certificat TLS terminée" temps="2023-09-28S20:53:10Z" niveau=info msg="Démarrage du serveur d’administration à l’adresse https://0.0.0.0:3333"

Vous avez donc terminé, Il suffit d’entrer HTTPS://DIRECCION_IP_DOCKER:3333 pour accéder à la gestion de Gophish,

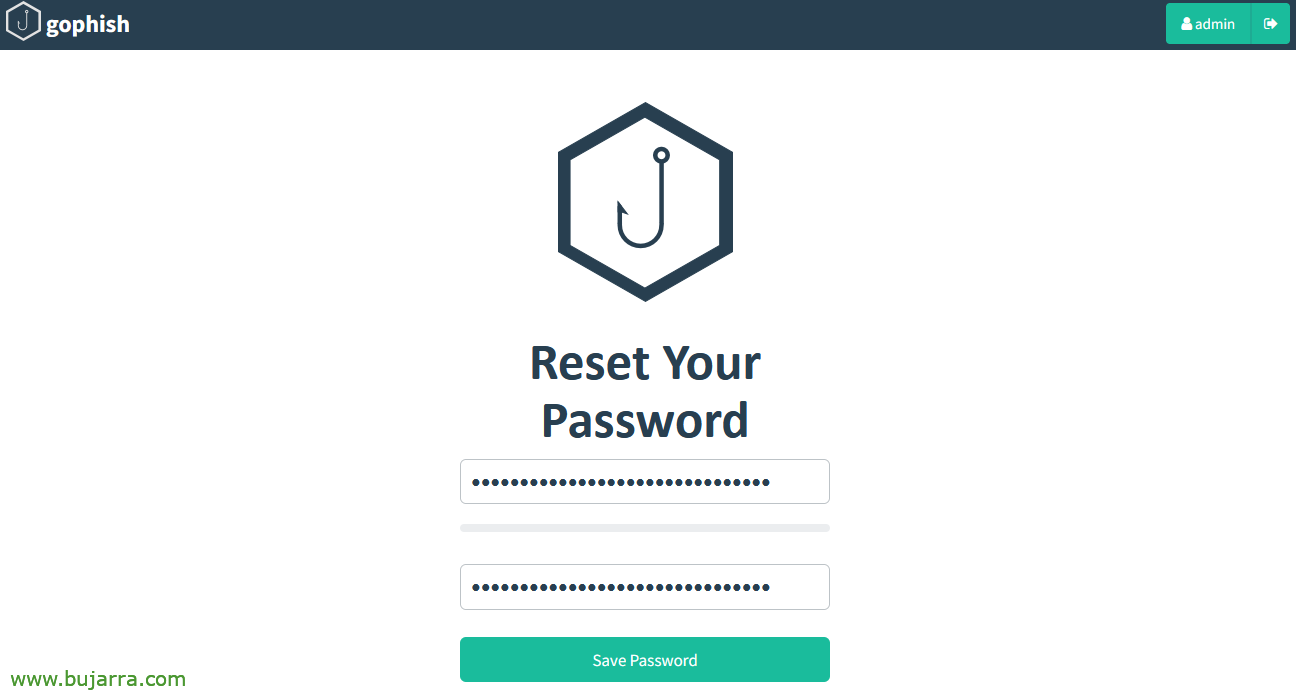

Connectons-nous une fois, Cela nous obligera à changer le mot de passe de 'admin', Nous mettons ce que nous voulons.

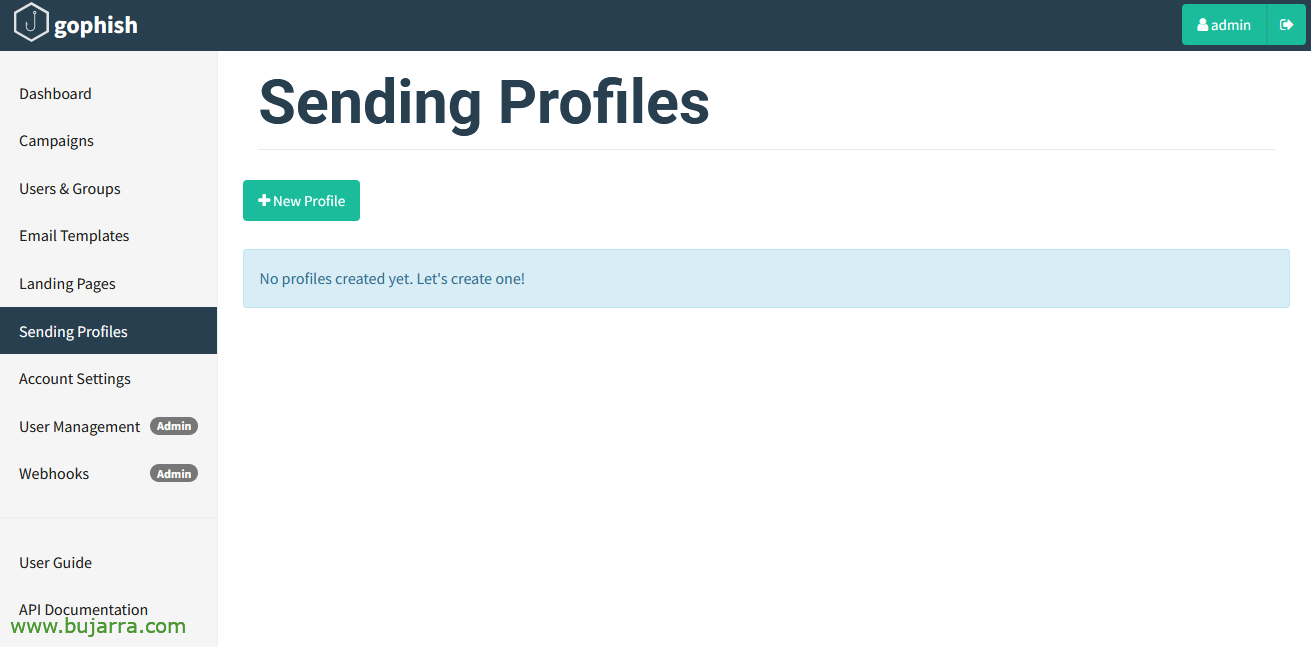

Et commençons,!!! Nous commençons par la mise en place d’un profil d’expédition, C’est, À partir de quel serveur de messagerie enverrons-nous les e-mails ?. Nous cliquons donc sur “Envoi de profils” > “Nouveau profil”,

Pour que nous comprenions l’exercice que nous allons faire dans le post, nous allons faire du phishing éthique contre une société appelée Open Services IT (C’est là que je travaille), et je vais faire l’idiot et supposer que nous n’avons pas d’informations d’identification de cette entreprise pour envoyer des e-mails depuis @openservices.eus (ce serait son domaine public). J’ai donc configuré un autre e-mail, par exemple, un personnel qui n’a rien à voir, Nous utiliserons @bujarra.com, À partir de là, nous enverrons les e-mails, Mais ne vous inquiétez pas, les utilisateurs ne le sauront pas.

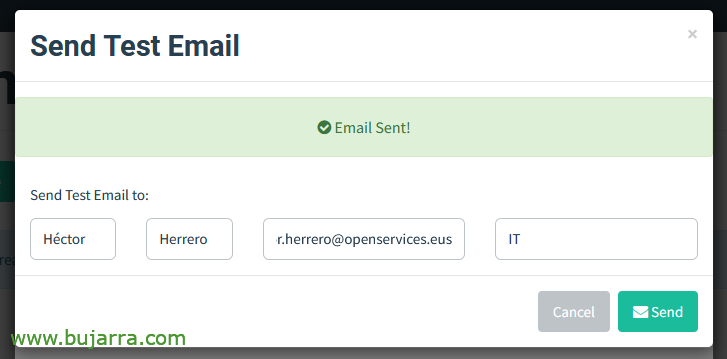

Remplissez les détails de l’e-mail et cliquez sur “Envoyer un e-mail de test” pour le valider,

Nous envoyons un email de test, et nous verrons que nous réglons la partie du courrier.

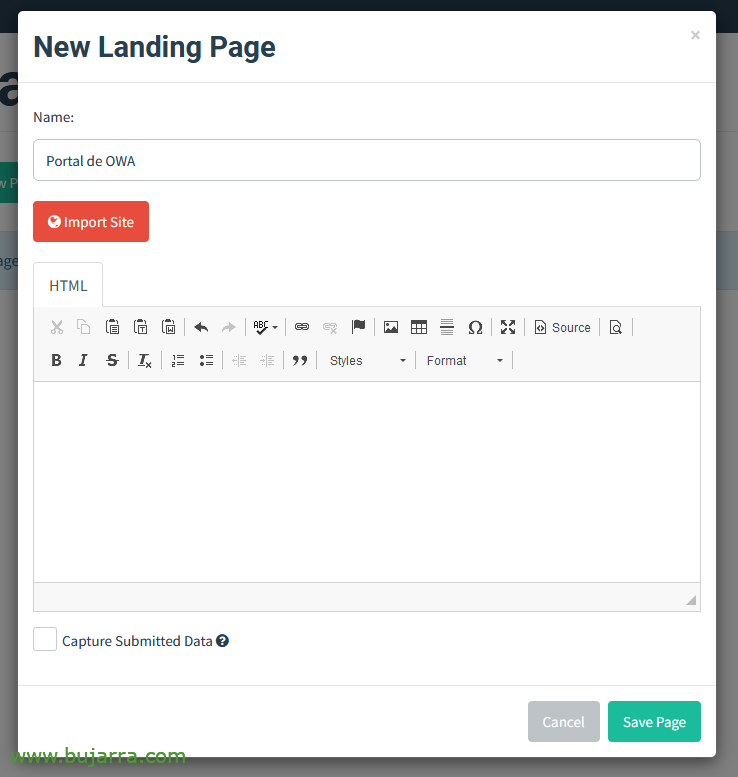

Ensuite, nous allons créer la page où nous emmènerons les utilisateurs; Dans l’exercice que nous faisons, je vais simuler le site Web de messagerie de l’entreprise, que nous savons utiliser Microsoft Exchange et dispose d’OWA, Nous allons donc créer, Nous allons “Pages de destination” > “Nouvelle page”,

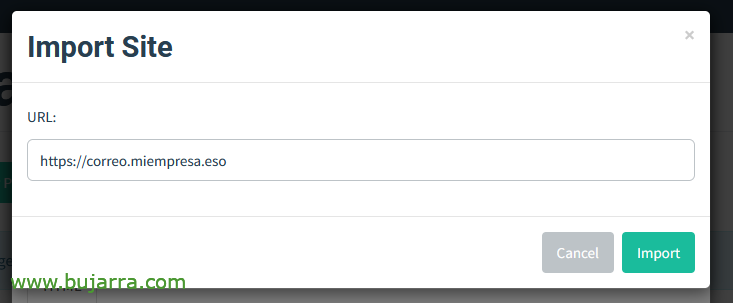

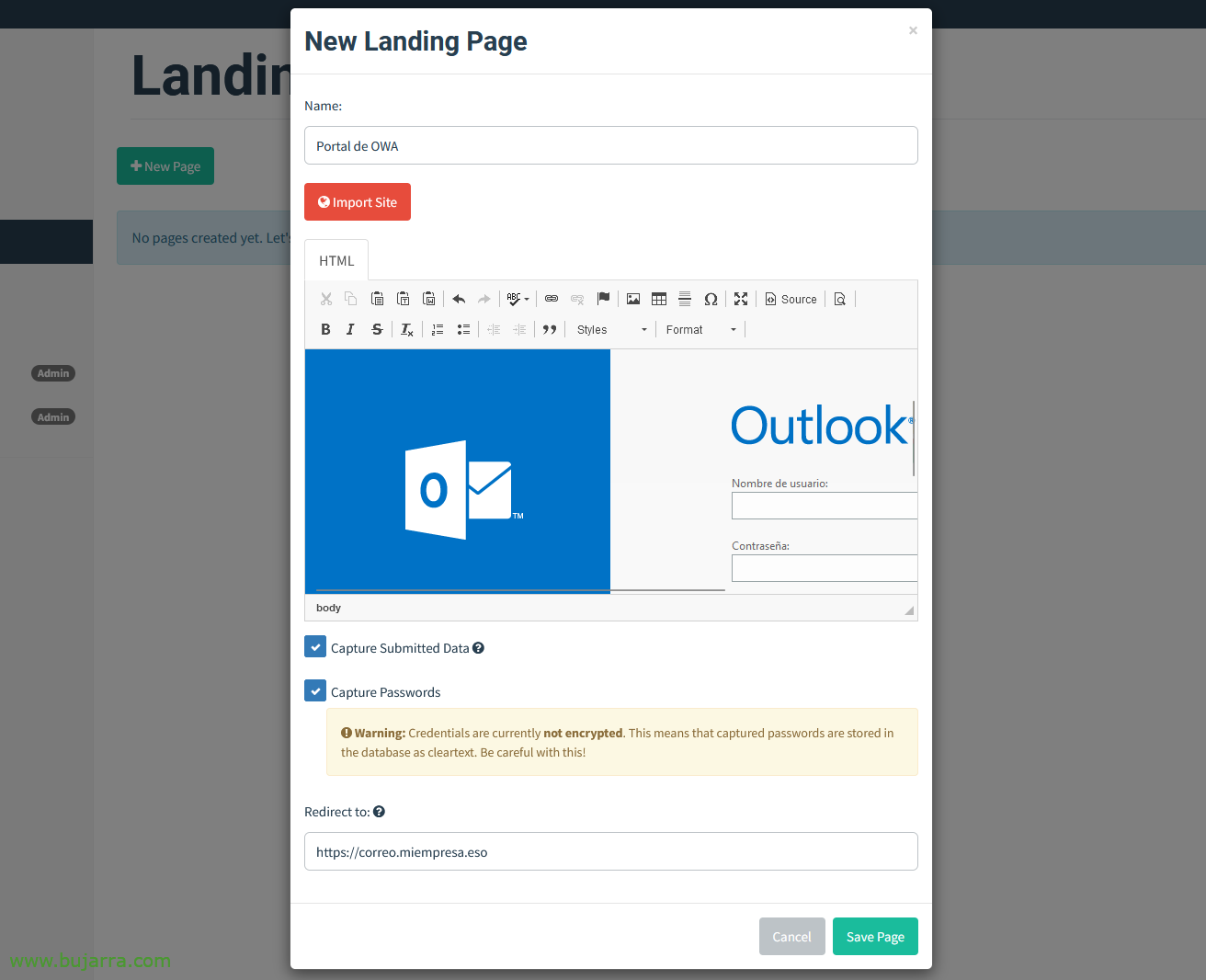

Vous allez paniquer, Vous verrez à quel point c’est simple… Nous lui donnons un nom, par exemple « Portail OWA ». Mais comment faire double emploi avec le site web de l’OWA ?? Très facile, Donnez-le à “Importer le site”…

Nous mettons l’URL du site que nous voulons copier/cloner, il s’agit de l’OWA de l’entreprise et nous cliquons sur “Importation”,

Tachan!!! a copié le code HTML et l’a laissé exactement, La poire citron… Nous pouvons vérifier les deux vérifications pour capturer les données qu’ils écrivent, ainsi que le mot de passe si nous étions intéressés.

Ainsi, ce site Web sera celui qui sera présenté aux utilisateurs et lorsqu’ils saisiront leurs informations d’identification… Gophish les redirigera ensuite au bon endroit. Les utilisateurs ne sauront pas ce qui s’est passé, s’ils ont mal saisi le mot de passe, si le navigateur s’actualise… Ainsi, dans le “Rediriger vers” nous mettrons la bonne URL, Où iront-ils ensuite.

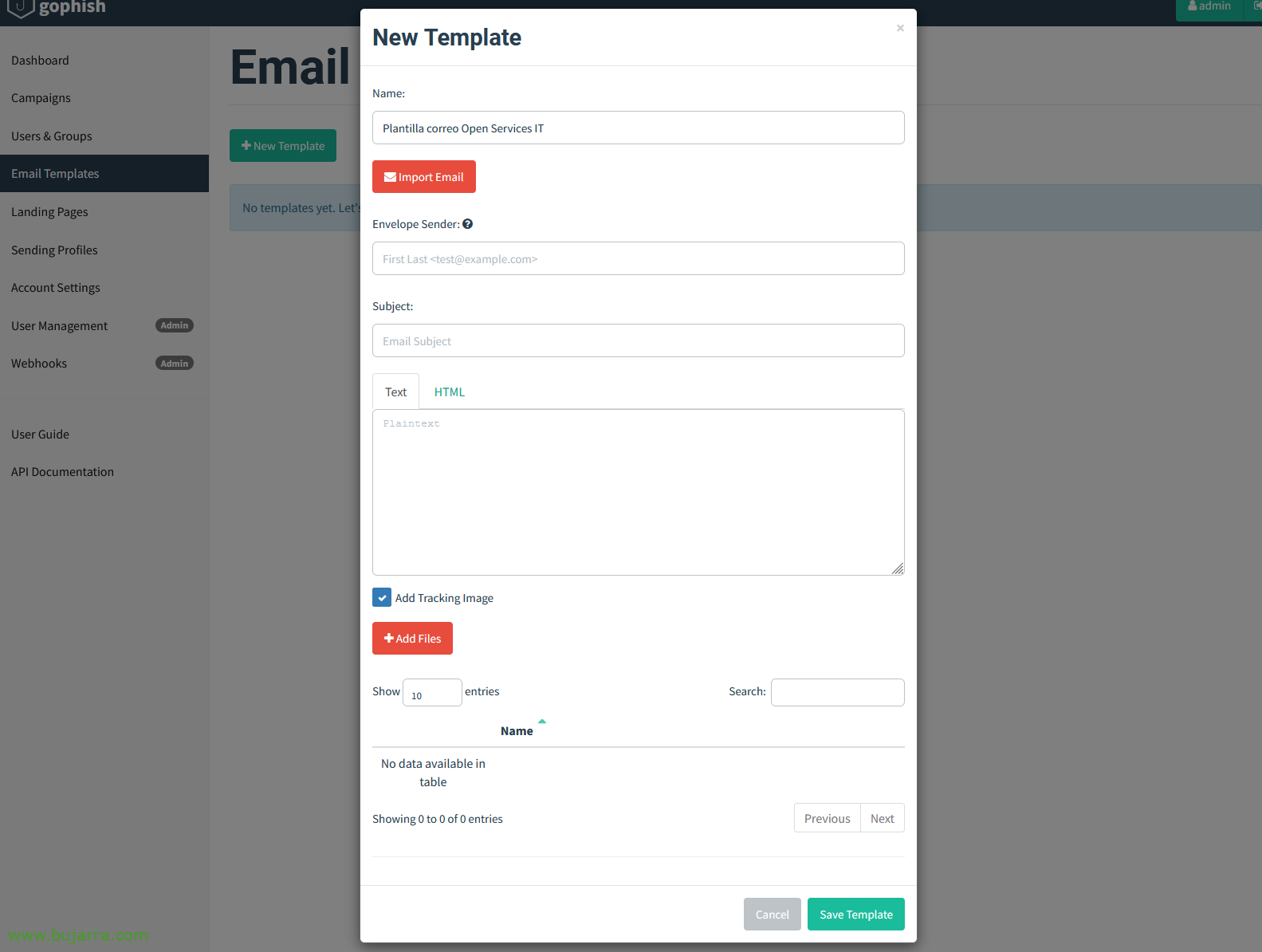

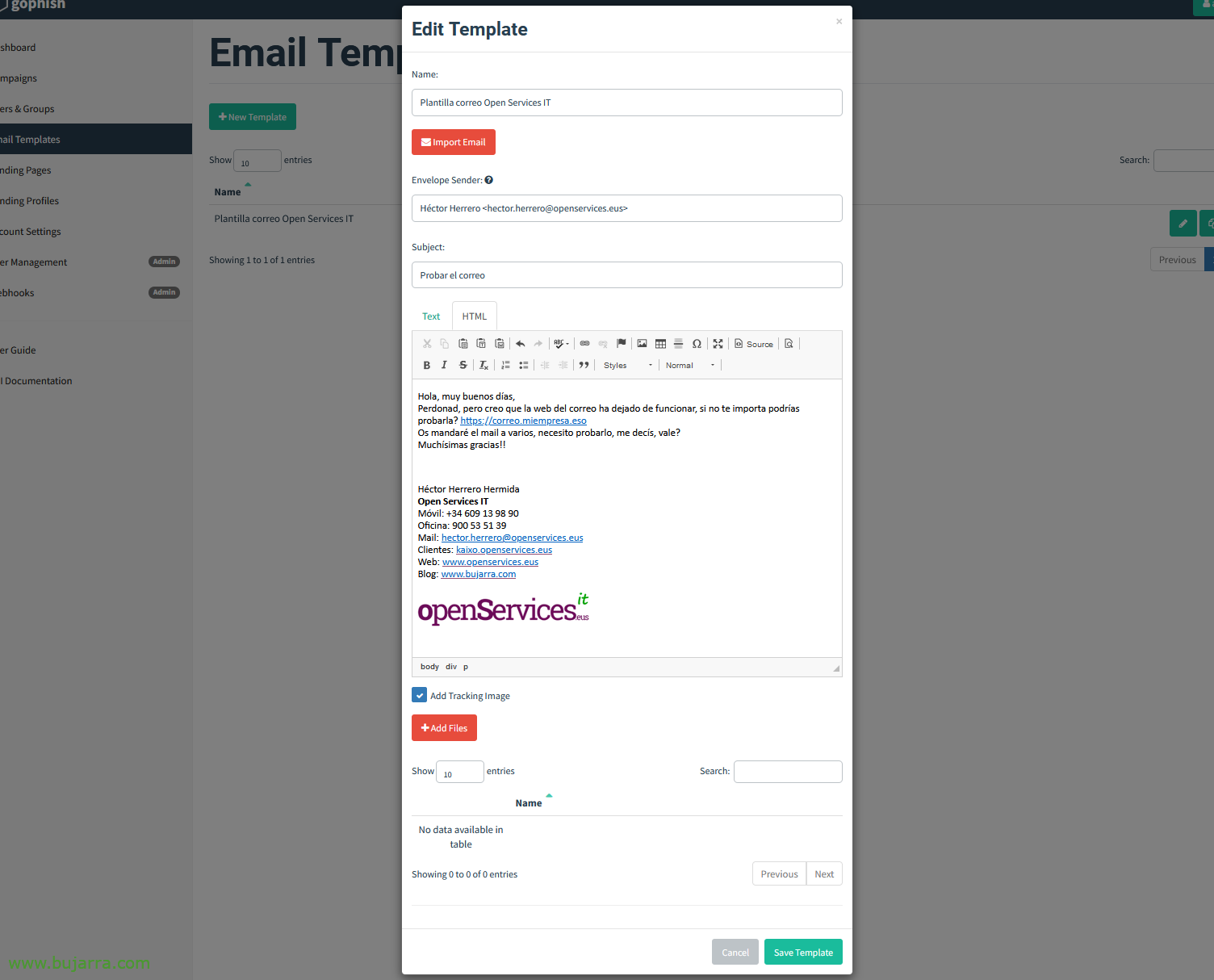

La prochaine chose à faire sera de créer le modèle d’e-mail, C’est, ce qui sera envoyé par e-mail aux utilisateurs. Avec le format de l’entreprise, fontaine, signature… Nous allons “Modèles d’e-mails” > “Nouveau modèle”,

Nous vous donnons un nom, par exemple « Modèle d’e-mail Open Services IT », Et pour copier le même format qu’un e-mail que nous avons, cliquez sur “Importer un e-mail”,

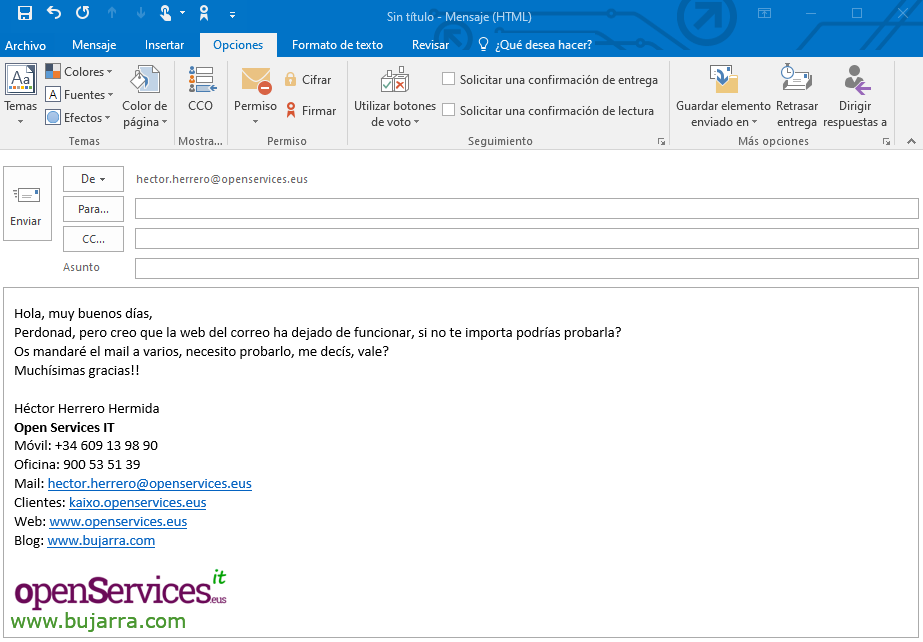

Nous prenons un e-mail avec le format que l’entreprise envoie habituellement, Nous copions sa signature, Le logo… Nous pouvons écrire un texte maintenant… enregistrer l’e-mail et copier le code au format HTML.

Total, que dans le menu 'Importer un e-mail’ coller le code HTML qui aura généré ce modèle d’e-mail, Cliquez sur “Importation”,

Tachán à nouveau! Nous avons déjà le modèle d’e-mail que nous allons envoyer, avec un texte un peu comme ça pour que les utilisateurs mordent, Je vais leur donner confiance et leur demander d’essayer d’entrer dans le courrier, Je pense que ça ne marche pas. Mais bien sûr, cela fonctionne!!!

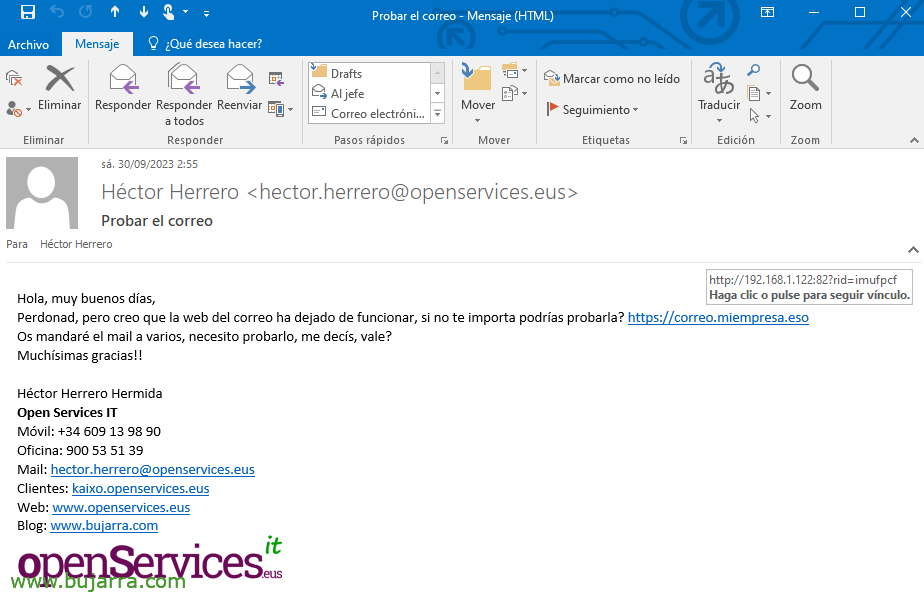

Nous indiquons un objet à l’email et TRÈS important, dans 'Expéditeur d’enveloppe’ Nous pouvons falsifier le nom et l’adresse e-mail de l’expéditeur, Là, même si nous envoyons l’e-mail depuis @bujarra.com nous pouvons leur dire que l’expéditeur provient de @openservices.eus, et l’utilisateur ne le saura pas, Tissu marinière…

Total, dans l’e-mail, nous mettons l’URL de l’entreprise là où ils devraient cliquer…

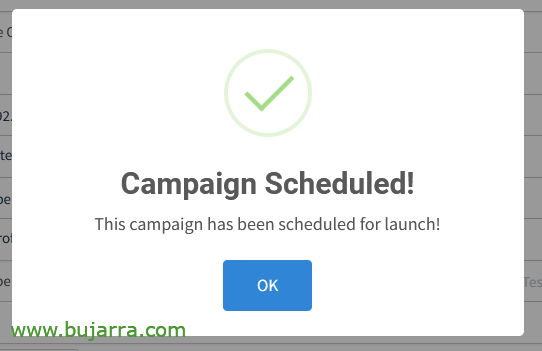

… et nous avons créé un lien vers notre site Gophish!!! Par exemple, hé, dans le Protocole, nous mettons '<autre>’ et dans l’URL, nous mettons le {{URL}}, donc Gophish mettra l’URL malveillante 😉 Vous avez plus de variables dans votre Site officiel Si vous souhaitez personnaliser l’e-mail, et nous nommons l’utilisateur par son nom, etc…

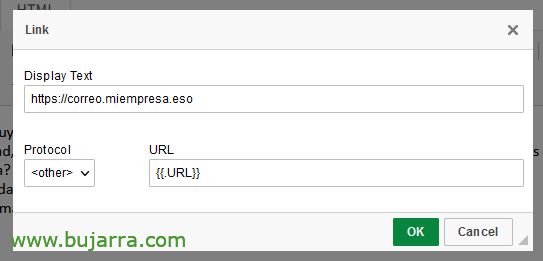

Et rien, Maintenant, il ne nous reste plus qu’à dire à qui nous allons envoyer les e-mails, dans “Utilisateurs & Groupe” Nous pourrons inscrire notre premier groupe et ajouter plusieurs utilisateurs pour le tester… Cliquez sur “Nouveau groupe”,

Nous ajoutons manuellement des utilisateurs ou les importons à partir d’un fichier CSV, Nous enverrons à ces utilisateurs notre premier test. Le nom, nom de famille, Le courrier ou la position sont des variables avec lesquelles vous pouvez jouer si vous êtes intéressé.

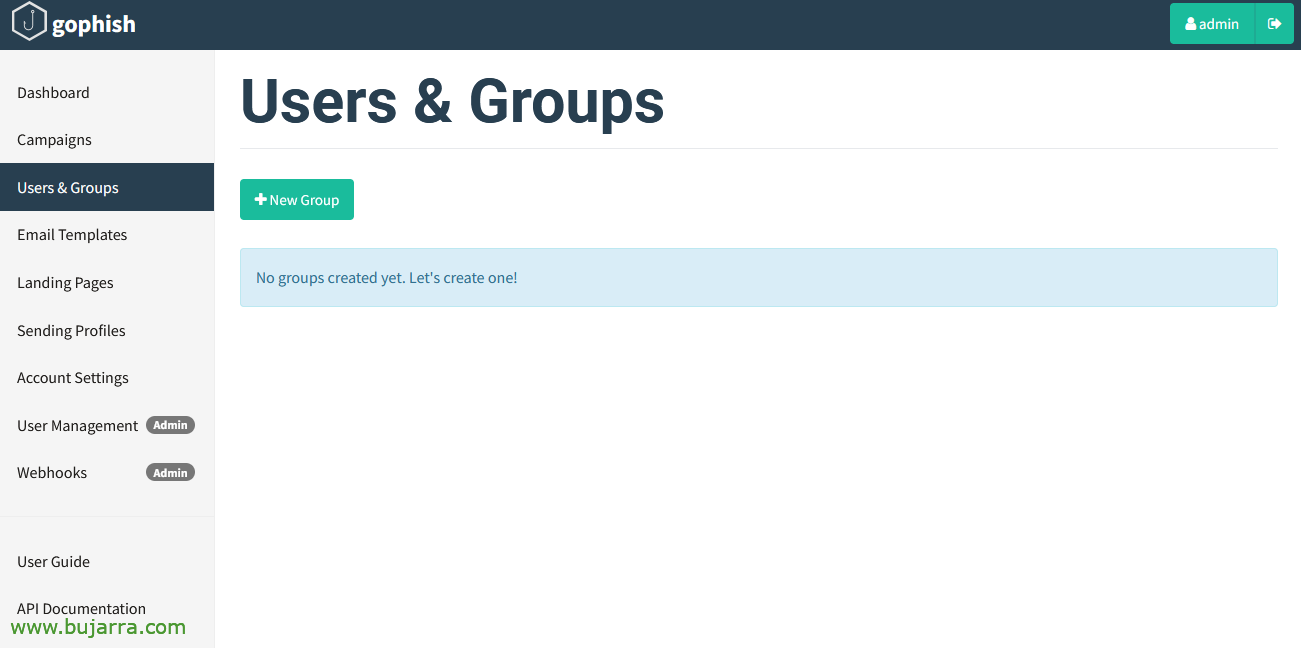

Et nous sommes prêts à créer notre première campagne!!! “Campagnes” > “Nouvelle campagne”,

La campagne n’est rien de plus que l’endroit où nous allons assembler toutes les pièces du puzzle, où nous indiquerons le modèle d’e-mail que nous allons utiliser, Le modèle de site web que nous utiliserons, l’URL est l’URL du portail web Gophish, Dans mon cas, c’est avec le port 82tcp, La valeur par défaut serait 80TCP, et la chose la plus normale serait de ne pas utiliser d’adresses IP internes, si ce n’est pas un FQDN qui résout en externe et en interne. Nous indiquons la date de sortie et le profil e-mail que nous utiliserons. Ainsi que le groupe auquel nous enverrons le phishing.. Nous donnons “Lancer la campagne”…

Oui! Nous sommes super en sécurité, “Lancer”,

Et “D’ACCORD”, Lancement de la campagne!!! Les moteurs ont été mis en marche!! Maintenant, attendons les résultats…

L’utilisateur recevra cet e-mail, lorsqu’il est dit qu’il provient d’une personne de l’entreprise (même si le serveur de messagerie n’a rien à voir avec cela), avec ce texte que si vous regardez le lien, peu importe combien ils lisent un texte, l’URL sera différente…. Et s’ils perforent…

S’ils cliquent, je les emmènerais ici… regarder l’URL… Pensez-vous que les utilisateurs le remarqueront? Je ne connais pas Rick… total, En plus de cela, ils décident de mettre leurs références…

Puits… S’ils mettent les informations d’identification… Il les redirigera vers le site Web de messagerie de l’entreprise, Et ils n’auront pas réalisé ce qui s’est passé… Raconter… Mais j’ai déjà saisi les identifiants ?? hé? Et à partir de maintenant, on s’en fout… Regardez l’URL maintenant qu’ils seraient sur le site de l’entreprise…

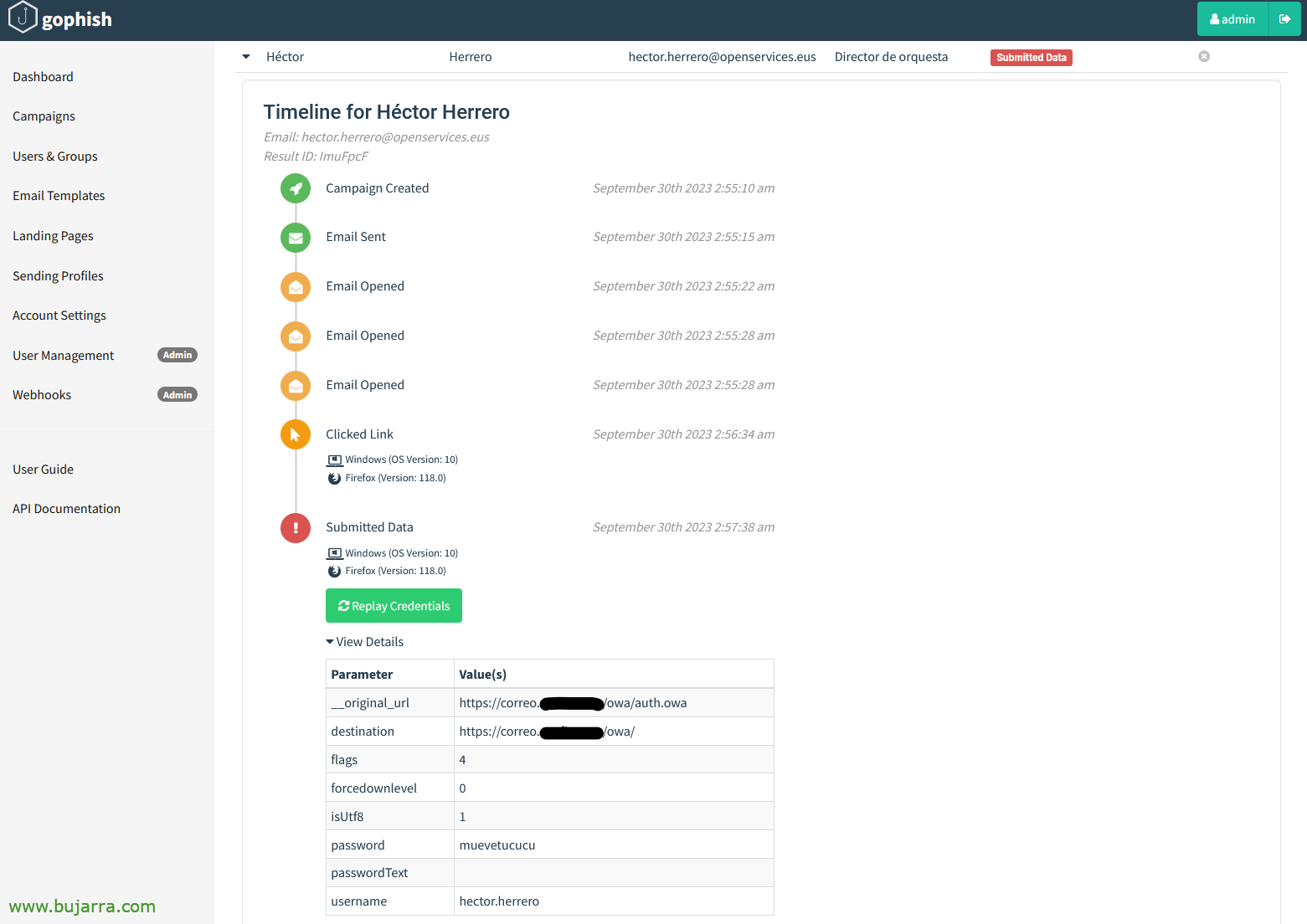

Pas mal, Et que verrions-nous ?? Eh bien, à part un résumé global au cas où nous aurions lancé plusieurs campagnes, Nous en aurons également un spécifique pour cet exercice. Nous pouvons voir combien d’e-mails ont été envoyés, ont été ouverts, Les utilisateurs ont cliqué sur le lien, Utilisateurs ayant soumis des données… ou même si quelqu’un l’a remarqué et l’a signalé comme mauvais…

Dans les détails, nous pourrons naviguer à travers chaque utilisateur… et savoir ce qu’il a fait…. Dans ce cas, l’utilisateur a reçu l’e-mail et après 3 fois qu’il le voit, il semble qu’il ait pris sa décision et qu’il ait cliqué sur le lien… et pire encore… Il a saisi ses lettres de créance… Oh oh… De l’utilisateur à la rééducation!!!

Puits, Vous avez vu à quel point c’est facile, Simple et pour toute la famille, nous pouvons mettre en place une solution de phishing éthique gratuite et open source, avec lequel nous pouvons également générer un rapport que nous enseignons à la gestion pour promouvoir la formation, L’utilisation de méthodologies sécurisées, etc…

Comme d'habitude, Je t’envoie un câlin, Passez une TRÈS bonne semaine et comme je l’ai dit, S’il vous plaît, ceux qui vont utiliser ces outils de manière frauduleuse.. Laissez-les vous éduquer aussi!