Créez un VPN avec IPSEC dans Fortigate et connectez-vous avec FortiClient

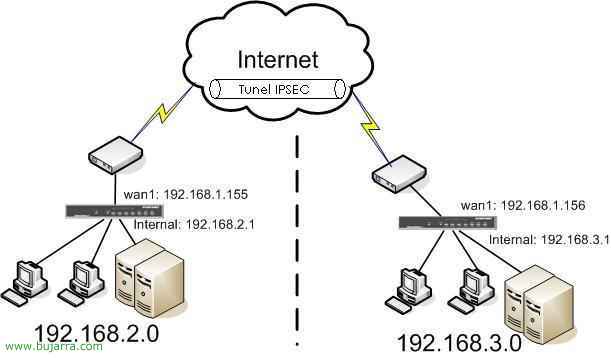

Cette procédure explique comment configurer un VPN à l’aide d’IPSec pour se connecter à n’importe quel PC depuis Internet jusqu’au réseau local de votre entreprise. Tout le trafic serait crypté à l’aide d’IPSec. Pour se connecter au VPN, nous le ferons via le logiciel “FortiClient”. Deux parties sont expliquées:

– Paramètres du pare-feu – ICI

– Installation, configuration et connexion du client VPN en un seul endroit – ICI

Configuration VPN sur Fortigate,

Puits, Tout d’abord, pour configurer le pare-feu qui accepte les VPN et les configurer en toute sécurité, Nous nous y connectons, Allez dans le menu de gauche pour “VPN” > “IPSEC” et nous devons créer la première phase à partir de “Création de la phase 1”.

Nous devons configurer toutes les options suivantes:

“Nom”: Nous mettons n’importe qui dessus, Dans mon exemple “VPNP1”.

“Passerelle distante”: Le type de connexion que nous aurons dès le départ, dans mon cas, pour se connecter à partir de n’importe quel PC avec le FortiClient, il s’agit “Utilisateur d’accès à distance”.

“Interface locale”: À quelle interface les connexions vont-elles se diriger ?, WAN1 ou WAN2 normal, Dans mon cas “WAN1”.

“Mode”: “Principal”

“Méthode d’authentification”: L’option que j’ai choisie est de mettre un mot de passe commun pour qu’ils puissent se connecter via VPN, avec “Clé prépartagée”

“Clé prépartagée”: Je rentre le mot de passe qui m’intéresse.

“Options d’homologue”: Nous vous indiquons que vous acceptez tous les > “Accepter n’importe quel ID d’homologue”.

– Cliquez sur le bouton “Avancé…” Pour voir plus d’options de connexion.

Nous avons deux options de connexion sécurisées, Nous choisissons les plus sûrs, Il ne reste plus qu’à ce que les clients soient compatibles, Dans mon cas, le premier sera “Chiffrement”: “3DES” et “Authentification”: “SHA1” et si cette connexion n’est pas possible, Le prochain sera: “Chiffrement”: “3DES” et “Authentification”: “MD5”.

“Groupe DH”: Nous marquons uniquement “5”.

“Keylife”: Faire défaut 28800.

“XAuth”: Nous l’activerons mais en tant que serveur, “Activer en tant que serveur”.

“Type de serveur”: BOUILLIE.

“Groupe d’utilisateurs”: Nous sélectionnons le groupe d’utilisateurs qui peuvent se connecter à ce VPN, Donc, tous les utilisateurs que nous souhaitons connecter doivent être mis dans ce groupe (Et si ça n’existe pas, Eh bien, nous le créons et y mettons quelques utilisateurs de test).

“Nat Transversal”: Nous le permettons “Activer”.

“Fréquence de maintien en vie”: 10 qui est la valeur par défaut.

“Détection des pairs morts”: Également activé, “Activer”.

Une fois que nous avons les valeurs comme celle-ci, nous acceptons, Nous donnons “D’ACCORD”.

Pas mal, Maintenant, nous devons créer l’autre phase, Cliquez sur “Création de la phase 2”.

Nous remplissons les mêmes informations que celles que nous avons saisies pour la première phase:

“Nom”: Le nom que nous voulons, dans mon cas, pour être comme le précédent, Je l’ai mis “VPNP2”.

“Phase 1”: Je sélectionne celui que j’ai créé avant, “VPNP1”.

– Cliquez sur “Avancé…”

Nous avons mis le même cryptage que dans la première phase.

Et nous activons PFS “Activation de la confidentialité persistante parfaite” et celle de “Activer la détection de relecture”.

“Groupe DH” Nous le laissons seul avec “5”

Dans “Keylife” Nous vous laissons le temps qui vient prédéterminé.

“Clé automatique Keep Alive” Nous le permettons.

“DHCP-IPsec” également pour utiliser un serveur DHCP sur le réseau.

Nous donnons “D’ACCORD”.

Pas mal, nous devons maintenant créer une règle pour autoriser ces connexions VPN d’Internet à notre LAN. Pour ce faire,, Nous allons “Pare-feu” > “Politique” > Et cliquez sur “Créer un nouveau”.

Dans “Source” nous devons mettre où nous voulons que le cryptage VPN aille, c’est-à-dire le destin (¿?), Dans mon exemple, ce serait “interne”.

“Nom de l’adresse: Tout”

Dans “Destination” D’où viendra la connexion, Dans mon exemple, tout passe par le “wan1”.

“Nom de l’adresse: Tout”

Nous voulons toujours qu’il soit opérationnel: “Horaire: Toujours”.

Que tous les protocoles fonctionnent, pour faire passer tout le trafic via le VPN, donc en “Service” Indiquer “QUELCONQUE”.

Et la différence, c’est qu’en “Action” Nous devons mettre “IPSEC” J’ai donc créé un tunnel sécurisé.

Dans “VPN Tunnel” Nous indiquons quelle est notre première phase, Dans mon cas, c’était le cas “VPNP1” et nous avons marqué les deux vérifications de “Autoriser l’entrée” et “Autoriser les appels sortants” afin qu’il y ait à la fois du trafic entrant et sortant via le VPN, Os, que celui qui se connecte puisse accéder aux ressources du réseau et puisse y accéder.

Nous donnons “D’ACCORD”.

Nous vérifions que c’est dans les règles de “interne-> wan1” et dans “Action” Met “CHIFFRER”.

Pas mal, maintenant, ce que vous avez à faire est de configurer le service DHCP (Ceci est facultatif, si nous voulons que quelqu’un se connecte à nous pour lui attribuer une adresse IP ou non, autrement, nous pouvons le configurer depuis le client VPN). Si nous voulons le configurer, Être, depuis “Système” > “DHCP” > Dans “wan1” > “Serveurs” et nous donnons le  .

.

D’accord, Créons un serveur DHCP pour l’interface “wan1” mais uniquement pour les connexions VPN (IPSEC):

“Nom” Nous vous donnons un nom, Par exemple: ServeurDHCPvpn

Bien sûr, il doit être activé, alors vérifiez le “Activer”.

Dans “Type” Nous le faisons “IPSEC”.

Dans “Plage IP” nous vous indiquons quelle plage d’adresses IP sera attribuée aux utilisateurs lorsqu’ils se connectent. Nous mettons le masque en filet sur eux “Masque de réseau” et une passerelle (optionnel), dans “Domaine” Il s’agit simplement du domaine qui est censé être sur le réseau.

Dans “Durée du bail” est la durée de cette attribution d’IP et lorsqu’elle expire si elle n’est pas disponible et qu’une autre demande d’IP arrive, elle sera attribuée à cette nouvelle.

“Serveur DNS 1”, sont les serveurs qui résoudront vos noms, Nous mettons des serveurs DNS sur notre LAN.

Nous donnons “D’ACCORD”.

Nous vérifions que notre serveur DHCP est déjà là et qu’il est activé. Eh bien, toute la configuration dans le pare-feu est déjà faite, Maintenant, nous avons la partie client.

Installation, configuration et connexion du client VPN sur un poste de travail à l’aide de FortiClient,

Cette partie explique comment installer le client VPN appelé FORTICLIENT et le configurer pour qu’il se connecte au VPN. La première chose à faire sera de le télécharger depuis le site Web HTTP://www.fortinet.com ou ICI.

D’accord, Tout d’abord, C’est une installation facile, un assistant. Cliquez sur “Prochain”,

Oui, Nous acceptons la licence, Nous donnons “Prochain”,

Oeil!! Nous ne ferons pas une installation complète, puisque cela installera même un antivirus et si nous avons deux antivirus sur le même PC, nous savons ce qui se passe, Plantage du PC. Installation sur mesure, “Coutume” et “Prochain”,

Nous sélectionnons uniquement “IPSec VPN” pour se connecter via VPN il suffirait, Nous donnons “Prochain”,

Et “Installer” Pour commencer l’installation…

…

D’accord, quelques secondes et nous avons déjà le client VPN installé, “Finir”,

Pour que le client VPN fonctionne bien, Nous devons redémarrer, est obligatoire, alors quand il peut être redémarré.

Après le redémarrage du PC, nous pouvons ouvrir le FortiClient maintenant, à partir de là, Cliquez sur l’icône “Avancé >>>” > “Ajouter…” pour créer une connexion VPN.

Nous donnons un nom à la connexion, et nous pouvons vous dire si la configuration IP est automatique ou manuelle, si nous avons déjà configuré un serveur DHCP dans le pare-feu, nous pouvons mettre “Automatique”, autrement, “Manuelle” et mettre une configuration réseau pour fonctionner avec l’interface “interne”. Dans “Méthode d’authentification” Choisirent “Clé prépartagée”, Ce sera celui que nous avons mis plus tôt dans la configuration de la Phase 1 dans le pare-feu. Nous “Avancé…”

Nous composons XAuth “Authentification étendue” et dans Réseau à distance, nous vous indiquons quel est le réseau distant auquel vous allez vous connecter (La gamme). Nous donnons “D’ACCORD”.

Avec cela, vous avez terminé, Il ne vous reste plus qu’à vous connecter, Pour ce faire, cliquez sur l’icône “Relier” et attendez qu’il se connecte…

Il nous demandera un nom d’utilisateur et un mot de passe pour se connecter, puisque nous avons précédemment mis lors de la configuration de phase1 que seuls les utilisateurs du groupe peuvent se connecter à ce VPN “GrupoVPNssl”, Entrez le nom d’utilisateur et le mot de passe d’un utilisateur appartenant à ce groupe et cliquez sur “D’ACCORD”, Nous pouvons vous dire de vous souvenir du mot de passe en vérifiant le “Mémoriser mon mot de passe”.

Nous voyons que dans la barre d’outils, l’icône du réseau VPN Forticlient se connecte…

Et pour vérifier que nous sommes connectés dans le FortiClient, il mettra le “Statut” C’est “En haut”, et nous serons en mesure de travailler en toute sécurité via le VPN vers les ressources nécessaires.