Faire un VPN entre deux Fortigates en utilisant IPSEC

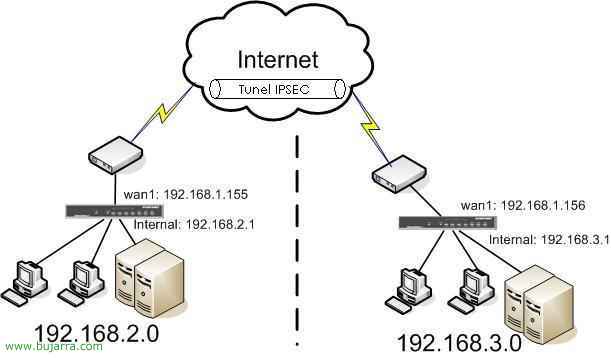

Cette procédure explique comment connecter deux réseaux distincts à l’aide d’un VPN entre deux. L’exemple est basé sur l’image suivante:

Nous avons un réseau 192.168.2.0/255.255.255.0 où le pare-feu est le 192.168.2.1 et un PC en réseau est le 192.168.2.2; Nous avons un autre réseau avec le 192.168.3.0/255.255.255.0 où le pare-feu est le 192.168.3.1 et un PC en réseau est le 192.168.3.2. Et entre les deux, nous avons Internet. Ce que nous voulons, c’est que les deux réseaux se voient et puissent accéder aux ressources des deux réseaux rapidement et en toute sécurité avec un VPN. Oeil, nous voyons que les IP des WAN sont 192.168.1.X, sont pour cet exemple, nous voyons qu’il s’agit d’IP privées, nous devons supposer qu’il s’agit d’adresses IP publiques.

Premier, Nous nous connectons à l’un d’entre eux, à l 192.168.3.1 Par exemple. Allons dans le menu de gauche “VPN” > “IPSEC” et nous avons créé la première phase à partir de “Création de la phase 1”.

Nous vous donnons un nom, dans “Nom”, par exemple vpn_1. Dans “Passerelle distante” ce sera vers la destination Fortigate qui se connectera, à votre adresse IP publique, dans mon cas, il s’agit d’une IP fixe, il a indiqué l’adresse IP publique de l’autre délégation. Dans “Interface locale” Nous mettons de quel côté il sortira, normalement “wan1”, Nous modifions le type d’authentification, Mettre “Clé prépartagée” et une clé qu’il faudra ensuite mettre dans les autres fortigates de la même. Cliquez sur “Avancé…” pour voir plus d’options. Nous modifions le “Groupe DH” et nous n’avons fait que marquer 1 et 2. Nous cliquons sur OK, Cela nous suffit.

Maintenant, nous devons créer une phase 2, depuis “Création de la phase 2”.

Nous vous donnons un nom, Dans ce cas “tunel_vpn_1” et dans “Phase 1” Nous vous renvoyons à celui que nous venons de créer “vpn_1”, Cliquez sur “Avancé…” pour afficher plus d’options et modifier le “Groupe DH” À 2. Et nous permettons à la “Maintien automatique en vie” pour que la connexion ne s’interrompe pas et qu’elle reste toujours connectée. “D’ACCORD”.

Nous devons créer les adresses des réseaux dans “Pare-feu” > “Adresse”, depuis “Créer un nouveau”

Et dans l’adresse Nom, nous indiquons d’abord un réseau, puis l’autre, Dans mon cas maintenant “Réseau IP3” et dans le type I indiquent qu’il s’agit d’un sous-réseau, dans “Sous-réseau / Plage IP” Je lui dis quel grade il a, Dans mon cas 192.168.3.0/255.255.255.0. Pressé “D’ACCORD”.

Nous voyons qu’il l’a créé correctement pour nous et maintenant nous créons l’autre réseau, Dans mon cas, le 192.168.2.0 depuis “Créer un nouveau”

Je lui donne un nom “Réseau IP2” dans mon cas et je précise le sous-réseau de ce LAN, 192.168.2.0/255.255.255.0. “D’ACCORD”

Maintenant, tout simplement, nous devons créer une règle dans le pare-feu pour donner accès au VPN. Donc, à partir de “Pare-feu” > “Politique” > “Créer un nouveau”

Dans “Source” > “Interface” Indiquer “Interne” (c’est-à-dire à partir de quel réseau vous accéderez et où. De l’intérieur du réseau 3, Nous irons en ligne 2 Par le wan1). Dans “Destination” “wan1” et “Nom de l’adresse” Nous avons mis qui, Dans mon cas “Réseau IP2”. “Horaire” dans “Toujours” et tous les services “QUELCONQUE”; en action, nous devons mettre “IPSEC” et dans “VPN Tunnel” Le tunnel VPN “vpn_1”, Nous acceptons à la fois l’entrée et la sortie du trafic en composant le numéro “Autoriser l’entrée” et “Autoriser les appels sortants”. “D’ACCORD”

Maintenant, cette règle, étant un VPN, nous devons la mettre en premier., Alors on le met en premier ou le plus haut possible. “D’ACCORD”. Nous en avons déjà fini avec le Fortigate du réseau 192.168.3.0, maintenant, nous devons configurer le VPN presque de la même manière dans l’autre pare-feu.

Passons donc au pare-feu réseau 192.168.2.0 et nous commençons à le configurer de la même manière. Nous nous y connectons 192.168.2.1. Allons dans le menu de gauche “VPN” > “IPSEC” et nous avons créé la première phase à partir de “Création de la phase 1”.

Nous vous donnons un nom, dans “Nom”, par exemple vpn_1. Dans “Passerelle distante” ce sera vers la destination Fortigate qui se connectera, à votre adresse IP publique, dans mon cas, il s’agit d’une IP fixe, il a indiqué l’adresse IP publique de l’autre délégation. Dans “Interface locale” Nous mettons de quel côté il sortira, normalement “wan1”, Nous modifions le type d’authentification, Mettre “Clé prépartagée” et une clé qu’il faudra ensuite mettre dans les autres fortigates de la même. Cliquez sur “Avancé…” pour voir plus d’options. Nous modifions le “Groupe DH” et nous n’avons fait que marquer 1 et 2. Nous cliquons sur OK, Cela nous suffit. Nous voyons que dans ce cas, nous mettons l’autre IP de la passerelle distante et nous devons mettre le même mot de passe que nous avons utilisé auparavant.

Maintenant, nous devons créer une phase 2, depuis “Création de la phase 2”.

Nous vous donnons un nom, Dans ce cas “tunel_vpn_1” et dans “Phase 1” Nous vous renvoyons à celui que nous venons de créer “vpn_1”, Cliquez sur “Avancé…” pour afficher plus d’options et modifier le “Groupe DH” À 2. Et nous permettons à la “Maintien automatique en vie” pour que la connexion ne s’interrompe pas et qu’elle reste toujours connectée. “D’ACCORD”.

Nous devons créer les adresses des réseaux dans “Pare-feu” > “Adresse”, depuis “Créer un nouveau”

Et dans l’adresse Nom, nous indiquons d’abord un réseau, puis l’autre, Dans mon cas maintenant “Réseau IP3” et dans le type I indiquent qu’il s’agit d’un sous-réseau, dans “Sous-réseau / Plage IP” Je lui dis quel grade il a, Dans mon cas 192.168.3.0/255.255.255.0. Pressé “D’ACCORD”.

Nous voyons qu’il l’a créé correctement pour nous et maintenant nous créons l’autre réseau, Dans mon cas, le 192.168.2.0 depuis “Créer un nouveau”

Je lui donne un nom “Réseau IP2” dans mon cas et je précise le sous-réseau de ce LAN, 192.168.2.0/255.255.255.0. “D’ACCORD”

Maintenant, tout simplement, nous devons créer une règle dans le pare-feu pour donner accès au VPN. Donc, à partir de “Pare-feu” > “Politique” > “Créer un nouveau”

Dans “Source” > “Interface” Indiquer “Interne” (c’est-à-dire à partir de quel réseau vous accéderez et où. À partir du réseau interne 2, Nous irons en ligne 3 Par le wan1). Dans “Destination” “wan1” et “Nom de l’adresse” Nous avons mis qui, Dans mon cas “Réseau IP3”. “Horaire” dans “Toujours” et tous les services “QUELCONQUE”; en action, nous devons mettre “IPSEC” et dans “VPN Tunnel” Le tunnel VPN “vpn_1”, Nous acceptons à la fois l’entrée et la sortie du trafic en composant le numéro “Autoriser l’entrée” et “Autoriser les appels sortants”. “D’ACCORD”

Maintenant, cette règle, étant un VPN, nous devons la mettre en premier., Alors on le met en premier ou le plus haut possible. “D’ACCORD”. Nous en avons fini avec les deux Fortigates. (192.168.2.0 et 192.168.3.0).

Maintenant, tout simplement, Nous devons forcer les pare-feu à se connecter, donc de l’un d’entre eux, Nous allons “VPN” > “IPSEC” > “Moniteur” et nous élevons la connexion à partir de la “Flèche”.

Et nous voyons que la connexion est déjà établie.

Maintenant, simplement à partir d’un PC en réseau, Nous pouvons le vérifier avec un Tracert et voir ce que le trafic arrive réellement et où il va. Tout fonctionne!!!