Installation et configuration de Citrix Secure Gateway 3.0 – CSG 3.0

Cette procédure explique comment sécuriser un environnement Citrix sur Internet à l’aide de CSG ou de Citrix Secure Gateway, Cela nous permettra également de ne pas avoir à ouvrir les ports typiques 1494 et 2598 pare-feu, mais simplement avec le 443 ou celui que l’on veut va tout transmettre au CSG et il va le gérer. Il s’agira d’une connexion sécurisée à l’aide d’un certificat de serveur installé sur le serveur web.

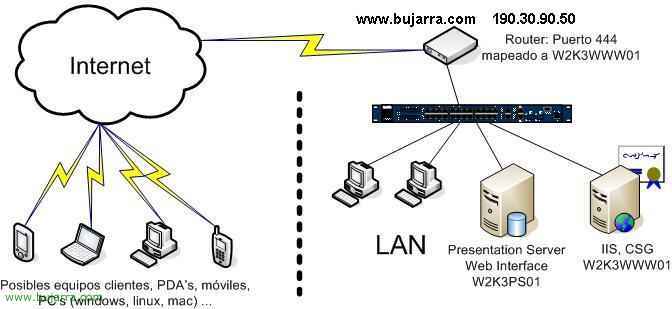

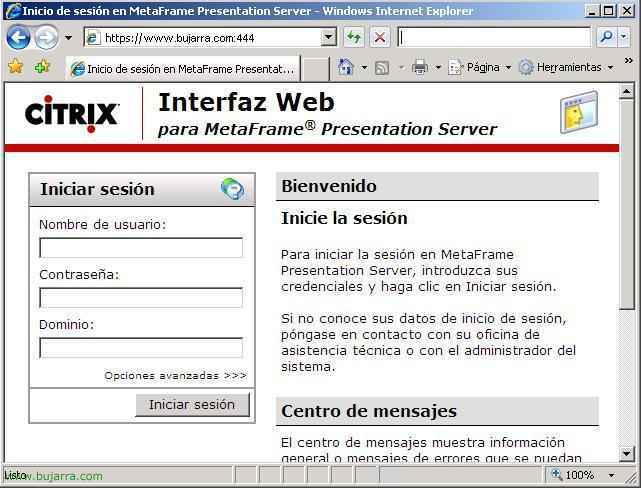

Mon cas, J’ai un réseau simple, sans DMZ ou quoi que ce soit, un réseau local, Un réseau normal, Où ai-je un serveur (Ou autant que nous le voulons) avec Presentation Server et dans l’un d’eux avec l’interface web installée (Web Interface), en W2K3PS01, Ce que je veux, c’est que mes clients hors ligne s’y connectent en toute sécurité, pour cela j’installe CSG sur un serveur (peut être identique au serveur de présentation – PS, Mais ce n’est pas mon cas), Comme j’ai un serveur web publié, je vais en profiter et l’installer dessus, puisque CSG nécessite IIS avec un certificat de serveur. Moi sur mon serveur web (W2K3WWW01) J’ai un site web d’entreprise (port 80) et un extranet sécurisé (port 443), J’ai besoin d’un port pour que mes clients se connectent de l’extérieur à mon CSG, Je vais utiliser le 444 avec couche sécurisée. Plus de données, Je touche à tout, J’ai changé le port XML de la balise 80 à l 82, donc mon port XML est le 82. Une fois tout le processus de configuration terminé, lorsque quelqu’un veut se connecter à mon interface Web de l’extérieur, il doit mettre https://www.bujarra.com:444, si nous ne voulons pas qu’ils se connectent uniquement avec le client web et que nous le faisons avec le Program Neighborhood, nous le spécifierons lors de la configuration du CSG. La chose normale est d’avoir le W2K3WWW01 dans une DMZ et de cartographier les ports 443, Fichier XML (82 Dans mon cas), 1494 et 2598 à la W2K3PS01.

D’accord, Tout d’abord, pour installer CSG sur W2K3WWW01 nous devons y mettre le CD du composant, Nous sélectionnerons la deuxième option “Passerelle sécurisée”.

Et encore “Passerelle sécurisée”.

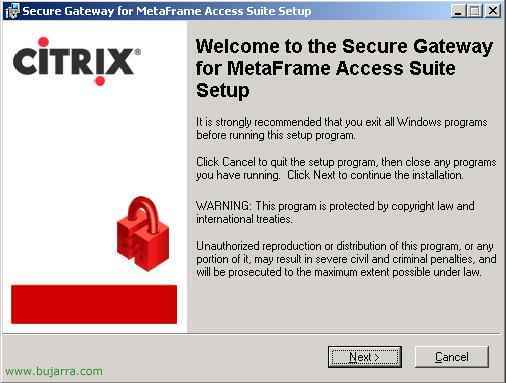

Un assistant nous sautera, Il s’agit d’une installation très rapide qui ne prend pratiquement pas d’espace et/ou de performances sur le serveur, Cliquez sur “Prochain”.

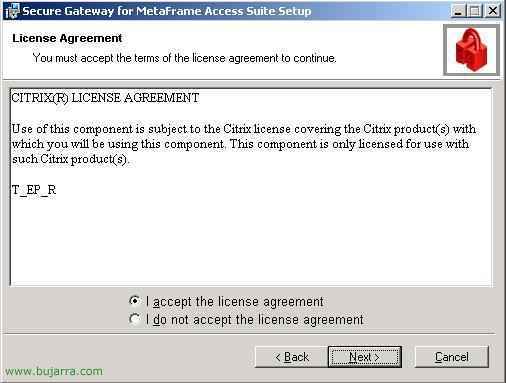

Nous acceptons l’accord et “Prochain”,

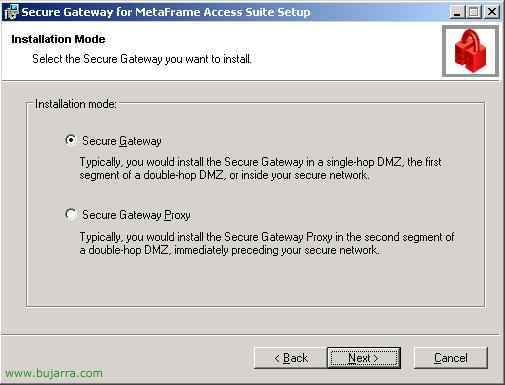

Choisir “Passerelle sécurisée”, la première option et “Prochain”,

Le chemin d’accès où vous allez l’installer par défaut, Si nous sommes d’accord, cliquez sur “Prochain”,

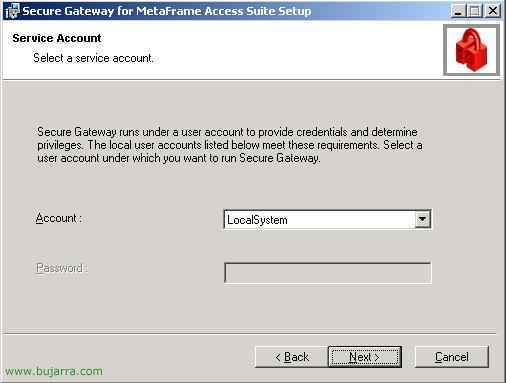

Avec quel utilisateur les services Secure Gateway commenceront-ils ?, La chose normale est d’indiquer “LocalSyatem”, Continuer.

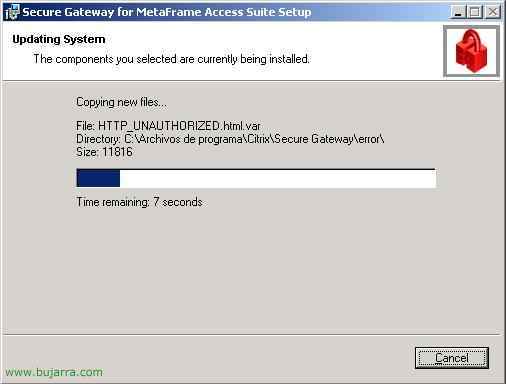

… Attendez quelques secondes pendant l’installation…

D’accord, déjà, L’installation est si simple, “Finir”,

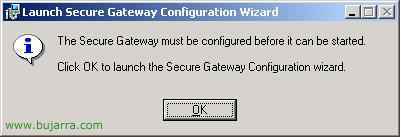

Mais il reste maintenant à le configurer, Cliquez sur “D’ACCORD” Pour ignorer l’assistant d’installation,

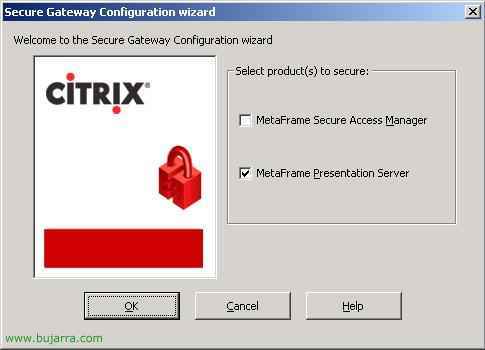

Quels produits assurons-nous ?, Dans mon cas, seulement “Serveur de présentation Metaframa”, Nous donnons “D’ACCORD”,

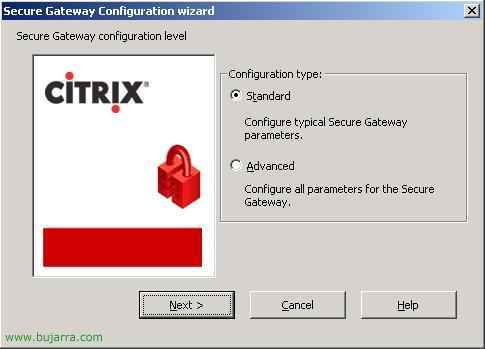

“Standard” et “Prochain” (Si nous voulons personnaliser un peu plus, nous pouvons faire l’assistant avancé),

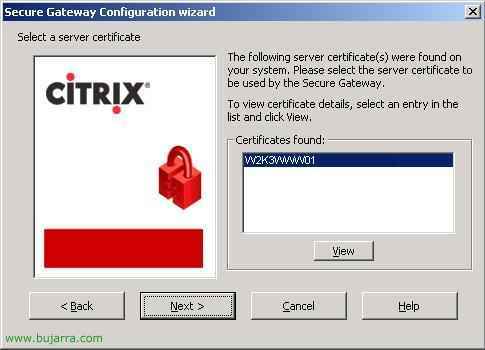

Ici, il nous montrera les certificats de serveur installés dans cet IIS, si nous n’en obtenons pas, nous devons soit le générer avec une CA, ou les acheter auprès d’un émetteur tel que Verisign, Si un certificat valide, nous ne pouvons pas continuer, pour en installer un ou le générer si nous ne savons pas, nous pouvons regarder ces procédures: Installer un climatiseur –ICI o Installer un certificat – ICI. Nous donnons “Prochain”,

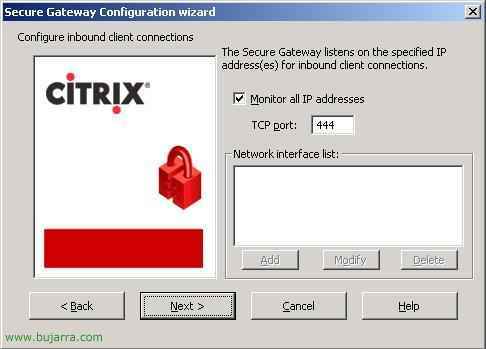

D’accord, Ce sera le port auquel les clients nous connecteront de l’extérieur (À partir d’Internet), Dans mon cas, j’utiliserai le 444 (et non le 443 c’est-à-dire qu’il vient par défaut, C’est parce que je l’ai en un avec un extranet d’entreprise). “Prochain”.

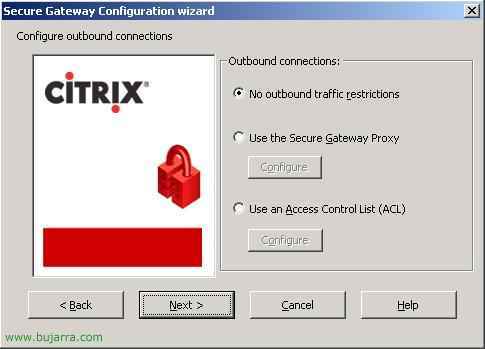

Je n’utiliserai pas de restrictions, Ainsi “Prochain”,

D’accord, maintenant je dois indiquer qui est le serveur STA (STA est le serveur Metaframe qui contient la base de données Presentation Server, si nous n’avons qu’un seul HP, ce sera celui-ci, ou si nous en avons plus, ce sera le premier SP à être installé dans la communauté) Donc, pour l’ajouter, nous cliquons sur “Ajouter” et dans FQDN, nous devons indiquer son nom complet, le “Chemin” Nous le laissons tel quel et dans “Paramètres de protocole” nous indiquons le port avec lequel le CSG communiquera avec le PS, Qu’est-ce que le XML, Dans mon cas, le 82. Le trafic entre la STA et le CSG n’a pas besoin d’être sûr, puisqu’il s’agit de notre LAN, Nous donnons “D’ACCORD” Et puis “Prochain”,

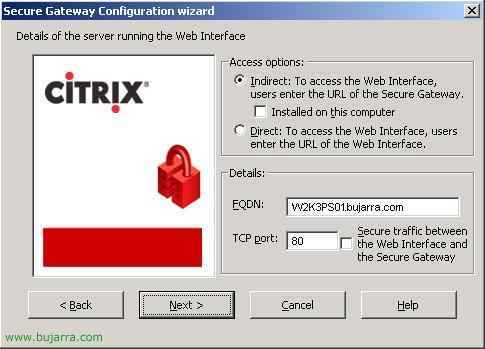

Posez-nous des questions sur l’interface Web, où se trouve-t-il et sous quelle forme, dans mon cas, l’interface Web est en W2K3PS01 (Il doit s’agir du site Web par défaut du site Web) et dans le port 80, J’ai donc mis la première option “Indirect” et a décoché la coche car elle n’est pas installée sur ce serveur. J’indique ci-dessous les données que vous me demandez et que nous vous donnons “Prochain”

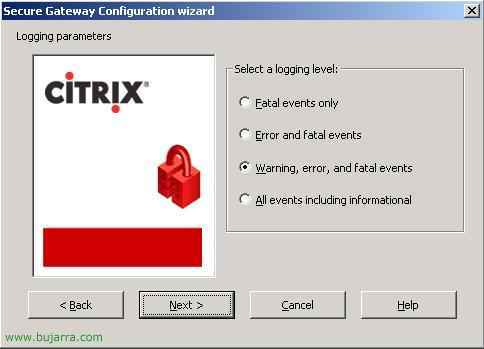

Quel type d’événements voulons-nous qu’il mette dans l’Observateur d’événements ?, il créera une section juste pour lui dans Secure Gateway, dans mon cas, j’indique les erreurs et les événements 'fatals', Nous donnons “Prochain”,

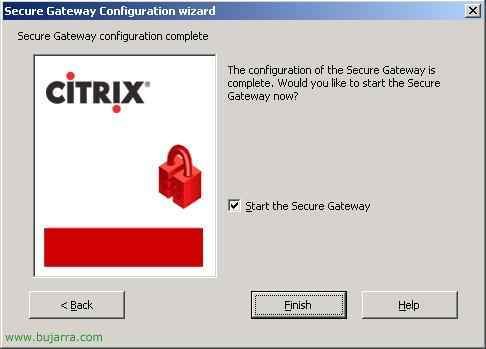

Nous marquons le contrôle de “Démarrer la passerelle sécurisée” pour démarrer le service CSG pour nous. Et cliquez sur “Finir”.

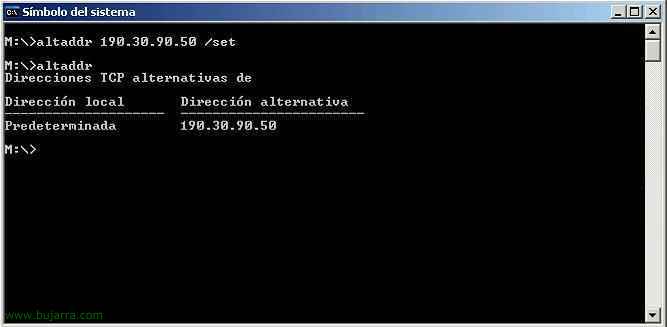

Pas mal, la partie CSG est déjà finalisée, maintenant quelques ajustements dans le PS, lorsqu’un client se connecte à Citrix depuis Internet, se connecte à notre adresse IP publique (Dans mon cas 190.30.90.50) et à partir de cette adresse IP, il est transmis au serveur PS, le PS répond à l’IP de la requête qui n’est pas celle du client, donc la connexion échouerait parce qu’elle renvoie votre IP privée au lieu de l’IP publique et de l’extérieur, logiquement, vous ne pouvez pas vous connecter à l’IP privée. Dans le PS, une console MSDOS est ouverte et nous ajoutons l’adresse publique du CSG en tant qu’adresse alternative, avec ALTDDR, donc à partir d’une console MSDOS sur le PS: “altaddr IPPUBLICA /set” et nous vérifions qu’elle est bien impliquée “Haut”.

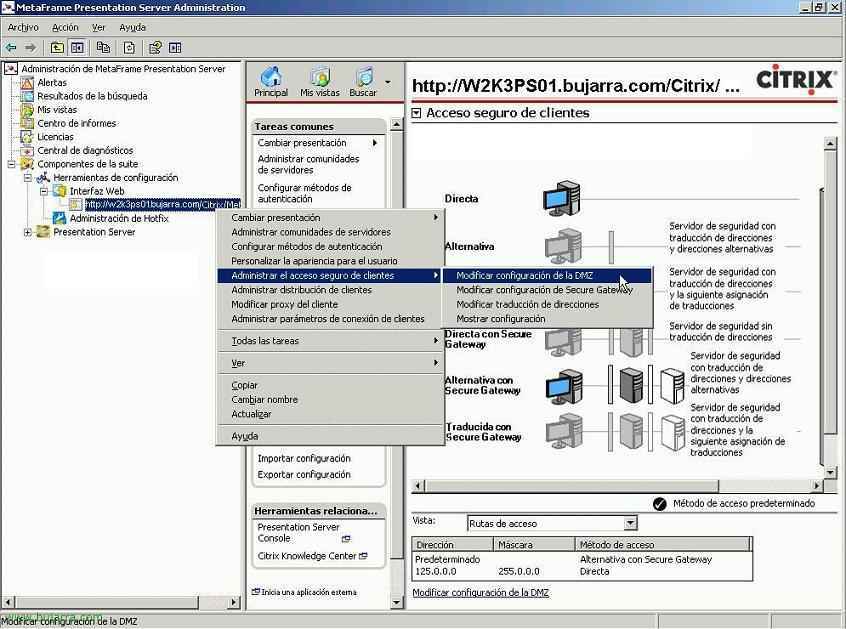

D’accord, maintenant à partir du serveur qui a l’interface Web, Nous ouvrons la console: “Domicile” > “Les programmes” > “Citrix” > “Serveur de présentation de métaframe” > “Accéder à la console Suite pour le serveur de présentation”. Et nous allons à “Composants de la suite” > “Outils de configuration” > “Interface web” et sur la nôtre, Bouton droit “Gérer l’accès sécurisé des clients” > “Modifier les paramètres DMZ”

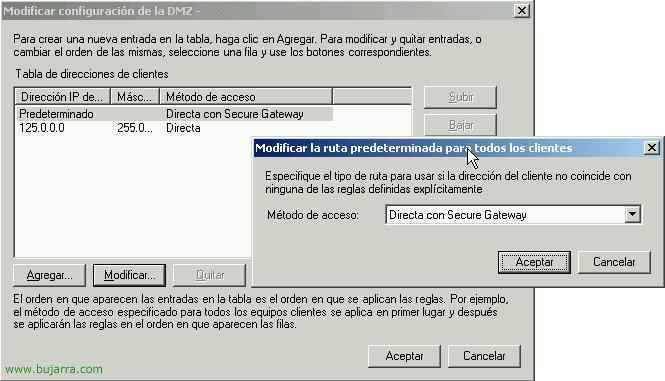

Sur la connexion “Faire défaut” Nous cliquons sur le bouton “Modifier” et au lieu d’être “Direct” Volonté “Direct avec Segure Gateway” et nous acceptons. Si à partir de notre réseau local, les postes de travail accèdent également à l’interface Web et que nous ne voulons pas qu’ils utilisent CSG (puisqu’ils sont sur le réseau local), nous pouvons ajouter une plage d’adresses IP et vous dire qu’il s’agit d’une connexion directe (nous cliquons sur “Ajouter…” et nous mettons la plage IP de notre LAN avec son masque, Nous indiquons dans la méthode d’accès qu’il s’agit “Direct”. Nous acceptons tout.

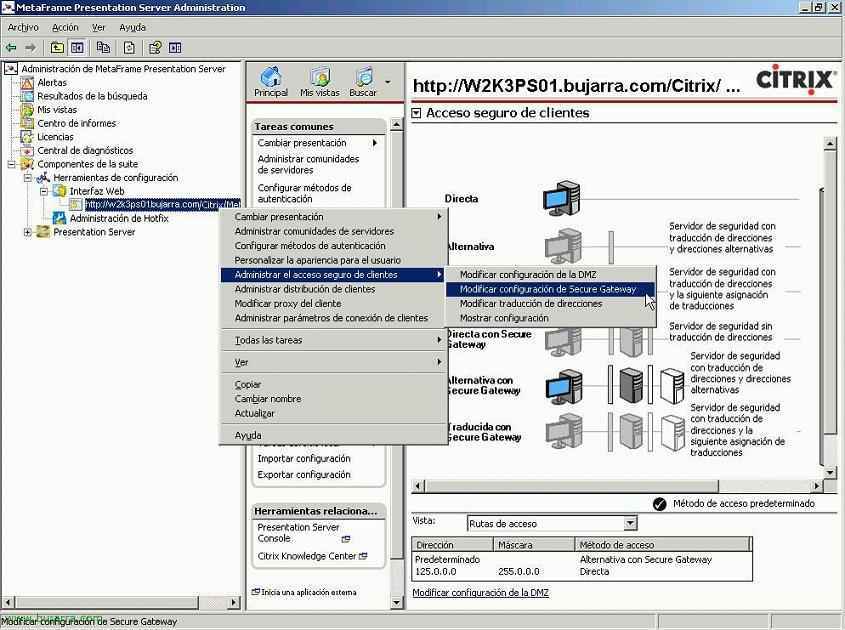

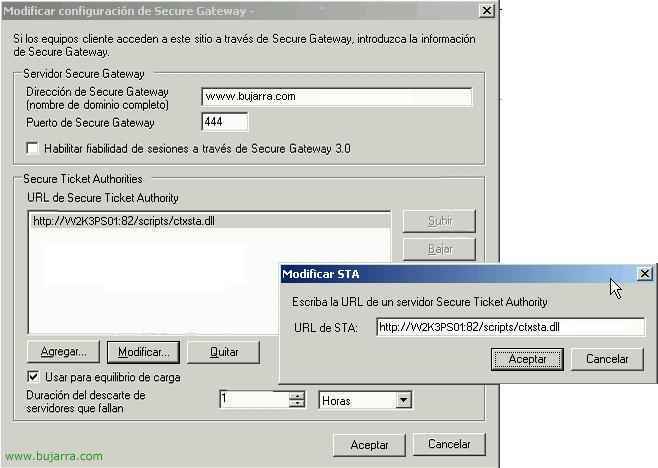

Et maintenant encore, depuis, “Composants de la suite” > “Outils de configuration” > “Interface web” et sur la nôtre, Bouton droit “Gérer l’accès sécurisé des clients” > “Modifier les paramètres de Secure Gateway”.

Dans “Serveur de passerelle sécurisée” nous mettrons qui est le serveur CSG (Je vous ai expliqué pourquoi www.bujarra.com pourquoi c’est mon nom public et celui qui porte le nom de mon certificat IIS, Si le certificat nomme le nom du serveur, nous mettrons W2K3WWW01, Par exemple), dans le “Port de passerelle sécurisé” Nous mettrons celui que nous avons défini lors de l’installation, le 444 Dans mon cas. Et dans “URL de Secure Ticket Authority” nous vérifions qu’il s’agit bien de notre serveur STA (Le premier PS) avec port XML (Dans mon cas, le 82), Nous acceptons tout.

Pas mal, Maintenant, pour l’essayer, Nous devons cartographier logiquement le port 444 du pare-feu au serveur CSG, Une fois que c’est fait, Nous allons sur Internet avec un ordinateur portable avec un modem, ou quoi que ce soit, que nous ne sommes pas sur leur réseau local, pour l’essayer, Nous ouvrons un site web en https://www.bujarra.com:444 et vous devez ouvrir l’interface web, Nous authentifions et ouvrons une application publiée.

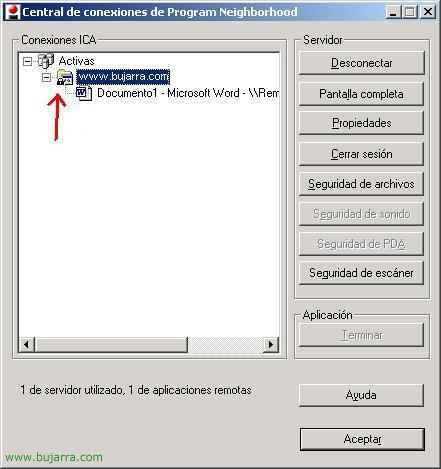

Pour vérifier si le CSG fonctionne vraiment, nous ouvrons l’icône de la barre sur le PC client.

Et nous verrons un verrou sortir, qui indique que la connexion passe par le CSG.