Supervision des événements Windows depuis Centreon

Un article assez rapide qui, je pense, pourrait intéresser beaucoup d’entre nous, et ce n’est pas plus courant que de pouvoir surveiller n’importe quel événement dans l’Observateur d’événements Windows. Pouvez-vous imaginer garder un œil sur les événements des contrôleurs de domaine ??

Être capable de savoir quand un utilisateur a été créé, modifié, Supprimé… ou un groupe, ou une unité organisationnelle, ou un GPO (Stratégie de groupe), ou tout ce qui nous intéresse!

Pour commencer, nous aurons besoin de l’agent NSClient installé sur la machine Windows pour naviguer, Si vous avez des doutes, Ce poste vieil homme Il peut vous aider. Et la deuxième chose sera de connaître l’ID de l’événement que nous voulons localiser.

Il est possible que si nous voulons utiliser un caractère spécial (Nous allons l’utiliser dans une variable), Nous devons avoir dans le nsclient.ini autorisé l’utilisation de caractères étranges; ainsi que l’utilisation d’arguments, en tenant compte du fait que nous ressemblerions à quelque chose comme ça:

[/paramètres/NRPE/serveur] autoriser les caractères méchants=true

allow arguments=true ... [/paramètres/scripts externes]

allow arguments=true allow Nasty characters=true ...

N’oubliez pas de redémarrer le service NSClient si vous modifiez le .ini

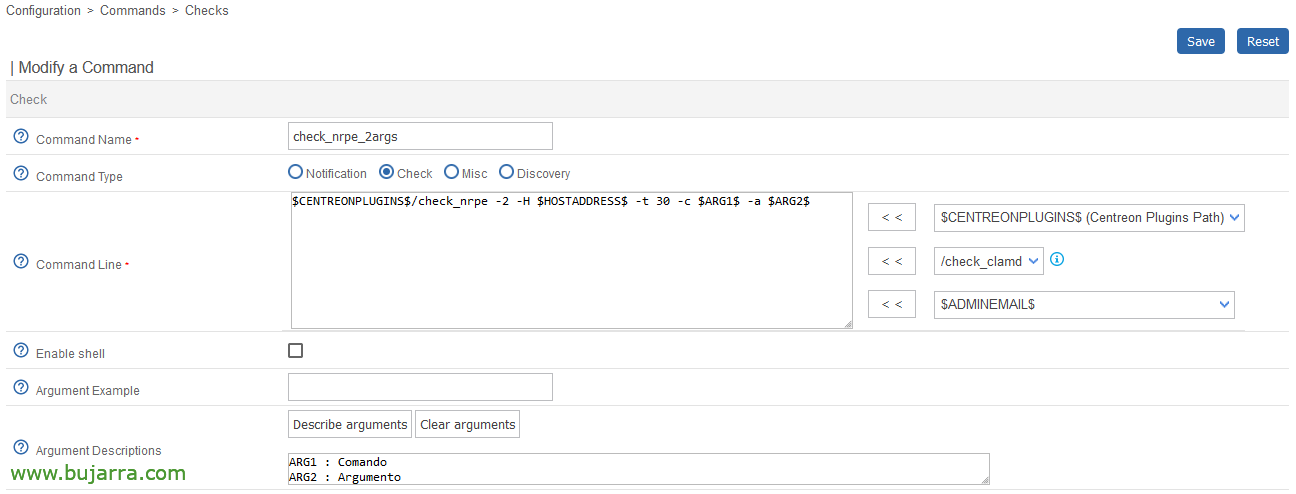

Après cela, Je suppose que le check_nrpe Command a déjà été enregistré dans Centreon, ou nous pouvons en enregistrer un autre auprès de 2 Arguments, puisque la commande que nous allons lui lancer ressemble à cet exemple:

/usr/lib/centreon/plugins/check_nrpe -2 -H DIRECCION_IP -t 30 -c checkEventLog -a file=sécurité scan-range=-24h MaxCrit=1 "filtre=id = 5136" truncate=300 'top-syntax=${statut}. Les éléments suivants ont été modifiés : ${compter} UO dans l’AD au cours des dernières 24h'

Si vous regardez attentivement, nous avons spécifié l’ID de l’événement 5136 qui correspond au fait qu’une UO a été modifiée, Nous pouvons vous indiquer l’heure ou le nombre d’événements que vous lirez, ainsi que personnaliser le message au cas où le lièvre sauterait. Nous pouvons jouer avec MaxWarn ou MaxCrit pour nous alerter du nombre d’événements.

Nous adaptons donc la commande et nous obtenons quelque chose comme:

$CENTREONPLUGINS$/check_nrpe -2 -H $HOSTADDRESS$ -t 30 -c $ARG 1 $ à $ARG 2 $

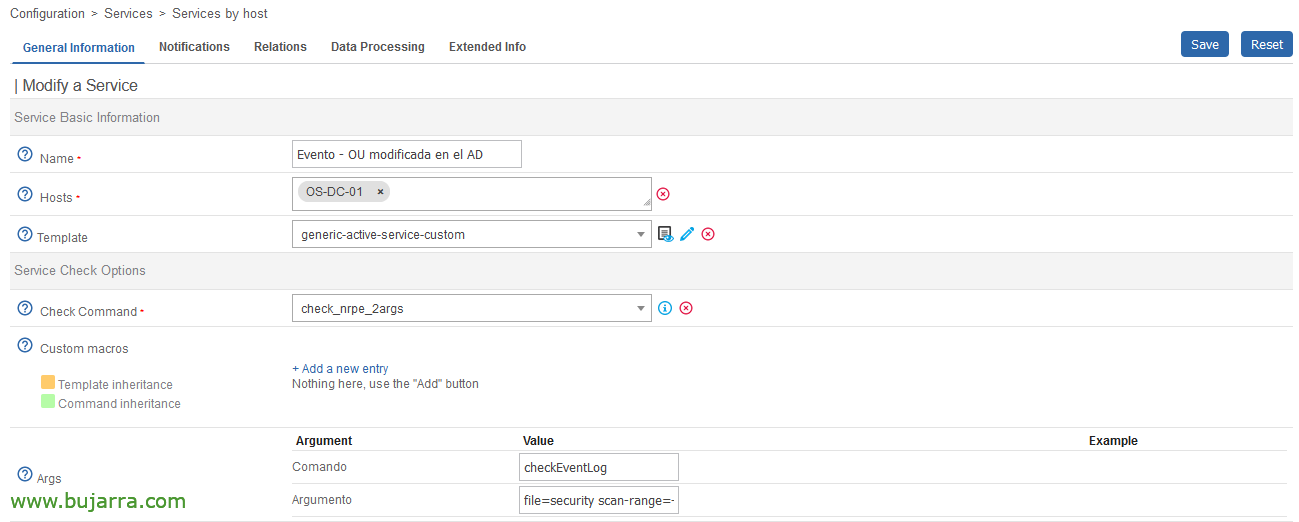

Total, que l’on peut déjà créer autant de services que d’événements que l’on souhaite encadrer, Dans cet exemple, le service aurait les deux arguments suivants ::

Commander:

checkEventLog

Argument:

file=security-scan-range=-24h MaxCrit=1 "filtre=id = 5136" truncate=300 'top-syntax=$${statut}. Les éléments suivants ont été modifiés : $${compter} UO dans l’AD au cours des dernières 24h'

Nous enregistrons et exportons les paramètres comme nous le faisons habituellement…

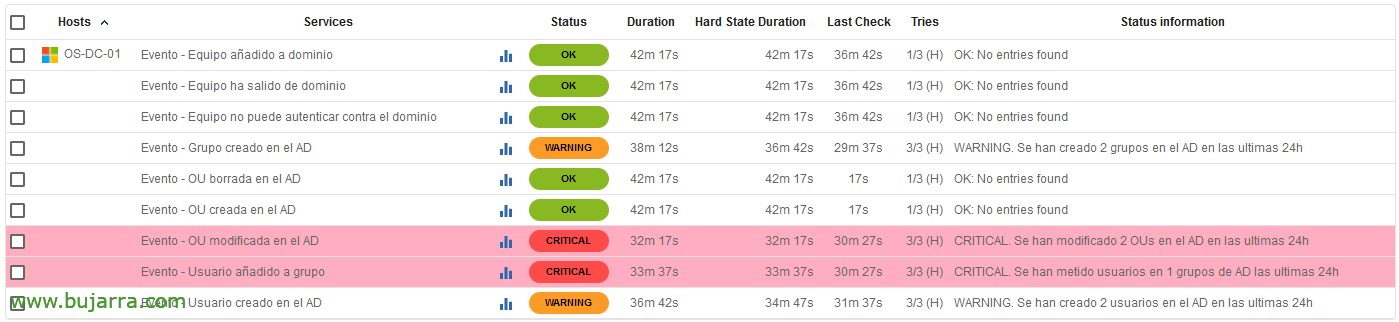

Et comme dirait Juan Tamariz… Chan-ta-ta-chan!!! Ole!!! Nous avons déjà certains événements contrôlés à partir d’ici, Si une équipe de domaine se présente, nous le saurons, ou s’il rejoint le domaine, ou si un utilisateur est modifié, groupe ou autre, ou s’ils sont créés, ou s’ils sont supprimés…

Je vous laisse réfléchir et rechercher les ID d’événement qui vous intéressent le plus à surveiller, Je t’envoie un câlin, Bonne semaine et surtout… Sois heureux!