Superviser un pare-feu Fortigate depuis Centreon

Dans cet article, nous allons voir comment surveiller nos firewalls Fortigate depuis un Centreon ou un Nagios ou tout ce que nous avons 🙂. Nous le ferons via des requêtes SNMP et nous pourrons connaître l’état de son châssis à tout moment, l’état du cluster si nous en avons un, l’utilisation et la consommation des interfaces réseau, si nous avons les mêmes VPN, savoir s’ils tombent, Les séances, etc, etc… si vous avez un Fortigate, Ceci est votre message!

Activation de SNMP dans Fortigate,

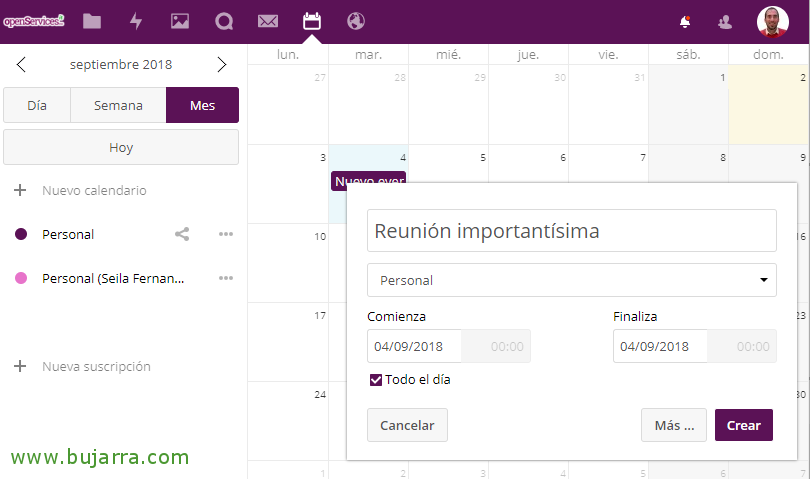

Avant de commencer la surveillance, nous devons activer SNMP dans le pare-feu Fortigate, Nous les enregistrons sur le site Web de l’administration et à partir du menu “Système” > “SNMP”, nous devons activer l’agent 'SNMP’ et dans ce cas, j’activerai SNMP v2c, Pour ce faire, nous cliquons sur “Créer un nouveau”.

Nous indiquons le nom de la communauté, l’IP à laquelle il autorisera les requêtes (Notre machine de surveillance) et nous indiquons qu’il n’autorise que les consultations avec l’option « Accepter uniquement les requêtes ». “D’ACCORD”,

Veuillez noter que vous devez indiquer l’interface réseau Fortigate par laquelle il vous sera demandé, pour cela, depuis “Réseau” > “Interfaces”, sélectionnez le réseau sur lequel se trouve notre machine Centreon ou Nagios, Dans mon cas, la branche LAN, et cochez la case SNMP dans 'Accès administratif'. “D’ACCORD”,

Installation du plug-in de surveillance Fortigate,

Pas mal, sur notre machine Centreon, Nous devons télécharger le script que nous allons utiliser pour surveiller ces gadgets, Utiliser check_fortigate.pl, Un morceau de script de Oliver Skibbe qui nous permettra de surveiller non seulement les appareils Fortigate, mais le FortiMail ou le FortiAnalyzer si nous en avons aussi. Si nous exécutons ce qui suit, nous installerons les exigences, Nous téléchargerons le script, Nous le rendons exécutable, Nous allons le laisser à sa place 🙂, créer un répertoire nécessaire et modifier ses autorisations:

[Code source]cpan -i Liste::Comparer

wget https://raw.githubusercontent.com/riskersen/Monitoring/master/fortigate/check_fortigate.pl

chmod +x check_fortigate.pl

MV check_fortigate.pl /usr/lib/centreon/plugins/

mkdir -p /var/spool/nagios/ramdisk/FortiSerial

Chown centreon-moteur:moteur-centre /var/spool/nagios/ramdisk/FortiSerial/ -R[/Code source]

Vous pouvez essayer d’exécuter check_fortigate.pl -h pour voir toutes les possibilités que le script vous offre, Nous verrons ici quelques-uns des plus intéressants!

Déjà dans Centreon, créer les commandes,

Créons le 2 Commandes dont nous aurons besoin pour pouvoir obtenir les valeurs de métrique, l’un d’eux aura des valeurs Avertissement et Critique au cas où nous souhaiterions personnaliser les valeurs lors de la création des Services.

Ce que j’ai dit, depuis “Configuration” > “Commandes” Créer 2 Commandes:

- Nom de la commande: check_fortigate.pl_wc

- Type de commande: $CENTREONPLUGINS$/check_fortigate.pl -H $HOSTADDRESS$ -C $_HOSTSNMPCOMMUNITY$ -T $ARG 1$ -w $ARG 2$ -c $ARG 3$

- Arguments: Créer 3 Arguments, Cliquez sur “Décrire les arguments” et nous les déchargeons: ARG1 : Mec, ARG2 : Avertissement et ARG3 : Critique.

- Nom de la commande: check_fortigate.pl

- Type de commande: $CENTREONPLUGINS$/check_fortigate.pl -H $HOSTADDRESS$ -C $_HOSTSNMPCOMMUNITY$ -T $ARG 1$

- Arguments: Créer 1 argument, Cliquez sur “Décrire les arguments” et nous vous déchargeons: ARG1 : Mec

Créer l’hôte,

Nous n’aurons plus qu’à enregistrer notre pare-feu Fortigate dans notre, Non? Pour ce faire, nous allons créer le Host à partir de “Configuration” > “Hôtes”. Si nous avons un cluster de pare-feu, ce qui est surveillé à tout moment, c’est le FW actif, et non le passif; donc, nous enregistrons l’IP de notre cluster et ensuite nous verrons comment surveiller les pare-feu esclaves. Nous indiquons comme toujours son nom, votre adresse IP, Communauté SNMP et version. Nous l’associons à notre personnel administratif et c’est tout!

Création des Services,

Nous devons maintenant créer autant de services que nous voulons surveiller (Et si le processeur, mémoire…), Je vous laisse très brièvement un résumé des Services que j’utilise, avec la commande à laquelle ils sont associés et les arguments dont ils ont besoin.

Pour connaître l’état de santé du cluster, nous allons créer ce service:

- Description: Grappe

- Vérifier la commande: check_fortigate.pl

- Argument: Grappe

Pour connaître l’utilisation de votre processeur, Nous avons créé ce service:

- Description: CPU

- Vérifier la commande: check_fortigate.pl_wc

- Arguments: CPU, 80, 90.

Pour connaître la mémoire de la mémoire RAM, Nous avons créé ce service:

- Description: MEM

- Vérifier la commande: check_fortigate.pl_wc

- Arguments: CPU, 80, 90.

Pas mal, si nous voulons surveiller la consommation de n’importe quelle interface, sont physiques, tels que WAN1 ou WAN2, La DMZ, GESTION des interfaces buccale ou HA, VLAN ou VPN, nous pourrons savoir à l’avance quel ID d’interface correspondra à quel réseau, pour cela, simplement depuis la coquille du Centreon nous exécutons:

[Code source]snmpwalk -Os -c COMUNIDAD_SNMP -v 2c DIRECCION_IP_FORTIGATE | grep ifName.[/Code source]

Et c’est tout, nous créons autant de Services que d’interfaces que nous souhaitons surveiller, par exemple le WAN1 de mon forti qui est une ligne fibre qui va jusqu’à 600Mb:

- Description: WAN1 Interface

- Vérifier la commande: check_centreon_snmp_traffic_id

- Arguments: 3, 80, 90, 2, 300.

Nota, cette commande si vous ne l’avez pas, Nous l’avons vu lors d’une Article précédent, lorsque nous avons surveillé les interfaces réseau d’un, Linux…

Pour connaître l’état des connexions VPN, Nous pouvons l’examiner individuellement si cela nous intéresse, par type de VPN, qu’il s’agisse d’IPSEC ou de SSL… mais dans cet exemple, je le montre globalement, Avoir 3 VPN levés et me faire savoir si l’un d’entre eux tombe en panne, c’est suffisant, Non?

- Description: Les VPN

- Vérifier la commande: check_fortigate.pl

- Arguments: VPN

Si nous voulons connaître les sessions actives du pare-feu, alors c’est la même chose.… Mais attention! Maintenant, je vous raconte un truc, Si vous souhaitez connaître les métriques de l’autre firewall, aller, du passif, Vous savez qu’en mettant un '-s’ À la fin, vous l’obtiendrez, ce qui est mignon, c’est d’avoir fait une commande pour cela, Mais si ce que j’ai dit vous intéresse, pour connaître le CPU de l’esclave ou quoi que ce soit, Vous faites comme dans l’image ci-dessus.

- Description: Sessions

- Vérifier la commande: check_fortigate.pl_wc

- Arguments: Ses, 2000, 3000.

Résultat!

Badaboom! Nous avons ici le résultat de ce que nous surveillerions, Une fois que tous les services ont été créés et que la configuration a été enregistrée, Nous verrons le résultat! Une merveille! Nous avons déjà le fortis surveillé! J’espère que vous l’avez 🙂 aimé