Bereitstellen von DirectAccess unter Windows 2012

Weg zur VMware Partner Exchange Veranstaltung & Forum, in meinem geliebten Termibus, ich wollte meine ersten Tests mit DirectAccess teilen, das ist bereits eine Technologie, die herauskam in 2008 Nr. R2, aber in 2012 haben sie die Installation sowie die Anforderungen vereinfacht. DirectAccess ermöglicht die sichere Verbindung unserer Client-Geräte mit unserer Organisation ohne die Notwendigkeit mühsamer VPNs, wir werden einen Server einrichten, der uns sicher mit allen Ressourcen des internen Netzwerks verbindet.

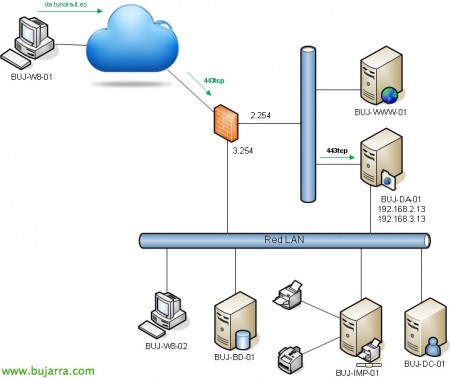

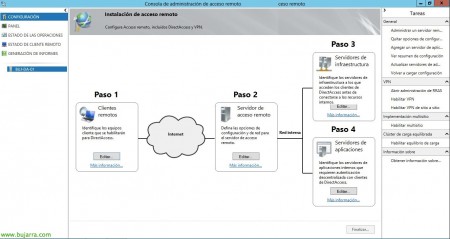

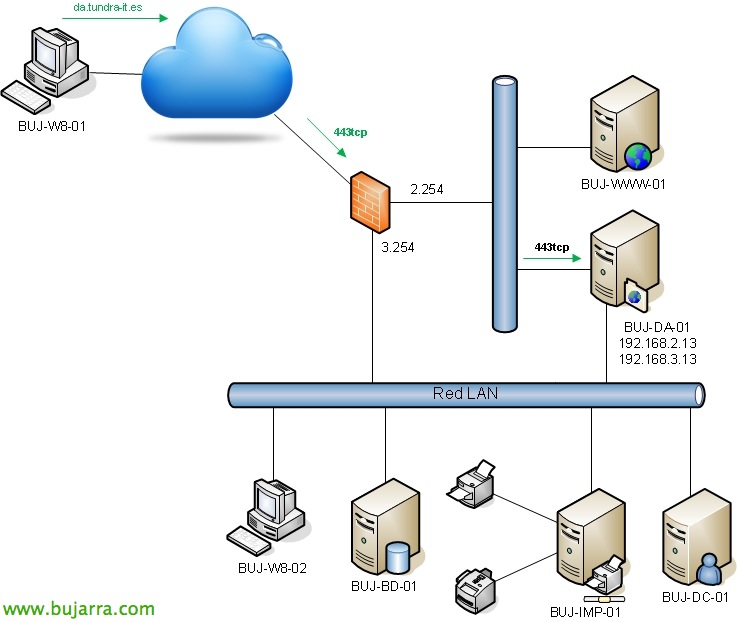

Brunnen, das wäre das Netzwerkschema, auf dem dieses Dokument basiert, wir werden einen DirectAccess-Server in der DMZ mit einer Verbindung auch im LAN bereitstellen, zusätzliche Daten:

DMZ-Netzwerk: 192.168.2.x/24

LAN: 192.168.3.x/24

internes Domäne: tundra-it.com

FQDN DirectAccess: da.tundra-it.es

BUJ-DC-01 (192.168.3.1): GLEICHSTROM, internes DNS, WECHSELSTROM, Dateien, Drucker…

BUJ-DA-01 (192.168.3.13, 192.168.2.13): DirekterZugang, 2 NIC ́s (una en DMZ otra en LAN)

Grupo de equipos del AD con permiso de acceso con DirectAccess: Equipos DirectAccess (miembros los Windows 8 de la organización que nos interesen).

BUJ-DNS-01: Será un servidor DNS externo que utilizaré para crear el registro de Tipo A para el nombre público del sitio DA.

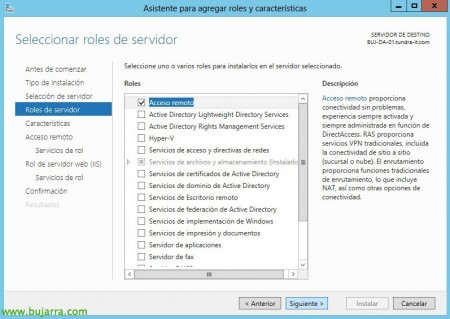

Abrimos el asistente para agregar roles y características, empezaremos agregando el rol de servidor “Acceso remoto”,

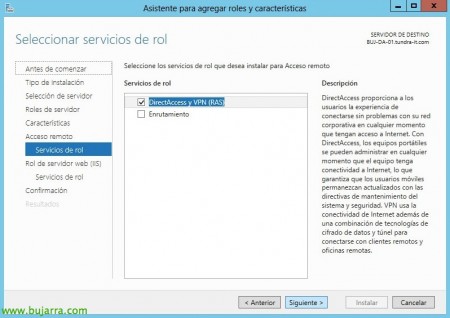

En los servicios de rol unicamente marcaremos “DirectAccess y VPN (RAS)”, Anklicken “Folgende” para que se instale

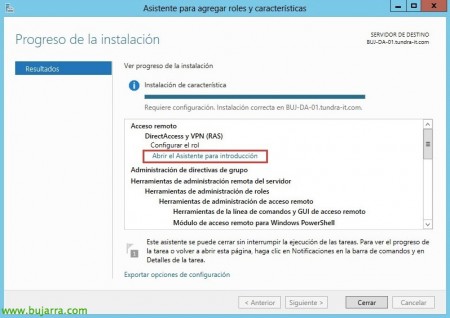

Nach der Installation, Wir öffnen die “Asistente para introducción” y configuraremos DirectAccess,

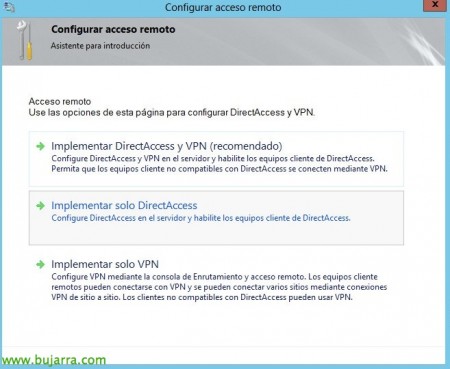

Nos saldrá el asistente de introducción, Anklicken “Implementar solo DirectAccess”,

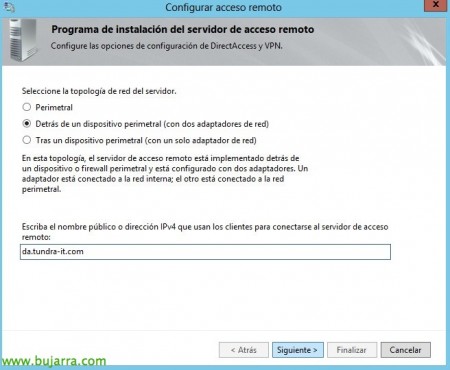

En este escenario tenemos al servidor de DirectAccess con dos NIC's, una en la DMZ y la otra en la LAN, Also drücken wir “Detrás de un dispositivo perimetral (con dos adaptadores de red). “Folgende”,

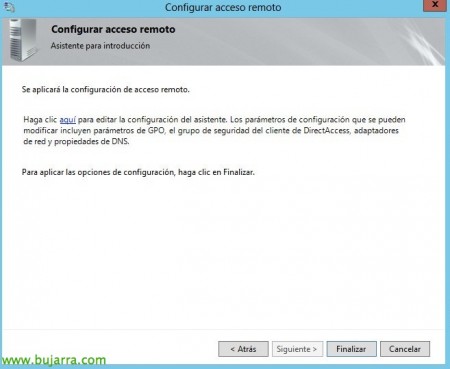

Und wir klicken auf den Link “hier” um die Standardkonfiguration zu bearbeiten.

Wir können die Standardkonfiguration akzeptieren oder unten jedes Element der Infrastruktur konfigurieren. Wir werden können: Die Namen der zu erstellenden GPOs ändern, Die Optionen für Remote-Clients konfigurieren, die des Remotezugriff-Servers, die der Infrastrukturdienste oder Anwendungsserver.

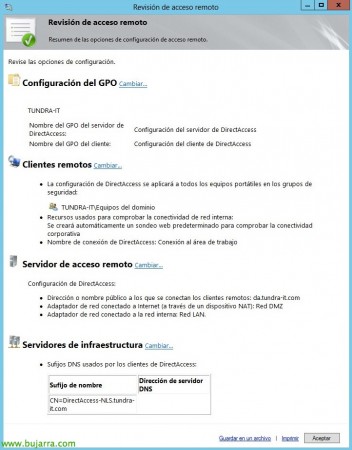

Dies wäre die Gesamtansicht der durchzuführenden Konfiguration,

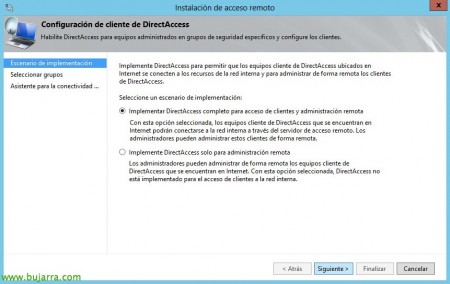

Wir bearbeiten den Schritt 1, die Clientkonfiguration von DirectAccess, Markieren “Vollständiges DirectAccess für den Zugriff von Clients und Remoteverwaltung implementieren”, “Folgende”,

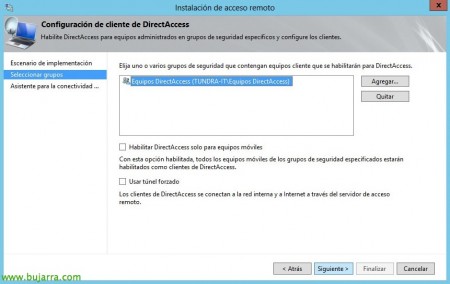

Wir wählen die zuvor erstellte Computergruppe aus und deaktivieren “DirectAccess nur für mobile Geräte aktivieren” und “Erzwungener Tunnel verwenden”, “Folgende”,

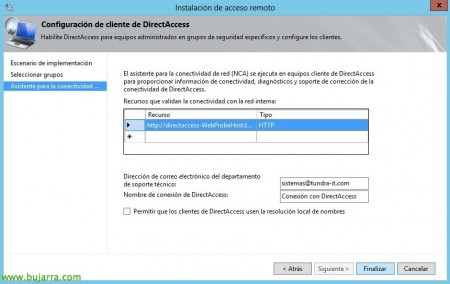

Wir lassen den Standard-Host, den wir erstellen, um später in den Clients zu unterscheiden, ob wir mit dem LAN verbunden sind 0 mit einem externen Netzwerk. Es wird standardmäßig einen DNS-Eintrag mit dem Eintrag erstellen: directaccess-webprobehost.dominio.local und wird den Verbindungstest mit HTTP durchführen; wir können zusätzlich ein weiteres Gerät im Netzwerk mit PING hinzufügen. Wir werden den Benutzern eine E-Mail vom technischen Support angeben, sowie den Namen des Netzwerks, das auf den Client-PCs erstellt wird; wir können optional “Erlauben, dass die Clients von DirectAccess die lokale Namensauflösung verwenden”, “Ende”,

Im Schritt 2, in “Remote Access Server”, geben wir den öffentlichen Namen oder IPv4 unserer Seite an, mit der die Geräte eine Verbindung herstellen werden., “Folgende”,

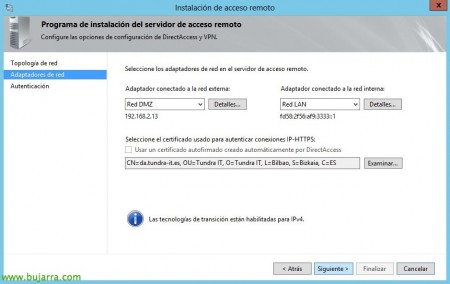

Indicamos que el adaptador conectado a la red externa es el de la red DMZ y el de la red interna el de la red LAN, además deberemos haber generado previamente un certificado en nuestra CA interna (o pública) para el sitio ‘da.tundra-it.es’, Wir wählen es aus & “Folgende”,

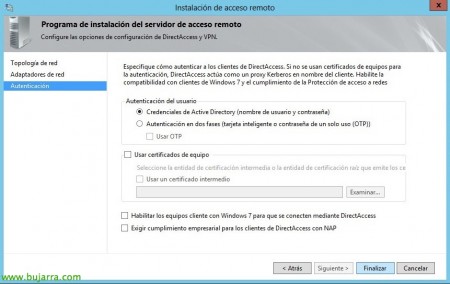

Erst einmal, para validar a mis equipos Windows 8 me vale con marcar “Credenciales de Active Directory (nombre de usuario y contraseña)”, en documentos futuros veremos métodos de autenticación adicionales con certificados y daremos acceso también a equipos con Windows 7. Si tenemos NAP configurado, podremos requerir su cumplimiento para la permitir la conexión a los clientes. “Ende”,

Im Schritt 3, “Servidores de infraestructura” indicaremos donde tenemos el servidor de ubicación de red (NLS), In diesem Fall “Der Netzwerkstandortserver wird auf dem Remotezugriffserver implementiert”, Wir müssen zuvor ein Computzertifikat für den DirectAccess-Server erstellt haben, “Folgende”,

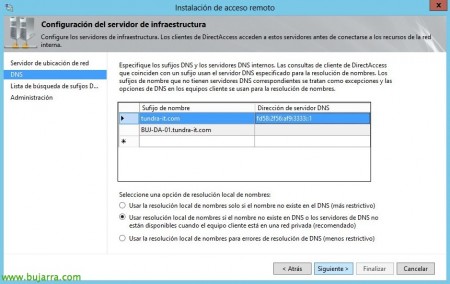

Wir geben die Namen und DNS-Server für die DNS-Suffixe des internen Netzwerks an und lassen die Standardeinstellungen “Verwenden Sie die lokale Namensauflösung, wenn der Name nicht in DNS vorhanden ist oder die DNS-Server nicht verfügbar sind”. “Folgende”,

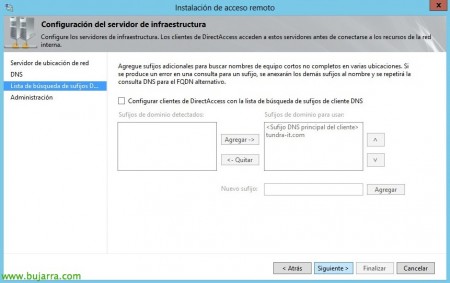

Wir können zusätzliche DNS-Suffixe für andere interne hinzufügen, “Folgende”,

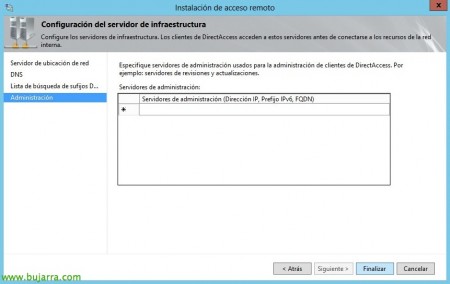

Wenn wir Überprüfungs- oder Aktualisierungsserver haben, können wir diese für die Verwaltung der Clients hinzufügen, “Ende”,

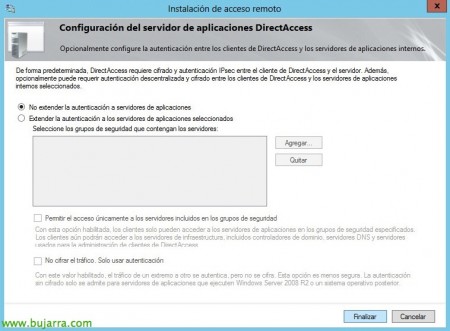

Und schließlich, im Schritt 4, können wir die Authentifizierung zwischen den DA-Clients und den Servern der internen Anwendungen erweitern..

Wir müssen die Einstellungen speichern und anwenden, damit die GPOs erstellt werden und die DirectAccess-Clients automatisch konfiguriert werden..

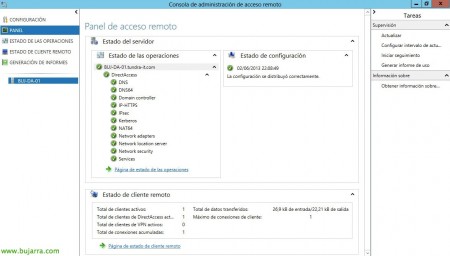

Im Panel werden wir die Statusübersicht sehen., Dort werden wir sehen, ob wir Probleme sowohl bei der Konfiguration als auch bei der Konnektivität haben., Wir werden außerdem die verbundenen Clients oder diejenigen sehen, die beim Verbinden fehlschlagen., Wir können zudem recht umfassende Berichte erstellen und im Bedarfsfall viele Informationen im Protokoll Abrufen..

Es wird ausreichen, um es zu testen., Zuerst müssen wir überprüfen, ob die Richtlinien auf einem Client angewendet wurden. (‘gpupdate /force‘’ & ‘gpresult /R‘), Das Gerät aus dem Unternehmensnetzwerk entfernen., Bringen Sie es in ein externes Netzwerk und lassen Sie ihn sehen, dass er sich nicht mit dem HTTP-Gerät von WebProbe verbinden kann, um die DirectAccess-Verbindung über den öffentlichen Namen per HTTPS herzustellen., Wir bestätigen, dass die Verbindung korrekt ist., Von einer PowerShell aus führen wir 'Get-DAConnectionStatus' aus.’ und wir werden sehen, ob alles in Ordnung ist., zusätzlich sehen wir es im Netzwerk-Panel.. Wir öffnen einen Browser, zum Beispiel, und bestätigen, dass wir auf die Ressourcen der Organisation zugreifen können.!!!