Montage de DirectAccess sur Windows 2012

En route vers l’événement VMware Partner Exchange & Forum, Dans mon cher Termibus, Je voulais partager avec vous mes premiers tests avec DirectAccess, qui est déjà une technologie qui est sortie en 2008 R2, mais dans 2012 ont simplifié leur assemblage ainsi que leurs exigences. DirectAccess permettra la connexion sécurisée de nos ordinateurs clients à notre organisation sans avoir besoin d’utiliser des VPN fastidieux, Nous configurerons un serveur qui sera celui qui nous connectera en toute sécurité à n’importe quelle ressource du réseau interne.

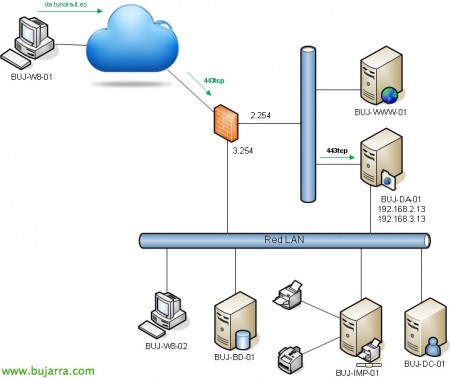

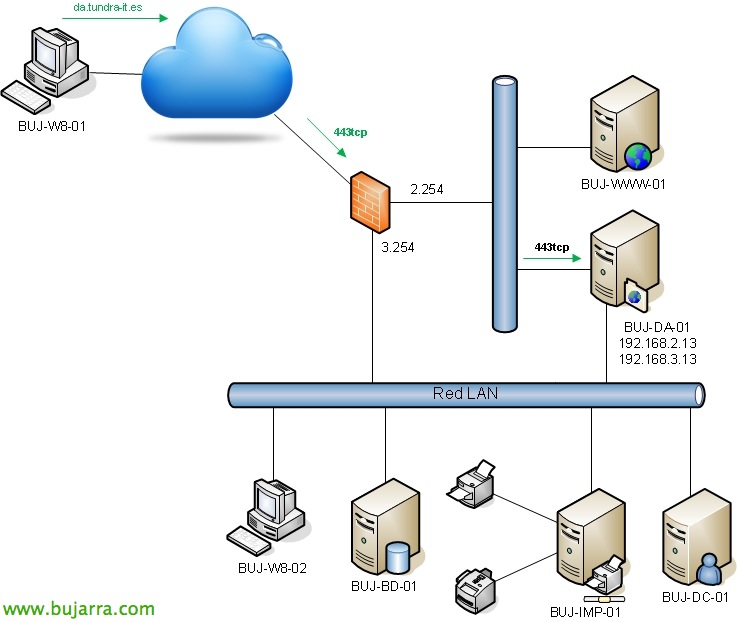

Puits, Il s’agit du schéma de réseau sur lequel ce document est basé, nous déploierons un serveur DirectAccess dans la DMZ avec une jambe également sur le LAN, Données supplémentaires:

Réseau DMZ: 192.168.2.x/24

LAN: 192.168.3.x/24

Dominance interne: tundra-it.com

Nom de domaine complet DirectAccess: da.tundra-it.es

BUJ-DC-01 (192.168.3.1): Courant continu, DNS interne, CA, Fichiers, Imprimantes…

BUJ-DA-01 (192.168.3.13, 192.168.2.13): Accès direct, 2 Cartes d’interface réseau (un en DMZ, un en LAN)

Groupe d’ordinateurs AD avec autorisation d’accès DirectAccess: Ordinateurs DirectAccess (Membres Windows 8 de l’organisation qui nous intéresse).

BUJ-DNS-01: Il s’agira d’un serveur DNS externe que j’utiliserai pour créer l’enregistrement de type A pour le nom public du site DA.

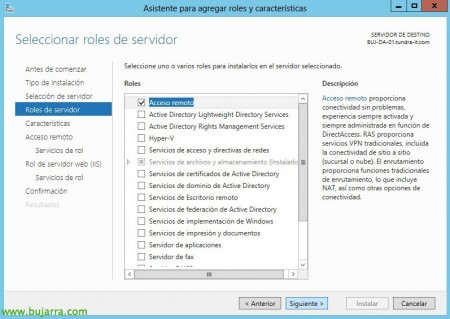

Nous ouvrons l’assistant pour ajouter des rôles et des fonctionnalités, Nous allons commencer par ajouter le rôle serveur “Accès à distance”,

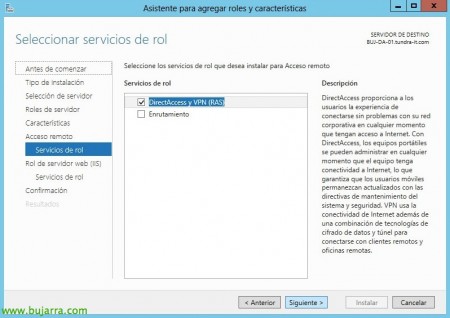

Dans les services de rôle, nous ne composerons que “DirectAccess et VPN (RÉGULARITÉ)”, Cliquez sur “Suivant” à installer

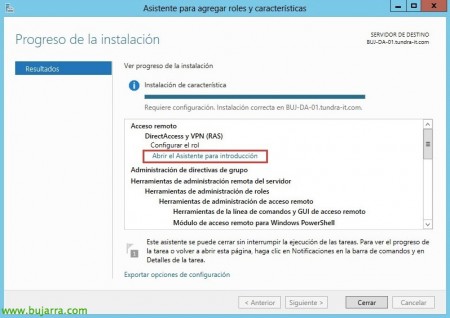

Une fois installé, Nous ouvrons le “Assistant de mise en route” et nous allons configurer DirectAccess,

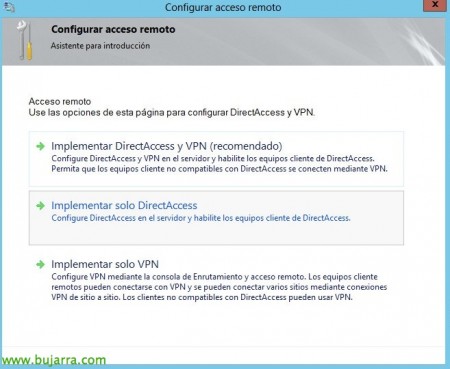

L’assistant d’introduction s’affiche, Cliquez sur “Déployer DirectAccess uniquement”,

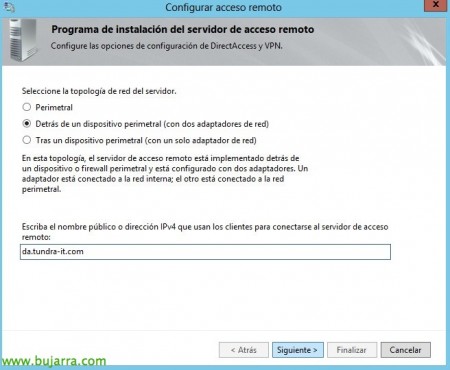

Dans ce scénario, nous avons le serveur DirectAccess avec deux cartes réseau, l’un sur la DMZ et l’autre sur le LAN, Alors on appuie sur “Derrière un périphérique Edge (avec deux adaptateurs réseau). “Suivant”,

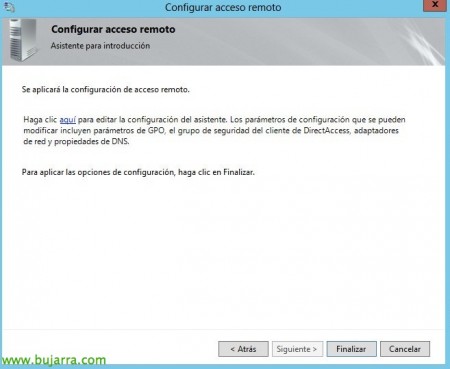

Et cliquez sur le lien “ici” Pour modifier les paramètres par défaut.

On peut accepter la configuration par défaut ou ensuite configurer chaque élément de l’infrastructure. Pouvoir: Renommez les objets de stratégie de groupe qui seront créés, Configurer les options pour les clients distants, celles du serveur d’accès à distance, ceux des serveurs d’infrastructure ou des serveurs d’applications.

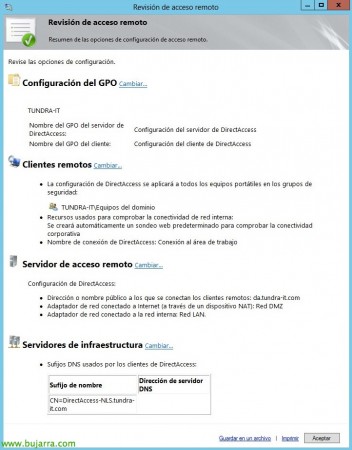

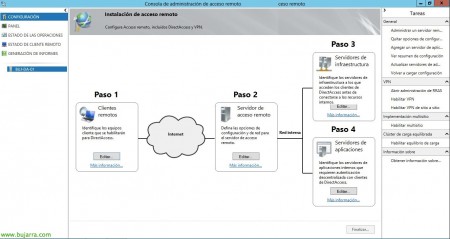

Il s’agirait de la vue d’ensemble de la configuration à effectuer,

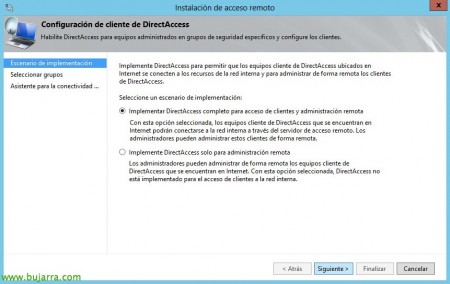

Nous modifions l’étape 1, Paramètres du client DirectAccess, Marque “Déployez DirectAccess complet pour l’accès client et la gestion à distance”, “Suivant”,

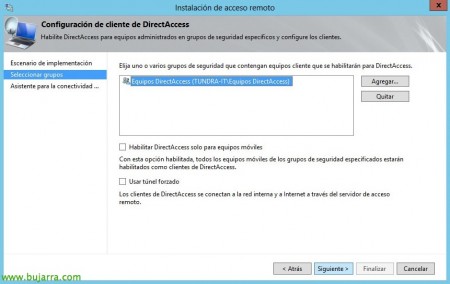

Sélectionnez le groupe d’équipes que nous avons précédemment créé et décochez la case “Activer DirectAccess pour les ordinateurs portables uniquement” et “Utiliser le tunneling forcé”, “Suivant”,

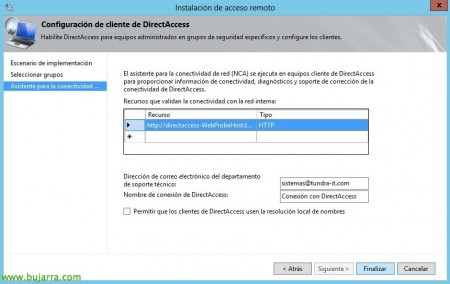

On laisse l’hôte qui nous crée par défaut pour distinguer plus tard sur les clients si on est connecté au LAN 0 à un réseau externe. Par défaut, il créera un enregistrement dans le DNS avec l’entrée: directaccess-webprobehost.domain.local et testera votre connexion avec HTTP; nous pouvons ajouter un autre équipement réseau avec PING en plus. Nous fournirons aux utilisateurs un e-mail du support technique, ainsi que le nom du réseau qui sera créé sur les PC clients; En option, nous pouvons “Autoriser les clients DirectAccess à utiliser la résolution de noms locale”, “Fin”,

À El Paso 2, dans “Serveur d’accès à distance”, nous indiquerons le nom public ou IPv4 de notre site où l’équipement sera connecté, “Suivant”,

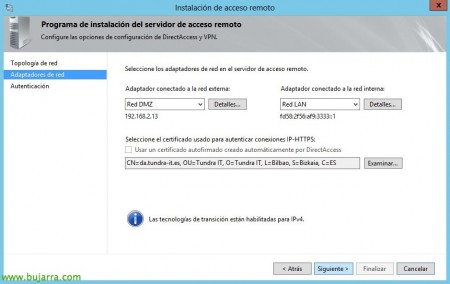

Nous indiquons que la carte connectée au réseau externe est celle du réseau DMZ et que la carte du réseau interne est la carte du réseau LAN, de plus, nous devons avoir préalablement généré un certificat dans notre CA interne (ou public) pour le site 'da.tundra-it.es', Nous le sélectionnons & “Suivant”,

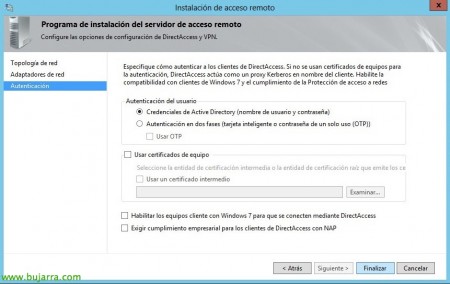

Pour l’instant, pour valider mes ordinateurs Windows 8 C’est suffisant pour que je marque “Informations d’identification Active Directory (Nom d’utilisateur et mot de passe)”, dans les documents futurs, nous verrons des méthodes d’authentification supplémentaires avec des certificats et nous donnerons également accès aux ordinateurs Windows 7. Si nous avons NAP configuré, Nous pouvons exiger votre conformité afin de permettre la connexion aux clients. “Fin”,

À El Paso 3, “Serveurs d’infrastructure” Nous indiquerons où se trouve le serveur de localisation réseau (NLS), Dans ce cas “Le serveur d’emplacement réseau est déployé sur le serveur d’accès à distance”, nous devons avoir préalablement généré un certificat d’ordinateur pour le serveur DirectAccess, “Suivant”,

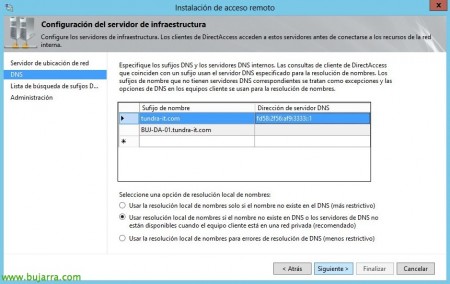

Nous indiquons les noms DNS et les serveurs pour les suffixes DNS du réseau interne et les laissons par défaut “Utiliser la résolution de noms locale si le nom n’existe pas dans le DNS ou si les serveurs DNS ne sont pas disponibles”. “Suivant”,

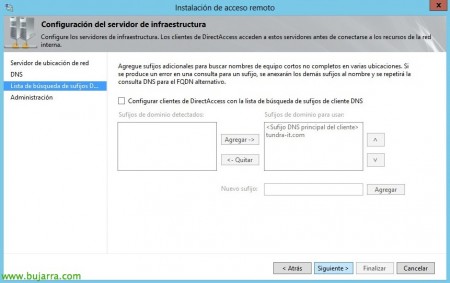

Nous pourrons ajouter des suffixes DNS supplémentaires pour d’autres suffixes internes, “Suivant”,

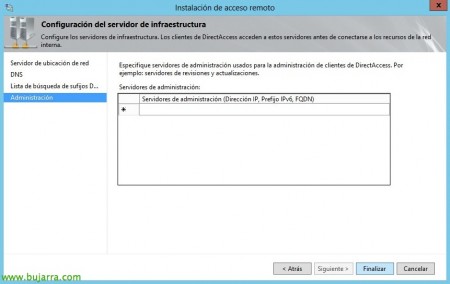

Si nous avons des serveurs de correctifs ou de mises à jour, nous pouvons les ajouter pour la gestion des clients, “Fin”,

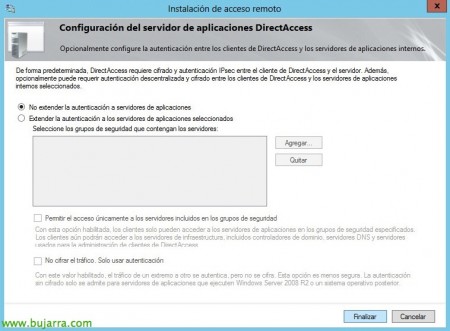

Et enfin, à El Paso 4, nous serons en mesure d’étendre l’authentification entre les clients DA et les serveurs d’applications internes.

Nous devons enregistrer et appliquer la configuration afin que les GPO soient créés et que les clients DirectAccess soient automatiquement configurés.

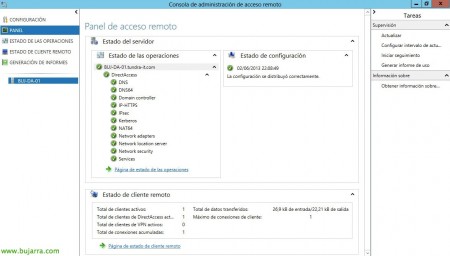

Dans le tableau de bord, nous verrons le résumé de l’état, où nous verrons si nous avons des problèmes à la fois avec la configuration et un certain type de connectivité, Nous verrons également les clients connectés ou ceux qui ne parviennent pas à se connecter, Nous serons également en mesure d’obtenir des rapports assez complets ainsi que d’obtenir beaucoup d’informations d’inscription en cas de besoin.

Il suffira de le prouver, Vérifiez d’abord que les politiques nous ont été appliquées chez un client ('gpupdate /force’ & 'gpresult /R'), Retirer l’équipement du réseau de l’entreprise, l’amener sur un réseau externe et voir qu’il ne peut pas se connecter à la machine HTTP de WebProbe pour lever la connexion DirectAccess en se connectant au nom public via HTTPS, Nous confirmons que la connexion est correcte, à partir d’un PowerShell, nous exécutons 'Get-DAConnectionStatus’ et nous verrons si tout va bien, en plus de le voir dans le panneau Réseaux. Nous ouvrons un navigateur par exemple et confirmons que nous pouvons accéder aux ressources de l’organisation!!!